hakkeri US vuokrasi pääsyn massiiviseen Mirai-bottiverkkoon, jossa heidän mukaansa on yli 400 000 tartunnan saanutta bottia, jotka ovat valmiita tekemään palvelunestohyökkäyksiä kenen tahansa käskystä.

lukijoillemme, jotka eivät tunne Miraita, tämä on haittaohjelmaperhe, joka kohdistuu sulautettuihin järjestelmiin ja esineiden internetiin (IoT) ja jota on käytetty kahden viime kuukauden aikana suurimpien tähän mennessä tunnettujen DDoS-hyökkäysten käynnistämiseen.

aiempia korkean profiilin uhreja olivat ranskalainen Internet-palveluntarjoaja OVH (1,1 Tbps), hallinnoitu DNS-palveluntarjoaja Dyn (koko tuntematon) ja tutkivan journalistin Brian Krebsin henkilökohtainen blogi (620 Gbps), joka tuolloin oli juuri löytänyt israelilaisen Palvelunvuokrauspalvelun nimeltä VDOs.

400K botnet poiki alkuperäisestä Mirain lähdekoodista

OVH-ja Krebs-DDoS-hyökkäysten jälkeen tämän haittaohjelman luojan avoimen lähdekoodin Mirain, jotta muut roistot voisivat ottaa käyttöön omia botnettejään ja peittää osan haittaohjelmien luojan jäljistä.

Flashpoint-raportin mukaan juuri näin kävi, sillä useita Mirai-bottiverkkoja ilmestyi ympäri verkkoa, kun pikkurikolliset yrittivät virittää henkilökohtaisia DDoS-tykkejään.

kaksi tietoturvatutkijaa, jotka kulkevat verkossa vain nimimerkeillään, 2sec4u ja MalwareTech, ovat seuranneet joitakin näistä Mirai-pohjaisista botneteistä @MiraiAttacks Twitter-tilin ja MalwareTech-Botnet Trackerin kautta.

kaksikko sanoo, että suurin osa heidän seuraamistaan Mirai-bottiverkoista on suhteellisen pienikokoisia, mutta yksi on paljon suurempi kuin useimmat.

”näet, kun he käynnistävät DDoS-hyökkäyksiä, koska jäljittimeni graafi putoaa yli puolella”, MalwareTech kertoi Bleeping Computerille. ”Heillä on enemmän botteja kuin kaikilla muilla Mirai-botneteillä yhteensä.”

400k Mirai-botnet vuokrattavissa

XMPP/Jabberin kautta eilen alkaneessa roskapostikampanjassa hakkeri on alkanut mainostaa omaa, Mirai-haittaohjelmaan perustuvaa palveluaan.

kaksikko väittää olevansa 400 000 laitteen Mirai-bottiverkon hallinnassa, vaikka emme voineet 100% varmistaa, että kyseessä on sama 2sec4u: n ja Malwaretechin havaitsema bottiverkko (lisää tästä myöhemmin).

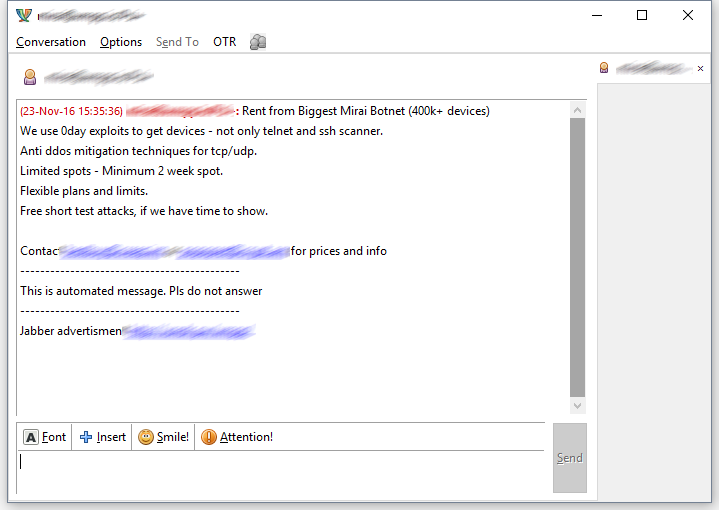

alla on sensuroitu versio roskapostiviestistä sekä mainoksen teksti.

käytämme 0day urotöitä laitteiden hankkimiseen-ei vain telnet ja ssh-skanneri.

Anti-ddos-lieventämistekniikat tcp/udp: lle.

Limited spots-vähintään 2 viikon spot.

joustavat suunnitelmat ja rajat.

vapaat lyhyet testihyökkäykset, jos meillä on aikaa näyttää.

hyvämaineisen hakkerin

tämän botnetin takana oleva hakkeri on BestBuy, joka tunnetaan myös nimellä Popopret, sama hakkeri govrat-haittaohjelman takana, jota käytettiin murtamaan ja varastamaan tietoja lukemattomilta yhdysvaltalaisilta yrityksiltä. Lisätietoja heidän aiemmista pyrkimyksistään löytyy tänä syksynä lähetetystä InfoArmor-raportista. BestBuy on osa hakkereiden ydinryhmää, joka toimi pahamaineisella Hell hacking-foorumilla, jota pidettiin yhdessä vaiheessa monien eliittihakkerien tärkeimpänä kohtaamispaikkana.

Bleeping Computer tavoitti Bestbuyn Jabberin kautta, mutta hakkeri kieltäytyi vastaamasta joihinkin kysymyksiimme, ei paljastaakseen arkaluontoisia tietoja heidän toiminnastaan ja henkilöllisyyksistään.

Botnet ei ole halpa

botnetin mainoksen ja Bestbuyn kertoman mukaan asiakkaat voivat vuokrata haluamansa määrän Mirai-botteja, mutta vähintään kahdeksi viikoksi.

”hinta määräytyy bottien määrän (enemmän botteja enemmän rahaa), hyökkäyksen keston (pidempi = enemmän rahaa) ja latausajan (pidempi = alennus) mukaan”, BestBuy kertoi Bleeping Computerille.

asiakkaat eivät saa alennuksia, jos he ostavat suurempia määriä botteja, mutta he saavat alennusta, jos he käyttävät pidempiä DDoS-kausia.

”DDoS cooldown” on termi, joka viittaa peräkkäisten DDoS-hyökkäysten väliseen aikaan. DDoS-botnetit käyttävät latausaikoja välttääkseen yhteyksien maksimointia, kaistanleveyden täyttämistä ja tuhlaamista, mutta myös estäen laitteita pingaamasta ja irrottamasta pitkiä hyökkäysaaltoja.

BestBuy antoi esimerkin: ”hinta 50 000 bottille, joiden hyökkäyksen kesto on 3600 sekuntia (1 tunti) ja 5-10 minuuttia, on noin 3-4k / 2 viikkoa.”Kuten näette, tämä ei ole halpa palvelu.

kun bottiverkon omistajat pääsevät sopimukseen ostajan kanssa, asiakas saa bottiverkon taustaosan sipulin URL-osoitteen, johon hän voi muodostaa yhteyden Telnetin kautta ja käynnistää hyökkäyksensä.

400K botnet on kehittynyt, lisätty uusia ominaisuuksia

verrattuna alkuperäiseen Mirain lähdekoodiin, joka vuodettiin verkkoon lokakuun alussa, botnet BestBuy is advertising on kokenut vakavan kasvojenkohotuksen.

Alkuperäinen Mirai-bottiverkko rajoittui vain 200 000 bottiin. Kuten tietoturvatutkija 2sec4u kertoi Bleeping Computerille, tämä johtui siitä, että Mirai-haittaohjelman mukana tuli vain tuki brute-force-hyökkäysten käynnistämiseen Telnetin kautta ja kovakoodattu lista 60 käyttäjätunnuksesta & salasanayhdistelmistä.

200 K: n raja johtuu siitä, että on olemassa noin 200 000 internetiin kytkettyä laitetta, joissa on avoimet Telnet-portit ja jotka käyttävät jotakin 60: stä käyttäjätunnuksesta & salasanayhdistelmää.

BestBuy laajensi Mirai-lähdettä lisäämällä mahdollisuuden suorittaa brute-force-hyökkäyksiä SSH: n kautta, mutta lisäsi myös tuen haittaohjelmalle nollapäivähaavoittuvuuden hyödyntämiseksi nimeämättömässä laitteessa. 2sec4u sanoo epäilevänsä, että uudet Mirai-haittaohjelmat saattavat käyttää hyväksikäyttöjä ja nollapäiviä, mutta tämä on tällä hetkellä vahvistamaton, koska kukaan ei kääntänyt Mirai-haittaohjelmiston binääriversioita Popopretin lausuntojen vahvistamiseksi.

400K-bottiverkko saattaa olla ”Botnet #14”

BestBuy mainosti myös toista uutta ominaisuutta, joka on kyky ohittaa joitakin DDoS-lieventämisjärjestelmiä huijaamalla (faking) botin IP-osoitetta. Mirai-haittaohjelman aiemmat versiot eivät sisältäneet tätä ominaisuutta.

2sec4u vahvisti yksityisessä keskustelussa, että osa vastaperustetuista Mirai-bottiverkoista voi suorittaa DDoS-hyökkäyksiä huijaamalla IP-osoitteita.

saman ominaisuuden näki MalwareTech, joka twiittasi asiasta kolme päivää sitten. Yksityisessä keskustelussa MalwareTech vahvisti, että heidän jäljittämänsä iso Mirai-bottiverkko pystyi ohittamaan DDoS-lieventämisjärjestelmät.

Twitterissä @MiraiAttacks-tili seuraa tätä valtavaa bottiverkkoa nimellä ” Botnet #14.”Tämä on sama botnet, jota käytettiin yrittää kaataa yksi Liberian Internet – palveluntarjoajien.

Hacker refuse live test, attribution gets tricky

yksityiskeskusteluissa Bestbuyn kanssa hakkeri kieltäytyi kunnioittavasti antamasta todisteita bottiverkkonsa kyvyistä. Bleeping Computer pyysi hakkeria suorittamaan Demon DDoS-hyökkäyksen testipalvelimelle tai ainakin kuvakaappauksen niiden taustajärjestelmästä.

kaksikko kieltäytyi myös ottamasta kunniaa kaikista palvelunestohyökkäyksistä, jotka saattaisivat sitoa heidän bottiverkkonsa infrastruktuurin aiempiin hyökkäyksiin. Kysyttäessä, käytettiinkö heidän bottiverkkoaan korkean profiilin hyökkäyksissä, Popopret sanoi: ”emme valvo asiakkaitamme.”

Popopret oli hyvin tietoinen siitä, että 2sec4u ja MalwareTech jäljittivät hänen bottiverkkoaan. Huolimatta siitä, että hakkeri kieltäytyy testaamasta palvelunestohyökkäystä, heidän maineensa, haluttomuutensa paljastaa infrutuuriaan millään tavalla, johtolangat heidän XMPP-mainoksessaan ja tietoturvatutkijoiden havainnot viittaavat siihen, että BestBuy on mitä todennäköisimmin suurimman nykyään tunnetun Mirai-bottiverkon operaattori.

BestBuy antoi myös mielenkiintoisen makupalan tietoja, paljastaen, että hänellä oli pääsy Mirain lähdekoodiin, kauan ennen sen julkistamista, osoittaen joitakin mahdollisia yhteyksiä Mirain luojaan, hakkeriin, jota kutsutaan lempinimellä Anna-senpai.

vaikka kaksikko näyttää vastaavan kehittyneimmästä Mirai-bottiverkosta alkuperäisen hiipumisen jälkeen, ovat muutkin bottiverkot kehittyneet omine piirteineen, joskaan eivät yhtä monimutkaisia kuin Botnet #14. Esimerkiksi Incapsula havaitsi Mirai-bottiverkon, joka pystyy käynnistämään DDoS-hyökkäyksiä STOMP: n, palvelimien yleisesti käyttämän viestiprotokollan kautta.