Miten löytää: paina ”Ctrl + F” selaimessa ja täytä kysymyksessä oleva sanamuoto löytääksesi kyseisen kysymyksen/vastauksen. Jos kysymys ei ole täällä, löytää sen kysymyksiä Pankki.

HUOMAUTUS: Jos sinulla on uusi kysymys tässä testissä, kommentoi kysymys ja Monivalintaluettelo tämän artikkelin alla. Päivitämme vastauksia sinulle lyhyessä ajassa. Kiitoksia! Arvostamme todella panostasi sivustolla.

1. Hiljattain palkattu verkkoteknikko saa tehtäväkseen tilata uuden laitteiston pienelle yritykselle, jolla on suuri kasvuennuste. Mikä ensisijainen tekijä teknikon pitäisi olla huolissaan valitessaan uusia laitteita?

- laitteet, joilla on kiinteä määrä ja Liitäntätyyppi

- laitteet, joilla on tuki verkon seurantaan

- tarpeettomat laitteet

- modulaarisuutta tukevat laitteet

selitä:

pienyrityksessä, jonka kasvuennuste on suuri, ensisijainen vaikutustekijä olisi laitteiden kyky tukea modulaarisuutta. Laitteet, joissa on kiinteä tyyppi/liityntämäärä, eivät tukisi kasvua. Irtisanomiset ovat tärkeä tekijä, mutta niitä esiintyy tyypillisesti suurissa yrityksissä. Myös verkon valvonta on tärkeä näkökohta, mutta ei yhtä tärkeä kuin modulaarisuus.

2. Mikä verkon suunnitteluharkinta olisi tärkeämpi suurelle yhtiölle kuin pienelle yritykselle?

- Internet-reititin

- palomuuri

- matalan porttitiheyden kytkin

- redundanssi

selitys:

pienyritykset tarvitsevat nykyään internetyhteyden ja käyttävät Internet-reititintä tämän tarpeen tarjoamiseksi. Kytkintä tarvitaan kahden isäntälaitteen ja IP-puhelimien tai verkkolaitteiden, kuten tulostimen tai skannerin, liittämiseen. Kytkin voidaan integroida reitittimeen. Palomuuri tarvitaan suojaamaan liiketoiminnan computing varat. Irtisanomisia ei yleensä löydy kovin pienistä yrityksistä, mutta hieman isommat pienet yritykset saattavat käyttää satamatiheyden irtisanomista tai niillä on tarpeettomat Internet-palveluntarjoajat/ – linkit.

3. Mitkä kaksi liikennetyyppiä vaativat viiveherkkää toimitusta? (Valitse kaksi.)

- Sähköposti

- web

- FTP

- ääni

- video

selitys:

puhe-ja videoliikenteessä on viiveherkkiä ominaisuuksia, ja se on asetettava etusijalle muihin liikennetyyppeihin, kuten verkko -, sähköposti-ja tiedostonsiirtoliikenteeseen, nähden.

4. Pienen yrityksen verkon ylläpitäjä pohtii, miten verkko skaalattaisiin seuraavan kolmen vuoden aikana ennustetun kasvun mukaiseksi. Mitä kolmea tietotyyppiä tulisi käyttää verkon kasvun suunnittelussa? (Valitse kolme.)

- henkilöstöpolitiikat ja-menettelyt kaikkien yhtiön työntekijöiden osalta

- nykyisten fyysisten ja loogisten topologioiden dokumentointi

- verkkoliikenteen analyysi verkossa käytettyjen protokollien, sovellusten ja palvelujen perusteella

- Yrityksen historia ja tehtävälausunto

- verkossa tällä hetkellä käytettävien laitteiden luettelo

- luettelo nykyisistä työntekijöistä ja heidän roolistaan yrityksessä

selitä:

useita verkon skaalaamiseen tarvittavia elementtejä ovat fyysisen ja loogisen topologian dokumentointi, luettelo verkossa käytettävistä laitteista sekä verkon liikenteen analysointi.

5. Mitkä kaksi lauseketta kuvaavat, miten liikennevirtamalleja ja verkkoliikennetyyppejä arvioidaan protokollan analysaattorin avulla? (Valitse kaksi.)

- kuvaa liikennettä viikonloppuisin, jolloin suurin osa työntekijöistä on pois töistä.

- kuvaa liikennettä vain niillä verkon alueilla, jotka vastaanottavat suurimman osan liikenteestä, kuten datakeskuksessa.

- kuvaa ruuhka-aikojen liikennettä, jotta saadaan hyvä esitys eri liikennetyypeistä.

- suorita kaappaus eri verkon lohkoilla.

- kuvaa Wan-liikennettä vain siksi, että verkkoon suuntautuva liikenne vastaa suurimmasta verkkoliikenteen määrästä.

selitys:

liikenteen virtaamat tulisi koota huippukäyttöaikoina, jotta eri liikennemuodot saataisiin hyvin edustetuiksi. Talteenotto tulisi suorittaa myös eri verkon segmenteillä, koska osa liikenteestä on paikallista tietylle segmentille.

6. Osa johdotuskaapissa olleista reitittimistä ja kytkimistä meni epäkuntoon Ilmastointilaitteen vikaannuttua. Millaista uhkaa tilanne kuvaa?

- kokoonpano

- ympäristö

- sähkö

- huolto

selitys:

neljä uhkaluokkaa ovat seuraavat:

Laitteistouhat – palvelimien, reitittimien, kytkimien, kaapelointilaitosten ja työasemien fyysiset vauriot

Ympäristöuhat – äärilämpötilat (liian kuuma tai kylmä) tai kosteuspitoisuudet (liian märkä tai kuiva)

Sähköuhat – jännitepiikit, riittämätön Syöttöjännite (sähkökatkot), ehdoton teho (melu) ja kokonaistehon menetys

Huoltouhat – keskeisten sähkökomponenttien huono käsittely (sähköstaattinen purkaus), kriittisten varaosien puute, huono kaapelointi ja huono merkintä

7. Minkä tyyppinen verkkouhka on tarkoitettu estämään valtuutettuja käyttäjiä käyttämästä resursseja?

- DoS-hyökkäykset

- access-hyökkäykset

- tiedusteluhyökkäykset

- trust-hyväksikäyttö

selitys:

Verkkotiedusteluhyökkäyksissä on kyse verkko-ja verkkojärjestelmien luvattomasta löytämisestä ja kartoittamisesta. Käyttöoikeushyökkäyksiin ja luottamuksen hyväksikäyttöön liittyy tietojen luvatonta manipulointia ja pääsyä järjestelmiin tai käyttäjien oikeuksia. DoS eli palvelunestohyökkäykset on tarkoitettu estämään laillisten käyttäjien ja laitteiden pääsy verkon resursseihin.

8. Mitkä kaksi toimenpidettä voidaan toteuttaa estämään onnistunut verkkohyökkäys sähköpostipalvelimen tilille? (Valitse kaksi.)

- älä koskaan lähetä salasanaa verkon kautta selkeänä tekstinä.

- älä koskaan käytä Shift-näppäintä tarvitsevia salasanoja.

- Käytä eri toimittajien palvelimia.

- jakaa palvelimia koko rakennukseen sijoittaen ne lähelle sidosryhmiä.

- Rajoita epäonnistuneiden kirjautumisyritysten määrää palvelimelle.

selitys:

yksi yleisimmistä access-hyökkäyksistä käyttää pakettien nuuskijaa tuottaakseen käyttäjätilejä ja salasanoja, jotka välitetään selkeänä tekstinä. Toistuvat yritykset kirjautua palvelimelle luvattoman käytön saamiseksi ovat toinen pääsyhyökkäyksen tyyppi. Palvelimelle kirjautumisyritysten määrän rajoittaminen ja salattujen salasanojen käyttäminen auttaa estämään onnistuneen kirjautumisen tämäntyyppisten käyttöoikeushyökkäysten avulla.

9. Millä palomuuritoiminnolla varmistetaan, että verkkoon tulevat paketit ovat laillisia vastauksia, jotka käynnistetään sisäisiltä isänniltä?

- sovellusten suodatus

- stateful packet inspection

- URL-suodatus

- pakettisuodatus

selitys:

tilallinen pakettitarkastus palomuurissa tarkistaa, että saapuvat paketit ovat todella oikeutettuja vastauksia pyyntöihin, jotka ovat peräisin verkon sisällä olevilta isänniltä. Pakettisuodatuksen avulla voidaan sallia tai estää IP-tai MAC-osoitteeseen perustuvien resurssien käyttö. Sovellusten suodatus voi sallia tai estää pääsyn portin numeron perusteella. URL-suodatusta käytetään sallimaan tai kieltämään pääsy URL-osoitteen tai avainsanojen perusteella.

10. Mikä on verkon tietoturvan todennustoiminnon tarkoitus?

- vaatiakseen käyttäjiä todistamaan, keitä he ovat

- määrittääkseen, mitä resursseja käyttäjä voi käyttää

- pitääkseen kirjaa käyttäjän toimista

- haasteiden ja vastausten antamiseksi

selitys:

Authentication, authorization, and accounting are network services collective known as AAA. Tunnistautuminen edellyttää, että käyttäjät todistavat, keitä he ovat. Valtuutus määrittää, mitä resursseja käyttäjä voi käyttää. Kirjanpito pitää kirjaa käyttäjän toimista.

11. Verkon ylläpitäjä antaa kirjautumislohkon-180 yrityksestä 2 30 komennon sisällä reitittimessä. Mitä uhkaa verkon ylläpitäjä yrittää estää?

- käyttäjä, joka yrittää arvata salasanaa päästäkseen reitittimeen

- mato, joka yrittää päästä verkon toiseen osaan

- tuntematon henkilö, joka yrittää päästä verkkolaitehuoneeseen

- laite, joka yrittää tarkastaa linkin liikennettä

selitys:

kirjautumislohko-180 yrityksellä 2 komennolla 30: n sisällä aiheuttaa sen, että laite estää todennuksen 2 epäonnistuneen yrityksen jälkeen 30 sekunnin kuluessa 180 sekunnin ajaksi. Linkin liikennettä tarkastavalla laitteella ei ole mitään tekemistä reitittimen kanssa. Reitittimen asetukset eivät voi estää luvattoman pääsyn laitehuoneeseen. Mato ei yrittäisi päästä reitittimeen ja siirtyä verkon toiseen osaan.

12. Mitkä kaksi vaihetta tarvitaan ennen SSH voidaan ottaa käyttöön Cisco reititin? (Valitse kaksi.)

- anna reitittimelle isäntänimi ja verkkotunnus.

- luo banneri, joka näytetään käyttäjille, kun he muodostavat yhteyden.

- luo joukko salaisia avaimia, joita käytetään salaukseen ja salauksen purkuun.

- Määritä todennuspalvelin käsittelemään saapuvia yhteyspyyntöjä.

- ota SSH käyttöön fyysisissä rajapinnoissa, joihin saapuvat yhteyspyynnöt vastaanotetaan.

selitä:

SSH: n määrittämiseen Ciscon reitittimessä on neljä vaihetta. Aseta ensin palvelimen nimi ja verkkotunnus. Toiseksi luo joukko RSA-avaimia, joita käytetään liikenteen salaamiseen ja salauksen purkamiseen. Kolmanneksi luo käyttäjätunnukset ja salasanat käyttäjille, jotka yhdistävät. Lopuksi, ota SSH VTY linjat reitittimen. SSH: ta ei tarvitse perustaa mihinkään fyysisiin rajapintoihin, eikä ulkoista todennuspalvelinta tarvitse käyttää. Vaikka on hyvä idea määrittää banneri näyttämään laillisia tietoja käyttäjien yhdistämiseksi, SSH: n ottaminen käyttöön ei ole tarpeen.

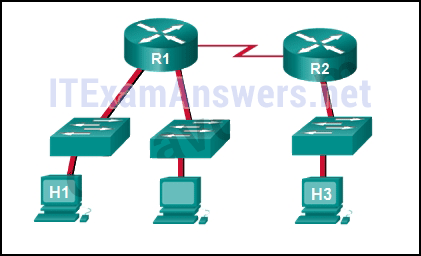

13. Katso näyttelyä. Pienen yrityksen perusasiakirjoissa oli Ping-edestakaisen matkan aikatilasto 36/97/132 isäntien H1 ja H3 välillä. Tänään verkon ylläpitäjä tarkasti yhteydet pingaamalla isäntien H1 ja H3 välillä, mikä johti edestakaiseen aikaan 1458/2390/6066. Mitä tämä kertoo verkon ylläpitäjälle?

- yhteydet H1: n ja H3: n välillä ovat kunnossa.

- H3 ei ole kytketty kunnolla verkkoon.

- jokin aiheuttaa häiriöitä H1: n ja R1: n välillä.

- verkkojen välinen suorituskyky on odotettujen parametrien rajoissa.

- jokin aiheuttaa viivettä verkkojen välillä.

selitys:

pingin edestakaisen matkan aikatilastot esitetään millisekunneissa. Mitä suurempi numero, sitä enemmän viivettä. Lähtötilanne on kriittinen hitaan suorituksen aikana. Verkon ylläpitäjä voi ratkaista ongelmat nopeammin tarkastelemalla suorituskykyä koskevaa dokumentaatiota silloin, kun verkko toimii hyvin, ja vertaamalla sitä tietoon silloin, kun on ongelmia.

14. Milloin ylläpitäjän pitäisi määrittää verkon perustaso?

- kun liikenne on vilkkaimmillaan verkossa

- kun liikenne äkillisesti vähenee

- verkon alimmassa kohdassa

- säännöllisin väliajoin ajan kuluessa

selitä:

tehokas verkon perustaso voidaan määrittää valvomalla liikennettä säännöllisin väliajoin. Tämän avulla järjestelmänvalvoja voi ottaa huomioon, kun verkossa tapahtuu poikkeamia vakiintuneesta normista.

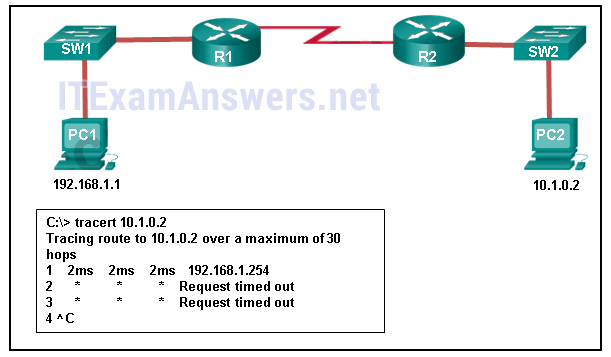

15. Katso näyttelyä. Järjestelmänvalvoja yrittää vianmääritystä PC1: n ja PC2: n välillä ja käyttää siihen PC1: n tracert-komentoa. Näytetyn tulosteen perusteella, mistä järjestelmänvalvojan pitäisi aloittaa vianmääritys?

- PC2

- R1

- SW2

- R2

- SW1

selitä:

Tracertia käytetään paketin kulkeman polun jäljittämiseen. Ainoa onnistunut vastaus tuli ensimmäisestä laitteesta polkua pitkin samalla lähettävällä isännällä. Ensimmäinen laite on reitittimen R1 oletusyhdyskäytävä. Ylläpitäjän tulisi siksi aloittaa vianmääritys osoitteessa R1.

16. Mikä lausunto on totta noin CDP Cisco-laitteella?

- Näytä cdp naapuri detail-komento paljastaa naapurin IP-osoitteen vain, jos on kerros 3-yhteys.

- jotta CDP voidaan poistaa käytöstä maailmanlaajuisesti, on käytettävä komentoa no cdp enable rajapinnan määritystilassa.

- CDP voidaan poistaa käytöstä maailmanlaajuisesti tai tietyllä käyttöliittymällä.

- koska se toimii tiedonsiirtokerroksessa, CDP-protokolla voidaan toteuttaa vain kytkimissä.

selitys:

CDP on Ciscon oma protokolla, joka voidaan poistaa käytöstä maailmanlaajuisesti käyttämällä no cdp run global configuration-komentoa tai poistaa käytöstä tietyssä käyttöliittymässä käyttämällä no cdp enable interface configuration-komentoa. Koska CDP toimii tiedonsiirtokerroksessa, kaksi tai useampi Ciscon verkkolaite, kuten reitittimet, voivat oppia toisistaan, vaikka kerroksen 3 liitettävyyttä ei olisikaan. Näytä cdp naapurit detail-komento paljastaa naapurilaitteen IP-osoitteen riippumatta siitä, voiko naapuria pingata.

17. Pienen kampusverkon verkon ylläpitäjä on antanut show ip interface brief-komennon kytkimellä. Mitä järjestelmänvalvoja tarkistaa tällä komennolla?

- kytkinliittymien tila ja osoite, joka on määritetty rajapinnassa vlan 1

- että tietty isäntä toisessa verkossa voidaan saavuttaa

- polku, jota käytetään tiettyyn isäntään toisessa verkossa

- Kytkimen käyttämä oletusyhdyskäytävä

selitys:

Näytä ip-rajapinnan lyhyt-komentoa käytetään fyysisten ja switch virtual interfaces (Svi) – rajapintojen tilan ja IP-osoitteen määrityksen tarkistamiseen.

18. Verkkoteknikko antaa ARP-d * – komennon tietokoneessa sen jälkeen, kun lähiverkon yhteydessä oleva reititin on määritetty uudelleen. Mikä on tulos tämän käskyn antamisen jälkeen?

- ARP-välimuisti on tyhjennetty.

- ARP-välimuistin nykyinen sisältö näkyy.

- ARP-välimuistin yksityiskohtaiset tiedot näkyvät.

- ARP-välimuisti on synkronoitu reitittimen käyttöliittymän kanssa.

selitys:

ARP –d * – komennon antaminen tietokoneessa tyhjentää ARP-välimuistin sisällön. Tämä on hyödyllistä, kun verkkoteknikko haluaa varmistaa, että välimuisti on täynnä päivitettyjä tietoja.

19. Täytä tyhjä kohta.

VoIP määrittelee protokollat ja teknologiat, jotka toteuttavat puhedatan siirron IP-verkossa

20. Täytä tyhjä kohta. Älä käytä lyhenteitä.

Näytä file systems-komento antaa tiedon vapaan nvram-ja flash-muistin määrästä tietojen lukemiseen tai kirjoittamiseen oikeuttavilla oikeuksilla.

21. Täytä tyhjä kohta. Älä käytä lyhenteitä.

reitittimeen annettua Näytä versio-komentoa käytetään ohjelmiston määritysrekisterin arvon tarkistamiseen.

selitys:

reitittimeen annettu show – versiokomento näyttää muun muassa asetusrekisterin arvon, käytettävän Ciscon IOS-version ja laitteen flash-muistin määrän.

22. Mikä palvelu määrittelee protokollat ja teknologiat, jotka toteuttavat puhepakettien lähettämisen IP-verkossa?

- VoIP

- NAT

- DHCP

- QoS

23. Mikä on SSH: n käytön tarkoitus muodostaa yhteys reitittimeen?

- se mahdollistaa turvallisen etäyhteyden reitittimen komentoriviliitäntään.

- se mahdollistaa reitittimen konfiguroinnin graafisen käyttöliittymän avulla.

- sen avulla reititintä voidaan seurata verkonhallintasovelluksen kautta.

- se mahdollistaa IOS-ohjelmistokuvan turvallisen siirron turvattomalta työasemalta tai palvelimelta.

24. Mitä tietoja Ciscon reitittimestä voidaan todentaa Näytä versio-komennolla?

- konfiguraatiorekisterin arvo

- verkkojen saavuttamiseen käytetty hallinnollinen etäisyys

- sarjaliittymien toimintatilanne

- käytössä oleva reititysprotokollan versio

25. Verkkoteknikko antaa c:\> tracert -6 www.cisco.com komento Windows-tietokoneessa. Mikä on komennon -6 tarkoitus?

- se pakottaa jäljen käyttämään IPv6: ta.

- se rajoittaa jäämän vain 6 humalaan.

- se asettaa jokaiselle uusinnalle 6 millisekunnin aikalisän.

- se lähettää 6 luotainta kunkin TTL-ajanjakson aikana.

selitä:

komennon c-6 valitsin:\> tracert -6 www.cisco.com käytetään pakottamaan jälki käyttämään IPv6: ta.

26. Mitä komentoa tulisi käyttää Ciscon reitittimessä tai kytkimessä, jotta lokiviestit voidaan näyttää etäyhteydetyissä istunnoissa Telnetin tai SSH: n avulla?

- debug kaikki

- kirjautuminen synkroninen

- Näytä käynnissä-config

- pääteikkuna

selitä:

päätemonitorikomento on erittäin tärkeä käyttää lokiviestien ilmestyessä. Lokiviestit ilmestyvät oletusarvoisesti, kun käyttäjä konsolidoidaan suoraan Cisco-laitteeseen, mutta edellyttävät päätenäyttökomentoa, kun käyttäjä käyttää verkkolaitetta etänä.

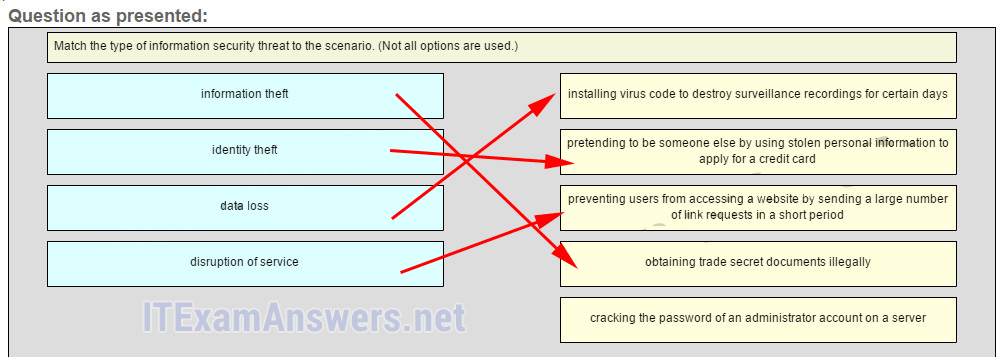

27. Vastaa tyyppi tietoturvauhka skenaario. (Kaikkia vaihtoehtoja ei käytetä.)

Aseta vaihtoehdot seuraavassa järjestyksessä.

viruskoodin asentaminen valvontatallenteiden tuhoamiseksi tiettyinä päivinä -> tietojen katoaminen

jonkun muun esittäminen käyttämällä varastettuja henkilötietoja luottokortin hakemiseen – >identiteettivarkaus

userdin pääsyn estäminen lähettämällä suuri määrä linkkipyyntöjä lyhyessä ajassa – > palveluhäiriö

liikesalaisuuksien hankkiminen laittomasti – > tietovarkaus

– ei pisteytetty—

selitys:

kun tunkeilija pääsee verkkoon, yleisiä verkkouhkia ovat seuraavat:

tietovarkaus

identiteettivarkaus

tietojen katoaminen tai manipulointi

Palveluhäiriö

tunnetun käyttäjätunnuksen salasanan murtaminen on eräänlainen pääsyhyökkäys.

Vanhempi Versio

28. Mikä on tarkoitus antaa komentoja cd nvram: sitten dir klo etuoikeus exec tilassa reitittimen?

- NVRAM: n sisällön tyhjentämiseksi

- kaikkien uusien tiedostojen ohjaamiseksi NVRAM: iin

- NVRAM: n sisällön luetteloimiseksi

- hakemistojen kopioimiseksi NVRAM: stä

29. Mikä komento varmuuskopioi NVRAMIIN tallennetun määrityksen TFTP-palvelimelle?

- copy running-config TFTP

- copy tftp running-config

- copy startup-config TFTP

- copy TFTP startup-config

selitys: käynnistysasetustiedosto tallennetaan NVRAMIIN ja käynnissä oleva määritys RAM-muistiin. Kopiokäskyä seuraa lähde, sitten kohde.

30. Mikä protokolla tukee suoratoistomedian nopeaa toimittamista?

- SNMP

- TCP

- PoE

- RTP

31. Miten liikennevirta tulisi ottaa talteen, jotta verkon liikennekuviot voitaisiin parhaiten ymmärtää?

- alhaisina käyttöaikoina

- huippukäyttöaikoina

- kun se on vain pääverkkosegmentillä

- kun se on käyttäjäryhmästä

32. Verkon ylläpitäjä tarkistaa tietoturvalokin ja huomaa, että sisäiselle tiedostopalvelimelle oli luvaton pääsy viikonlopun aikana. Kun Lisätietoja tiedostojärjestelmän loki, ylläpitäjä huomaa useita tärkeitä asiakirjoja kopioitiin isäntä sijaitsee yhtiön ulkopuolella. Millainen uhka tässä skenaariossa esitetään?

- tietojen katoaminen

- identiteettivarkaus

- tietovarkaus

- palveluhäiriö

33. Mitkä kaksi toimenpidettä voidaan toteuttaa estämään onnistunut hyökkäys sähköpostipalvelimen tilille? (Valitse kaksi.)

- älä koskaan lähetä salasanaa verkon kautta selkeänä tekstinä.

- älä koskaan käytä Shift-näppäintä tarvitsevia salasanoja.

- älä koskaan salli fyysistä pääsyä palvelinkonsoliin.

- vain luvallinen pääsy palvelinhuoneeseen.

- Rajoita epäonnistuneiden kirjautumisyritysten määrää palvelimelle.

34. Minkä tyyppinen verkkohyökkäys liittyy verkkojen, järjestelmien tai palvelujen käytöstä poistamiseen tai korruptioon?

- tiedusteluhyökkäykset

- pääsyhyökkäykset

- palvelunestohyökkäykset

- haittakoodihyökkäykset

35. Verkon ylläpitäjä on selvittänyt, että verkon eri tietokoneisiin on tarttunut mato. Mikä vaihe on noudatettava lieventää mato hyökkäys?

- inokulaatio, eristäminen, karanteeni ja käsittely

- eristäminen, karanteeni, käsittely ja inokulaatio

- hoito, karanteeni, inokulaatio ja eristäminen

- eristäminen, inokulaatio, karanteeni ja hoito

36. Mikä on tietoturvaominaisuus käytettäessä Nat verkossa?

- sallii ulkoisten IP-osoitteiden piilottamisen sisäisiltä käyttäjiltä

- sallii sisäisten IP-osoitteiden piilottamisen ulkoisilta käyttäjiltä

- kieltää kaikki paketit, jotka ovat peräisin yksityisistä IP-osoitteista

- estää kaikkia sisäisiä isäntiä kommunikoimasta oman verkkonsa ulkopuolella

37. Ping epäonnistuu, kun se suoritetaan reitittimestä R1 suoraan kytkettyyn reitittimeen R2. Verkon ylläpitäjä jatkaa sitten antaa Näytä cdp naapurit komento. Miksi verkon ylläpitäjä antaisi tämän komennon, jos ping epäonnistui reitittimien välillä?

- verkon ylläpitäjä epäilee virusta, koska ping-komento ei toiminut.

- verkon ylläpitäjä haluaa tarkistaa tason 2 yhteyden.

- verkon ylläpitäjä haluaa varmentaa reitittimeen R2 asetetun IP-osoitteen.

- verkon ylläpitäjä haluaa selvittää, voiko yhteyden muodostaa ei – suoraan yhdistetystä verkosta.

38. Jos asetustiedosto tallennetaan reitittimeen liitetylle USB-muistitikulle, mitä verkon ylläpitäjän on tehtävä ennen kuin tiedostoa voidaan käyttää reitittimessä?

- Muunna tiedostojärjestelmä FAT32: sta FAT16: ksi.

- muokkaa asetustiedostoa tekstieditorilla.

- Muuta tiedoston käyttöoikeutta ro: sta rw: ksi.

- poista reitittimen dir-komennolla Windowsin automaattinen aakkostus muistitikun tiedostoista.

39. Mitkä kaksi SSID-tunnistetta (service set identifier) koskevaa väitettä pitävät paikkansa? (Valitse kaksi.)

- kertoo langattomalle laitteelle, johon WLAN kuuluu

- koostuu 32-merkkisestä merkkijonosta eikä ole kirjainkokoherkkä

- vastaa signaalin voimakkuuden määrittämisestä

- kaikilla saman WLAN-verkon langattomilla laitteilla on oltava sama SSID

- , jota käytetään langattomassa verkossa lähetettyjen tietojen salaamiseen

40. Mitä IEEE 802.11-standardien mukaiset WLAN-laitteet sallivat langattomien käyttäjien tehdä?

- Käytä langattomia hiiriä ja näppäimistöjä

- luo yksi-moneen-lähiverkko infrapunatekniikkaa käyttäen

- käytä matkapuhelimia etäpalveluihin hyvin laajoilla alueilla

- yhdistä langattomat isännät isäntiin tai palveluihin langallisessa Ethernet-verkossa

41. Mikä WLAN-suojausprotokolla luo uuden dynaamisen avaimen aina, kun asiakas muodostaa yhteyden AP: hen?

- EAP

- PSK

- WEP

- WPA

42. Mitkä kaksi lausumaa luonnehtivat Langattoman verkon turvallisuutta? (Valitse kaksi.)

- langattomissa verkoissa on samat turvaominaisuudet kuin langallisissa verkoissa.

- jotkut RF-kanavat tarjoavat langattoman tiedon automaattisen salauksen.

- SSID-lähetyksen ollessa pois käytöstä, hyökkääjän on tunnettava SSID, jotta hän voi muodostaa yhteyden.

- oletus-IP-osoitteen käyttäminen tukiasemassa helpottaa hakkerointia.

- hyökkääjä tarvitsee fyysisen pääsyn ainakin yhteen verkkolaitteeseen aloittaakseen hyökkäyksen.

43. Avaa PT-toiminta. Suorita tehtävät toimintaohjeissa ja vastaa sitten kysymykseen. Kuinka kauan käyttäjä on estettynä, jos käyttäjä ylittää sallitun määrän epäonnistuneita kirjautumisyrityksiä?

- 1 minuutti

- 2 minuuttia

- 3 minuuttia

- 4 minuuttia

Lataa PDF-tiedosto alla: