- Johdanto

- Edeltävät opinnot

- vaatimukset

- käytetyt komponentit

- Overview

- Goals

- Access Control List Overview

- Nat Overview

- Configure

- Get Started

- topologia

- Vaihe 1-Määritä NAT sallimaan isäntien mennä ulos Internetiin

- Vaihe 2 – Määritä NAT käyttämään www-palvelinta Internetistä

- Vaihe 3 – ACLS

- Vaihe 4 – Testikonfiguraatio, jossa Packet Tracer-ominaisuus on

- verification

- vianmääritys

- Conclusion

Johdanto

tämä asiakirja tarjoaa yksinkertaisen ja suoraviivaisen esimerkin siitä, miten määrittää verkko-osoitteen käännös (Nat) ja Access Control listat (ACLS) Asa palomuuri mahdollistaa lähtevän ja saapuvan yhteyden. Tämä asiakirja on kirjoitettu mukautuva Security Appliance (ASA) 5510 palomuuri kuin toimii ASA koodi versio 9.1 (1), mutta tämä voi helposti soveltaa muita ASA palomuuri Alustan. Jos käytät ASA 5505: n kaltaista alustaa, joka käyttää VLAN-järjestelmää fyysisen käyttöliittymän sijaan, sinun on muutettava käyttöliittymätyyppejä tarpeen mukaan.

Edeltävät opinnot

vaatimukset

tälle asiakirjalle ei ole erityisiä vaatimuksia.

käytetyt komponentit

tämän asiakirjan tiedot perustuvat ASA 5510-palomuuriin, joka toimii ASA-koodiversiossa 9.1(1).

tämän asiakirjan tiedot on luotu laitteista tietyssä laboratorioympäristössä. Kaikki tässä asiakirjassa käytetyt laitteet käynnistyivät tyhjennetyllä (oletus) asetuksella. Jos verkkosi on toiminnassa, varmista, että ymmärrät minkä tahansa komennon mahdollisen vaikutuksen.

Overview

Goals

tässä esimerkkikokoonpanossa voit tarkastella, mitä NAT-ja ACL-asetuksia tarvitaan, jotta ASA-palomuurin DMZ: ssä sijaitsevalle www-palvelimelle voidaan saapua ja jotta sisäiset ja DMZ-isännät voivat käyttää lähteviä yhteyksiä. Tämän voi tiivistää kahteen tavoitteeseen:

- salli hosts sisällä ja DMZ lähtevän yhteyden Internetiin.

- Internetin isännät voivat käyttää DMZ: n www-palvelinta, jonka IP-osoite on 192.168.1.100.

ennen kuin päästään niihin vaiheisiin, jotka on suoritettava näiden kahden tavoitteen saavuttamiseksi, tässä asiakirjassa käydään lyhyesti läpi ACLs: n ja NAT: n työskentelytavat ASA-koodin uudempien versioiden (versio 8.3 ja uudempi) parissa.

Access Control List Overview

Access Control List (Access-list tai ACL lyhyesti) on menetelmä, jolla ASA-palomuuri määrittää, onko liikenne sallittua vai kiellettyä. Oletusarvoisesti liikenne, joka kulkee alemmalta turvatasolta korkeammalle, kielletään. Tämä voidaan ohittaa ACL sovellettu että alempi turvallisuus rajapinta. Myös ASA mahdollistaa oletusarvoisesti liikenteen korkeammista matalampiin tietoturvaliittymiin. Tämä käytös voidaan myös ohittaa eturistisiteen avulla.

ASA-koodin aiemmissa versioissa (8.2 ja aikaisempi) ASA vertasi saapuvaa yhteyttä tai pakettia ACL: ään liittymässä purkamatta pakettia ensin. Toisin sanoen, ACL piti sallia paketin ikään kuin olisit kaapata että paketti käyttöliittymä. Versiossa 8.3 ja myöhemmin koodi, ASA untranslates että paketti ennen kuin se tarkistaa käyttöliittymän ACLs. Tämä tarkoittaa sitä, että 8.3: n ja uudemman koodin ja tämän asiakirjan kohdalla liikenne isännän todelliseen IP: hen on sallittua eikä isännän käännettyä IP: tä.

Katso lisätietoja ACLs: stä kirjan 2: Cisco ASA Series Firewall CLI Configuration Guide-osiosta, 9.1.

Nat Overview

NAT on ASA versiossa 8.3 ja uudemmassa on jaettu kahteen tyyppiin, jotka tunnetaan nimellä Auto NAT (Object Nat) ja Manual NAT (Twice Nat). Näistä ensimmäinen, objekti NAT, on määritetty verkkoobjektin määritelmän mukaisesti. Esimerkki tästä annetaan myöhemmin tässä asiakirjassa. Yksi tämän NAT-menetelmän ensisijaisista eduista on se, että ASA määrää automaattisesti käsittelysäännöt ristiriitojen välttämiseksi. Tämä on helpoin muoto NAT, mutta että helposti tulee rajoitus kokoonpano rakeisuus. Et esimerkiksi voi tehdä käännöspäätöstä paketin kohteen perusteella, kuten voisit toisen Nat-tyypin, manuaalisen Nat: n, kanssa. Manuaalinen NAT on rakeisuudeltaan vankempi, mutta se vaatii, että linjat on konfiguroitu oikeaan järjestykseen, jotta se voi saavuttaa oikean käyttäytymisen. Tämä hankaloittaa tätä NAT-tyyppiä, minkä vuoksi sitä ei käytetä tässä konfiguraatioesimerkissä.

Katso lisätietoja Nat-osiosta kirjasta 2: Cisco ASA Series Firewall CLI Configuration Guide, 9.1.

Configure

Get Started

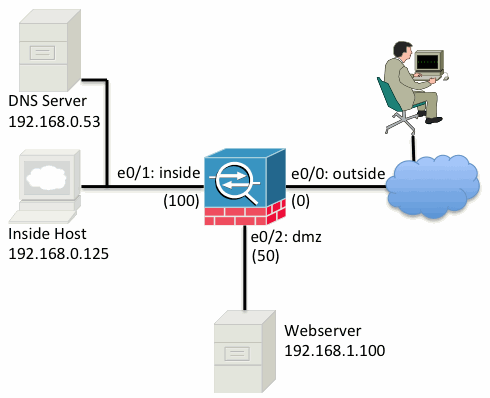

ASA: n perusasetuksissa on kolme liitäntää, jotka on liitetty kolmeen verkkosegmenttiin. ISP – verkkosegmentti on kytketty Ethernet0 / 0-rajapintaan ja merkitty ulkopuolelle suojaustasolla 0. Sisäverkko on liitetty Ethernet0 / 1: een ja merkitty sisäverkkoon suojaustasolla 100. DMZ-segmentti, jossa WWW-palvelin sijaitsee, on liitetty Ethernet0/2: een ja merkitty DMZ: ksi suojaustasolla 50.

esimerkin Liitäntäasetukset ja IP-osoitteet näet täältä:

interface Ethernet0/0

nameif outside

security-level 0

ip address 198.51.100.100 255.255.255.0

!

interface Ethernet0/1

nameif inside

security-level 100

ip address 192.168.0.1 255.255.255.0

!

interface Ethernet0/2

nameif dmz

security-level 50

ip address 192.168.1.1 255.255.255.0

!

route outside 0.0.0.0 0.0.0.0 198.51.100.1

tässä näet, että ASA: n sisäpiirin IP-osoite on 192.168.0.1, ja se on oletusyhdyskäytävä sisäisille isännille. ASA: n ulkoliittymä on määritetty Internet-palveluntarjoajalta saadulla IP-osoitteella. Käytössä on oletusreitti, jonka mukaan seuraava hyppy on ISP-yhdyskäytävä. Jos käytät DHCP: tä, tämä annetaan automaattisesti. DMZ-liitäntä on määritetty IP-osoite 192.168.1.1, ja se on oletusyhdyskäytävä isännät DMZ verkon segmentti.

topologia

tässä on visuaalinen katsaus siihen, miten tämä on kaapeloitu ja konfiguroitu:

Vaihe 1-Määritä NAT sallimaan isäntien mennä ulos Internetiin

tässä esimerkissä käytetään objektia NAT, joka tunnetaan myös nimellä AutoNAT. Ensimmäinen asia määrittää on Nat sääntöjä, joiden avulla isännät sisällä ja DMZ segmentit yhteyden Internetiin. Koska nämä isännät käyttävät yksityisiä IP-osoitteita, sinun täytyy kääntää ne johonkin, joka on reititettävissä Internetissä. Tässä tapauksessa, kääntää osoitteet niin, että ne näyttävät ASA: n ulkopuolisen käyttöliittymän IP-osoite. Jos ulkoinen IP muuttuu usein (ehkä DHCP: n vuoksi), tämä on yksinkertaisin tapa määrittää tämä.

tämän NAT: n määrittelemiseksi sinun on luotava verkkoobjekti, joka edustaa sisällä olevaa aliverkostoa sekä DMZ: n aliverkostoa. Kussakin näistä objekteista, määritä dynaaminen Nat sääntö, joka siirtää osoitteen käännös (Pat) nämä asiakkaat, kun ne siirtyvät niiden rajapinnat ulkopuolella käyttöliittymä.

tämä kokoonpano näyttää samanlaiselta kuin tämä:

object network inside-subnet

subnet 192.168.0.0 255.255.255.0

nat (inside,outside) dynamic interface

!

object network dmz-subnet

subnet 192.168.1.0 255.255.255.0

nat (dmz,outside) dynamic interface

jos tarkastelet käynnissä olevaa kokoonpanoa tässä vaiheessa (show run-komennon tulosteella), näet, että objektimääritys on jaettu kahteen osaan tulosteesta. Ensimmäinen osa osoittaa vain sen, mitä objektissa on (isäntä/aliverkko, IP-osoite ja niin edelleen), kun taas toinen osa osoittaa, että Nat-sääntö on sidottu kyseiseen objektiin. Jos otat ensimmäisen merkinnän edelliseen tulosteeseen:

kun isännät, jotka vastaavat 192.168.0.0 / 24-aliverkkoa, kulkevat sisärajapinnasta ulkorajapintaan, haluat dynaamisesti kääntää ne ulkorajapintaan.

Vaihe 2 – Määritä NAT käyttämään www-palvelinta Internetistä

nyt kun sisällä olevat isännät ja DMZ-liitännät pääsevät Internetiin, sinun täytyy muuttaa asetuksia niin, että Internetin käyttäjät voivat käyttää WWW-palvelintamme TCP-portilla 80. Tässä esimerkissä asennus on niin, että ihmiset Internetissä voivat muodostaa yhteyden toiseen IP-osoitteeseen ISP tarjotaan, ylimääräinen IP-osoite omistamme. Tässä esimerkissä käytetään numeroa 198.51.100.101. Tämän kokoonpanon, Internetin käyttäjät voivat päästä DMZ web-palvelin käyttämällä 198.51.100.101 TCP-portilla 80. Käytä Object NAT tähän tehtävään, ja ASA kääntää TCP-portti 80 web-palvelimella (192.168.1.100) näyttää 198.51.100.101 TCP-portti 80 ulkopuolella. Samoin kuin aiemmin, määrittele objekti ja määrittele käännössäännöt kyseiselle objektille. Määrittele myös toinen objekti, joka edustaa IP: tä, jolle käännät tämän palvelimen.

tämä kokoonpano näyttää samanlaiselta kuin tämä:

object network webserver-external-ip

host 198.51.100.101

!

object network webserver

host 192.168.1.100

nat (dmz,outside) static webserver-external-ip service tcp www www

vain tiivistää, mitä tämä NAT sääntö tarkoittaa tässä esimerkissä:

kun isäntä, joka vastaa IP-osoitetta 192.168.1.100 DMZ segmentit perustaa yhteyden peräisin TCP-portti 80 (www) ja että yhteys menee ulos ulkopuolella käyttöliittymä, haluat kääntää, että on TCP-portti 80 (www) ulkopuolella käyttöliittymä ja kääntää, että IP-osoite on 198.51.100.101.

se tuntuu hieman oudolta… ”sourced from TCP port 80 (www)”, mutta verkkoliikenne on tarkoitettu porttiin 80. On tärkeää ymmärtää, että nämä NAT-säännöt ovat luonteeltaan kaksisuuntaisia. Tämän seurauksena voit kääntää sanamuotoa ympäri, jotta muotoilet tämän lauseen uudelleen. Lopputulos on paljon järkevämpi:

kun ulkopuoliset isännät luovat yhteyden kohteeseen 198.51.100.101 kohteessa TCP-portti 80 (www), käännät kohteen IP-osoitteen 192.168.1.100 ja kohdeportti on TCP-portti 80 (www) ja lähetät sen DMZ: llä.

tämä on järkevämpää näin muotoiltuna. Seuraavaksi sinun täytyy perustaa ACLs.

Vaihe 3 – ACLS

Nat on määritetty ja tämän kokoonpanon loppu on lähellä. Muista, ACLs ASA voit ohittaa oletusturvakäyttäytymisen, joka on seuraava:

- pienemmän tietoturvaliittymän kautta kulkeva liikenne kielletään, kun se siirtyy korkeampaan tietoturvaliittymään.

- korkeamman tietoturvaliittymän kautta kulkeva liikenne on sallittua, kun se menee alempaan tietoturvaliittymään.

joten ilman ACL: n lisäämistä asetukseen, tämä liikenne esimerkissä toimii:

- sisällä olevat isännät (turvataso 100) voivat muodostaa yhteyden DMZ: n isäntiin (turvataso 50).

- sisällä olevat isännät (turvataso 100) voivat muodostaa yhteyden ulkopuolella oleviin isäntiin (turvataso 0).

- DMZ: n (turvataso 50) isännät voivat muodostaa yhteyden ulkopuolella oleviin isäntiin (turvataso 0).

tämä liikenne on kuitenkin kielletty:

- ulkopuolella olevat isännät (turvataso 0) eivät voi muodostaa yhteyttä sisällä oleviin isäntiin (turvataso 100).

- ulkopuoliset isännät (turvataso 0) eivät voi muodostaa yhteyttä DMZ: n isäntiin (turvataso 50).

- DMZ: n (turvataso 50) isännät eivät voi muodostaa yhteyttä sisällä oleviin isäntiin (turvataso 100).

koska ASA kieltää liikenteen ulkopuolelta DMZ-verkkoon nykyisellä kokoonpanollaan, Internetin käyttäjät eivät pääse www-palvelimelle vaiheen 2 Nat-määrityksestä huolimatta. Sinun täytyy nimenomaisesti sallia tämä liikenne. Vuonna 8.3 ja uudempi koodi sinun täytyy käyttää todellista IP isäntä ACL eikä käännetty IP. Tämä tarkoittaa sitä, että kokoonpanon on sallittava 192.168.1.100: een tarkoitettu liikenne eikä 198.51.100.101: een tarkoitettu liikenne satamassa 80. Yksinkertaisuuden vuoksi, vaiheessa 2 määriteltyjä esineitä käytetään myös tähän eturistisiteen. Kun ACL on luotu, sinun täytyy soveltaa sitä saapuvan ulkopuolella käyttöliittymä.

tältä ne asetuskomennot näyttävät:

access-list outside_acl extended permit tcp any object webserver eq www

!

access-group outside_acl in interface outside

käyttöoikeusluettelon rivitilat:

salli liikenne mistä tahansa (missä) kohteeseen, jota edustaa object webserver (192.168.1.100) portilla 80.

on tärkeää, että kokoonpano käyttää tässä mitään avainsanaa. Koska asiakkaiden lähde-IP-osoitetta ei tunneta, koska se saavuttaa verkkosivustosi, määritä jokin merkitys ’Mikä tahansa IP-osoite’.

mitä on sanottava DMZ-segmentin sisäverkkosegmentin isännille tarkoitetusta liikenteestä? Esimerkiksi sisäverkon palvelin, johon DMZ: n isäntien on muodostettava yhteys. Miten ASA voi sallia vain sen tietyn liikenteen, joka on tarkoitettu sisäiselle palvelimelle, ja estää kaiken muun, joka on tarkoitettu sisäsegmentille DMZ: stä?

tässä esimerkissä oletetaan, että sisäverkossa on DNS-palvelin IP-osoitteessa 192.168.0.53, että DMZ: n isännät tarvitsevat pääsyn DNS-resoluutiota varten. Luot tarvittavan ACL: n ja sovellat sitä DMZ-rajapintaan, jotta ASA voi ohittaa aiemmin mainitun oletusturvakäyttäytymisen kyseiseen rajapintaan tulevalle liikenteelle.

tältä ne asetuskomennot näyttävät:

object network dns-server

host 192.168.0.53

!

access-list dmz_acl extended permit udp any object dns-server eq domain

access-list dmz_acl extended deny ip any object inside-subnet

access-list dmz_acl extended permit ip any any

!

access-group dmz_acl in interface dmz

ACL on monimutkaisempi kuin yksinkertaisesti sallia, että liikenteen DNS-palvelimen UDP-portti 53. Jos kaikki mitä teimme on, että ensimmäinen ’lupa’ linja, sitten kaikki liikenne olisi estetty DMZ isännät Internetissä. ACL: ssä on implisiittinen ”kiellä ip: ltä mitään” ACL: n lopussa. Tämän seurauksena, DMZ isännät eivät voi mennä ulos Internetiin. Vaikka liikenne DMZ ulkopuolelle on sallittua oletuksena, soveltamalla ACL DMZ käyttöliittymä, nämä oletusturva käyttäytymistä DMZ käyttöliittymä ei ole enää voimassa ja sinun on nimenomaisesti sallittava liikenteen käyttöliittymän ACL.

Vaihe 4 – Testikonfiguraatio, jossa Packet Tracer-ominaisuus on

nyt kun kokoonpano on valmis, sinun on testattava se varmistaaksesi, että se toimii. Helpoin tapa on käyttää todellisia isäntiä (jos tämä on verkkosi). Jos haluat kuitenkin testata tämän CLI: stä ja tutkia tarkemmin joitakin ASA: n työkaluja, käytä paketin merkkiainetta testataksesi ja mahdollisesti virheenkorjataksesi mahdolliset ongelmat.

Packet tracer toimii simuloimalla paketin, joka perustuu sarjaan parametreja ja ruiskuttamalla kyseisen paketin rajapinnan datapolulle, samalla tavalla kuin tosielämän paketti toimisi, jos se poimittaisiin langalta. Tämä paketti seuraa lukemattomia tarkastuksia ja prosesseja, jotka tehdään, kun se kulkee palomuurin läpi, ja packet tracer toteaa tuloksen. Simuloi sisäinen isäntä menossa ulos isäntä Internetissä. Alla oleva komento ohjeistaa palomuuria:

simuloida TCP-paketti tulossa sisällä käyttöliittymä IP-osoite 192.168.0.125 lähdeporttiin 12345 tarkoitettu IP-osoite 203.0.113.1 porttiin 80.

ciscoasa# packet-tracer input inside tcp 192.168.0.125 12345 203.0.113.1 80

Phase: 1

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Config:

Implicit Rule

Additional Information:

MAC Access list

Phase: 2

Type: ROUTE-LOOKUP

Subtype: input

Result: ALLOW

Config:Additional Information:

in 0.0.0.0 0.0.0.0 outsidePhase: 3

Type: NAT

Subtype:

Result: ALLOW

Config:

object network inside-subnet

nat (inside,outside) dynamic interface

Additional Information:

Dynamic translate 192.168.0.125/12345 to 198.51.100.100/12345

Phase: 4

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Phase: 5

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Phase: 6

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Phase: 7

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Phase: 8

Type: FLOW-CREATION

Subtype:

Result: ALLOW

Config:

Additional Information:

New flow created with id 1, packet dispatched to next module

Result:

input-interface: inside

input-status: up

input-line-status: up

output-interface: outside

output-status: up

output-line-status: up

Action: allow

lopputuloksena on, että liikenne on sallittua, mikä tarkoittaa, että se läpäisi kaikki NAT ja ACL tarkastukset kokoonpanossa ja lähetettiin ulos uloskäynti käyttöliittymä, ulkopuolella. Huomaa, että paketti on käännetty vaiheessa 3 ja yksityiskohdat, että vaihe näyttää, mitä sääntöä osuma. Isäntä 192,168,0.125 on käännetty dynaamisesti 198.51.100.100 kohti kokoonpano.

nyt, suorita se yhteys Internetistä web-palvelimelle. Muista, isännät Internetissä pääsee web-palvelimen yhteyden 198.51.100.101 ulkopuolella käyttöliittymä. Jälleen, tämä seuraava komento kääntää:

simuloida TCP-paketti tulossa ulkopuolella käyttöliittymä IP-osoite 192.0.2.123 lähdeporttiin 12345 tarkoitettu IP-osoite 198.51.100.101 porttiin 80.

ciscoasa# packet-tracer input outside tcp 192.0.2.123 12345 198.51.100.101 80

Phase: 1

Type: UN-NAT

Subtype: static

Result: ALLOW

Config:

object network webserver

nat (dmz,outside) static webserver-external-ip service tcp www www

Additional Information:

NAT divert to egress interface dmz

Untranslate 198.51.100.101/80 to 192.168.1.100/80

Phase: 2

Type: ACCESS-LIST

Subtype: log

Result: ALLOW

Config:

access-group outside_acl in interface outside

access-list outside_acl extended permit tcp any object webserver eq www

Additional Information:

Phase: 3

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Phase: 4

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Phase: 5

Type: NAT

Subtype: rpf-check

Result: ALLOW

Config:

object network webserver

nat (dmz,outside) static webserver-external-ip service tcp www www

Additional Information:

Phase: 6

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Phase: 7

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Phase: 8

Type: FLOW-CREATION

Subtype:

Result: ALLOW

Config:

Additional Information:

New flow created with id 3, packet dispatched to next module

Result:

input-interface: outside

input-status: up

input-line-status: up

output-interface: dmz

output-status: up

output-line-status: up

Action: allow

jälleen tuloksena on, että paketti on sallittu. ACLs tarkistaa, kokoonpano näyttää hyvältä, ja käyttäjät internetissä (ulkopuolella) pitäisi pystyä käyttämään, että Web-palvelin ulkoisen IP.

verification

Verification procedures are included in Step 4-Testing Configuration with the Packet Tracer Feature.

vianmääritys

tällä hetkellä ei ole saatavilla erityisiä vianmääritystietoja tästä kokoonpanosta.

Conclusion

ASA: n kokoonpano perusnat: n suorittamiseen ei ole niin pelottava tehtävä. Tässä asiakirjassa oleva esimerkki voidaan mukauttaa tiettyyn skenaarioon, jos muutat esimerkkikokoonpanoissa käytettyjä IP-osoitteita ja portteja. Lopullinen ASA kokoonpano tämä, kun se yhdistetään, näyttää samanlaiselta kuin tämä ASA 5510:

ASA Version 9.1(1)

!

interface Ethernet0/0

nameif outside

security-level 0

ip address 198.51.100.100 255.255.255.0

!

interface Ethernet0/1

nameif inside

security-level 100

ip address 192.168.0.1 255.255.255.0

!

interface Ethernet0/2

nameif dmz

security-level 50

ip address 192.168.1.1 255.255.255.0

!

object network inside-subnet

subnet 192.168.0.0 255.255.255.0

object network dmz-subnet

subnet 192.168.1.0 255.255.255.0

object network webserver

host 192.168.1.100

object network webserver-external-ip

host 198.51.100.101

object network dns-server

host 192.168.0.53

!

access-list outside_acl extended permit tcp any object webserver eq www

access-list dmz_acl extended permit udp any object dns-server eq domain

access-list dmz_acl extended deny ip any object inside-subnet

access-list dmz_acl extended permit ip any any

!

object network inside-subnet

nat (inside,outside) dynamic interface

object network dmz-subnet

nat (dmz,outside) dynamic interface

object network webserver

nat (dmz,outside) static webserver-external-ip service tcp www www

access-group outside_acl in interface outside

access-group dmz_acl in interface dmz

!

route outside 0.0.0.0 0.0.0.0 198.51.100.1 1

esimerkiksi ASA 5505: ssä, jossa liitännät on kytketty edellä esitetyllä tavalla (ulkopuolella kytketty Eternet0/0: een, sisällä kytketty Eternet0 / 1: een ja DMZ kytketty Eternet0: een/2):

ASA Version 9.1(1)

!

interface Ethernet0/0

description Connected to Outside Segment

switchport access vlan 2

!

interface Ethernet0/1

description Connected to Inside Segment

switchport access vlan 1

!

interface Ethernet0/2

description Connected to DMZ Segment

switchport access vlan 3

!

interface Vlan2

nameif outside

security-level 0

ip address 198.51.100.100 255.255.255.0

!

interface Vlan1

nameif inside

security-level 100

ip address 192.168.0.1 255.255.255.0

!

interface Vlan3

nameif dmz

security-level 50

ip address 192.168.1.1 255.255.255.0

!

object network inside-subnet

subnet 192.168.0.0 255.255.255.0

object network dmz-subnet

subnet 192.168.1.0 255.255.255.0

object network webserver

host 192.168.1.100

object network webserver-external-ip

host 198.51.100.101

object network dns-server

host 192.168.0.53

!

access-list outside_acl extended permit tcp any object webserver eq www

access-list dmz_acl extended permit udp any object dns-server eq domain

access-list dmz_acl extended deny ip any object inside-subnet

access-list dmz_acl extended permit ip any any

!

object network inside-subnet

nat (inside,outside) dynamic interface

object network dmz-subnet

nat (dmz,outside) dynamic interface

object network webserver

nat (dmz,outside) static webserver-external-ip service tcp www www

access-group outside_acl in interface outside

access-group dmz_acl in interface dmz

!

route outside 0.0.0.0 0.0.0.0 198.51.100.1 1