een hacker ons huren van toegang tot een enorme Mirai botnet, waarvan zij beweren dat heeft meer dan 400.000 geïnfecteerde bots, klaar om uit te voeren DDoS-aanvallen op ieders verzoek.

voor onze lezers die Mirai niet kennen, is dit een malwarefamilie die zich richt op embedded systems en Internet of Things (IoT) – apparaten en die in de afgelopen twee maanden is gebruikt om de grootste DDoS-aanvallen tot nu toe te lanceren.Tot de vorige slachtoffers behoorden de Franse internet service provider OVH (1,1 Tbps), de beheerde DNS service provider Dyn (grootte onbekend) en het persoonlijke blog van Onderzoeksjournalist Brian Krebs (620 Gbps), die op dat moment onlangs een Israëlische DDoS-for-Hire service genaamd vDos had ontdekt.

400K botnet kwam voort uit de originele Mirai broncode

na de OVH en Krebs DDoS-aanvallen, de maker van deze malware open-source Mirai, zodat andere boeven hun eigen botnets konden inzetten en enkele sporen van de malware Maker konden verbergen.

volgens een Flashpoint rapport is dit precies wat er gebeurde, met meerdere Mirai botnets die overal op het web opduiken, terwijl kleine boeven probeerden hun persoonlijke DDoS kanonnen op te zetten.

twee beveiligingsonderzoekers die alleen online gaan met hun bijnamen, 2sec4u en MalwareTech, hebben een aantal van deze Mirai-gebaseerde botnets gevolgd via de @ MiraiAttacks Twitter-account en de MalwareTech Botnet Tracker.

de twee zeggen dat de meeste Mirai botnets die ze volgen relatief klein zijn, maar er is er een veel groter dan de meeste.

” je kunt zien wanneer ze DDoS-aanvallen starten omdat de grafiek op mijn tracker met meer dan de helft daalt, ” vertelde MalwareTech aan Bleeping Computer. “Ze hebben meer bots dan alle andere Mirai botnets samen.”

400K Mirai botnet beschikbaar voor verhuur

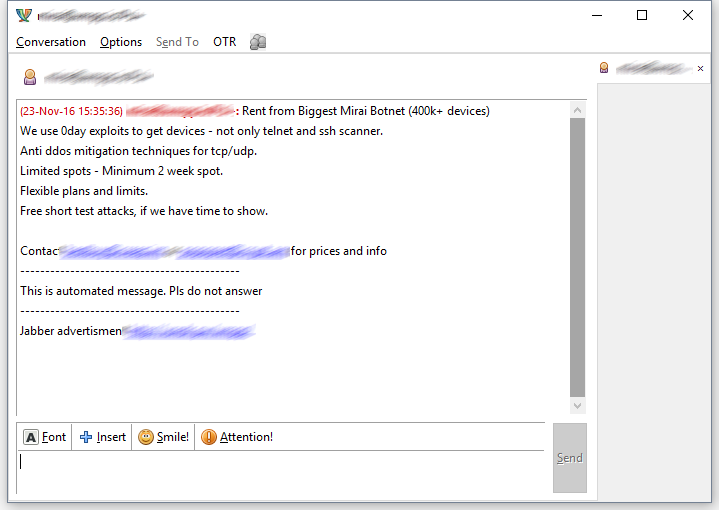

In een spam campagne uitgevoerd via XMPP/Jabber gestart gisteren, een hacker is begonnen met het adverteren van hun eigen DDoS-for-hire service, gebouwd op de Mirai malware.

de twee beweren te zijn in de controle van een Mirai botnet van 400.000 apparaten, hoewel we konden niet 100% controleren of het hetzelfde botnet waargenomen door 2sec4u en MalwareTech (meer hierover later).

een geredigeerde versie van het spambericht is hieronder beschikbaar, samen met de tekst van de advertentie.

we gebruiken 0day exploits om apparaten te krijgen-niet alleen telnet en ssh scanner.

Anti-ddos-mitigatietechnieken voor tcp / udp.

beperkte vlekken – minimaal 2 weken vlek.

flexibele plannen en limieten.

vrije korte testaanvallen, als we tijd hebben om te tonen.

Botnet ontwikkeld door gerenommeerde hacker

de hacker achter dit botnet is BestBuy, ook bekend als Popopret, dezelfde hacker achter de govrat malware die werd gebruikt om gegevens te breken en te stelen van talloze Amerikaanse bedrijven. Meer details over hun eerdere inspanningen zijn beschikbaar in een InfoArmor-rapport dat dit najaar wordt vrijgegeven. BestBuy maakt deel uit van een kerngroep van hackers die actief waren op de beruchte Hell hacking forum, beschouwd op een gegeven moment de belangrijkste ontmoetingsplaats voor veel elite hackers.

Bleeping Computer contacteerde BestBuy via Jabber, maar de hacker weigerde een aantal van onze vragen te beantwoorden, niet om gevoelige informatie over hun werking en hun identiteiten bloot te leggen.

Botnet is niet goedkoop

volgens de advertentie van het botnet en wat BestBuy ons vertelde, kunnen klanten hun gewenste hoeveelheid Mirai bots huren, maar voor een minimumperiode van twee weken.”Price is determined by amount of bots (more bots more money), attack duration (longer = more money), and cooldown time (longer = discount),” vertelde Bestbuy aan Bleeping Computer.

klanten krijgen geen korting als ze grotere hoeveelheden bots kopen, maar ze krijgen wel korting als ze langere DDoS cooldown periodes gebruiken.

“DDoS cooldown” is een term die verwijst naar de tijd tussen opeenvolgende DDoS-aanvallen. DDoS botnets gebruiken cooldown tijden om te voorkomen dat het maximum aan verbindingen, het vullen en verspillen van bandbreedte, maar ook het voorkomen van apparaten pingen uit en loskoppelen tijdens langdurige aanval golven.

BestBuy gaf een voorbeeld: “prijs voor 50.000 bots met Aanval duur van 3600 seconden (1 uur) en 5-10 minuten cooldown tijd is ongeveer 3-4k per 2 weken.”Zoals je kunt zien, is dit geen goedkope service.

zodra de botneteigenaren een overeenkomst hebben bereikt met de koper, krijgt de klant de Onion URL van de backend van het botnet, waar hij via Telnet verbinding kan maken en zijn aanvallen kan starten.

400K botnet is geëvolueerd, nieuwe functies toegevoegd

vergeleken met de originele Mirai-broncode die begin oktober online werd gelekt, heeft het botnet BestBuy advertising een serieuze facelift ondergaan.

het oorspronkelijke Mirai botnet was beperkt tot slechts 200.000 bots. Zoals security-onderzoeker 2sec4u vertelde Bleeping Computer, dit was omdat de Mirai malware kwam alleen met ondersteuning voor de lancering van brute-force aanvallen via Telnet, en met een hardcoded lijst van 60 gebruikersnaam & wachtwoord combinaties.

de 200K limiet is omdat er ongeveer 200.000 met Internet verbonden apparaten zijn die Open Telnet poorten hebben en een van de 60 gebruikersnaam & wachtwoordcombinaties gebruiken.

BestBuy breidde de Mirai-bron uit door de optie toe te voegen om brute-force-aanvallen uit te voeren via SSH, maar voegde ook ondersteuning toe voor de malware om een zero-day kwetsbaarheid te exploiteren in een niet nader genoemd apparaat. 2sec4u zegt dat hij verdacht nieuwe Mirai malware varianten zou kunnen gebruiken exploits en zero-days, maar dit is momenteel onbevestigd, omdat niemand reverse-engineered recente versies van de Mirai malware binary om popopret ‘ s verklaringen te bevestigen.

het 400K botnet zou “Botnet #14”

kunnen zijn.BestBuy adverteerde ook met een andere nieuwe functie, namelijk de mogelijkheid om sommige DDoS-mitigatiesystemen te omzeilen door het IP-adres van de bot te vervalsen. Vorige versies van de Mirai malware niet deze functie.

2sec4u bevestigde in een privégesprek dat sommige van de Nieuw voortgebrachte Mirai botnets DDoS-aanvallen kunnen uitvoeren door IP-adressen te vervalsen.

dezelfde functie werd gezien door MalwareTech, die er drie dagen geleden over twitterde. In een privégesprek, MalwareTech bevestigd dat de grote Mirai botnet ze waren tracking was in staat om het omzeilen van DDoS mitigatiesystemen.

op Twitter volgt het @MiraiAttacks account dit enorme botnet als ” Botnet # 14.”Dit is hetzelfde botnet dat werd gebruikt in een poging om een van Liberia’ s Internet Service providers neer te halen.

Hacker weigeren live test, attributie wordt lastig

in privégesprekken met BestBuy, de hacker respectvol geweigerd om bewijs van hun botnet mogelijkheden te bieden. Bleeping Computer vroeg de hacker om een demo DDOS-aanval op een testserver of op zijn minst een screenshot van hun backend uit te voeren.

de twee weigerden ook de eer op te nemen voor elke DDOS-aanval die de infrastructuur van hun botnet zou kunnen koppelen aan eerdere aanvallen. Toen hem werd gevraagd of hun botnet werd gebruikt in een high-profile aanvallen, Popopret zei: “We controleren onze klanten niet.”

Popopret was zich ervan bewust dat 2sec4u en MalwareTech zijn botnet volgden. Ondanks de hacker weigeren om een test DDOS-aanval uit te voeren, hun reputatie, hun terughoudendheid om hun infrastruuture bloot te leggen op enigerlei wijze, aanwijzingen in hun XMPP advertentie, en de waarnemingen van security onderzoekers, wijzen op het feit dat BestBuy is waarschijnlijk de exploitant van de grootste Mirai botnet vandaag bekend.

BestBuy gaf ook een interessant overzicht van informatie, waaruit bleek dat hij toegang had tot de Mirai broncode, lang voordat deze openbaar werd gemaakt, wat een aantal mogelijke verbindingen laat zien met Mirai ‘ s maker, een hacker die de bijnaam Anna-senpai draagt.

terwijl de twee de leiding lijken te hebben over het meest ontwikkelde Mirai botnet nadat het origineel was afgestorven, zijn andere botnets ook geëvolueerd met hun eigen set van functies, zij het niet zo complex als Botnet #14. Bijvoorbeeld, Incainsula gedetecteerd een Mirai botnet in staat om de lancering van DDoS-aanvallen via STOMP, een messaging protocol over het algemeen gebruikt door servers.