egy amerikai hacker, aki hozzáférést biztosít egy hatalmas Mirai botnethez, amely állításuk szerint több mint 400 000 fertőzött botot tartalmaz, készen áll arra, hogy bárki parancsára DDoS támadásokat hajtson végre.

a Mirai-t nem ismerő olvasóink számára ez egy rosszindulatú programcsalád, amely beágyazott rendszereket és tárgyak internete (IoT) eszközöket céloz meg, és az elmúlt két hónapban az eddigi legnagyobb DDoS támadások elindítására használták.

a korábbi nagy horderejű áldozatok között volt a Francia OVH internetszolgáltató (1,1 Tbps), a felügyelt DNS-szolgáltató Dyn (méret ismeretlen), valamint Brian Krebs oknyomozó újságíró személyes blogja (620 Gbps), aki akkoriban nemrég fedezett fel egy izraeli DDoS-for-Hire szolgáltatást, a vDos-t.

400K botnet szült az eredeti Mirai forráskód

miután az OVH és Krebs DDoS támadások, a Teremtő ezt a malware nyílt forráskódú Mirai, így más bűnözők is telepíteni a saját botnetek és fedezze néhány malware készítő pályák.

egy Flashpoint jelentés szerint pontosan ez történt, több Mirai botnettel felbukkanva az egész interneten, mivel a kisstílű csalók megpróbálták felállítani személyes DDoS ágyúikat.

két biztonsági kutató, akik csak becenevükön lépnek online kapcsolatba, a 2sec4u és a MalwareTech, a @MiraiAttacks Twitter-fiókon és a MalwareTech Botnet trackeren keresztül nyomon követték ezeket a Mirai-alapú botneteket.

a két azt mondják, hogy a legtöbb Mirai botnetek követik viszonylag kis méretű, de van egy sokkal sokkal nagyobb, mint a legtöbb.

“láthatjuk, mikor indítanak DDoS támadásokat, mert a nyomkövetőm grafikonja több mint a felére csökken” – mondta MalwareTech a Bleeping Computer-nek. “Több botjuk van, mint az összes többi Mirai botnet együttvéve.”

400K Mirai botnet bérelhető

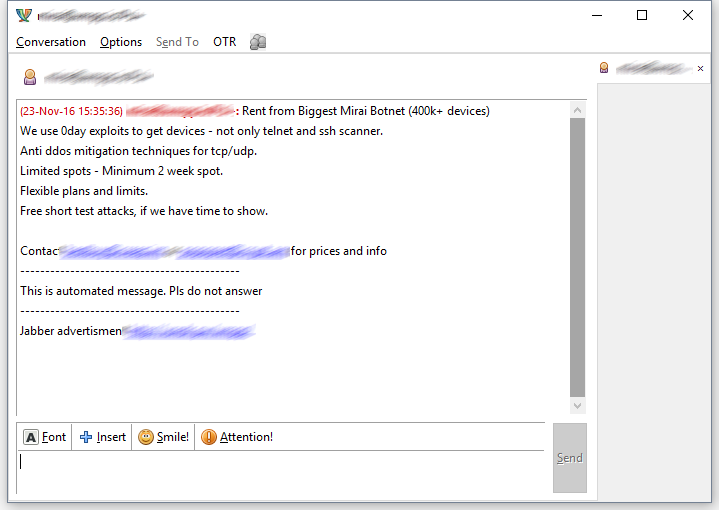

az XMPP/Jabber-en keresztül tegnap indított spamkampányban egy hacker elkezdte hirdetni saját DDoS-for-hire szolgáltatását, amely a Mirai malware-re épül.

a kettő azt állítja, hogy egy 400 000 eszközből álló Mirai botnet irányítása alatt áll, bár nem tudtuk 100% – ban ellenőrizni, hogy ugyanaz a botnet, amelyet a 2sec4u és a MalwareTech megfigyelt (erről később).

az alábbiakban a spam üzenet szerkesztett változata érhető el, a hirdetés szövegével együtt.

használjuk 0day hasznosítja, hogy eszközök – nem csak a telnet és ssh szkenner.

Anti ddos enyhítési technikák tcp / udp – hez.

Korlátozott foltok-Minimum 2 hetes folt.

rugalmas tervek és korlátok.

Ingyenes rövid teszt támadások, ha van időnk Megmutatni.

botnet által kifejlesztett neves hacker

a hacker mögött botnet BestBuy, más néven Popopret, ugyanaz a hacker mögött a govrat malware, hogy használták, hogy megsértse és ellopja az adatokat számtalan amerikai cégek. További részletek a korábbi törekvések állnak rendelkezésre egy InfoArmor jelentés relesed idén ősszel. A BestBuy egy olyan hackercsoport része, amely aktív volt a hírhedt Hell hacking fórumon, egy ponton sok elit hackerek fő találkozóhelyének tekintették.

a Bleeping Computer kapcsolatba lépett a BestBuy-val a Jabber-en keresztül, de a hacker nem volt hajlandó válaszolni néhány kérdésünkre, hogy ne tegyen ki érzékeny információkat a működésükről és a személyazonosságukról.

a Botnet nem olcsó

a botnet hirdetése és a BestBuy által elmondottak szerint az ügyfelek bérelhetik a kívánt mennyiségű Mirai botot, de legalább két hétig.

“az árat a botok mennyisége (több bot több pénz), a támadás időtartama (hosszabb = több pénz) és a hűtési idő (hosszabb = kedvezmény) határozza meg” – mondta a BestBuy a Bleeping Computer-nek.

az ügyfelek nem kapnak kedvezményt, ha nagyobb mennyiségű botot vásárolnak, de kedvezményt kapnak, ha hosszabb DDoS hűtési időszakot használnak.

a”DDoS cooldown” kifejezés az egymást követő DDoS támadások közötti időre utal. A DDoS botnetek hűtési időket használnak, hogy elkerüljék a kapcsolatok maximalizálását, a sávszélesség kitöltését és pazarlását, de megakadályozzák az eszközök pingelését és leválasztását hosszabb támadási hullámok esetén.

a BestBuy példát mutatott be: “ár 50.000 botok támadás időtartama 3600 MP (1 óra) és 5-10 perces cooldown idő kb 3-4k per 2 hét.”Mint látható, ez nem olcsó szolgáltatás.

amint a botnet tulajdonosok megállapodásra jutnak a vevővel, az ügyfél megkapja a botnet hátterének Onion URL-jét, ahol telneten keresztül csatlakozhat és elindíthatja támadásait.

400k botnet fejlődött, új funkciókkal bővült

az október elején online kiszivárgott eredeti Mirai forráskódhoz képest a botnet BestBuy reklámozása komoly arculatváltáson ment keresztül.

az eredeti Mirai botnet csak 200 000 botra korlátozódott. Ahogy a 2sec4u biztonsági kutató elmondta a Bleeping Computer-nek, ez azért volt, mert a Mirai malware csak a brute-force támadások telneten keresztüli indításának támogatásával jött létre, és 60 kódolt listával & jelszó kombináció.

a 200K-s limit azért van, mert körülbelül 200 000 internetre csatlakoztatott eszköz van, amelyek nyitott Telnet portokkal rendelkeznek, és a 60 felhasználónév & jelszó kombináció egyikét használják.

a BestBuy kibővítette a Mirai forrást azzal a lehetőséggel, hogy brute-force támadásokat hajtson végre SSH-n keresztül, de támogatást nyújtott a rosszindulatú programokhoz egy meg nem nevezett eszköz nulla napos sebezhetőségének kihasználásához. 2sec4u azt mondja, hogy gyanította, hogy az új Mirai malware változatok kihasználhatják a nulla napot, de ez jelenleg nincs megerősítve, mivel senki sem fordította vissza a Mirai malware bináris legújabb verzióit Popopret állításainak megerősítésére.

a 400k botnet lehet “Botnet #14”

a BestBuy egy másik új funkciót is hirdetett, amely képes megkerülni néhány DDoS enyhítő rendszert a bot IP-címének hamisításával (hamisításával). A Mirai malware korábbi verziói nem tartalmazzák ezt a funkciót.

a 2sec4u egy privát beszélgetésben megerősítette, hogy az újonnan létrehozott Mirai botnetek némelyike képes DDoS támadásokat végrehajtani IP-címek hamisításával.

ugyanezt a funkciót látta a MalwareTech, aki három nappal ezelőtt tweetelt róla. Egy privát beszélgetés során a MalwareTech megerősítette, hogy az általuk követett nagy Mirai botnet képes megkerülni a DDoS enyhítő rendszereket.

a Twitteren a @MiraiAttacks fiók ezt a hatalmas botnetet “Botnet #14” néven követi.”Ez ugyanaz a botnet, amelyet arra használtak, hogy megpróbálják lebuktatni Libéria egyik internetszolgáltatóját.

Hacker megtagadja az élő tesztet, a hozzárendelés trükkös lesz

a BestBuy-val folytatott magánbeszélgetések során a hacker tisztelettel elutasította a botnet képességeinek bizonyítékát. A Bleeping Computer felkérte a hackert, hogy futtasson egy demo DDoS támadást egy tesztkiszolgálón, vagy legalább egy képernyőképet a háttérről.

a két is elutasította, hogy hitelt bármely DDoS támadás, amely kötheti a botnet infrastruktúra korábbi támadások. Arra a kérdésre, hogy botnetüket használták-e valamilyen nagy horderejű támadásban, Popopret azt mondta: “nem figyeljük ügyfeleinket.”

Popopret nagyon is tisztában volt azzal, hogy a 2sec4u és a MalwareTech követik a botnetét. Annak ellenére, hogy a hacker megtagadta a teszt DDoS támadás végrehajtását, hírnevük, vonakodásuk bármilyen módon feltárni az infrastruture-t, az XMPP hirdetésében szereplő nyomok és a biztonsági kutatók megfigyelései rámutatnak arra a tényre, hogy a BestBuy valószínűleg a ma ismert legnagyobb Mirai botnet üzemeltetője.

a BestBuy érdekes információkat is szolgáltatott, feltárva, hogy hozzáférése volt a Mirai forráskódjához, jóval azelőtt, hogy nyilvánosságra került volna, bemutatva néhány lehetséges kapcsolatot Mirai alkotójával, egy Anna-senpai becenevű hackerrel.

míg úgy tűnik, hogy a kettő felelős a legfejlettebb Mirai botnetért, miután az eredeti meghalt, más botnetek is saját funkciókkal fejlődtek, bár nem olyan összetettek, mint a Botnet #14. Például az Incapsula észlelt egy Mirai botnetet, amely képes DDoS támadásokat indítani a stomp-on keresztül, amely a szerverek által általában használt üzenetküldő protokoll.