hogyan lehet megtalálni: nyomja meg a “Ctrl + F” gombot a böngészőben, és töltse ki a kérdés megfogalmazását, hogy megtalálja ezt a kérdést/választ. Ha a kérdés nincs itt, keresse meg a kérdések bankjában.

MEGJEGYZÉS: Ha új kérdése van ezen a teszten, kérjük, kommentálja a kérdést és a feleletválasztós listát a cikk alatti formában. A válaszokat a lehető legrövidebb idő alatt frissítjük. Köszönöm! Nagyra értékeljük a weboldalhoz való hozzájárulását.

1. Az újonnan felvett hálózati technikus feladata, hogy új hardvert rendeljen egy kisvállalkozás számára, nagy növekedési előrejelzéssel. Melyik elsődleges tényezővel kell foglalkoznia a technikusnak az új eszközök kiválasztásakor?

- rögzített számú és típusú interfészekkel rendelkező eszközök

- hálózati megfigyelést támogató eszközök

- redundáns eszközök

- modularitást támogató eszközök

magyarázza el:

egy nagy növekedési előrejelzéssel rendelkező kisvállalkozásban az elsődleges befolyásoló tényező az eszközök képessége a modularitás támogatására. A rögzített típusú / számú interfésszel rendelkező eszközök nem támogatnák a növekedést. A redundancia fontos tényező, de jellemzően a nagyvállalatoknál fordul elő. A hálózatfigyelés szintén fontos szempont, de nem olyan fontos, mint a modularitás.

2. Melyik hálózati tervezési szempont lenne fontosabb egy nagyvállalat számára, mint egy kisvállalkozás számára?

- Internet router

- tűzfal

- kis port sűrűség kapcsoló

- redundancia

magyarázd el:

a kisvállalkozásoknak ma szükségük van Internet-hozzáférésre, és ehhez egy internetes útválasztót használnak. Kapcsolóra van szükség a két gazdaeszköz, valamint bármely IP-telefon vagy hálózati eszköz, például nyomtató vagy szkenner csatlakoztatásához. A kapcsoló integrálható az útválasztóba. Tűzfalra van szükség az üzleti számítástechnikai eszközök védelméhez. A redundancia általában nem fordul elő nagyon kis vállalatoknál, de kissé nagyobb kisvállalkozások használhatják a portsűrűség redundanciáját, vagy redundáns internetszolgáltatókkal/linkekkel rendelkezhetnek.

3. Melyik két forgalmi típus igényel késleltetési érzékeny kézbesítést? (Válasszon kettőt.)

- web

- FTP

- hang

- videó

magyarázat:

a hang-és videoforgalom késleltetésérzékeny tulajdonságokkal rendelkezik, és elsőbbséget kell élveznie más forgalmi típusokkal, például a webes, e-mail és fájlátviteli forgalommal szemben.

4. Egy kisvállalkozás hálózati rendszergazdája azt fontolgatja, hogyan lehet a hálózatot a következő három évben méretezni a tervezett növekedés figyelembevétele érdekében. Melyik három típusú információt kell használni a hálózat növekedésének megtervezéséhez? (Válasszon hármat.)

- emberi erőforrás irányelvek és eljárások a vállalat minden alkalmazottja számára

- a jelenlegi fizikai és logikai topológiák dokumentálása

- a hálózaton használt protokollok, alkalmazások és szolgáltatások alapján a hálózati forgalom elemzése

- a vállalat története és küldetése

- a hálózaton jelenleg használt eszközök leltára

- a jelenlegi alkalmazottak felsorolása és szerepük a vállalatban

magyarázza el:

a hálózat méretezéséhez szükséges elemek közé tartozik a fizikai és logikai topológia dokumentálása, a hálózaton használt eszközök listája, valamint a hálózat forgalmának elemzése.

5. Melyik két állítás írja le, hogyan kell értékelni a forgalomáramlási mintákat és a hálózati forgalomtípusokat egy protokollelemző segítségével? (Válasszon kettőt.)

- rögzítse a forgalmat hétvégén,amikor a legtöbb alkalmazott nem dolgozik.

- csak a hálózat azon területein rögzítse a forgalmat, amelyek a forgalom nagy részét fogadják, például az adatközpontban.

- rögzítse a forgalmat a csúcskihasználási időkben, hogy jól ábrázolja a különböző forgalmi típusokat.

- végezze el a rögzítést különböző hálózati szegmenseken.

- csak a WAN-forgalmat rögzítse, mert a webre irányuló forgalom felelős a hálózat legnagyobb forgalmáért.

magyarázza el:

a forgalomáramlási mintákat a csúcskihasználási időkben kell összegyűjteni, hogy a különböző forgalomtípusok jól ábrázolhatók legyenek. A rögzítést különböző hálózati szegmenseken is el kell végezni, mivel bizonyos forgalom helyi lesz egy adott szegmenshez.

6. Néhány router és kapcsoló a kábelezési szekrényben meghibásodott, miután egy légkondicionáló egység meghibásodott. Milyen típusú fenyegetést ír le ez a helyzet?

- konfiguráció

- környezeti

- elektromos

- karbantartás

magyarázd el:

a fenyegetések négy osztálya a következő:

hardveres fenyegetések-szerverek, útválasztók, kapcsolók, kábelberendezések és munkaállomások fizikai károsodása

Környezeti veszélyek – szélsőséges hőmérséklet (túl meleg vagy túl hideg) vagy szélsőséges páratartalom (túl nedves vagy túl száraz)

elektromos fenyegetések – feszültségcsúcsok, elégtelen tápfeszültség (áramkimaradások), feltétel nélküli teljesítmény (zaj) és teljes energiaveszteség

karbantartási veszélyek – a kulcsfontosságú elektromos alkatrészek rossz kezelése (elektrosztatikus kisülés), kritikus alkatrészek hiánya, rossz kábelezés és rossz címkézés

7. Milyen típusú hálózati fenyegetés célja, hogy megakadályozza az engedélyezett felhasználók hozzáférését az erőforrásokhoz?

- DoS támadások

- hozzáférési támadások

- felderítő támadások

- bizalom kihasználása

a hálózati felderítő támadások magukban foglalják a hálózat és a hálózati rendszerek jogosulatlan felfedezését és feltérképezését. A hozzáférési támadások és a bizalom kihasználása magában foglalja az adatok jogosulatlan manipulálását, valamint a rendszerekhez vagy a felhasználói jogosultságokhoz való hozzáférést. A DOS vagy szolgáltatásmegtagadási támadások célja, hogy megakadályozzák a törvényes felhasználók és eszközök hozzáférését a hálózati erőforrásokhoz.

8. Melyik két műveletet lehet megtenni az e-mail szerverfiók elleni sikeres hálózati támadás megakadályozására? (Válasszon kettőt.)

- soha ne küldje el a jelszót a hálózaton keresztül világos szövegben.

- soha ne használjon Shift billentyűt igénylő jelszavakat.

- különböző gyártók szervereit használja.

- a szerverek elosztása az egész épületben, közel helyezve őket az érdekelt felekhez.

- korlátozza a kiszolgálóra való sikertelen bejelentkezési kísérletek számát.

magyarázd el:

az access támadás egyik leggyakoribb típusa csomagszippantót használ, hogy tiszta szövegként továbbított felhasználói fiókokat és jelszavakat hozzon létre. A jogosulatlan hozzáférés megszerzése érdekében a kiszolgálóra való bejelentkezés ismételt kísérlete egy másik típusú hozzáférési támadást jelent. A kiszolgálóra való bejelentkezési kísérletek számának korlátozása és a titkosított jelszavak használata segít megelőzni a sikeres bejelentkezéseket az ilyen típusú hozzáférési támadásokon keresztül.

9. Melyik tűzfal funkciót használják annak biztosítására, hogy a hálózatba érkező csomagok legitim válaszok legyenek a belső gazdagépektől?

- alkalmazásszűrés

- állapotellenőrző csomagellenőrzés

- URL-szűrés

- csomagszűrés

magyarázat:

Stateful packet inspection tűzfalon ellenőrzi, hogy a bejövő csomagok valóban legitim válaszok-e a hálózaton belüli gazdagépektől származó kérésekre. A Csomagszűrés felhasználható az erőforrásokhoz való hozzáférés engedélyezésére vagy megtagadására IP vagy MAC cím alapján. Az alkalmazásszűrés engedélyezheti vagy megtagadhatja a hozzáférést a port száma alapján. Az URL-szűrés az URL vagy a kulcsszavak alapján történő hozzáférés engedélyezésére vagy megtagadására szolgál.

10. Mi a hálózati biztonsági hitelesítési funkció célja?

- megkövetelni a felhasználóktól, hogy bizonyítsák, kik ők

- annak meghatározása, hogy a felhasználó mely erőforrásokhoz férhet hozzá

- a felhasználó cselekedeteinek nyomon követése

- kihívás és válasz kérdés megadása

magyarázat:

a hitelesítés, az engedélyezés és a könyvelés hálózati szolgáltatások, amelyeket együttesen AAA-nak neveznek. A hitelesítéshez a felhasználóknak igazolniuk kell, hogy kik ők. Az engedélyezés meghatározza, hogy a felhasználó mely erőforrásokhoz férhet hozzá. A számvitel nyomon követi a felhasználó tevékenységét.

11. A hálózati rendszergazda kiadja a bejelentkezési blokkot – 180 kísérlet esetén 2 az 30 parancson belül egy útválasztón. Milyen fenyegetést próbál megakadályozni a hálózati rendszergazda?

- a felhasználó, aki megpróbálja kitalálni a jelszót, hogy hozzáférjen a router

- a féreg, amely megpróbál hozzáférni egy másik része a hálózat

- egy azonosítatlan személy, aki megpróbál hozzáférni a hálózati berendezés szoba

- egy eszköz, amely megpróbálja ellenőrizni a forgalom egy linken

magyarázza el:

a bejelentkezési blokk-180 kísérlet esetén 2 30-on belül parancs hatására az eszköz blokkolja a hitelesítést 2 sikertelen kísérlet után 30 másodpercen belül 180 másodpercig. A link forgalmát ellenőrző eszköznek semmi köze nincs az útválasztóhoz. Az útválasztó konfigurációja nem akadályozhatja meg az illetéktelen hozzáférést a berendezés helyiségéhez. A féreg nem próbálna hozzáférni az útválasztóhoz, hogy a hálózat egy másik részére terjedjen.

12. Melyik két lépés szükséges ahhoz, hogy az SSH engedélyezhető legyen egy Cisco útválasztón? (Válasszon kettőt.)

- adja meg az útválasztónak a host nevet és a domain nevet.

- hozzon létre egy szalaghirdetést, amely megjelenik a felhasználók számára, amikor csatlakoznak.

- létrehoz egy sor titkos kulcsokat kell használni a Titkosítás és dekódolás.

- állítson be egy hitelesítési kiszolgálót a bejövő csatlakozási kérelmek kezelésére.

- engedélyezze az SSH-t azokon a fizikai interfészeken, ahol a bejövő csatlakozási kérelmek érkeznek.

magyarázd el:

négy lépésben konfigurálhatja az SSH-t egy Cisco útválasztón. Először állítsa be a gazdagép nevét és a domain nevet. Másodszor, hozzon létre egy sor RSA kulcsot a forgalom titkosításához és visszafejtéséhez. Harmadszor, hozza létre a felhasználók azonosítóit és jelszavait, akik csatlakozni fognak. Végül engedélyezze az SSH-t az útválasztó vty vonalán. Az SSH-t nem kell fizikai interfészeken beállítani, és külső hitelesítési kiszolgálót sem kell használni. Bár célszerű konfigurálni egy szalaghirdetést a felhasználók összekapcsolására vonatkozó jogi információk megjelenítésére, az SSH engedélyezéséhez nem szükséges.

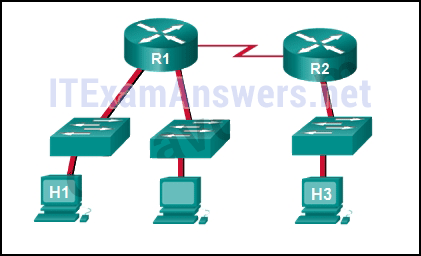

13. Lásd a kiállítást. Egy kis cég alapdokumentációja 36/97/132 ping oda-vissza statisztikát tartalmazott a H1 és H3 házigazdák között. Ma a hálózati rendszergazda ellenőrizte a kapcsolatot a H1 és a H3 gazdagépek közötti pingeléssel, ami 1458/2390/6066 oda-vissza időt eredményezett. Mit jelez ez a hálózati rendszergazdának?

- a H1 és a H3 közötti kapcsolat jó.

- a H3 nincs megfelelően csatlakoztatva a hálózathoz.

- valami interferenciát okoz a H1 és az R1 között.

- a hálózatok közötti teljesítmény a várt paramétereken belül van.

- valami késleltetést okoz a hálózatok között.

magyarázd el:

a ping oda-vissza menetidő statisztikája milliszekundumban jelenik meg. Minél nagyobb a szám, annál nagyobb a késés. Az alapvonal kritikus a lassú teljesítmény idején. Ha megnézi a dokumentációt a teljesítményről, amikor a hálózat jól működik, és összehasonlítja azt az információkkal, amikor probléma merül fel, a hálózati rendszergazda gyorsabban tudja megoldani a problémákat.

14. Mikor kell egy rendszergazdának létrehoznia a hálózati alapvonalat?

- amikor a forgalom csúcsponton van a hálózatban

- amikor hirtelen csökken a forgalom

- a hálózat legalacsonyabb forgalmi pontján

- rendszeres időközönként egy bizonyos ideig

magyarázza el:

a forgalom rendszeres időközönként történő figyelemmel kísérésével hatékony hálózati alapvonal állapítható meg. Ez lehetővé teszi az adminisztrátor számára, hogy vegye figyelembe, ha a hálózatban bármilyen eltérés van a megállapított normától.

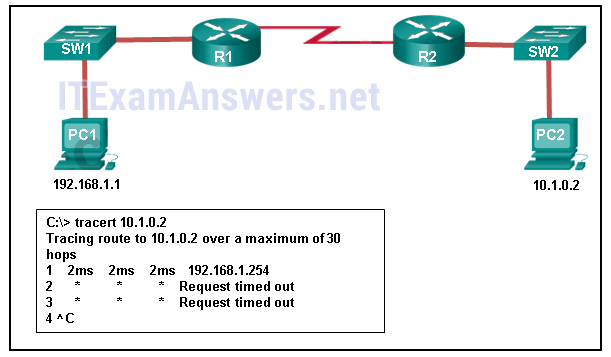

15. Lásd a kiállítást. A rendszergazda megpróbálja elhárítani a PC1 és PC2 közötti kapcsolatot, és a PC1 tracert parancsát használja erre. A megjelenített kimenet alapján hol kezdje el a rendszergazda a hibaelhárítást?

- PC2

- R1

- SW2

- R2

- SW1

magyarázza el:

a Tracert a csomag útvonalának nyomon követésére szolgál. Az egyetlen sikeres válasz az első eszközről érkezett, ugyanazon a LAN-on, mint a küldő gazdagép. Az első eszköz az R1 útválasztó alapértelmezett átjárója. Ezért az adminisztrátornak el kell kezdenie a hibaelhárítást az R1-nél.

16. Melyik állítás igaz a CDP-ről egy Cisco eszközön?

- a CDP szomszéd részleteinek megjelenítése parancs csak akkor fogja feltárni a szomszéd IP-címét, ha van 3.réteg kapcsolat.

- a CDP globális letiltásához a no cdp enable parancsot kell használni interfész konfigurációs módban.

- a CDP globálisan vagy egy adott felületen letiltható.

- mivel az adatkapcsolati rétegen fut, a CDP protokoll csak kapcsolókban valósítható meg.

magyarázat:

a CDP egy Cisco által védett protokoll, amely globálisan letiltható a No cdp run global configuration paranccsal, vagy letiltható egy adott interfészen a No cdp enable interface configuration paranccsal. Mivel a CDP az adatkapcsolati rétegen működik, két vagy több Cisco hálózati eszköz, például útválasztó akkor is megismerheti egymást, ha a 3.réteg kapcsolata nem létezik. A cdp szomszédok részletes megjelenítése parancs feltárja a szomszédos eszköz IP-címét, függetlenül attól, hogy pingelheti-e a szomszédot.

17. Egy kis egyetemi hálózat hálózati rendszergazdája kiadta a show ip interface brief parancsot egy kapcsolón. Mit ellenőriz a rendszergazda ezzel a paranccsal?

- a kapcsoló interfészeinek állapota és a VLAN 1 interfészen konfigurált cím

- hogy egy másik hálózaton egy adott gazdagép elérhető

- egy másik hálózaton egy adott gazdagép eléréséhez használt útvonal

- a kapcsoló által használt alapértelmezett átjáró

magyarázat:

a show ip interface brief parancs a fizikai és switch virtuális interfészek (SVI) állapotának és IP-cím konfigurációjának ellenőrzésére szolgál.

18. A hálózati technikus kiadja az arp – d * parancsot a számítógépen, miután a LAN-hoz csatlakoztatott útválasztó újrakonfigurálódott. Mi az eredmény a parancs kiadása után?

- az ARP gyorsítótár törlődik.

- megjelenik az ARP gyorsítótár aktuális tartalma.

- megjelenik az ARP gyorsítótár részletes adatai.

- az ARP gyorsítótár szinkronizálva van az útválasztó interfésszel.

magyarázd el:

az arp –d * parancs kiadása PC-n törli az ARP gyorsítótár tartalmát. Ez akkor hasznos, ha egy hálózati technikus biztosítani akarja, hogy a gyorsítótár frissített információkkal legyen feltöltve.

19. Töltse ki az üres lapot.

a VoIP meghatározza azokat a protokollokat és technológiákat, amelyek a Hangadatok IP hálózaton keresztüli továbbítását valósítják meg

20. Töltse ki az üres lapot. Ne használjon rövidítéseket.

a fájlrendszerek megjelenítése parancs információt nyújt a szabad nvram és flash memória mennyiségéről az adatok olvasásához vagy írásához szükséges engedélyekkel.

21. Töltse ki az üres lapot. Ne használjon rövidítéseket.

az útválasztón kiadott verzió megjelenítése parancs a szoftverkonfigurációs regiszter értékének ellenőrzésére szolgál.

magyarázd el:

az útválasztón kiadott verzió megjelenítése parancs többek között megjeleníti a konfigurációs regiszter értékét, a használt Cisco IOS verziót, valamint az eszközön lévő flash memória mennyiségét.

22. Milyen szolgáltatás határozza meg azokat a protokollokat és technológiákat, amelyek megvalósítják a Hangcsomagok IP-hálózaton keresztüli továbbítását?

- VoIP

- NAT

- DHCP

- QoS

23. Mi a célja az SSH használatának az útválasztóhoz való csatlakozáshoz?

- biztonságos távoli kapcsolatot tesz lehetővé az útválasztó parancssori felületével.

- lehetővé teszi az útválasztó grafikus felület használatával történő konfigurálását.

- lehetővé teszi az útválasztó megfigyelését egy hálózatkezelő alkalmazáson keresztül.

- lehetővé teszi az IOS szoftver képének biztonságos átvitelét egy nem biztonságos munkaállomásról vagy szerverről.

24. Milyen információkat lehet ellenőrizni a Cisco útválasztóról a show version paranccsal?

- a konfigurációs regiszter értéke

- a hálózatok eléréséhez használt adminisztratív távolság

- a soros interfészek működési állapota

- az útválasztási protokoll engedélyezett verziója

25. A hálózati technikus kiadja a C: \ > tracert -6 www.cisco.com parancs egy Windows PC-n. Mi a célja a -6 parancs opciónak?

- IPv6 használatára kényszeríti a nyomkövetést.

- csak 6 komlóra korlátozza a nyomot.

- minden visszajátszáshoz 6 milliszekundum időkorlátot állít be.

- minden TTL időtartamon belül 6 próbát küld.

magyarázza el:

a -6 opciót a C:\> tracert -6 parancsban www.cisco.com arra használják, hogy a nyomkövetést IPv6 használatára kényszerítsék.

26. Melyik parancsot kell használni a Cisco útválasztón vagy kapcsolón, hogy a naplóüzenetek megjelenjenek a távolról csatlakoztatott munkameneteken Telnet vagy SSH használatával?

- hibakeresés minden

- naplózás szinkron

- show running-config

- terminál monitor

magyarázza el:

a terminálfigyelő parancs nagyon fontos a naplóüzenetek megjelenésekor. A naplóüzenetek alapértelmezés szerint akkor jelennek meg, amikor a felhasználót közvetlenül konszolidálják egy Cisco-eszközbe, de megkövetelik a terminálfigyelő parancs beírását, amikor a felhasználó távolról fér hozzá egy hálózati eszközhöz.

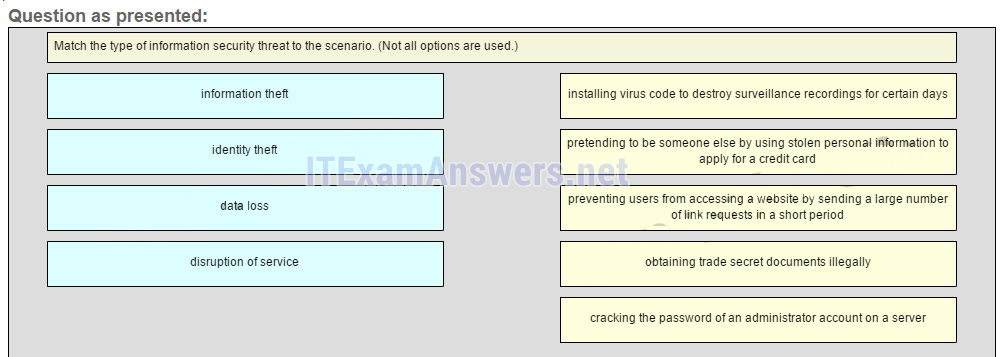

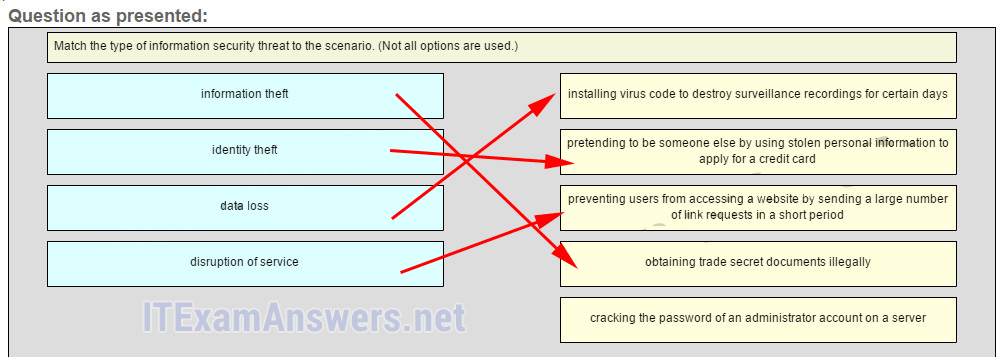

27. Illessze össze az információbiztonsági fenyegetés típusát a forgatókönyvvel. (Nem minden opció használható.)

helyezze az opciókat A következő sorrendbe.

víruskód telepítése a felügyeleti felvételek bizonyos napokra történő megsemmisítésére -> adatvesztés

valaki másnak tettetése ellopott személyes adatok felhasználásával hitelkártya igényléséhez- >személyazonosság-lopás

a felhasználó hozzáférésének megakadályozása egy weboldalhoz rövid időn belül nagyszámú linkkérelem elküldésével -> szolgáltatás megszakítása

üzleti titkos dokumentumok illegális beszerzése – > információ-lopás

magyarázd el:

miután egy betolakodó hozzáfér egy hálózathoz, a gyakori hálózati fenyegetések a következők:

információ lopás

személyazonosság-lopás

adatvesztés vagy manipuláció

szolgáltatás megszakadása

az ismert felhasználónév jelszavának feltörése egyfajta hozzáférési támadás.

Régebbi Verzió

28. Mi a célja a cd NVRAM parancsok kiadásának: akkor dir az útválasztó privilege exec módjában?

- az NVRAM tartalmának törlése

- az összes új fájl NVRAM-ba való irányítása

- az NVRAM tartalmának felsorolása

- az NVRAM könyvtárainak másolása az NVRAM-ból

29. Melyik parancs fogja biztonsági másolatot készíteni az NVRAM-ban tárolt konfigurációról egy TFTP-kiszolgálóra?

- másolás futás-config tftp

- másolás TFTP futás-config

- másolás indítás-config TFTP

- másolás TFTP indítás-config

magyarázat: az indítási konfigurációs fájl az NVRAM-ban, a futó konfiguráció pedig a RAM-ban van tárolva. A másolási parancsot a forrás, majd a cél követi.

30. Melyik protokoll támogatja a streaming média gyors kézbesítését?

- SNMP

- TCP

- PoE

- RTP

31. Hogyan kell rögzíteni a forgalom áramlását a hálózat forgalmi mintáinak legjobb megértése érdekében?

- alacsony kihasználtsági idő alatt

- csúcskihasználási idő alatt

- amikor csak a fő hálózati szegmensben van

- ha a felhasználók egy részhalmazából származik

32. A hálózati rendszergazda ellenőrzi a biztonsági naplót, és észreveszi, hogy a hétvégén jogosulatlan hozzáférés történt egy belső fájlszerverhez. A fájlrendszer naplójának további vizsgálata után az adminisztrátor észreveszi, hogy számos fontos dokumentumot másoltak a vállalaton kívüli gazdagépre. Milyen fenyegetést jelent ez a forgatókönyv?

- adatvesztés

- személyazonosság-lopás

- információ-lopás

- szolgáltatás megzavarása

33. Melyik két intézkedést lehet tenni az e-mail szerver fiók elleni sikeres támadás megakadályozására? (Válasszon kettőt.)

- soha ne küldje el a jelszót a hálózaton keresztül világos szövegben.

- soha ne használjon Shift billentyűt igénylő jelszavakat.

- soha ne engedélyezzen fizikai hozzáférést a kiszolgálókonzolhoz.

- csak engedélyezett hozzáférést engedélyez a szerverterembe.

- korlátozza a kiszolgálóra való sikertelen bejelentkezési kísérletek számát.

34. Milyen típusú hálózati támadás a hálózatok, rendszerek vagy szolgáltatások letiltása vagy sérülése?

- felderítő támadások

- hozzáférési támadások

- szolgáltatásmegtagadási támadások

- rosszindulatú kód támadások

35. A hálózati rendszergazda megállapította, hogy a hálózat különböző számítógépei féreggel fertőzöttek. Milyen lépéseket kell követni a féregtámadás enyhítésére?

- oltás, elszigetelés, karantén és kezelés

- elszigetelés, karantén, kezelés és oltás

- kezelés, karantén, oltás és elszigetelés

- elszigetelés, oltás, karantén és kezelés

36. Mi a NAT hálózati használatának biztonsági funkciója?

- lehetővé teszi a külső IP-címek elrejtését a belső felhasználók elől

- lehetővé teszi a belső IP-címek elrejtését a külső felhasználók elől

- megtagadja az összes privát IP-címről származó csomagot

- megtagadja az összes belső géptől a saját hálózatukon kívüli kommunikációt

37. A ping sikertelen, ha az R1 útválasztóról a közvetlenül csatlakoztatott R2 útválasztóra hajtják végre. Ezután a hálózati rendszergazda kiadja a show cdp szomszédok parancsot. Miért adná ki a hálózati rendszergazda ezt a parancsot, ha a ping sikertelen a két útválasztó között?

- a hálózati rendszergazda vírust gyanít, mert a ping parancs nem működött.

- a hálózati rendszergazda ellenőrizni akarja a 2.réteg kapcsolatát.

- a hálózati rendszergazda ellenőrizni akarja az R2 útválasztón konfigurált IP-címet.

- a hálózati rendszergazda meg akarja határozni, hogy létrehozható-e kapcsolat nem közvetlenül csatlakoztatott hálózatról.

38. Ha egy konfigurációs fájlt egy útválasztóhoz csatlakoztatott USB flash meghajtóra ment, mit kell tennie a hálózati rendszergazdának, mielőtt a fájlt fel lehet használni az útválasztón?

- konvertálja a fájlrendszert FAT32-ről FAT16-ra.

- Szerkessze a konfigurációs fájlt egy szövegszerkesztővel.

- módosítsa a fájl engedélyét ro-ról rw-re.

- az útválasztó dir parancsával távolítsa el a flash meghajtón lévő fájlok Windows automatikus betűrendezését.

39. Melyik két állítás igaz egy szolgáltatáskészlet-azonosítóról (SSID)? (Válasszon kettőt.)

- megmondja egy vezeték nélküli eszköznek, amelyhez a WLAN tartozik

- 32 karakteres karakterláncból áll, és nem érzékeny a kis-és nagybetűkre

- felelős a jelerősség meghatározásáért

- az ugyanazon WLAN-on lévő összes vezeték nélküli eszköznek ugyanazzal az SSID-vel kell rendelkeznie

- a vezeték nélküli hálózaton keresztül küldött adatok titkosításához használt

40. Mit tesznek lehetővé az IEEE 802.11 szabványoknak megfelelő WLAN-ok a vezeték nélküli felhasználók számára?

- vezeték nélküli egerek és billentyűzetek használata

- egy a sokhoz helyi hálózat létrehozása infravörös technológiával

- mobiltelefonok használata távoli szolgáltatások eléréséhez nagyon nagy területeken

- vezeték nélküli gazdagépek csatlakoztatása vezetékes Ethernet hálózaton lévő gazdagépekhez vagy szolgáltatásokhoz

41. Melyik WLAN biztonsági protokoll generál új dinamikus kulcsot minden alkalommal, amikor az ügyfél kapcsolatot létesít az AP-vel?

- EAP

- PSK

- WEP

- WPA

42. Melyik két állítás jellemzi a vezeték nélküli hálózat biztonságát? (Válasszon kettőt.)

- a vezeték nélküli hálózatok ugyanolyan biztonsági funkciókat kínálnak, mint a Vezetékes hálózatok.

- néhány RF csatorna biztosítja a vezeték nélküli adatok automatikus titkosítását.

- ha az SSID-sugárzás le van tiltva, a támadónak ismernie kell az SSID-t a csatlakozáshoz.

- az alapértelmezett IP-cím használata egy hozzáférési ponton megkönnyíti a hackelést.

- a támadónak fizikai hozzáférésre van szüksége legalább egy hálózati eszközhöz a támadás elindításához.

43. Nyissa meg a PT tevékenységet. Végezze el a feladatokat a tevékenységi utasításokban, majd válaszoljon a kérdésre. Mennyi ideig lesz blokkolva egy felhasználó, ha a felhasználó túllépi a sikertelen bejelentkezési kísérletek maximálisan megengedett számát?

- 1 perc

- 2 perc

- 3 perc

- 4 perc

töltse le az alábbi PDF fájlt: