Cómo encontrar: Presione «Ctrl + F» en el navegador y complete cualquier texto que haya en la pregunta para encontrar esa pregunta/respuesta. Si la pregunta no está aquí, encuéntrala en el Banco de Preguntas.

NOTA: Si tiene la nueva pregunta en esta prueba, comente la Pregunta y la lista de opciones múltiples en el formulario debajo de este artículo. Actualizaremos las respuestas en el menor tiempo posible. ¡Gracias! Realmente valoramos su contribución al sitio web.

1. A un técnico de red recién contratado se le da la tarea de pedir nuevo hardware para una pequeña empresa con un gran pronóstico de crecimiento. ¿Qué factor principal debe preocupar al técnico al elegir los nuevos dispositivos?

- dispositivos con un número fijo y tipo de interfaces

- dispositivos que tienen soporte para monitoreo de red

- redundante dispositivos

- dispositivos con el apoyo de la modularidad

Explicar:

En una pequeña empresa con un gran pronóstico de crecimiento, el principal factor de influencia sería la capacidad de los dispositivos para soportar la modularidad. Los dispositivos con un tipo/número fijo de interfaces no soportarían el crecimiento. La redundancia es un factor importante, pero se encuentra típicamente en las grandes empresas. El monitoreo de la red también es una consideración importante, pero no tan importante como la modularidad.

2. ¿Qué consideración de diseño de red sería más importante para una gran corporación que para una pequeña empresa?

- Enrutador de Internet

- cortafuegos

- conmutador de baja densidad de puertos

- redundancia

Explique:

Las pequeñas empresas de hoy en día necesitan acceso a Internet y usan un enrutador de Internet para satisfacer esta necesidad. Se requiere un conmutador para conectar los dos dispositivos host y cualquier teléfono IP o dispositivo de red, como una impresora o un escáner. El interruptor puede estar integrado en el router. Se necesita un firewall para proteger los activos informáticos de la empresa. La redundancia no se encuentra normalmente en empresas muy pequeñas, pero las pequeñas empresas un poco más grandes pueden usar redundancia de densidad de puertos o tener proveedores/enlaces de Internet redundantes.

3. ¿Qué dos tipos de tráfico requieren entrega con retraso sensible? (Elige dos.)

- correo electrónico

- web

- FTP

- voz

- vídeo

Explique:

El tráfico de voz y vídeo tiene características sensibles al retraso y debe tener prioridad sobre otros tipos de tráfico, como el tráfico web, el correo electrónico y la transferencia de archivos.

4. Un administrador de red para una pequeña empresa está considerando cómo escalar la red en los próximos tres años para adaptarse al crecimiento proyectado. ¿Qué tres tipos de información deben utilizarse para planificar el crecimiento de la red? (Elige tres.)

- políticas y procedimientos de recursos humanos para todos los empleados de la empresa

- documentación de las topologías físicas y lógicas actuales

- análisis del tráfico de red basado en protocolos, aplicaciones y servicios utilizados en la red

- historia y declaración de misión de la empresa

- inventario de los dispositivos que se utilizan actualmente en la red

- listado de los empleados actuales y su función en la empresa

Explicar:

Varios elementos que se necesitan para escalar una red incluyen documentación de la topología física y lógica, una lista de dispositivos que se utilizan en la red y un análisis del tráfico en la red.

5. ¿Qué dos instrucciones describen cómo evaluar los patrones de flujo de tráfico y los tipos de tráfico de red mediante un analizador de protocolos? (Elige dos.)

- Capture el tráfico los fines de semana cuando la mayoría de los empleados están fuera del trabajo.

- Solo capture el tráfico en las áreas de la red que reciben la mayor parte del tráfico, como el centro de datos.

- Capture el tráfico durante las horas punta de utilización para obtener una buena representación de los diferentes tipos de tráfico.

- Realice la captura en diferentes segmentos de red.

- Solo capture el tráfico WAN porque el tráfico a la web es responsable de la mayor cantidad de tráfico en una red.

Explicar:

Los patrones de flujo de tráfico deben recopilarse durante los tiempos de máxima utilización para obtener una buena representación de los diferentes tipos de tráfico. La captura también debe realizarse en diferentes segmentos de red porque parte del tráfico será local a un segmento en particular.

6. Algunos enrutadores e interruptores en un armario de cableado funcionaron mal después de que fallara una unidad de aire acondicionado. ¿Qué tipo de amenaza describe esta situación?

- configuración

- medio

- eléctrico

- mantenimiento

Explicar:

Las cuatro clases de amenazas son como sigue:

Amenazas de hardware: daños físicos a servidores, enrutadores, conmutadores, plantas de cableado y estaciones de trabajo

Amenazas ambientales: temperaturas extremas (demasiado calientes o demasiado frías) o humedad extrema (demasiado húmedas o demasiado secas)

Amenazas eléctricas: picos de voltaje, voltaje de suministro insuficiente (apagones), energía no acondicionada (ruido) y pérdida total de energía

Amenazas de mantenimiento: manejo deficiente de componentes eléctricos clave (descarga electrostática), falta de piezas de repuesto críticas, cableado deficiente y etiquetado deficiente

7. ¿Qué tipo de amenaza de red está destinada a impedir que los usuarios autorizados accedan a los recursos?

- Ataques DoS

- ataques de acceso

- ataques de reconocimiento

- explotación de confianza

Explicar:

Los ataques de reconocimiento de red implican el descubrimiento y mapeo no autorizados de la red y los sistemas de red. Los ataques de acceso y la explotación de la confianza implican la manipulación no autorizada de datos y el acceso a sistemas o privilegios de usuario. Los ataques DoS, o ataques de denegación de servicio, están destinados a evitar que los usuarios y dispositivos legítimos accedan a los recursos de red.

8. ¿Qué dos acciones se pueden tomar para evitar un ataque de red exitoso en una cuenta de servidor de correo electrónico? (Elige dos.)

- Nunca envíe la contraseña a través de la red en un texto claro.

- Nunca use contraseñas que necesiten la tecla Mayús.

- Utilice servidores de diferentes proveedores.

- Distribuir servidores por todo el edificio, colocándolos cerca de las partes interesadas.

- Limite el número de intentos fallidos de iniciar sesión en el servidor.

Explicar:

Uno de los tipos más comunes de ataques de acceso utiliza un rastreador de paquetes para generar cuentas de usuario y contraseñas que se transmiten como texto claro. Los intentos repetidos de iniciar sesión en un servidor para obtener acceso no autorizado constituyen otro tipo de ataque de acceso. Limitar el número de intentos de iniciar sesión en el servidor y usar contraseñas cifradas ayudará a evitar inicios de sesión exitosos a través de estos tipos de ataques de acceso.

9. ¿Qué función de firewall se utiliza para garantizar que los paquetes que entran en una red sean respuestas legítimas iniciadas desde hosts internos?

- filtrado de aplicaciones

- inspección de paquetes con estado

- Filtrado de URL

- filtrado de paquetes

Explicación:

La inspección de paquetes con estado en un firewall comprueba que los paquetes entrantes son en realidad respuestas legítimas a solicitudes originadas desde hosts dentro de la red. El filtrado de paquetes se puede usar para permitir o denegar el acceso a recursos basados en direcciones IP o MAC. El filtrado de aplicaciones puede permitir o denegar el acceso en función del número de puerto. El filtrado de URL se utiliza para permitir o denegar el acceso en función de la URL o de las palabras clave.

10. ¿Cuál es el propósito de la función de autenticación de seguridad de red?

- para exigir a los usuarios que demuestren quiénes son

- para determinar a qué recursos puede acceder un usuario

- para realizar un seguimiento de las acciones de un usuario

- para proporcionar preguntas de desafío y respuesta

Explique:

La autenticación, autorización y contabilidad son servicios de red conocidos colectivamente como AAA. La autenticación requiere que los usuarios demuestren quiénes son. La autorización determina a qué recursos puede acceder el usuario. La contabilidad realiza un seguimiento de las acciones del usuario.

11. Un administrador de red está emitiendo el bloque de inicio de sesión-para 180 intentos 2 dentro de 30 comandos en un enrutador. ¿Qué amenaza está tratando de prevenir el administrador de la red?

- un usuario que intenta adivinar una contraseña para acceder al enrutador

- un gusano que intenta acceder a otra parte de la red

- un individuo no identificado que intenta acceder a la sala de equipos de red

- un dispositivo que intenta inspeccionar el tráfico en un enlace

Explicar:

El comando bloque de inicio de sesión-para 180 intentos 2 dentro de 30 hará que el dispositivo bloquee la autenticación después de 2 intentos fallidos dentro de 30 segundos durante una duración de 180 segundos. Un dispositivo que inspecciona el tráfico en un enlace no tiene nada que ver con el enrutador. La configuración del enrutador no puede impedir el acceso no autorizado a la sala de equipos. Un gusano no intentaría acceder al enrutador para propagarse a otra parte de la red.

12. ¿Qué dos pasos se requieren antes de que se pueda habilitar SSH en un enrutador Cisco? (Elige dos.)

- Asigne al enrutador un nombre de host y un nombre de dominio.

- Cree un banner que se mostrará a los usuarios cuando se conecten.

- Generar un conjunto de claves secretas que se utilizarán para el cifrado y el descifrado.

- Configure un servidor de autenticación para gestionar las solicitudes de conexión entrantes.

- Habilite SSH en las interfaces físicas donde se recibirán las solicitudes de conexión entrantes.

Explicar:

Hay cuatro pasos para configurar SSH en un router Cisco. En primer lugar, establezca el nombre de host y el nombre de dominio. En segundo lugar, genere un conjunto de claves RSA que se utilizarán para cifrar y descifrar el tráfico. En tercer lugar, cree los ID de usuario y las contraseñas de los usuarios que se conectarán. Por último, habilite SSH en las líneas vty del enrutador. No es necesario configurar SSH en ninguna interfaz física, ni utilizar un servidor de autenticación externo. Si bien es una buena idea configurar un banner para mostrar información legal para conectar usuarios, no es necesario habilitar SSH.

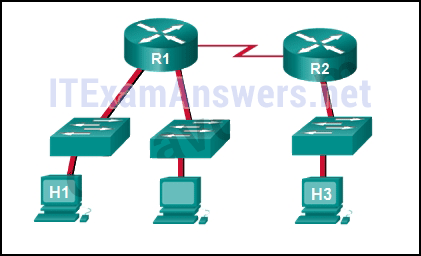

13. Consulte la exposición. La documentación de referencia para una pequeña empresa tenía estadísticas de tiempo de ida y vuelta ping de 36/97/132 entre los anfitriones H1 y H3. Hoy en día, el administrador de la red comprobó la conectividad haciendo ping entre los hosts H1 y H3, lo que resultó en un tiempo de ida y vuelta de 1458/2390/6066. ¿Qué indica esto al administrador de la red?

- La conectividad entre H1 y H3 está bien.

- H3 no está conectado correctamente a la red.

- Algo está causando interferencia entre H1 y R1.

- El rendimiento entre las redes está dentro de los parámetros esperados.

- Algo está causando un retardo de tiempo entre las redes.

Explicar:

Las estadísticas de tiempo de ida y vuelta de Ping se muestran en milisegundos. Cuanto mayor sea el número, mayor será el retraso. Una línea de base es crítica en tiempos de rendimiento lento. Al observar la documentación para el rendimiento cuando la red funciona bien y compararla con la información cuando hay un problema, un administrador de red puede resolver los problemas más rápido.

14. ¿Cuándo debe un administrador establecer una línea de base de red?

- cuando el tráfico es en pico en la red

- cuando hay una caída repentina en el tráfico

- en el punto más bajo de tráfico en la red

- a intervalos regulares durante un período de tiempo

Explicar:

Se puede establecer una base de referencia de red eficaz supervisando el tráfico a intervalos regulares. Esto permite al administrador tomar nota cuando se produce cualquier desviación de la norma establecida en la red.

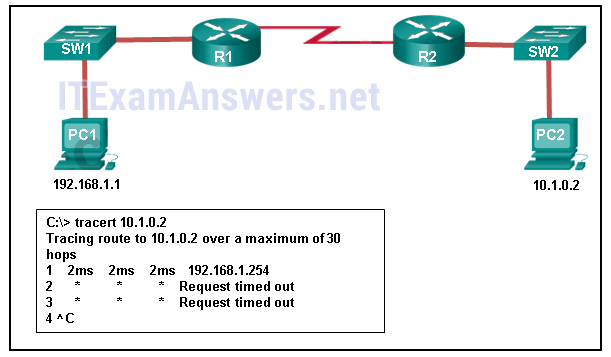

15. Consulte la exposición. Un administrador está intentando solucionar problemas de conectividad entre PC1 y PC2 y utiliza el comando tracert de PC1 para hacerlo. En función de la salida mostrada, ¿dónde debe comenzar el administrador a solucionar problemas?

- PC2

- R1

- SW2

- R2

- SW1

Explicar:

Tracert se utiliza para rastrear la ruta que toma un paquete. La única respuesta exitosa fue desde el primer dispositivo a lo largo de la ruta en la misma LAN que el host de envío. El primer dispositivo es la puerta de enlace predeterminada en el router R1. Por lo tanto, el administrador debe iniciar la solución de problemas en R1.

16. ¿Qué afirmación es cierta sobre CDP en un dispositivo Cisco?

- El comando show cdp neighbor detail revelará la dirección IP de un vecino solo si hay conectividad de capa 3.

- Para deshabilitar CDP globalmente, se debe usar el comando no habilitar cdp en el modo de configuración de la interfaz.

- CDP se puede desactivar globalmente o en una interfaz específica.

- Debido a que se ejecuta en la capa de enlace de datos, el protocolo CDP solo se puede implementar en conmutadores.

Explicar:

CDP es un protocolo propietario de Cisco que puede deshabilitarse globalmente mediante el comando no cdp run global configuration, o deshabilitarse en una interfaz específica mediante el comando no cdp enable interface configuration. Debido a que CDP opera en la capa de enlace de datos, dos o más dispositivos de red Cisco, como enrutadores, pueden aprender unos de otros incluso si no existe conectividad de capa 3. El comando mostrar detalles de vecinos cdp revela la dirección IP de un dispositivo vecino, independientemente de si puede hacer ping al vecino.

17. Un administrador de red para una red de campus pequeña ha emitido el comando mostrar breve interfaz ip en un conmutador. ¿Qué está verificando el administrador con este comando?

- el estado de las interfaces de conmutador y la dirección configurada en la interfaz vlan 1

- que se puede alcanzar a un host específico en otra red

- la ruta que se utiliza para llegar a un host específico en otra red

- la puerta de enlace predeterminada que utiliza el conmutador

Explicar:

El comando mostrar breve interfaz ip se utiliza para verificar el estado y la configuración de la dirección IP de las interfaces físicas y virtuales de conmutación (SVI).

18. Un técnico de red emite el comando arp-d * en un PC después de reconfigurar el enrutador que está conectado a la LAN. ¿Cuál es el resultado después de que se emita este comando?

- Se borra la caché ARP.

- Se muestra el contenido actual de la caché ARP.

- Se muestra la información detallada de la caché ARP.

- La caché ARP se sincroniza con la interfaz del router.

Explicar:

Al emitir el comando arp –d * en un PC, se borrará el contenido de la caché ARP. Esto es útil cuando un técnico de red desea asegurarse de que la caché se rellene con información actualizada.

19. Rellene el espacio en blanco.

VoIP define los protocolos y tecnologías que implementan la transmisión de datos de voz a través de una red IP

20. Rellene el espacio en blanco. No use abreviaturas.

El comando show file systems proporciona información sobre la cantidad de nvram y memoria flash libres con los permisos para leer o escribir datos.

21. Rellene el espacio en blanco. No use abreviaturas.

El comando mostrar versión que se emite en un enrutador se utiliza para verificar el valor del registro de configuración del software.

Explicar:

El comando mostrar versión que se emite en un enrutador muestra el valor del registro de configuración, la versión de Cisco IOS que se está utilizando y la cantidad de memoria flash en el dispositivo, entre otra información.

22. ¿Qué servicio define los protocolos y tecnologías que implementan la transmisión de paquetes de voz a través de una red IP?

- VoIP

- NAT

- DHCP

- QoS

23. ¿Cuál es el propósito de usar SSH para conectarse a un enrutador?

- Permite una conexión remota segura a la interfaz de línea de comandos del router.

- Permite configurar un router mediante una interfaz gráfica.

- Permite monitorizar el router a través de una aplicación de gestión de red.

- Permite la transferencia segura de la imagen del software IOS desde una estación de trabajo o servidor no seguros.

24. ¿Qué información sobre un router Cisco se puede verificar con el comando mostrar versión?

- el valor del registro de configuración

- la distancia administrativa utilizada para llegar a las redes

- el estado operativo de las interfaces serie

- la versión del protocolo de enrutamiento que está habilitada

25. Un técnico de red emite el trazador C:\> -6 www.cisco.com comando en un PC con Windows. ¿Cuál es el propósito de la opción de comando -6?

- Obliga a la traza a usar IPv6.

- Limita la traza a solo 6 saltos.

- Establece un tiempo de espera de 6 milisegundos para cada repetición.

- Envía 6 sondas dentro de cada período de tiempo TTL.

Explicar:

La opción -6 en el comando C:\> tracert -6 www.cisco.com se utiliza para forzar a la traza a usar IPv6.

26. ¿Qué comando se debe usar en un enrutador o conmutador Cisco para permitir que los mensajes de registro se muestren en sesiones conectadas de forma remota utilizando Telnet o SSH?

- depurar todo

- registro síncrono

- mostrar configuración de ejecución

- monitor de terminal

Explicar:

El comando monitor de terminal es muy importante cuando aparecen mensajes de registro. Los mensajes de registro aparecen de forma predeterminada cuando un usuario se consolida directamente en un dispositivo Cisco, pero requieren que se introduzca el comando monitor de terminal cuando un usuario accede a un dispositivo de red de forma remota.

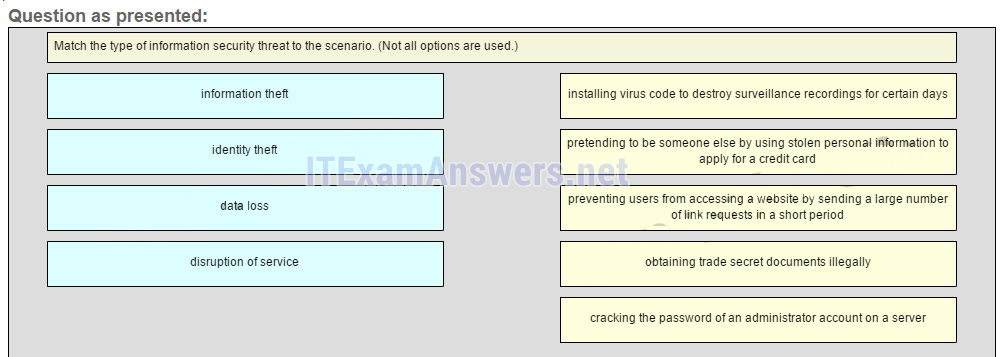

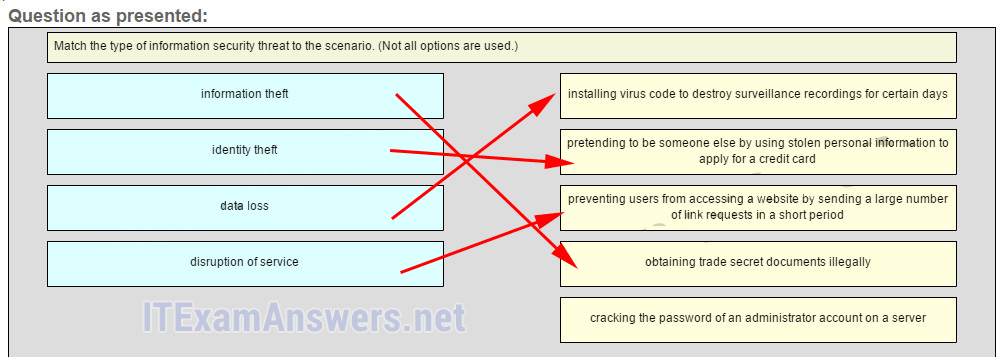

27. Haga coincidir el tipo de amenaza a la seguridad de la información con el escenario. (No se utilizan todas las opciones.)

Coloque las opciones en el siguiente orden.

instalación de código de virus para destruir grabaciones de vigilancia durante ciertos días – > pérdida de datos

fingir ser otra persona mediante el uso de información personal robada para solicitar una tarjeta de crédito – > robo de identidad

impedir que el usuario acceda a un sitio web enviando un gran número de solicitudes de enlace en un corto período de tiempo – > interrupción del servicio

obtención ilegal de documentos secretos comerciales – > robo de información

—

Explique:

Después de que un intruso obtiene acceso a una red, las amenazas de red comunes son las siguientes:

Robo de información

Robo de identidad

Pérdida o manipulación de datos

Interrupción del servicio

Descifrar la contraseña de un nombre de usuario conocido es un tipo de ataque de acceso.

Versión anterior

28. ¿Cuál es el propósito de emitir los comandos cd nvram: luego dir en el modo exec de privilegios de un enrutador?

- para borrar el contenido de la NVRAM

- para dirigir todos los archivos nuevos a la NVRAM

- para ver una lista del contenido de la NVRAM

- para copiar los directorios de la NVRAM

29. ¿Qué comando hará una copia de seguridad de la configuración almacenada en NVRAM en un servidor TFTP?

- copy running-config tftp

- copy tftp running-config

- copy startup-config tftp

- copy tftp startup-config

Explicación: El archivo de configuración de arranque se almacena en la NVRAM, y la configuración en ejecución se almacena en la memoria RAM. El comando copiar va seguido del origen y, a continuación, del destino.

30. ¿Qué protocolo admite la entrega rápida de contenido multimedia en streaming?

- SNMP

- TCP

- PoE

- RTP

31. ¿Cómo se debe capturar el flujo de tráfico para comprender mejor los patrones de tráfico en una red?

- durante tiempos de utilización bajos

- durante tiempos de utilización pico

- cuando está en el segmento de red principal solo

- cuando es de un subconjunto de usuarios

32. Un administrador de red comprueba el registro de seguridad y se da cuenta de que hubo acceso no autorizado a un servidor de archivos interno durante el fin de semana. Tras una investigación adicional del registro del sistema de archivos, el administrador nota que varios documentos importantes se copiaron en un host ubicado fuera de la empresa. ¿Qué tipo de amenaza se representa en este escenario?

- pérdida de datos

- robo de identidad

- robo de información

- interrupción del servicio

33. ¿Qué dos acciones se pueden tomar para evitar un ataque exitoso a una cuenta de servidor de correo electrónico? (Elige dos.)

- Nunca envíe la contraseña a través de la red en un texto claro.

- Nunca use contraseñas que necesiten la tecla Mayús.

- Nunca permita el acceso físico a la consola del servidor.

- Solo permite el acceso autorizado a la sala de servidores.

- Limite el número de intentos fallidos de iniciar sesión en el servidor.

34. ¿Qué tipo de ataque de red implica la desactivación o corrupción de redes, sistemas o servicios?

- ataques de reconocimiento

- acceso ataques

- ataques de denegación de servicio

- ataques de código malicioso

35. Un administrador de red ha determinado que varios equipos de la red están infectados con un gusano. ¿Qué secuencia de pasos se deben seguir para mitigar el ataque de gusano?

- inoculación, contención, cuarentena y tratamiento

- contención, cuarentena, tratamiento e inoculación

- tratamiento, cuarentena, inoculación y contención

- contención, inoculación, cuarentena y tratamiento

36. ¿Qué es una característica de seguridad de usar NAT en una red?

- permite ocultar direcciones IP externas a usuarios internos

- permite ocultar direcciones IP internas a usuarios externos

- deniega todos los paquetes que se originan en direcciones IP privadas

- niega que todos los hosts internos se comuniquen fuera de su propia red

37. Un ping falla cuando se realiza desde el enrutador R1 al enrutador R2 conectado directamente. El administrador de red procede a emitir el comando show cdp neighbors. ¿Por qué el administrador de red emitiría este comando si el ping fallaba entre los dos enrutadores?

- El administrador de red sospecha de un virus porque el comando ping no funcionó.

- El administrador de red desea verificar la conectividad de capa 2.

- El administrador de red desea verificar la dirección IP configurada en el enrutador R2.

- El administrador de red desea determinar si se puede establecer conectividad desde una red no conectada directamente.

38. Si se guarda un archivo de configuración en una unidad flash USB conectada a un enrutador, ¿qué debe hacer el administrador de red antes de que el archivo se pueda usar en el enrutador?

- Convierta el sistema de archivos de FAT32 a FAT16.

- Edite el archivo de configuración con un editor de texto.

- Cambie el permiso en el archivo de ro a rw.

- Use el comando dir del enrutador para eliminar la alfabetización automática de Windows de los archivos en la unidad flash.

39. ¿Qué dos declaraciones sobre un identificador de conjunto de servicios (SSID) son verdaderas? (Elige dos.)

- indica a un dispositivo inalámbrico a qué WLAN pertenece

- consta de una cadena de 32 caracteres y no distingue entre mayúsculas y minúsculas

- responsable de determinar la intensidad de la señal

- todos los dispositivos inalámbricos en la misma WLAN deben tener el mismo SSID

- utilizado para cifrar los datos enviados a través de la red inalámbrica

40. ¿Qué permiten hacer las WLAN que cumplen con los estándares IEEE 802.11 a los usuarios inalámbricos?

- usar ratones y teclados inalámbricos

- crear una red local de uno a muchos utilizando tecnología infrarroja

- usar teléfonos celulares para acceder a servicios remotos en áreas muy grandes

- conectar hosts inalámbricos a hosts o servicios en una red Ethernet cableada

41. ¿Qué protocolo de seguridad WLAN genera una nueva clave dinámica cada vez que un cliente establece una conexión con el punto de acceso?

- EAP

- PSK

- WEP

- WPA

42. ¿Qué dos afirmaciones caracterizan la seguridad de la red inalámbrica? (Elige dos.)

- Las redes inalámbricas ofrecen las mismas características de seguridad que las redes cableadas.

- Algunos canales de RF proporcionan cifrado automático de datos inalámbricos.

- Con la transmisión de SSID desactivada, un atacante debe conocer el SSID para conectarse.

- El uso de la dirección IP predeterminada en un punto de acceso facilita la piratería.

- Un atacante necesita acceso físico a al menos un dispositivo de red para lanzar un ataque.

43. Abra la actividad PT. Realice las tareas en las instrucciones de actividad y luego responda la pregunta. ¿Cuánto tiempo se bloqueará a un usuario si supera el número máximo permitido de intentos de inicio de sesión sin éxito?

- 1 minuto

- 2 minutos

- 3 minutos

- 4 minutos

Descargue el archivo PDF a continuación: