Un hacker nos alquiló acceso a una red de bots Mirai masiva, que según afirman tiene más de 400.000 bots infectados, listos para llevar a cabo ataques DDoS a instancias de cualquiera.

Para nuestros lectores que no están familiarizados con Mirai, esta es una familia de malware que se dirige a sistemas integrados y dispositivos de Internet de las cosas (IoT) y se ha utilizado en los últimos dos meses para lanzar los ataques DDoS más grandes conocidos hasta la fecha.

Entre las víctimas de alto perfil anteriores se encontraban el proveedor de servicios de Internet francés OVH (1,1 Tbps), el proveedor de servicios de DNS administrado Dyn (tamaño desconocido) y el blog personal del periodista de investigación Brian Krebs (620 Gbps), que en ese momento acababa de descubrir un servicio de DDoS por encargo israelí llamado vDos.

- red de bots de 400K generada a partir del código fuente original de Mirai

- Botnet Mirai de 400K disponible para alquiler

- Botnet desarrollado por hacker de renombre

- La Botnet no es barata

- La red de bots de 400K ha evolucionado, se han añadido nuevas características

- La botnet 400K podría ser «Botnet #14»

- Prueba en vivo de rechazo de hackers, la atribución se vuelve complicada

red de bots de 400K generada a partir del código fuente original de Mirai

Después de los ataques DDoS de OVH y Krebs, el creador de este malware de código abierto Mirai, para que otros delincuentes pudieran desplegar sus propias redes de bots y cubrir algunas de las pistas del creador del malware.

Según un informe de Flashpoint, esto es exactamente lo que sucedió, con múltiples botnets Mirai apareciendo por toda la web, mientras los delincuentes de poca monta intentaban configurar sus cañones DDoS personales.

Dos investigadores de seguridad que se conectan solo por sus apodos, 2sec4u y MalwareTech, han estado rastreando algunas de estas botnets basadas en Mirai a través de la cuenta de Twitter @MiraiAttacks y el Rastreador de botnets de MalwareTech.

Los dos dicen que la mayoría de las botnets Mirai que siguen son relativamente pequeñas, pero hay una mucho más grande que la mayoría.

» Puedes ver cuando lanzan ataques DDoS porque el gráfico de mi rastreador se reduce a más de la mitad», dijo Malwarech a Bleeping Computer. «Tienen más bots que todas las demás botnets Mirai juntas.»

Botnet Mirai de 400K disponible para alquiler

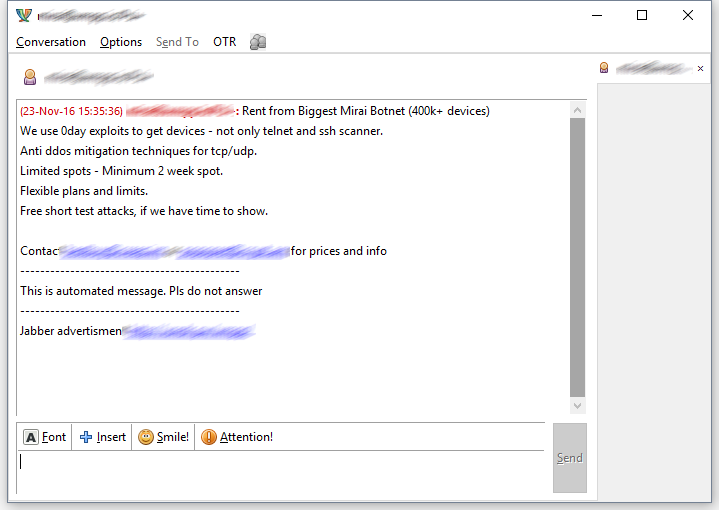

En una campaña de spam realizada a través de XMPP/Jabber que comenzó ayer, un hacker ha comenzado a anunciar su propio servicio de DDoS de alquiler, basado en el malware Mirai.

Los dos afirman estar bajo el control de una botnet Mirai de 400,000 dispositivos, aunque no pudimos verificar al 100% que es la misma botnet observada por 2sec4u y MalwareTech (más sobre esto más adelante).

A continuación se encuentra disponible una versión editada del mensaje de spam, junto con el texto del anuncio.

Utilizamos exploits de 0 días para obtener dispositivos, no solo telnet y escáner ssh.

Técnicas de mitigación Anti ddos para tcp / udp.

Cupos limitados-Cupo mínimo de 2 semanas.

Planes y límites flexibles.

Ataques de prueba cortos gratuitos, si tenemos tiempo para mostrarlos.

Botnet desarrollado por hacker de renombre

El hacker detrás de esta botnet es BestBuy, también conocido como Popopret, el mismo hacker detrás del malware GovRAT que se utilizó para violar y robar datos de innumerables empresas estadounidenses. Más detalles sobre sus esfuerzos anteriores están disponibles en un informe InfoArmor publicado este otoño. BestBuy es parte de un grupo central de hackers que estuvieron activos en el infame foro de hacking Hell, considerado en un momento dado el principal lugar de encuentro para muchos hackers de élite.

Bleeping Computer contactó a BestBuy a través de Jabber, pero el hacker se negó a responder algunas de nuestras preguntas, no a exponer información confidencial sobre su funcionamiento y sus identidades.

La Botnet no es barata

Según el anuncio de la botnet y lo que BestBuy nos dijo, los clientes pueden alquilar la cantidad deseada de bots Mirai, pero por un período mínimo de dos semanas.

» El precio está determinado por la cantidad de bots (más bots más dinero), la duración del ataque (más tiempo = más dinero) y el tiempo de reutilización (más tiempo = descuento)», dijo BestBuy a Bleeping Computer.

Los clientes no obtienen descuentos si compran grandes cantidades de bots, pero sí obtienen un descuento si usan períodos de reutilización de DDoS más largos.

«Tiempo de reutilización de DDoS» es un término que se refiere al tiempo entre ataques DDoS consecutivos. Las redes de bots DDoS utilizan tiempos de reutilización para evitar el máximo de conexiones, el llenado y el desperdicio de ancho de banda, pero también para evitar que los dispositivos se desconecten durante ondas de ataque prolongadas.

BestBuy proporcionó un ejemplo: «el precio de 50.000 bots con una duración de ataque de 3600 segundos (1 hora) y un tiempo de reutilización de 5-10 minutos es de aproximadamente 3-4 k por 2 semanas.»Como puede ver, este no es un servicio barato.

Una vez que los propietarios de la red de bots llegan a un acuerdo con el comprador, el cliente obtiene la URL de Cebolla del backend de la red de bots, donde puede conectarse a través de Telnet y lanzar sus ataques.

La red de bots de 400K ha evolucionado, se han añadido nuevas características

En comparación con el código fuente original de Mirai que se filtró en línea a principios de octubre, la red de bots BestBuy is advertising ha sufrido un lavado de cara serio.

La botnet Mirai original estaba limitada a solo 200.000 bots. Como dijo el investigador de seguridad 2sec4u a Bleeping Computer, esto se debió a que el malware Mirai solo venía con soporte para lanzar ataques de fuerza bruta a través de Telnet, y con una lista codificada de 60 combinaciones de contraseñas de nombre de usuario &.

El límite de 200K se debe a que solo hay alrededor de 200,000 dispositivos conectados a Internet que tienen puertos Telnet abiertos y usan una de las 60 combinaciones de contraseñas de nombre de usuario &.

BestBuy amplió la fuente Mirai añadiendo la opción de llevar a cabo ataques de fuerza bruta a través de SSH, pero también añadió soporte para que el malware explotara una vulnerabilidad de día cero en un dispositivo sin nombre. 2sec4u dice que sospechaba que las nuevas variantes de malware Mirai podrían usar exploits y días cero, pero esto no está confirmado actualmente, ya que nadie realizó ingeniería inversa a las versiones recientes del binario de malware Mirai para confirmar las declaraciones de Popopret.

La botnet 400K podría ser «Botnet #14»

BestBuy también anunció otra nueva característica, que es la capacidad de eludir algunos sistemas de mitigación de DDoS mediante la suplantación (falsificación) de la dirección IP del bot. Las versiones anteriores del malware Mirai no incluían esta característica.

2sec4u confirmó en una conversación privada que algunas de las nuevas botnets Mirai pueden llevar a cabo ataques DDoS falsificando direcciones IP.

La misma función fue vista por MalwareTech, quien tuiteó sobre ella hace tres días. En una conversación privada, Malwarech confirmó que la gran botnet Mirai que estaban rastreando era capaz de eludir los sistemas de mitigación de DDoS.

En Twitter, la cuenta @ MiraiAttacks rastrea esta enorme botnet como » Botnet # 14.»Esta es la misma red de bots que se utilizó en un intento de derribar a uno de los proveedores de servicios de Internet de Liberia.

Prueba en vivo de rechazo de hackers, la atribución se vuelve complicada

En conversaciones privadas con BestBuy, el hacker se negó respetuosamente a proporcionar evidencia de las capacidades de su botnet. Bleeping Computer le pidió al hacker que ejecutara un ataque DDoS de demostración en un servidor de prueba o al menos una captura de pantalla de su backend.

Los dos también se negaron a aceptar el crédito por cualquier ataque DDoS que pudiera vincular la infraestructura de su botnet a ataques anteriores. Cuando se le preguntó si su botnet se usó en ataques de alto perfil, Popopret dijo: «no monitorizamos a nuestros clientes.»

Popopret era muy consciente de que 2sec4u y MalwareTech estaban rastreando su botnet. A pesar de que el hacker se niega a llevar a cabo un ataque DDoS de prueba, su reputación, su renuencia a exponer su infraestructura de cualquier manera, las pistas en su anuncio XMPP y las observaciones de los investigadores de seguridad, apuntan al hecho de que BestBuy es probablemente el operador de la mayor botnet Mirai conocida hoy en día.

BestBuy también proporcionó una interesante información, revelando que tenía acceso al código fuente de Mirai, mucho antes de que se hiciera público, mostrando algunas posibles conexiones con el creador de Mirai, un hacker que se hace llamar Anna-senpai.

Mientras que los dos parecen estar a cargo de la botnet Mirai más desarrollada después de que la original se apagara, otras botnets también han evolucionado con su propio conjunto de características, aunque no tan complejas como la Botnet #14. Por ejemplo, Incapsula detectó una botnet Mirai capaz de lanzar ataques DDoS a través de STOMP, un protocolo de mensajería generalmente utilizado por los servidores.