Ein Hacker hat Zugang zu einem riesigen Mirai-Botnetz, von dem sie behaupten, dass es mehr als 400.000 infizierte Bots gibt, die bereit sind, auf Geheiß eines Jeden DDoS-Angriffe auszuführen.

Für unsere Leser, die mit Mirai nicht vertraut sind, handelt es sich um eine Malware-Familie, die auf eingebettete Systeme und IoT-Geräte (Internet of Things) abzielt und in den letzten zwei Monaten verwendet wurde, um die größten bisher bekannten DDoS-Angriffe zu starten.

Zu den früheren hochkarätigen Opfern gehörten der französische Internetdienstanbieter OVH (1,1 Tbit / s), der Managed DNS-Dienstanbieter Dyn (Größe unbekannt) und der persönliche Blog des investigativen Journalisten Brian Krebs (620 Gbit / s), der zu dieser Zeit erst kürzlich einen israelischen DDoS-for-Hire-Dienst namens vDos aufgedeckt hatte.

- 400K-Botnetz aus dem ursprünglichen Mirai-Quellcode

- 400K Mirai-Botnetz zum Mieten verfügbar

- Botnet entwickelt von einem seriösen Hacker

- Botnet ist nicht billig

- Das 400K-Botnetz hat sich weiterentwickelt und neue Funktionen hinzugefügt

- Das 400K-Botnetz könnte „Botnet #14“ sein

- Hacker verweigern Live-Test, Attribution wird schwierig

400K-Botnetz aus dem ursprünglichen Mirai-Quellcode

Nach den OVH- und Krebs-DDoS-Angriffen hat der Ersteller dieser Malware Mirai geöffnet, sodass andere Gauner ihre eigenen Botnetze bereitstellen und einige der Spuren des Malware-Erstellers abdecken können.

Laut einem Flashpoint-Bericht ist genau das passiert, als mehrere Mirai-Botnetze im gesamten Web auftauchten, als kleine Gauner versuchten, ihre persönlichen DDoS-Kanonen einzurichten.

Zwei Sicherheitsforscher, die nur mit ihren Spitznamen online gehen, 2sec4u und MalwareTech, haben einige dieser Mirai-basierten Botnets über den Twitter-Account @MiraiAttacks und den MalwareTech-Botnet-Tracker verfolgt.

Die beiden sagen, dass die meisten Mirai-Botnetze, denen sie folgen, relativ klein sind, aber es gibt eines, das viel größer ist als die meisten.

„Sie können sehen, wenn sie DDoS-Angriffe starten, weil die Grafik auf meinem Tracker um mehr als die Hälfte sinkt“, sagte MalwareTech zu Bleeping Computer. „Sie haben mehr Bots als alle anderen Mirai-Botnetze zusammen.“

400K Mirai-Botnetz zum Mieten verfügbar

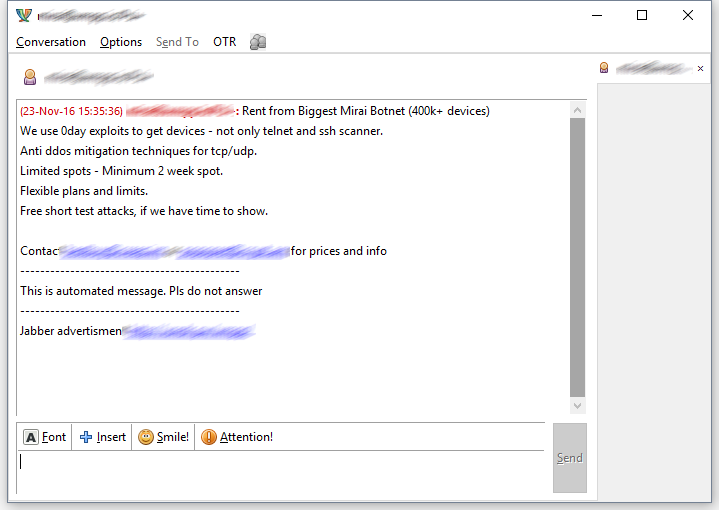

In einer Spam-Kampagne, die gestern über XMPP / Jabber gestartet wurde, hat ein Hacker begonnen, für seinen eigenen DDoS-for-Hire-Service zu werben, der auf der Mirai-Malware basiert.

Die beiden behaupten, die Kontrolle über ein Mirai-Botnetz mit 400,000-Geräten zu haben, obwohl wir nicht 100% überprüfen konnten, ob es sich um dasselbe Botnetz handelt, das von 2sec4u und MalwareTech beobachtet wurde (dazu später mehr).

Eine redigierte Version der Spam-Nachricht ist unten zusammen mit dem Anzeigentext verfügbar.

Wir verwenden 0day Exploits, um Geräte zu erhalten – nicht nur Telnet- und SSH-Scanner.

Anti-DDOS-Abwehrtechniken für tcp/udp.

Begrenzte Plätze – Mindestens 2 Wochen vor Ort.

Flexible Pläne und Grenzen.

Kostenlose kurze Testangriffe, wenn wir Zeit haben zu zeigen.

Botnet entwickelt von einem seriösen Hacker

Der Hacker hinter diesem Botnet ist BestBuy, auch bekannt als Popopret, derselbe Hacker hinter der GovRAT-Malware, mit der Daten von unzähligen US-Unternehmen durchbrochen und gestohlen wurden. Weitere Details zu ihren bisherigen Bemühungen sind in einem InfoArmor-Bericht verfügbar, der diesen Herbst veröffentlicht wurde. BestBuy ist Teil einer Kerngruppe von Hackern, die im berüchtigten Hell Hacking Forum aktiv waren, das einst als Haupttreffpunkt für viele Elite-Hacker galt.

Bleeping Computer wandte sich über Jabber an BestBuy, aber der Hacker lehnte es ab, einige unserer Fragen zu beantworten und keine sensiblen Informationen über ihren Betrieb und ihre Identität preiszugeben.

Botnet ist nicht billig

Laut der Anzeige des Botnets und dem, was BestBuy uns mitgeteilt hat, können Kunden ihre gewünschte Menge Mirai-Bots mieten, jedoch für einen Zeitraum von mindestens zwei Wochen.

„Der Preis wird durch die Anzahl der Bots (mehr Bots mehr Geld), die Angriffsdauer (länger = mehr Geld) und die Abklingzeit (länger = Rabatt) bestimmt“, sagte BestBuy zu Bleeping Computer.

Kunden erhalten keine Rabatte, wenn sie größere Mengen an Bots kaufen, aber sie erhalten einen Rabatt, wenn sie längere DDoS-Abklingzeiten verwenden.

„DDoS-Abklingzeit“ ist ein Begriff, der sich auf die Zeit zwischen aufeinanderfolgenden DDoS-Angriffen bezieht. DDoS-Botnetze verwenden Abklingzeiten, um zu vermeiden, dass Verbindungen maximiert, Bandbreite gefüllt und verschwendet wird, aber auch, um zu verhindern, dass Geräte bei längeren Angriffswellen pingen und die Verbindung trennen.

BestBuy lieferte ein Beispiel: „der Preis für 50.000 Bots mit einer Angriffsdauer von 3600 Sekunden (1 Stunde) und einer Abklingzeit von 5-10 Minuten beträgt ca. 3-4k pro 2 Wochen.“ Wie Sie sehen, ist dies kein billiger Service.

Sobald die Botnetzbesitzer eine Vereinbarung mit dem Käufer getroffen haben, erhält der Kunde die Zwiebel-URL des Backends des Botnetzes, wo er sich über Telnet verbinden und seine Angriffe starten kann.

Das 400K-Botnetz hat sich weiterentwickelt und neue Funktionen hinzugefügt

Im Vergleich zum ursprünglichen Mirai-Quellcode, der Anfang Oktober online durchgesickert ist, hat das Botnetz, für das BestBuy wirbt, ein ernstes Facelifting erfahren.

Das ursprüngliche Mirai-Botnetz war auf nur 200.000 Bots beschränkt. Wie der Sicherheitsforscher 2sec4u Bleeping Computer mitteilte, lag dies daran, dass die Mirai-Malware nur Brute-Force-Angriffe über Telnet unterstützte und eine fest codierte Liste von 60 Benutzername & Kennwortkombinationen enthielt.

Das Limit von 200 KB liegt daran, dass nur etwa 200.000 mit dem Internet verbundene Geräte über offene Telnet-Ports verfügen und eine der 60 Kennwortkombinationen für den Benutzernamen & verwenden.

BestBuy erweiterte die Mirai-Quelle um die Option, Brute-Force-Angriffe über SSH auszuführen, fügte jedoch auch Unterstützung für die Malware hinzu, um eine Zero-Day-Sicherheitsanfälligkeit in einem unbenannten Gerät auszunutzen. 2sec4u sagt, er vermutete, dass neue Mirai-Malware-Varianten Exploits und Zero-Days verwenden könnten, aber dies ist derzeit unbestätigt, da niemand die neuesten Versionen der Mirai-Malware-Binärdatei zurückentwickelt hat, um Popoprets Aussagen zu bestätigen.

Das 400K-Botnetz könnte „Botnet #14“ sein

BestBuy bewarb auch eine weitere neue Funktion, nämlich die Möglichkeit, einige DDoS-Minderungssysteme zu umgehen, indem die IP-Adresse des Bots gefälscht wird. Frühere Versionen der Mirai-Malware enthielten diese Funktion nicht.

2sec4u bestätigte in einem privaten Gespräch, dass einige der neu entstandenen Mirai-Botnetze DDoS-Angriffe durchführen können, indem sie IP-Adressen fälschen.

Das gleiche Feature wurde von MalwareTech gesehen, der vor drei Tagen darüber getwittert hat. In einem privaten Gespräch bestätigte MalwareTech, dass das große Mirai-Botnetz, das sie verfolgten, in der Lage war, DDoS-Minderungssysteme zu umgehen.

Auf Twitter verfolgt der @MiraiAttacks-Account dieses riesige Botnetz als „Botnet #14.“ Dies ist das gleiche Botnetz, das verwendet wurde, um einen der liberianischen Internetdienstanbieter zu stürzen.

Hacker verweigern Live-Test, Attribution wird schwierig

In privaten Gesprächen mit BestBuy lehnte es der Hacker respektvoll ab, die Fähigkeiten seines Botnets nachzuweisen. Bleeping Computer bat den Hacker, einen Demo-DDoS-Angriff auf einen Testserver oder zumindest einen Screenshot seines Backends auszuführen.

Die beiden lehnten es auch ab, DDoS-Angriffe zu würdigen, die die Infrastruktur ihres Botnets mit früheren Angriffen in Verbindung bringen könnten. Auf die Frage, ob ihr Botnetz bei hochkarätigen Angriffen verwendet wurde, sagte Popopret: „Wir überwachen unsere Kunden nicht.“

Popopret war sich sehr bewusst, dass 2sec4u und MalwareTech sein Botnetz verfolgten. Obwohl der Hacker sich weigert, einen Test-DDoS-Angriff durchzuführen, weisen sein Ruf, seine Zurückhaltung, seine Infrastruktur in irgendeiner Weise offenzulegen, Hinweise in seiner XMPP-Anzeige und die Beobachtungen von Sicherheitsforschern darauf hin BestBuy ist höchstwahrscheinlich der Betreiber des größten heute bekannten Mirai-Botnetzes.

BestBuy lieferte auch einen interessanten Leckerbissen an Informationen und enthüllte, dass er Zugang zum Mirai-Quellcode hatte, lange bevor er an die Öffentlichkeit ging, und zeigte einige mögliche Verbindungen zu Mirais Schöpfer, einem Hacker, der den Spitznamen Anna-senpai trägt.

Während die beiden für das am weitesten entwickelte Mirai-Botnetz verantwortlich zu sein scheinen, nachdem das Original abgeklungen ist, haben sich auch andere Botnetze mit ihren eigenen Funktionen entwickelt, wenn auch nicht so komplex wie Botnet # 14. Incapsula hat beispielsweise ein Mirai-Botnetz entdeckt, das DDoS-Angriffe über STOMP starten kann, ein Messaging-Protokoll, das im Allgemeinen von Servern verwendet wird.