- Einführung

- Voraussetzungen

- Anforderungen

- Verwendete Komponenten

- Übersicht

- Ziele

- Zugriffskontrolllistenübersicht

- NAT-Übersicht

- Konfigurieren

- Erste Schritte

- Topologie

- Schritt 1 – Konfigurieren Sie NAT so, dass Hosts ins Internet gehen können

- Schritt 2 – Konfigurieren Sie NAT für den Zugriff auf den Webserver aus dem Internet

- Schritt 3 – ACLs konfigurieren

- Schritt 4 – Konfiguration mit der Paketverfolgungsfunktion testen

- Verify

- Fehlerbehebung

- Fazit

Einführung

Dieses Dokument enthält ein einfaches und unkompliziertes Beispiel für die Konfiguration von NAT (Network Address Translation) und ACLs (Access Control Lists) auf einer ASA-Firewall, um sowohl ausgehende als auch eingehende Verbindungen zuzulassen. Dieses Dokument wurde mit einer Adaptive Security Appliance (ASA) 5510-Firewall geschrieben, auf der ASA-Code Version 9 ausgeführt wird.1 (1), dies kann jedoch problemlos für jede andere ASA-Firewall-Plattform gelten. Wenn Sie eine Plattform wie eine ASA 5505 verwenden, die VLANs anstelle einer physischen Schnittstelle verwendet, müssen Sie die Schnittstellentypen entsprechend ändern.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf einer ASA 5510-Firewall, auf der ASA Code Version 9.1(1) ausgeführt wird.

Die Informationen in diesem Dokument wurden aus den Geräten in einer bestimmten Laborumgebung erstellt. Alle in diesem Dokument verwendeten Geräte begannen mit einer gelöschten (Standard-) Konfiguration. Wenn Ihr Netzwerk aktiv ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen eines Befehls verstehen.

Übersicht

Ziele

In dieser Beispielkonfiguration können Sie sehen, welche NAT- und ACL-Konfiguration erforderlich ist, um eingehenden Zugriff auf einen Webserver in der DMZ einer ASA-Firewall und ausgehende Konnektivität von internen und DMZ-Hosts zuzulassen. Dies kann als zwei Ziele zusammengefasst werden:

- Erlauben Hosts auf der Innenseite und DMZ ausgehende Konnektivität mit dem Internet.

- Hosts im Internet den Zugriff auf einen Webserver in der DMZ mit der IP-Adresse 192.168.1.100 ermöglichen.

Bevor Sie mit den Schritten fortfahren, die ausgeführt werden müssen, um diese beiden Ziele zu erreichen, wird in diesem Dokument kurz erläutert, wie ACLs und NAT in den neueren Versionen von ASA-Code (Version 8.3 und höher) funktionieren.

Zugriffskontrolllistenübersicht

Zugriffskontrolllisten (Access-Lists oder kurz ACLs) sind die Methode, mit der die ASA-Firewall feststellt, ob Datenverkehr zugelassen oder verweigert wird. Standardmäßig wird Datenverkehr, der von einer niedrigeren zu einer höheren Sicherheitsstufe übergeht, abgelehnt. Dies kann durch eine ACL überschrieben werden, die auf diese niedrigere Sicherheitsschnittstelle angewendet wird. Auch die ASA erlaubt standardmäßig den Datenverkehr von höheren zu niedrigeren Sicherheitsschnittstellen. Dieses Verhalten kann auch mit einer ACL überschrieben werden.

In früheren Versionen des ASA-Codes (8.2 und früher) verglich die ASA eine eingehende Verbindung oder ein Paket mit der ACL auf einer Schnittstelle, ohne das Paket zuerst zu entschlüsseln. Mit anderen Worten, die ACL musste das Paket zulassen, als ob Sie dieses Paket auf der Schnittstelle erfassen würden. In der Version 8.3 und späterem Code entschlüsselt die ASA dieses Paket, bevor sie die Schnittstellen-ACLs überprüft. Dies bedeutet, dass für Code 8.3 und höher und dieses Dokument Datenverkehr zur realen IP des Hosts zulässig ist und nicht zur übersetzten IP des Hosts.

Weitere Informationen zu ACLs finden Sie im Abschnitt Konfigurieren von Zugriffsregeln in Buch 2: Cisco ASA Series Firewall CLI Configuration Guide, 9.1.

NAT-Übersicht

NAT auf der ASA in Version 8.3 und höher ist in zwei Typen unterteilt, die als Auto NAT (Objekt NAT) und Manual NAT (Zweimal NAT) bezeichnet werden. Das erste der beiden, Objekt NAT, wird innerhalb der Definition eines Netzwerkobjekts konfiguriert. Ein Beispiel hierfür wird später in diesem Dokument bereitgestellt. Ein Hauptvorteil dieser NAT-Methode besteht darin, dass die ASA die Regeln für die Verarbeitung automatisch anordnet, um Konflikte zu vermeiden. Dies ist die einfachste Form von NAT, aber mit dieser Leichtigkeit kommt eine Einschränkung der Konfigurationsgranularität. Sie können beispielsweise keine Übersetzungsentscheidung basierend auf dem Ziel im Paket treffen, wie Sie es mit dem zweiten NAT-Typ, Manual Nat, tun würden. Manuelles NAT ist in seiner Granularität robuster, erfordert jedoch, dass die Zeilen in der richtigen Reihenfolge konfiguriert werden, damit das richtige Verhalten erreicht werden kann. Dies erschwert diesen NAT-Typ und wird daher in diesem Konfigurationsbeispiel nicht verwendet.

Weitere Informationen zu NAT finden Sie im Abschnitt Informationen zu NAT in Buch 2: Cisco ASA Series Firewall CLI Configuration Guide, 9.1.

Konfigurieren

Erste Schritte

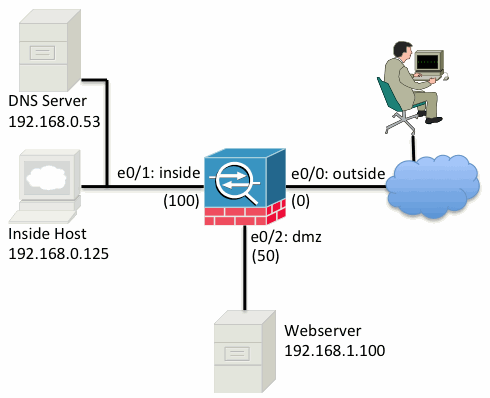

Die grundlegende ASA-Konfiguration besteht aus drei Schnittstellen, die mit drei Netzwerksegmenten verbunden sind. Das ISP-Netzwerksegment ist an die Ethernet0/0-Schnittstelle angeschlossen und außen mit der Sicherheitsstufe 0 gekennzeichnet. Das interne Netzwerk wurde an Ethernet0/1 angeschlossen und als inside mit einem Sicherheitslevel von 100 gekennzeichnet. Das DMZ-Segment, in dem sich der Webserver befindet, ist mit Ethernet0 / 2 verbunden und als DMZ mit einer Sicherheitsstufe von 50 gekennzeichnet.

Die Schnittstellenkonfiguration und IP-Adressen für das Beispiel finden Sie hier:

interface Ethernet0/0

nameif outside

security-level 0

ip address 198.51.100.100 255.255.255.0

!

interface Ethernet0/1

nameif inside

security-level 100

ip address 192.168.0.1 255.255.255.0

!

interface Ethernet0/2

nameif dmz

security-level 50

ip address 192.168.1.1 255.255.255.0

!

route outside 0.0.0.0 0.0.0.0 198.51.100.1

Hier sehen Sie, dass die interne Schnittstelle der ASA mit der IP-Adresse 192.168.0.1 festgelegt ist und das Standardgateway für die internen Hosts ist. Die externe Schnittstelle der ASA wird mit einer vom ISP erhaltenen IP-Adresse konfiguriert. Es gibt eine Standardroute, die den nächsten Hop als ISP-Gateway festlegt. Wenn Sie DHCP verwenden, wird dies automatisch bereitgestellt. Die DMZ-Schnittstelle wird mit der IP-Adresse 192.168.1.1 konfiguriert und ist das Standardgateway für Hosts im DMZ-Netzwerksegment.

Topologie

Hier sehen Sie, wie dies verkabelt und konfiguriert ist:

Schritt 1 – Konfigurieren Sie NAT so, dass Hosts ins Internet gehen können

Für dieses Beispielobjekt wird NAT, auch bekannt als AutoNAT, verwendet. Das erste, was zu konfigurieren ist, sind die NAT-Regeln, die es den Hosts im Inneren und den DMZ-Segmenten ermöglichen, eine Verbindung zum Internet herzustellen. Da diese Hosts private IP-Adressen verwenden, müssen Sie sie in etwas übersetzen, das im Internet geroutet werden kann. Übersetzen Sie in diesem Fall die Adressen so, dass sie wie die IP-Adresse der externen Schnittstelle der ASA aussehen. Wenn sich Ihre externe IP häufig ändert (möglicherweise aufgrund von DHCP), ist dies der einfachste Weg, dies einzurichten.

Um dieses NAT zu konfigurieren, müssen Sie ein Netzwerkobjekt erstellen, das sowohl das interne Subnetz als auch das DMZ-Subnetz darstellt. Konfigurieren Sie in jedem dieser Objekte eine dynamische NAT-Regel, die diese Clients beim Übergang von ihren jeweiligen Schnittstellen zur externen Schnittstelle portiert.

Diese Konfiguration sieht folgendermaßen aus:

object network inside-subnet

subnet 192.168.0.0 255.255.255.0

nat (inside,outside) dynamic interface

!

object network dmz-subnet

subnet 192.168.1.0 255.255.255.0

nat (dmz,outside) dynamic interface

Wenn Sie sich die laufende Konfiguration an dieser Stelle ansehen (mit der Ausgabe des Befehls show run), werden Sie sehen, dass die Objektdefinition in zwei Teile der Ausgabe aufgeteilt ist. Der erste Teil gibt nur an, was sich im Objekt befindet (Host / Subnetz, IP-Adresse usw.), während der zweite Abschnitt zeigt, dass die NAT-Regel an dieses Objekt gebunden ist. Wenn Sie den ersten Eintrag in der vorherigen Ausgabe nehmen:

Wenn Hosts, die mit dem Subnetz 192.168.0.0/ 24 übereinstimmen, von der internen Schnittstelle zur externen Schnittstelle wechseln, möchten Sie sie dynamisch in die externe Schnittstelle übersetzen.

Schritt 2 – Konfigurieren Sie NAT für den Zugriff auf den Webserver aus dem Internet

Nachdem die Hosts auf der Innenseite und die DMZ-Schnittstellen ins Internet gelangen können, müssen Sie die Konfiguration so ändern, dass Benutzer im Internet über TCP-Port 80 auf unseren Webserver zugreifen können. In diesem Beispiel ist das Setup so, dass Personen im Internet eine Verbindung zu einer anderen IP-Adresse herstellen können, die der ISP bereitgestellt hat, eine zusätzliche IP-Adresse, die wir besitzen. Verwenden Sie für dieses Beispiel 198.51.100.101. Mit dieser Konfiguration können Benutzer im Internet den DMZ-Webserver über den Zugriff auf 198.51.100 erreichen.101 auf TCP-Port 80. Verwenden Sie Object NAT für diese Aufgabe, und die ASA übersetzt den TCP-Port 80 auf dem Webserver (192.168.1.100) so, dass er auf dem TCP-Port 80 außen wie 198.51.100.101 aussieht. Definieren Sie ähnlich wie zuvor ein Objekt und definieren Sie Übersetzungsregeln für dieses Objekt. Definieren Sie außerdem ein zweites Objekt, das die IP darstellt, in die Sie diesen Host übersetzen möchten.

Diese Konfiguration sieht folgendermaßen aus:

object network webserver-external-ip

host 198.51.100.101

!

object network webserver

host 192.168.1.100

nat (dmz,outside) static webserver-external-ip service tcp www www

Nur um zusammenzufassen, was diese NAT-Regel in diesem Beispiel bedeutet:

Wenn ein Host, der die IP-Adresse entspricht 192.168.1.100 auf der DMZ, die eine Verbindung vom TCP-Port 80 (www) herstellt und diese Verbindung die externe Schnittstelle verlässt, möchten Sie diese als TCP-Port 80 (www) auf der externen Schnittstelle übersetzen und diese IP-Adresse als 198.51.100.101 übersetzen.

Das scheint ein wenig seltsam… „stammt von TCP-Port 80 (www)“, aber der Webverkehr ist für Port 80 bestimmt. Es ist wichtig zu verstehen, dass diese NAT-Regeln bidirektionaler Natur sind. Infolgedessen können Sie den Wortlaut umdrehen, um diesen Satz neu zu formulieren. Das Ergebnis macht viel mehr Sinn:

Wenn Hosts auf der Außenseite eine Verbindung zu 198.51.100.101 am Ziel-TCP-Port 80 (www) herstellen, übersetzen Sie die Ziel-IP-Adresse in 192.168.1.100 und den Ziel-Port TCP-Port 80 (www) und senden sie an die DMZ.

Dies ist sinnvoller, wenn es so formuliert wird. Als nächstes müssen Sie die ACLs einrichten.

Schritt 3 – ACLs konfigurieren

NAT ist konfiguriert und das Ende dieser Konfiguration ist nahe. Denken Sie daran, dass Sie mit ACLs auf der ASA das Standardsicherheitsverhalten wie folgt überschreiben können:

- Datenverkehr, der von einer Schnittstelle mit niedrigerer Sicherheit geht, wird abgelehnt, wenn er zu einer Schnittstelle mit höherer Sicherheit geht.

- Datenverkehr, der von einer Schnittstelle mit höherer Sicherheit geht, ist zulässig, wenn er zu einer Schnittstelle mit niedrigerer Sicherheit geht.

Ohne das Hinzufügen von ACLs zur Konfiguration funktioniert dieser Datenverkehr im Beispiel:

- Hosts im Inneren (Sicherheitsstufe 100) können sich mit Hosts in der DMZ (Sicherheitsstufe 50) verbinden.

- Hosts auf der Innenseite (Sicherheitsstufe 100) können sich mit Hosts auf der Außenseite verbinden (Sicherheitsstufe 0).

- Hosts in der DMZ (Sicherheitsstufe 50) können sich mit externen Hosts verbinden (Sicherheitsstufe 0).

Dieser Datenverkehr wird jedoch verweigert:

- Hosts auf der Außenseite (Sicherheitsstufe 0) können keine Verbindung zu Hosts auf der Innenseite (Sicherheitsstufe 100) herstellen.

- Hosts auf der Außenseite (Sicherheitsstufe 0) können keine Verbindung zu Hosts in der DMZ herstellen (Sicherheitsstufe 50).

- Hosts in der DMZ (Sicherheitsstufe 50) können keine Verbindung zu Hosts im Inneren herstellen (Sicherheitsstufe 100).

Da der Datenverkehr von außen zum DMZ-Netzwerk von der ASA mit ihrer aktuellen Konfiguration verweigert wird, können Benutzer im Internet den Webserver trotz der NAT-Konfiguration in Schritt 2 nicht erreichen. Sie müssen diesen Datenverkehr explizit zulassen. In Code 8.3 und höher müssen Sie die reale IP des Hosts in der ACL und nicht die übersetzte IP verwenden. Dies bedeutet, dass die Konfiguration Datenverkehr für 192.168.1.100 und NICHT für Datenverkehr für 198.51.100.101 auf Port 80 zulassen muss. Der Einfachheit halber werden die in Schritt 2 definierten Objekte auch für diese ACL verwendet. Sobald die ACL erstellt wurde, müssen Sie sie inbound auf der externen Schnittstelle anwenden.

So sehen diese Konfigurationsbefehle aus:

access-list outside_acl extended permit tcp any object webserver eq www

!

access-group outside_acl in interface outside

Die Zeile access-list besagt:

Erlauben Sie den Datenverkehr von any (where) zu dem Host, der durch den Objekt-Webserver (192.168.1.100) an Port 80 dargestellt wird.

Es ist wichtig, dass die Konfiguration hier das Schlüsselwort any verwendet. Da die Quell-IP-Adresse von Clients nicht bekannt ist, wenn sie Ihre Website erreicht, geben Sie eine beliebige Bedeutung an.

Was ist mit dem Datenverkehr aus dem DMZ-Segment, der für Hosts im internen Netzwerksegment bestimmt ist? Zum Beispiel ein Server im internen Netzwerk, zu dem die Hosts in der DMZ eine Verbindung herstellen müssen. Wie kann die ASA nur den bestimmten Datenverkehr zulassen, der für den Inside-Server bestimmt ist, und alles andere, was für das Inside-Segment bestimmt ist, von der DMZ blockieren?

In diesem Beispiel wird angenommen, dass sich im internen Netzwerk ein DNS-Server mit der IP-Adresse 192.168.0.53 befindet, auf den die Hosts in der DMZ zur DNS-Auflösung zugreifen müssen. Sie erstellen die erforderliche ACL und wenden sie auf die DMZ-Schnittstelle an, damit die ASA das zuvor erwähnte Standardsicherheitsverhalten für den Datenverkehr, der diese Schnittstelle betritt, überschreiben kann.

So sehen diese Konfigurationsbefehle aus:

object network dns-server

host 192.168.0.53

!

access-list dmz_acl extended permit udp any object dns-server eq domain

access-list dmz_acl extended deny ip any object inside-subnet

access-list dmz_acl extended permit ip any any

!

access-group dmz_acl in interface dmz

Die ACL ist komplexer, als nur den Datenverkehr zum DNS-Server auf UDP-Port 53 zuzulassen. Wenn alles, was wir taten, ist, dass die erste ‚permit‘ Linie, dann würde der gesamte Datenverkehr von der DMZ zu Hosts im Internet blockiert werden. ACLs haben eine implizite ‚deny ip any any‘ am Ende der ACL. Infolgedessen können Ihre DMZ-Hosts nicht ins Internet gehen. Obwohl der Datenverkehr von der DMZ nach außen standardmäßig zulässig ist, sind diese Standardsicherheitsverhalten für die DMZ-Schnittstelle bei Anwendung einer ACL auf die DMZ-Schnittstelle nicht mehr wirksam, und Sie müssen den Datenverkehr in der Schnittstellen-ACL explizit zulassen.

Schritt 4 – Konfiguration mit der Paketverfolgungsfunktion testen

Nachdem die Konfiguration abgeschlossen ist, müssen Sie sie testen, um sicherzustellen, dass sie funktioniert. Die einfachste Methode ist die Verwendung tatsächlicher Hosts (wenn dies Ihr Netzwerk ist). Um dies jedoch von der CLI aus zu testen und einige der Tools der ASA weiter zu erkunden, verwenden Sie den Paket-Tracer, um aufgetretene Probleme zu testen und möglicherweise zu debuggen.

Packet Tracer simuliert ein Paket basierend auf einer Reihe von Parametern und injiziert dieses Paket in den Schnittstellendatenpfad, ähnlich wie ein reales Paket, wenn es von der Leitung aufgenommen würde. Dieses Paket wird durch die unzähligen Überprüfungen und Prozesse verfolgt, die beim Durchlaufen der Firewall ausgeführt werden, und Packet Tracer notiert das Ergebnis. Simulieren Sie den internen Host, der zu einem Host im Internet geht. Der folgende Befehl weist die Firewall an:

Simulieren Sie ein TCP-Paket, das in der internen Schnittstelle von der IP-Adresse 192.168.0.125 auf dem Quellport 12345 an eine IP-Adresse von 203.0.113.1 auf Port 80 gesendet wird.

ciscoasa# packet-tracer input inside tcp 192.168.0.125 12345 203.0.113.1 80

Phase: 1

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Config:

Implicit Rule

Additional Information:

MAC Access list

Phase: 2

Type: ROUTE-LOOKUP

Subtype: input

Result: ALLOW

Config:Additional Information:

in 0.0.0.0 0.0.0.0 outsidePhase: 3

Type: NAT

Subtype:

Result: ALLOW

Config:

object network inside-subnet

nat (inside,outside) dynamic interface

Additional Information:

Dynamic translate 192.168.0.125/12345 to 198.51.100.100/12345

Phase: 4

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Phase: 5

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Phase: 6

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Phase: 7

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Phase: 8

Type: FLOW-CREATION

Subtype:

Result: ALLOW

Config:

Additional Information:

New flow created with id 1, packet dispatched to next module

Result:

input-interface: inside

input-status: up

input-line-status: up

output-interface: outside

output-status: up

output-line-status: up

Action: allow

Das Endergebnis ist, dass der Datenverkehr zulässig ist, was bedeutet, dass er alle NAT- und ACL-Prüfungen in der Konfiguration bestanden und die Ausgangsschnittstelle nach außen gesendet hat. Beachten Sie, dass das Paket in Phase 3 übersetzt wurde und die Details dieser Phase zeigen, welche Regel getroffen wird. Der Gastgeber 192.168.0.125 wird gemäß der Konfiguration dynamisch in 198.51.100.100 übersetzt.

Führen Sie es nun für eine Verbindung vom Internet zum Webserver aus. Denken Sie daran, dass Hosts im Internet auf den Webserver zugreifen, indem sie über die externe Schnittstelle eine Verbindung zu 198.51.100.101 herstellen. Auch dieser nächste Befehl wird übersetzt in:

Simulieren Sie ein TCP-Paket, das in der externen Schnittstelle von der IP-Adresse 192.0.2.123 auf dem Quellport 12345 an eine IP-Adresse von 198.51.100.101 auf Port 80 gesendet wird.

ciscoasa# packet-tracer input outside tcp 192.0.2.123 12345 198.51.100.101 80

Phase: 1

Type: UN-NAT

Subtype: static

Result: ALLOW

Config:

object network webserver

nat (dmz,outside) static webserver-external-ip service tcp www www

Additional Information:

NAT divert to egress interface dmz

Untranslate 198.51.100.101/80 to 192.168.1.100/80

Phase: 2

Type: ACCESS-LIST

Subtype: log

Result: ALLOW

Config:

access-group outside_acl in interface outside

access-list outside_acl extended permit tcp any object webserver eq www

Additional Information:

Phase: 3

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Phase: 4

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Phase: 5

Type: NAT

Subtype: rpf-check

Result: ALLOW

Config:

object network webserver

nat (dmz,outside) static webserver-external-ip service tcp www www

Additional Information:

Phase: 6

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Phase: 7

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Phase: 8

Type: FLOW-CREATION

Subtype:

Result: ALLOW

Config:

Additional Information:

New flow created with id 3, packet dispatched to next module

Result:

input-interface: outside

input-status: up

input-line-status: up

output-interface: dmz

output-status: up

output-line-status: up

Action: allow

Wiederum ist das Ergebnis, dass das Paket erlaubt ist. Die ACLs werden ausgecheckt, die Konfiguration sieht gut aus und Benutzer im Internet (außerhalb) sollten mit der externen IP auf diesen Webserver zugreifen können.

Verify

Verifizierungsverfahren sind in Schritt 4 – Testkonfiguration mit der Paketverfolgungsfunktion enthalten.

Fehlerbehebung

Für diese Konfiguration sind derzeit keine spezifischen Informationen zur Fehlerbehebung verfügbar.

Fazit

Die Konfiguration einer ASA für Basic NAT ist nicht so entmutigend. Das Beispiel in diesem Dokument kann an Ihr spezifisches Szenario angepasst werden, wenn Sie die in den Beispielkonfigurationen verwendeten IP-Adressen und Ports ändern. Die endgültige ASA-Konfiguration dafür sieht in Kombination ähnlich aus wie für eine ASA 5510:

ASA Version 9.1(1)

!

interface Ethernet0/0

nameif outside

security-level 0

ip address 198.51.100.100 255.255.255.0

!

interface Ethernet0/1

nameif inside

security-level 100

ip address 192.168.0.1 255.255.255.0

!

interface Ethernet0/2

nameif dmz

security-level 50

ip address 192.168.1.1 255.255.255.0

!

object network inside-subnet

subnet 192.168.0.0 255.255.255.0

object network dmz-subnet

subnet 192.168.1.0 255.255.255.0

object network webserver

host 192.168.1.100

object network webserver-external-ip

host 198.51.100.101

object network dns-server

host 192.168.0.53

!

access-list outside_acl extended permit tcp any object webserver eq www

access-list dmz_acl extended permit udp any object dns-server eq domain

access-list dmz_acl extended deny ip any object inside-subnet

access-list dmz_acl extended permit ip any any

!

object network inside-subnet

nat (inside,outside) dynamic interface

object network dmz-subnet

nat (dmz,outside) dynamic interface

object network webserver

nat (dmz,outside) static webserver-external-ip service tcp www www

access-group outside_acl in interface outside

access-group dmz_acl in interface dmz

!

route outside 0.0.0.0 0.0.0.0 198.51.100.1 1

Auf einer ASA 5505 zum Beispiel mit den Schnittstellen, die wie zuvor gezeigt angeschlossen sind (außen an Ethernet0 / 0 angeschlossen, innen an Ethernet0 / 1 angeschlossen und die DMZ an Ethernet0 angeschlossen/2):

ASA Version 9.1(1)

!

interface Ethernet0/0

description Connected to Outside Segment

switchport access vlan 2

!

interface Ethernet0/1

description Connected to Inside Segment

switchport access vlan 1

!

interface Ethernet0/2

description Connected to DMZ Segment

switchport access vlan 3

!

interface Vlan2

nameif outside

security-level 0

ip address 198.51.100.100 255.255.255.0

!

interface Vlan1

nameif inside

security-level 100

ip address 192.168.0.1 255.255.255.0

!

interface Vlan3

nameif dmz

security-level 50

ip address 192.168.1.1 255.255.255.0

!

object network inside-subnet

subnet 192.168.0.0 255.255.255.0

object network dmz-subnet

subnet 192.168.1.0 255.255.255.0

object network webserver

host 192.168.1.100

object network webserver-external-ip

host 198.51.100.101

object network dns-server

host 192.168.0.53

!

access-list outside_acl extended permit tcp any object webserver eq www

access-list dmz_acl extended permit udp any object dns-server eq domain

access-list dmz_acl extended deny ip any object inside-subnet

access-list dmz_acl extended permit ip any any

!

object network inside-subnet

nat (inside,outside) dynamic interface

object network dmz-subnet

nat (dmz,outside) dynamic interface

object network webserver

nat (dmz,outside) static webserver-external-ip service tcp www www

access-group outside_acl in interface outside

access-group dmz_acl in interface dmz

!

route outside 0.0.0.0 0.0.0.0 198.51.100.1 1