So finden Sie: Drücken Sie im Browser „Strg + F“ und geben Sie den Wortlaut der Frage ein, um diese Frage / Antwort zu finden. Wenn die Frage nicht hier ist, finden Sie sie in der Fragenbank.

HINWEIS: Wenn Sie die neue Frage zu diesem Test haben, kommentieren Sie bitte die Frage und die Multiple-Choice-Liste im Formular unter diesem Artikel. Wir werden update antworten für sie in kürzester zeit. Vielen Dank! Wir schätzen wirklich Ihren Beitrag zur Website.

1. Ein neu eingestellter Netzwerktechniker hat die Aufgabe, neue Hardware für ein kleines Unternehmen mit einer großen Wachstumsprognose zu bestellen. Welchen Hauptfaktor sollte der Techniker bei der Auswahl der neuen Geräte berücksichtigen?

- Geräte mit einer festen Anzahl und Art von Schnittstellen

- Geräte mit Unterstützung für Netzwerküberwachung

- redundante Geräte

- Geräte mit Unterstützung für Modularität

Erklären:

In einem kleinen Unternehmen mit einer großen Wachstumsprognose wäre der primäre Einflussfaktor die Fähigkeit von Geräten, Modularität zu unterstützen. Geräte mit einem festen Typ / einer festen Anzahl von Schnittstellen würden das Wachstum nicht unterstützen. Redundanz ist ein wichtiger Faktor, aber in der Regel in großen Unternehmen gefunden. Netzwerküberwachung ist ebenfalls ein wichtiger Aspekt, aber nicht so wichtig wie Modularität.

2. Welche Überlegungen zum Netzwerkdesign wären für ein großes Unternehmen wichtiger als für ein kleines Unternehmen?

- Internet-Router

- Firewall

- Switch mit niedriger Portdichte

- Redundanz

Erklären Sie:

Kleine Unternehmen benötigen heute einen Internetzugang und verwenden einen Internet-Router, um diesen Bedarf zu decken. Ein Switch ist erforderlich, um die beiden Host-Geräte und alle IP-Telefone oder Netzwerkgeräte wie einen Drucker oder einen Scanner zu verbinden. Der Switch kann in den Router integriert werden. Eine Firewall ist erforderlich, um die Computerressourcen des Unternehmens zu schützen. Redundanz ist normalerweise nicht in sehr kleinen Unternehmen zu finden, aber etwas größere kleine Unternehmen können Portdichte-Redundanz verwenden oder redundante Internetanbieter / Links haben.

3. Welche zwei Verkehrstypen erfordern eine verzögerungsempfindliche Zustellung? (Wählen Sie zwei.)

- Web

- FTP

- Stimme

- Video

Erklären Sie:

Sprach- und Videoverkehr weisen verzögerungsempfindliche Eigenschaften auf und müssen Vorrang vor anderen Verkehrstypen wie Web-, E-Mail- und Dateiübertragungsverkehr haben.

4. Ein Netzwerkadministrator für ein kleines Unternehmen überlegt, wie das Netzwerk in den nächsten drei Jahren skaliert werden kann, um dem prognostizierten Wachstum gerecht zu werden. Welche drei Arten von Informationen sollten für die Planung des Netzwerkwachstums verwendet werden? (Wählen Sie drei.)

- personalrichtlinien und -verfahren für alle Mitarbeiter im Unternehmen

- Dokumentation der aktuellen physischen und logischen Topologien

- Analyse des Netzwerkverkehrs basierend auf Protokollen, Anwendungen und Diensten, die im Netzwerk verwendet werden

- Geschichte und Leitbild des Unternehmens

- Inventar der Geräte, die derzeit im Netzwerk verwendet werden

- Auflistung der aktuellen Mitarbeiter und ihrer Rolle im Unternehmen

Erklären:

Mehrere Elemente, die zum Skalieren eines Netzwerks erforderlich sind, umfassen die Dokumentation der physischen und logischen Topologie, eine Liste der Geräte, die im Netzwerk verwendet werden, und eine Analyse des Datenverkehrs im Netzwerk.

5. Welche zwei Anweisungen beschreiben, wie Verkehrsflussmuster und Netzwerkverkehrstypen mithilfe eines Protokollanalysators bewertet werden? (Wählen Sie zwei.)

- Erfassen Sie den Verkehr an den Wochenenden, wenn die meisten Mitarbeiter arbeitslos sind.

- Erfassen Sie den Datenverkehr nur in den Bereichen des Netzwerks, die den größten Teil des Datenverkehrs empfangen, z. B. im Rechenzentrum.

- Erfassen Sie den Datenverkehr während der Spitzennutzungszeiten, um eine gute Darstellung der verschiedenen Datenverkehrstypen zu erhalten.

- Führen Sie die Erfassung in verschiedenen Netzwerksegmenten durch.

- Erfassen Sie nur WAN-Datenverkehr, da der Datenverkehr zum Web für den größten Datenverkehr in einem Netzwerk verantwortlich ist.

Erklären Sie:

Verkehrsflussmuster sollten während der Spitzennutzungszeiten gesammelt werden, um eine gute Darstellung der verschiedenen Verkehrstypen zu erhalten. Die Erfassung sollte auch in verschiedenen Netzwerksegmenten durchgeführt werden, da ein Teil des Datenverkehrs für ein bestimmtes Segment lokal ist.

6. Einige Router und Switches in einem Schaltschrank funktionierten nicht, nachdem eine Klimaanlage ausgefallen war. Welche Art von Bedrohung beschreibt diese Situation?

- Konfiguration

- Umwelt

- Elektrik

- Wartung

Erklären:

Die vier Klassen von Bedrohungen sind wie folgt:

Hardware-Bedrohungen – physische Schäden an Servern, Routern, Switches, Verkabelungsanlagen und Workstations

Umweltbedrohungen – extreme Temperaturen (zu heiß oder zu kalt) oder extreme Luftfeuchtigkeit (zu nass oder zu trocken)

Elektrische Bedrohungen – Spannungsspitzen, unzureichende Versorgungsspannung (Brownouts), bedingungslose Stromversorgung (Rauschen) und Gesamtleistungsverlust

Wartungsbedrohungen – schlechter Umgang mit wichtigen elektrischen Komponenten (elektrostatische Entladung), Mangel an kritischen Ersatzteilen, schlechte Verkabelung und schlechte Kennzeichnung

7. Welche Art von Netzwerkbedrohung soll verhindern, dass autorisierte Benutzer auf Ressourcen zugreifen?

- DoS-Angriffe

- Zugriffsangriffe

- Aufklärungsangriffe

- Vertrauensausbeutung

Erklären Sie:

Netzwerkaufklärungsangriffe beinhalten die unbefugte Erkennung und Zuordnung des Netzwerks und der Netzwerksysteme. Zugriffsangriffe und Vertrauensausnutzung beinhalten unbefugte Manipulation von Daten und Zugriff auf Systeme oder Benutzerrechte. DoS oder Denial-of-Service-Angriffe sollen verhindern, dass legitime Benutzer und Geräte auf Netzwerkressourcen zugreifen.

8. Welche zwei Maßnahmen können ergriffen werden, um einen erfolgreichen Netzwerkangriff auf ein E-Mail-Serverkonto zu verhindern? (Wählen Sie zwei.)

- Senden Sie das Passwort niemals im Klartext über das Netzwerk.

- Verwenden Sie niemals Passwörter, die die Umschalttaste benötigen.

- Verwenden Sie Server verschiedener Anbieter.

- Verteilen Sie Server im gesamten Gebäude und platzieren Sie sie in der Nähe der Stakeholder.

- Begrenzen Sie die Anzahl erfolgloser Anmeldeversuche beim Server.

Erklären:

Eine der häufigsten Arten von Zugriffsangriffen verwendet einen Paket-Sniffer, um Benutzerkonten und Kennwörter zu erhalten, die als Klartext übertragen werden. Wiederholte Versuche, sich bei einem Server anzumelden, um unbefugten Zugriff zu erhalten, stellen eine andere Art von Zugriffsangriff dar. Durch die Begrenzung der Anzahl der Anmeldeversuche beim Server und die Verwendung verschlüsselter Kennwörter können erfolgreiche Anmeldungen durch diese Art von Zugriffsangriffen verhindert werden.

9. Welche Firewall-Funktion wird verwendet, um sicherzustellen, dass Pakete, die in ein Netzwerk gelangen, legitime Antworten sind, die von internen Hosts initiiert werden?

- Anwendungsfilterung

- Stateful Packet Inspection

- URL-Filterung

- Paketfilterung

Erklären:

Stateful Packet Inspection in einer Firewall überprüft, ob eingehende Pakete tatsächlich legitime Antworten auf Anforderungen sind, die von Hosts im Netzwerk stammen. Die Paketfilterung kann verwendet werden, um den Zugriff auf Ressourcen basierend auf der IP- oder MAC-Adresse zuzulassen oder zu verweigern. Die Anwendungsfilterung kann den Zugriff basierend auf der Portnummer zulassen oder verweigern. URL-Filterung wird verwendet, um den Zugriff basierend auf der URL oder auf Schlüsselwörtern zuzulassen oder zu verweigern.

10. Was ist der Zweck der Netzwerksicherheitsauthentifizierungsfunktion?

- Benutzer müssen nachweisen, wer sie sind

- um festzustellen, auf welche Ressourcen ein Benutzer zugreifen kann

- um die Aktionen eines Benutzers zu verfolgen

- um Herausforderungs- und Antwortfragen bereitzustellen

Erklären Sie:

Authentifizierung, Autorisierung und Buchhaltung sind Netzwerkdienste, die gemeinsam als AAA bezeichnet werden. Bei der Authentifizierung müssen Benutzer nachweisen, wer sie sind. Die Autorisierung bestimmt, auf welche Ressourcen der Benutzer zugreifen kann. Accounting verfolgt die Aktionen des Benutzers.

11. Ein Netzwerkadministrator gibt den Befehl Anmeldeblock- für 180 Versuche 2 innerhalb von 30 Minuten auf einem Router aus. Welche Bedrohung versucht der Netzwerkadministrator zu verhindern?

- ein Benutzer, der versucht, ein Kennwort für den Zugriff auf den Router zu erraten

- ein Wurm, der versucht, auf einen anderen Teil des Netzwerks zuzugreifen

- eine nicht identifizierte Person, die versucht, auf den Netzwerkgeräteraum zuzugreifen

- ein Gerät, das versucht, den Datenverkehr auf einem Link zu

Erklären Sie:

Der Befehl login block-for 180 attempts 2 within 30 bewirkt, dass das Gerät die Authentifizierung nach 2 erfolglosen Versuchen innerhalb von 30 Sekunden für eine Dauer von 180 Sekunden blockiert. Ein Gerät, das den Datenverkehr auf einer Verbindung überprüft, hat nichts mit dem Router zu tun. Die Routerkonfiguration kann den unbefugten Zugriff auf den Geräteraum nicht verhindern. Ein Wurm würde nicht versuchen, auf den Router zuzugreifen, um sich in einen anderen Teil des Netzwerks zu verbreiten.

12. Welche zwei Schritte sind erforderlich, bevor SSH auf einem Cisco-Router aktiviert werden kann? (Wählen Sie zwei.)

- Geben Sie dem Router einen Hostnamen und einen Domänennamen.

- Erstellen Sie ein Banner, das Benutzern angezeigt wird, wenn sie eine Verbindung herstellen.

- Generiert einen Satz geheimer Schlüssel, die für die Ver- und Entschlüsselung verwendet werden.

- Richten Sie einen Authentifizierungsserver ein, um eingehende Verbindungsanforderungen zu verarbeiten.

- Aktivieren Sie SSH auf den physischen Schnittstellen, an denen die eingehenden Verbindungsanforderungen empfangen werden.

Erklären:

Es gibt vier Schritte zum Konfigurieren von SSH auf einem Cisco-Router. Legen Sie zunächst den Hostnamen und den Domänennamen fest. Zweitens generieren Sie einen Satz von RSA-Schlüsseln, die zum Verschlüsseln und Entschlüsseln des Datenverkehrs verwendet werden sollen. Drittens erstellen Sie die Benutzer-IDs und Kennwörter der Benutzer, die eine Verbindung herstellen sollen. Aktivieren Sie schließlich SSH auf den VTY-Leitungen des Routers. SSH muss weder auf physischen Schnittstellen eingerichtet noch ein externer Authentifizierungsserver verwendet werden. Während es eine gute Idee ist, ein Banner zu konfigurieren, um rechtliche Informationen für die Verbindung von Benutzern anzuzeigen, ist es nicht erforderlich, SSH zu aktivieren.

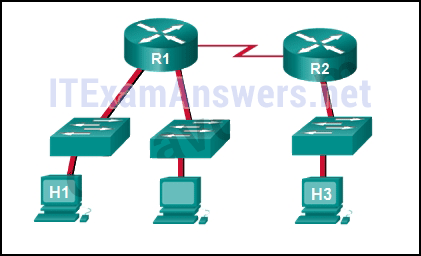

13. Siehe das Exponat. Die Basisdokumentation für ein kleines Unternehmen hatte eine Ping-Roundtrip-Zeitstatistik von 36 / 97 / 132 zwischen Hosts H1 und H3. Heute überprüfte der Netzwerkadministrator die Konnektivität durch Pingen zwischen den Hosts H1 und H3, was zu einer Roundtrip-Zeit von 1458/2390/6066 führte. Was bedeutet dies für den Netzwerkadministrator?

- Die Verbindung zwischen H1 und H3 ist in Ordnung.

- H3 ist nicht richtig mit dem Netzwerk verbunden.

- Etwas verursacht Interferenzen zwischen H1 und R1.

- Die Leistung zwischen den Netzwerken liegt innerhalb der erwarteten Parameter.

- Etwas verursacht eine Zeitverzögerung zwischen den Netzwerken.

Erklären:

Ping-Roundtrip-Zeitstatistiken werden in Millisekunden angezeigt. Je größer die Zahl, desto mehr Verzögerung. Eine Baseline ist in Zeiten langsamer Leistung kritisch. Ein Netzwerkadministrator kann Probleme schneller beheben, indem er sich die Dokumentation zur Leistung bei guter Netzwerkleistung ansieht und sie mit Informationen vergleicht, wenn ein Problem vorliegt.

14. Wann sollte ein Administrator eine Netzwerk-Baseline einrichten?

- wenn der Datenverkehr im Netzwerk einen Spitzenwert hat

- wenn der Datenverkehr plötzlich abfällt

- am tiefsten Punkt des Datenverkehrs im Netzwerk

- in regelmäßigen Abständen über einen bestimmten Zeitraum

Erklären:

Durch regelmäßige Überwachung des Datenverkehrs kann eine effektive Netzwerk-Baseline eingerichtet werden. Auf diese Weise kann der Administrator feststellen, wenn im Netzwerk Abweichungen von der festgelegten Norm auftreten.

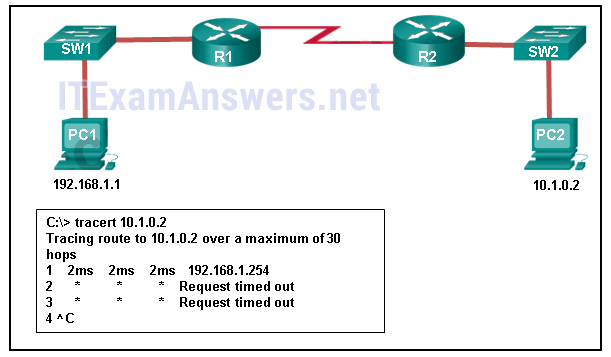

15. Siehe das Exponat. Ein Administrator versucht, die Konnektivität zwischen PC1 und PC2 zu beheben, und verwendet dazu den Befehl tracert von PC1. Wo sollte der Administrator anhand der angezeigten Ausgabe mit der Fehlerbehebung beginnen?

- PC2

- R1

- SW2

- R2

- SW1

Erklären:

Tracert wird verwendet, um den Pfad eines Pakets zu verfolgen. Die einzige erfolgreiche Antwort kam vom ersten Gerät entlang des Pfades im selben LAN wie der sendende Host. Das erste Gerät ist das Standard-Gateway auf Router R1. Der Administrator sollte daher mit der Fehlerbehebung bei R1 beginnen.

16. Welche Aussage trifft auf CDP auf einem Cisco-Gerät zu?

- Der Befehl show cdp neighbor detail zeigt die IP-Adresse eines Nachbarn nur an, wenn eine Layer-3-Konnektivität besteht.

- Um CDP global zu deaktivieren, muss der Befehl no cdp enable im Schnittstellenkonfigurationsmodus verwendet werden.

- CDP kann global oder auf einer bestimmten Schnittstelle deaktiviert werden.

- Da es auf der Datenverbindungsschicht läuft, kann das CDP-Protokoll nur in Switches implementiert werden.

Erklären:

CDP ist ein Cisco-proprietäres Protokoll, das global mit dem Befehl no cdp run global configuration oder auf einer bestimmten Schnittstelle mit dem Befehl no cdp enable interface configuration deaktiviert werden kann. Da CDP auf der Datenverbindungsschicht arbeitet, können zwei oder mehr Cisco-Netzwerkgeräte, z. B. Router, voneinander lernen, auch wenn keine Layer-3-Konnektivität vorhanden ist. Der Befehl show cdp neighbors detail zeigt die IP-Adresse eines benachbarten Geräts an, unabhängig davon, ob Sie den Nachbarn anpingen können.

17. Ein Netzwerkadministrator für ein kleines Campus-Netzwerk hat den Befehl show ip interface brief auf einem Switch ausgegeben. Was überprüft der Administrator mit diesem Befehl?

- der Status der Switch-Schnittstellen und die in Schnittstelle vlan 1 konfigurierte Adresse

- dass ein bestimmter Host in einem anderen Netzwerk erreicht werden kann

- der Pfad, der verwendet wird, um einen bestimmten Host in einem anderen Netzwerk zu erreichen

- das Standardgateway, das vom Switch

Erklären:

Der Befehl show ip interface short wird verwendet, um den Status und die IP-Adresskonfiguration der physischen und Switch Virtual Interfaces (SVI) zu überprüfen.

18. Ein Netzwerktechniker gibt den Befehl arp -d * auf einem PC aus, nachdem der mit dem LAN verbundene Router neu konfiguriert wurde. Was ist das Ergebnis, nachdem dieser Befehl ausgegeben wurde?

- Der ARP-Cache wird gelöscht.

- Der aktuelle Inhalt des ARP-Caches wird angezeigt.

- Die Detailinformationen des ARP-Caches werden angezeigt.

- Der ARP-Cache ist mit der Router-Schnittstelle synchronisiert.

Erklären:

Wenn Sie den Befehl arp –d * auf einem PC ausführen, wird der Inhalt des ARP-Caches gelöscht. Dies ist hilfreich, wenn ein Netzwerktechniker sicherstellen möchte, dass der Cache mit aktualisierten Informationen gefüllt wird.

19. Füllen Sie die Lücke aus.

VoIP definiert die Protokolle und Technologien, die die Übertragung von Sprachdaten über ein IP-Netzwerk implementieren

20. Füllen Sie die Lücke aus. Verwenden Sie keine Abkürzungen.

Der Befehl show file systems liefert Informationen über die Menge an freiem NVRAM und Flash-Speicher mit den Berechtigungen zum Lesen oder Schreiben von Daten.

21. Füllen Sie die Lücke aus. Verwenden Sie keine Abkürzungen.

Der Befehl show version, der auf einem Router ausgegeben wird, wird verwendet, um den Wert des Softwarekonfigurationsregisters zu überprüfen.

Erklären:

Der Befehl show version, der auf einem Router ausgegeben wird, zeigt unter anderem den Wert des Konfigurationsregisters, die verwendete Cisco IOS-Version und die Größe des Flash-Speichers auf dem Gerät an.

22. Welcher Dienst definiert die Protokolle und Technologien, die die Übertragung von Sprachpaketen über ein IP-Netzwerk implementieren?

- VoIP

- NAT

- DHCP

- QoS

23. Was ist der Zweck der Verwendung von SSH, um eine Verbindung zu einem Router herzustellen?

- Es ermöglicht eine sichere Remote-Verbindung zur Befehlszeilenschnittstelle des Routers.

- Es ermöglicht die Konfiguration eines Routers über eine grafische Oberfläche.

- Ermöglicht die Überwachung des Routers über eine Netzwerkverwaltungsanwendung.

- Es ermöglicht die sichere Übertragung des IOS-Software-Images von einer unsicheren Workstation oder einem unsicheren Server.

24. Welche Informationen zu einem Cisco-Router können mit dem Befehl show version überprüft werden?

- der Wert des Konfigurationsregisters

- die administrative Entfernung zum Erreichen von Netzwerken

- der Betriebsstatus serieller Schnittstellen

- die Routingprotokollversion, die aktiviert ist

25. Ein Netzwerktechniker gibt den C:\> tracert -6 aus www.cisco.com befehl auf einem Windows-PC. Was ist der Zweck der Befehlsoption -6?

- Es zwingt den Trace, IPv6 zu verwenden.

- Es begrenzt die Spur auf nur 6 Hops.

- Für jede Wiedergabe wird ein Timeout von 6 Millisekunden festgelegt.

- Es sendet 6 sonden innerhalb jeder TTL zeit zeitraum.

Erklären Sie:

Die Option -6 im Befehl C:\> tracert -6 www.cisco.com wird verwendet, um die Verwendung von IPv6 durch den Trace zu erzwingen.

26. Welcher Befehl sollte auf einem Cisco-Router oder -Switch verwendet werden, damit Protokollnachrichten in remote verbundenen Sitzungen über Telnet oder SSH angezeigt werden können?

- alle debuggen

- synchron protokollieren

- running-config anzeigen

- Terminalmonitor

Erklären:

Der Befehl Terminal monitor ist sehr wichtig, wenn Protokollmeldungen angezeigt werden. Protokollmeldungen werden standardmäßig angezeigt, wenn ein Benutzer direkt mit einem Cisco-Gerät verbunden ist, erfordern jedoch die Eingabe des Befehls Terminal monitor, wenn ein Benutzer remote auf ein Netzwerkgerät zugreift.

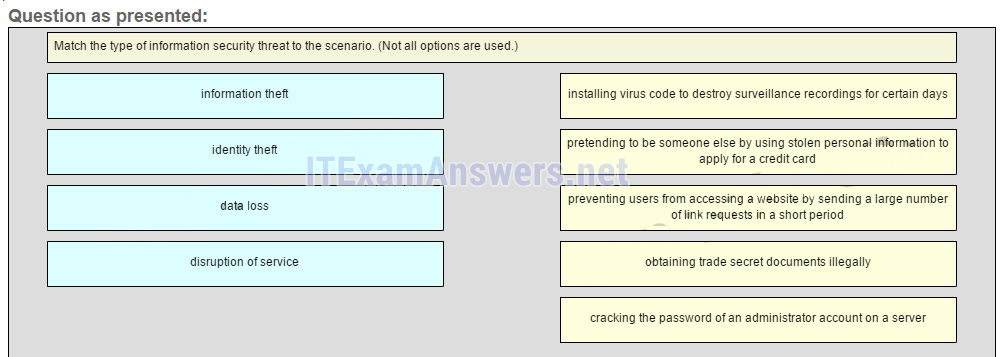

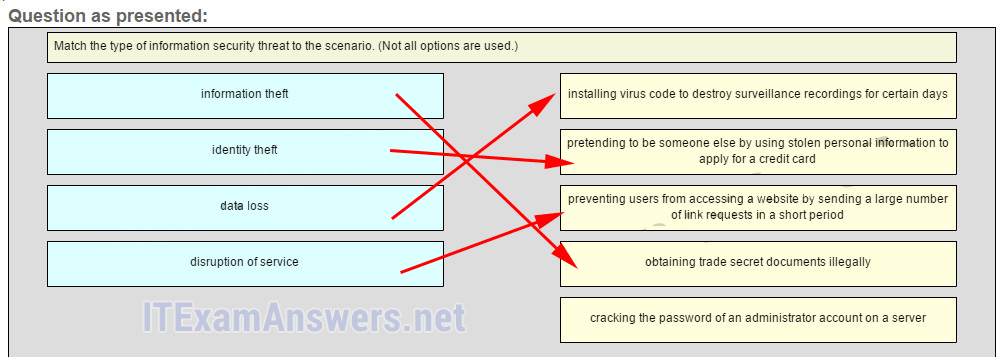

27. Passen Sie den Typ der Informationssicherheitsbedrohung an das Szenario an. (Es werden nicht alle Optionen verwendet.)

Platzieren Sie die Optionen in der folgenden Reihenfolge.

Installation von Virencode zur Zerstörung von Überwachungsaufzeichnungen für bestimmte Tage -> Datenverlust

Vorgeben, jemand anderes zu sein, indem gestohlene persönliche Informationen verwendet werden, um eine Kreditkarte zu beantragen ->Identitätsdiebstahl

Verhindern des Zugriffs auf eine Website durch Senden einer großen Anzahl von Linkanfragen in kurzer Zeit -> Unterbrechung des Dienstes

illegaler Erhalt von Geschäftsgeheimnisdokumenten -> Informationsdiebstahl

– nicht bewertet —

Erklären Sie:

Nachdem ein Eindringling Zugriff auf ein Netzwerk erhalten hat, sind die häufigsten Netzwerkbedrohungen wie folgt:

Informationsdiebstahl

Identitätsdiebstahl

Datenverlust oder -manipulation

Unterbrechung des Dienstes

Das Knacken des Kennworts für einen bekannten Benutzernamen ist eine Art Zugriffsangriff.

Ältere Version

28. Wozu werden die Befehle cd nvram: then dir im Privilege Exec-Modus eines Routers ausgegeben?

- um den Inhalt des NVRAM zu löschen

- um alle neuen Dateien in den NVRAM zu leiten

- um den Inhalt des NVRAM aufzulisten

- um die Verzeichnisse aus dem NVRAM zu kopieren

29. Welcher Befehl sichert die im NVRAM gespeicherte Konfiguration auf einem TFTP-Server?

- Kopieren running-config tftp

- kopieren tftp running-config

- Kopieren startup-config tftp

- kopieren tftp startup-config

Erläuterung: Die Startkonfigurationsdatei wird im NVRAM und die laufende Konfiguration im RAM gespeichert. Auf den Kopierbefehl folgt die Quelle und dann das Ziel.

30. Welches Protokoll unterstützt die schnelle Bereitstellung von Streaming-Medien?

- SNMP

- TCP

- PoE

- RTP

31. Wie sollte der Verkehrsfluss erfasst werden, um die Verkehrsmuster in einem Netzwerk am besten zu verstehen?

- während geringer Nutzungszeiten

- während Spitzennutzungszeiten

- wenn es sich nur im Hauptnetzwerksegment befindet

- wenn es von einer Teilmenge von Benutzern stammt

32. Ein Netzwerkadministrator überprüft das Sicherheitsprotokoll und stellt fest, dass über das Wochenende unbefugter Zugriff auf einen internen Dateiserver erfolgte. Bei der weiteren Untersuchung des Dateisystemprotokolls stellt der Administrator fest, dass mehrere wichtige Dokumente auf einen Host außerhalb des Unternehmens kopiert wurden. Welche Art von Bedrohung wird in diesem Szenario dargestellt?

- Datenverlust

- Identitätsdiebstahl

- Informationsdiebstahl

- Unterbrechung des Dienstes

33. Welche zwei Maßnahmen können ergriffen werden, um einen erfolgreichen Angriff auf ein E-Mail-Serverkonto zu verhindern? (Wählen Sie zwei.)

- Senden Sie das Passwort niemals im Klartext über das Netzwerk.

- Verwenden Sie niemals Passwörter, die die Umschalttaste benötigen.

- Erlauben Sie niemals physischen Zugriff auf die Serverkonsole.

- Nur autorisierten Zugriff auf den Serverraum zulassen.

- Begrenzen Sie die Anzahl erfolgloser Anmeldeversuche beim Server.

34. Welche Art von Netzwerkangriff beinhaltet die Deaktivierung oder Beschädigung von Netzwerken, Systemen oder Diensten?

- Aufklärungsangriffe

- Zugriffsangriffe

- Denial-of-Service-Angriffe

- Angriffe mit bösartigem Code

35. Ein Netzwerkadministrator hat festgestellt, dass verschiedene Computer im Netzwerk mit einem Wurm infiziert sind. Welche Abfolge von Schritten sollte befolgt werden, um den Wurmangriff zu mildern?

- Impfung, Eindämmung, Quarantäne und Behandlung

- Eindämmung, Quarantäne, Behandlung und Impfung

- Behandlung, Quarantäne, Impfung und Eindämmung

- Eindämmung, Impfung, Quarantäne und Behandlung

36. Was ist ein Sicherheitsmerkmal bei der Verwendung von NAT in einem Netzwerk?

- ermöglicht das Verbergen externer IP-Adressen vor internen Benutzern

- ermöglicht das Verbergen interner IP-Adressen vor externen Benutzern

- verweigert alle Pakete, die von privaten IP-Adressen stammen

- verweigert allen internen Hosts die Kommunikation außerhalb ihres eigenen Netzwerks

37. Ein Ping schlägt fehl, wenn er von Router R1 zu direkt verbundenem Router R2 ausgeführt wird. Der Netzwerkadministrator gibt dann den Befehl show cdp neighbors aus. Warum gibt der Netzwerkadministrator diesen Befehl aus, wenn der Ping zwischen den beiden Routern fehlgeschlagen ist?

- Der Netzwerkadministrator vermutet einen Virus, weil der Ping-Befehl nicht funktioniert hat.

- Der Netzwerkadministrator möchte die Layer-2-Konnektivität überprüfen.

- Der Netzwerkadministrator möchte die auf Router R2 konfigurierte IP-Adresse überprüfen.

- Der Netzwerkadministrator möchte feststellen, ob eine Verbindung von einem nicht direkt verbundenen Netzwerk hergestellt werden kann.

38. Wenn eine Konfigurationsdatei auf einem an einen Router angeschlossenen USB-Stick gespeichert wird, was muss der Netzwerkadministrator tun, bevor die Datei auf dem Router verwendet werden kann?

- Konvertieren Sie das Dateisystem von FAT32 nach FAT16.

- Bearbeiten Sie die Konfigurationsdatei mit einem Texteditor.

- Ändern Sie die Berechtigung für die Datei von ro in rw.

- Verwenden Sie den Befehl dir vom Router, um die automatische Windows-Alphabetisierung der Dateien auf dem Flash-Laufwerk zu entfernen.

39. Welche zwei Aussagen über eine Service Set Identifier (SSID) sind wahr? (Wählen Sie zwei.)

- teilt einem drahtlosen Gerät mit, zu welchem WLAN es gehört

- besteht aus einer 32-stelligen Zeichenfolge und unterscheidet nicht zwischen Groß- und Kleinschreibung

- verantwortlich für die Bestimmung der Signalstärke

- Alle drahtlosen Geräte im selben WLAN müssen dieselbe SSID haben

- wird zum Verschlüsseln von Daten verwendet, die über das

40. Was ermöglichen WLANs, die den IEEE 802.11-Standards entsprechen, drahtlosen Benutzern?

- Verwenden von kabellosen Mäusen und Tastaturen

- Erstellen eines lokalen Eins-zu-Viele-Netzwerks mithilfe der Infrarottechnologie

- Verwenden von Mobiltelefonen für den Zugriff auf Remote-Dienste über sehr große Bereiche

- Verbinden von drahtlosen Hosts mit Hosts oder Diensten in einem kabelgebundenen Ethernet-Netzwerk

41. Welches WLAN-Sicherheitsprotokoll generiert jedes Mal einen neuen dynamischen Schlüssel, wenn ein Client eine Verbindung zum AP herstellt?

- EAP

- PSK

- WEP

- WPA

42. Welche zwei Aussagen kennzeichnen die Sicherheit von drahtlosen Netzwerken? (Wählen Sie zwei.)

- Drahtlose Netzwerke bieten die gleichen Sicherheitsfunktionen wie kabelgebundene Netzwerke.

- Einige HF-Kanäle bieten eine automatische Verschlüsselung drahtloser Daten.

- Wenn SSID Broadcast deaktiviert ist, muss ein Angreifer die SSID kennen, um eine Verbindung herzustellen.

- Die Verwendung der Standard-IP-Adresse auf einem Zugangspunkt erleichtert das Hacken.

- Ein Angreifer benötigt physischen Zugriff auf mindestens ein Netzwerkgerät, um einen Angriff zu starten.

43. Öffnen Sie die PT-Aktivität. Führen Sie die Aufgaben in den Aktivitätsanweisungen aus und beantworten Sie dann die Frage. Wie lange wird ein Benutzer gesperrt, wenn er die maximal zulässige Anzahl erfolgloser Anmeldeversuche überschreitet?

- 1 minute

- 2 Minuten

- 3 Minuten

- 4 Minuten

PDF-Datei unten herunterladen: