hoe te vinden: Druk op “Ctrl + F” in de browser en vul de formulering in de vraag in om die vraag/antwoord te vinden. Als de vraag niet hier, vind het in vragen Bank.

notes: als u de nieuwe vraag op deze test hebt, reageer dan op Vraag en Meerkeuzelijst in het formulier onder dit artikel. Wij zullen antwoorden voor u in de kortste tijd bijwerken. Dank je! Wij waarderen uw bijdrage aan de website.

1. Een nieuw ingehuurd netwerk technicus krijgt de taak van het bestellen van nieuwe hardware voor een klein bedrijf met een grote groeivoorspelling. Met welke primaire factor moet de technicus zich bezighouden bij het kiezen van de nieuwe apparaten?

- apparaten met een vast aantal en type interfaces

- apparaten met ondersteuning voor netwerkbewaking

- redundante apparaten

- apparaten met ondersteuning voor modulariteit

uitleggen:

in een klein bedrijf met een grote groeiprognose zou de belangrijkste factor van invloed zijn het vermogen van apparaten om modulariteit te ondersteunen. Apparaten met een vast type/aantal interfaces zouden de groei niet ondersteunen. Redundantie is een belangrijke factor,maar meestal in grote ondernemingen. Netwerk monitoring is ook een belangrijke overweging, maar niet zo belangrijk als modulariteit.

2. Welk netwerkontwerp zou belangrijker zijn voor een groot bedrijf dan voor een klein bedrijf?

- internetrouter

- firewall

- switch met lage poortdichtheid

- redundantie

leg uit:

kleine bedrijven hebben tegenwoordig internettoegang nodig en gebruiken daarvoor een internetrouter. Er is een schakelaar nodig om de twee hostapparaten en alle IP-telefoons of netwerkapparaten zoals een printer of een scanner aan te sluiten. De schakelaar kan in de router worden geïntegreerd. Een firewall is nodig om de business computing assets te beschermen. Redundantie is normaal gesproken niet te vinden in zeer kleine bedrijven, maar iets grotere kleine bedrijven kunnen gebruik maken van poortdichtheid redundantie of hebben redundante internetproviders/links.

3. Welke twee verkeerstypen vereisen delay gevoelige levering? (Kies er twee.)

- web

- FTP

- spraak

- video

leg uit:

spraak-en videoverkeer heeft vertragingsgevoelige kenmerken en moet voorrang krijgen boven andere verkeerstypen zoals web -, e-mail-en bestandsoverdrachtverkeer.

4. Een netwerkbeheerder voor een klein bedrijf overweegt hoe het netwerk de komende drie jaar kan worden opgeschaald om tegemoet te komen aan de verwachte groei. Welke drie soorten informatie moeten worden gebruikt om de groei van het netwerk te plannen? (Kies drie.)

- human resource beleid en procedures voor alle werknemers in het bedrijf

- documentatie van de huidige fysieke en logische topologieën

- analyse van het netwerkverkeer op basis van protocollen, toepassingen, en diensten die worden gebruikt op het netwerk

- geschiedenis en de missie van het bedrijf

- inventaris van de apparaten die momenteel wordt gebruikt op het netwerk

- overzicht van de huidige werknemers en hun rol in het bedrijf

Uitleggen:

verschillende elementen die nodig zijn om een netwerk te schalen, zijn documentatie van de fysieke en logische topologie, een lijst van apparaten die op het netwerk worden gebruikt en een analyse van het verkeer op het netwerk.

5. Welke twee statements beschrijven hoe traffic flow patronen en netwerk verkeerstypen te beoordelen met behulp van een protocol analyzer? (Kies er twee.)

- leg verkeer vast in het weekend wanneer de meeste werknemers vrij zijn.

- registreer alleen verkeer in de delen van het netwerk die het grootste deel van het verkeer ontvangen, zoals het datacenter.

- Registreer verkeer tijdens piekgebruiktijden om een goede weergave van de verschillende verkeerstypen te krijgen.

- capture uitvoeren op verschillende netwerksegmenten.

- registreer alleen WAN-verkeer omdat verkeer naar het web verantwoordelijk is voor de grootste hoeveelheid verkeer op een netwerk.

leg uit:

Verkeersstroompatronen moeten worden verzameld tijdens piekgebruiktijden om een goede weergave van de verschillende verkeerstypen te krijgen. De opname moet ook worden uitgevoerd op verschillende netwerksegmenten, omdat sommige verkeer lokaal naar een bepaald segment zal zijn.

6. Sommige routers en schakelaars in een bedradingskast defect nadat een airco uitgevallen. Wat voor soort bedreiging beschrijft deze situatie?

- configuratie

- omgeving

- elektrisch

- onderhoud

leg uit:

de vier categorieën bedreigingen zijn als volgt:

Hardware-bedreigingen – fysieke schade aan servers, routers, switches, bekabeling plant, en werkstations

bedreigingen voor het Milieu – extremen in temperatuur (te warm of te koud) of luchtvochtigheid extreme (te nat of te droog)

Elektrische bedreigingen – spanningspieken, onvoldoende voedingsspanning (spanningsdalingen), onvoorwaardelijke macht (geluid), en totaal verlies van vermogen

Onderhoud bedreigingen – slechte behandeling van de belangrijkste elektrische componenten (elektrostatische ontlading), een gebrek aan kritische onderdelen, slechte kabels, en slechte etikettering

7. Welk type netwerkbedreiging is bedoeld om te voorkomen dat geautoriseerde gebruikers toegang krijgen tot bronnen?

- DoS-aanvallen

- toegangsaanvallen

- verkenningsaanvallen

- vertrouwensexploitatie

leg uit:

netwerkverkenningsaanvallen omvatten het ongeautoriseerd ontdekken en in kaart brengen van het netwerk en netwerksystemen. Toegangsaanvallen en vertrouwensexploitatie omvatten ongeoorloofde manipulatie van gegevens en toegang tot systemen of gebruikersprivileges. DoS, of Denial of Service-aanvallen, zijn bedoeld om te voorkomen dat legitieme gebruikers en apparaten toegang krijgen tot netwerkbronnen.

8. Welke twee acties kunnen worden ondernomen om een succesvolle netwerkaanval op een e-mailserveraccount te voorkomen? (Kies er twee.)

- verzend het wachtwoord nooit in een duidelijke tekst via het netwerk.

- gebruik nooit wachtwoorden die de Shift-toets nodig hebben.

- gebruik servers van verschillende leveranciers.

- distribueer servers door het hele gebouw en plaats ze dicht bij de stakeholders.

- Beperk het aantal mislukte pogingen om in te loggen op de server.

leg uit:

een van de meest voorkomende typen toegangsaanvallen gebruikt een pakketsniffer om gebruikersaccounts en wachtwoorden op te leveren die als duidelijke tekst worden verzonden. Herhaalde pogingen om in te loggen op een server om ongeautoriseerde toegang te krijgen vormen een ander type toegangsaanval. Het beperken van het aantal pogingen om in te loggen op de server en het gebruik van versleutelde wachtwoorden zal helpen bij het voorkomen van succesvolle logins door middel van dit soort toegangsaanval.

9. Welke firewall functie wordt gebruikt om ervoor te zorgen dat pakketten die in een netwerk komen legitieme reacties zijn geïnitieerd vanuit interne hosts?

- toepassingsfiltering

- stateful packet inspection

- URL-filtering

- pakketfiltering

leg uit:

Stateful packet inspection op een firewall controleert of inkomende pakketten daadwerkelijk legitieme antwoorden zijn op verzoeken die afkomstig zijn van hosts binnen het netwerk. Pakketfiltering kan worden gebruikt om toegang tot bronnen toe te staan of te weigeren op basis van IP-of MAC-adres. Toepassingsfiltering kan toegang toestaan of weigeren op basis van poortnummer. URL-filtering wordt gebruikt om toegang toe te staan of te weigeren op basis van URL of trefwoorden.

10. Wat is het doel van de authenticatiefunctie voor netwerkbeveiliging?

- eisen dat gebruikers bewijzen wie ze zijn

- bepalen welke bronnen een gebruiker toegang heeft tot

- bijhouden van de acties van een gebruiker

- uitdagings-en antwoordvragen

leg uit:

authenticatie, autorisatie en accounting zijn netwerkdiensten die gezamenlijk AAA worden genoemd. Voor authenticatie moeten gebruikers bewijzen wie ze zijn. Autorisatie bepaalt tot welke bronnen de gebruiker toegang heeft. Accounting houdt de acties van de gebruiker bij.

11. Een netwerkbeheerder geeft de login block-voor 180 pogingen 2 binnen 30 opdracht op een router. Welke bedreiging probeert de netwerkbeheerder te voorkomen?

- een gebruiker die probeert aan te raden een wachtwoord om toegang te krijgen tot de router

- een worm die probeert toegang te krijgen tot een ander deel van het netwerk

- een niet-geïdentificeerde persoon die probeert toegang te krijgen tot de apparatuur in het netwerk kamer

- een apparaat dat probeert te inspecteren het verkeer op een link

Leg uit:

Het login-blok-voor 180 2 pogingen binnen 30 opdracht zal ervoor zorgen dat het apparaat blokkeren-verificatie na 2 mislukte pogingen binnen 30 seconden voor een duur van 180 seconden. Een apparaat dat het verkeer op een link inspecteert, heeft niets met de router te maken. De routerconfiguratie kan niet verhinderen dat onbevoegden toegang krijgen tot de apparatuurruimte. Een worm zou niet proberen om toegang te krijgen tot de router te verspreiden naar een ander deel van het netwerk.

12. Welke twee stappen zijn vereist voordat SSH kan worden ingeschakeld op een Cisco-router? (Kies er twee.)

- Geef de router een hostnaam en domeinnaam.

- Maak een banner aan die wordt weergegeven wanneer gebruikers verbinding maken.

- Genereer een set geheime sleutels die gebruikt moet worden voor versleuteling en decryptie.

- een authenticatieserver Instellen om binnenkomende verbindingsaanvragen af te handelen.

- SSH inschakelen op de fysieke interfaces waar de inkomende verbindingsaanvragen zullen worden ontvangen.

leg uit:

er zijn vier stappen om SSH in te stellen op een Cisco-router. Stel eerst de hostnaam en domeinnaam in. Ten tweede, het genereren van een set van RSA-sleutels te gebruiken voor het versleutelen en decoderen van het verkeer. Ten derde, maak de gebruiker-ID ‘ s en wachtwoorden van de gebruikers die verbinding zullen maken. Tot slot, schakel SSH op de VTY lijnen op de router. SSH hoeft niet ingesteld te worden op fysieke interfaces, noch hoeft er een externe authenticatieserver gebruikt te worden. Hoewel het een goed idee is om een banner te configureren om juridische informatie weer te geven voor het verbinden van gebruikers, is het niet nodig om SSH in te schakelen.

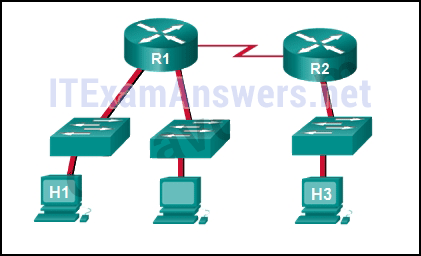

13. Zie de tentoonstelling. Basislijn documentatie voor een klein bedrijf had ping round trip time statistieken van 36/97/132 tussen hosts H1 en H3. Vandaag heeft de netwerkbeheerder de connectiviteit gecontroleerd door te pingen tussen hosts H1 en H3, wat resulteerde in een retourtijd van 1458/2390/6066. Wat betekent dit voor de netwerkbeheerder?

- verbinding tussen H1 en H3 is prima.

- H3 is niet goed verbonden met het netwerk.

- iets veroorzaakt interferentie tussen H1 en R1.

- de prestaties tussen de netwerken liggen binnen de verwachte parameters.

- iets veroorzaakt een vertraging tussen de netwerken.

leg uit:

ping round trip time statistieken worden weergegeven in milliseconden. Hoe groter het aantal hoe meer vertraging. Een baseline is cruciaal in tijden van trage prestaties. Door te kijken naar de documentatie voor de prestaties wanneer het netwerk prima presteert en deze te vergelijken met informatie wanneer er een probleem is, kan een netwerkbeheerder problemen sneller oplossen.

14. Wanneer moet een beheerder een netwerkbasis vaststellen?

- wanneer het verkeer op het hoogste punt van het netwerk is

- wanneer er een plotselinge daling van het verkeer is

- op het laagste punt van het verkeer in het netwerk

- met regelmatige tussenpozen over een bepaalde periode

uitleggen:

een effectieve netwerkbasis kan worden vastgesteld door het verkeer op regelmatige tijdstippen te monitoren. Dit stelt de beheerder in staat om op te merken wanneer er een afwijking van de vastgestelde norm optreedt in het netwerk.

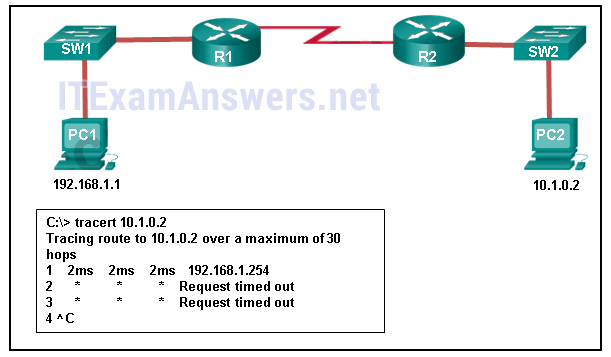

15. Zie de tentoonstelling. Een beheerder probeert de connectiviteit tussen PC1 en PC2 op te lossen en gebruikt hiervoor het tracert commando van PC1. Op basis van de weergegeven uitvoer, waar moet de beheerder beginnen met het oplossen van problemen?

- PC2

- R1

- SW2

- R2

- SW1

uitleggen:

Tracert wordt gebruikt om het pad te traceren dat een pakket neemt. De enige succesvolle reactie was vanaf het eerste apparaat langs het pad op hetzelfde LAN als de verzendende host. Het eerste apparaat is de standaard gateway op router R1. De beheerder moet daarom beginnen met het oplossen van problemen bij R1.

16. Welke verklaring is waar over CDP op een Cisco-apparaat?

- het commando cdp-buurman detail tonen zal het IP-adres van een buurman alleen onthullen als er Layer 3-connectiviteit is.

- om CDP globaal uit te schakelen, moet het commando geen cdp inschakelen in de interface configuratiemodus worden gebruikt.

- CDP kan globaal of op een specifieke interface worden uitgeschakeld.

- omdat het draait op de datalinklaag, kan het CDP-protocol alleen worden geïmplementeerd in switches.

leg uit:

CDP is een Cisco-proprietair protocol dat globaal kan worden uitgeschakeld door gebruik te maken van het commando geen cdp run global configuration, of uitgeschakeld op een specifieke interface, door gebruik te maken van het commando geen cdp enable interface configuration. Omdat CDP werkt op de datalinklaag, kunnen twee of meer Cisco-netwerkapparaten, zoals routers, over elkaar leren, zelfs als de Layer 3-connectiviteit niet bestaat. Het commando cdp buren detail tonen onthult het IP-adres van een naburig apparaat, ongeacht of u de buurman kunt pingen.

17. Een netwerkbeheerder voor een klein campusnetwerk heeft het show ip interface brief commando gegeven op een switch. Wat verifieert de beheerder met dit commando?

- de status van de switch interfaces en het adres geconfigureerd op interface vlan 1

- dat een specifieke host op een ander netwerk kan worden bereikt

- het pad dat wordt gebruikt om een specifieke host op een ander netwerk te bereiken

- de standaard gateway die wordt gebruikt door de switch

leg uit:

het commando IP-interface tonen wordt gebruikt om de status en IP-adresconfiguratie van de fysieke en switch virtuele interfaces (SVI) te verifiëren.

18. Een netwerk technicus geeft het arp-d * commando uit op een PC nadat de router die is aangesloten op het LAN opnieuw is geconfigureerd. Wat is het resultaat nadat dit commando is gegeven?

- de ARP-cache is gewist.

- de huidige inhoud van de ARP-cache wordt weergegeven.

- de gedetailleerde informatie van de ARP-cache wordt weergegeven.

- de ARP-cache wordt gesynchroniseerd met de routerinterface.

leg uit:

het uitvoeren van het ARP-d * commando op een PC zal de inhoud van de ARP cache wissen. Dit is handig wanneer een netwerk technicus wil ervoor zorgen dat de cache wordt gevuld met bijgewerkte informatie.

19. Vul de blanco in.

VoIP definieert de protocollen en technologieën die de overdracht van spraakgegevens over een IP-netwerk

20 implementeren. Vul de blanco in. Gebruik geen afkortingen.

het commando bestandssystemen tonen geeft informatie over de hoeveelheid vrij NVRAM-en flashgeheugen met de rechten voor het lezen of schrijven van gegevens.

21. Vul de blanco in. Gebruik geen afkortingen.

het commando versie tonen dat op een router wordt uitgevoerd, wordt gebruikt om de waarde van het softwareconfiguratieregister te verifiëren.

leg uit:

het commando versie tonen dat wordt uitgegeven op een router toont onder andere de waarde van het configuratieregister, de Cisco IOS-versie die wordt gebruikt en de hoeveelheid flashgeheugen op het apparaat.

22. Welke dienst definieert de protocollen en technologieën die de overdracht van spraakpakketten via een IP-netwerk implementeren?

- VoIP

- NAT

- DHCP

- QoS

23. Wat is het doel van het gebruik van SSH om verbinding te maken met een router?

- het maakt een veilige verbinding op afstand met de router command line interface mogelijk.

- Hiermee kan een router worden geconfigureerd met behulp van een grafische interface.

- Hiermee kan de router worden bewaakt via een netwerkbeheertoepassing.

- het maakt veilige overdracht van de IOS software image vanaf een onveilig werkstation of server mogelijk.

24. Welke informatie over een Cisco-router kan worden geverifieerd met de opdracht show version?

- de waarde van het configuratieregister

- de administratieve afstand die wordt gebruikt om netwerken te bereiken

- de operationele status van seriële interfaces

- de versie van het routeringsprotocol die is ingeschakeld

25. Een netwerk technicus geeft de C:\> tracert -6 uit www.cisco.com opdracht op een Windows-PC. Wat is het doel van de opdrachtoptie -6?

- het forceert de trace om IPv6 te gebruiken.

- het beperkt het spoor tot slechts 6 Hop.

- het stelt een tijdslimiet van 6 milliseconden in voor elke herhaling.

- het stuurt 6 sondes binnen elke TTL-periode.

leg uit:

de optie -6 in het commando C:\> tracert -6 www.cisco.com wordt gebruikt om de trace te dwingen IPv6 te gebruiken.

26. Welke opdracht moet worden gebruikt op een Cisco-router of switch om logberichten te laten zien op extern verbonden sessies met Telnet of SSH?

- debug all

- logboekregistratie synchrone

- draaiend tonen-config

- terminalmonitor

uitleggen:

het commando terminalmonitor is erg belangrijk om te gebruiken wanneer logberichten verschijnen. Logboekberichten worden standaard weergegeven wanneer een gebruiker rechtstreeks in een Cisco-apparaat wordt consoleerd, maar vereisen dat de opdracht terminal monitor wordt ingevoerd wanneer een gebruiker op afstand toegang heeft tot een netwerkapparaat.

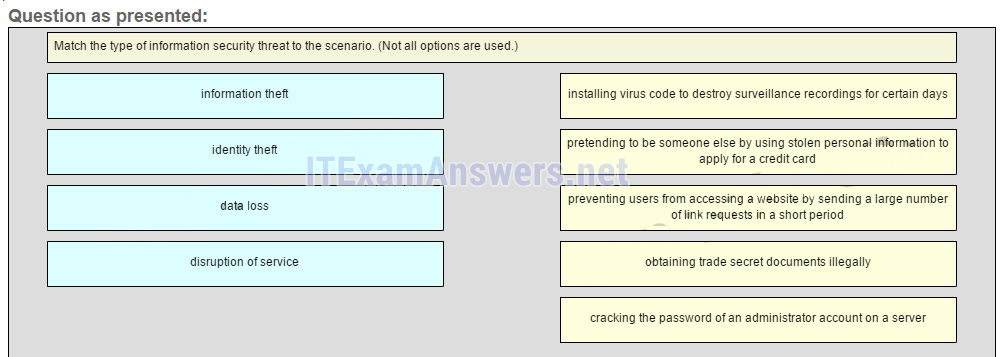

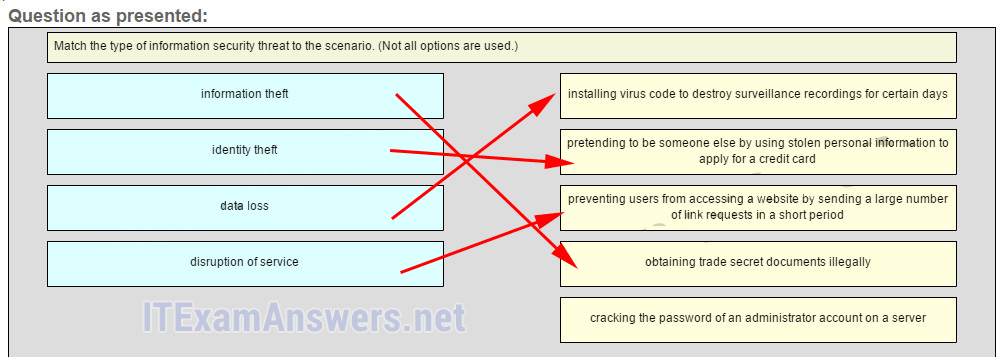

27. Het type bedreiging van de informatiebeveiliging afstemmen op het scenario. (Niet alle opties worden gebruikt.)

plaats de opties in de volgende volgorde.

viruscode installeren om bewakingsopnames gedurende bepaalde dagen te vernietigen – > gegevensverlies

zich voordoen als iemand anders door gestolen persoonlijke informatie te gebruiken om een creditcard aan te vragen – >identiteitsdiefstal

voorkomen dat userd toegang krijgt tot een website door in korte tijd een groot aantal linkverzoeken te sturen -> onderbreking van de dienst

illegaal bedrijfsgeheime documenten verkrijgen – > informatiediefstal

– niet gescoord—

leg uit:

nadat een indringer toegang krijgt tot een netwerk, zijn de Algemene netwerkbedreigingen als volgt:

Informatiediefstal

identiteitsdiefstal

gegevensverlies of-manipulatie

verstoring van de dienst

het kraken van het wachtwoord voor een bekende gebruikersnaam is een soort toegangsaanval.

Oudere Versie

28. Wat is het doel van het geven van de commando ‘ s cd NVRAM: dan dir op de privilege exec mode van een router?

- om de inhoud van het NVRAM te wissen

- om alle nieuwe bestanden naar het NVRAM te leiden

- om de inhoud van het NVRAM

- weer te geven om de mappen van het NVRAM te kopiëren

29. Met welk commando wordt een back-up gemaakt van de configuratie die in NVRAM is opgeslagen naar een TFTP-server?

- actief kopiëren-config tftp

- actief kopiëren-config

- opstarten-config kopiëren tftp

- opstarten-config kopiëren

uitleg: het opstartconfiguratiebestand wordt opgeslagen in NVRAM, en de draaiende configuratie wordt opgeslagen in RAM. Het copy commando wordt gevolgd door de bron en vervolgens de bestemming.

30. Welk protocol ondersteunt snelle levering van streaming media?

- SNMP

- TCP

- PoE

- RTP

31. Hoe moet de verkeersstroom worden vastgelegd om de verkeerspatronen in een netwerk zo goed mogelijk te begrijpen?

- tijdens lage gebruikstijden

- tijdens piekgebruik

- wanneer het alleen in het hoofdnetsegment is

- wanneer het van een subset van gebruikers afkomstig is

32. Een netwerkbeheerder controleert het beveiligingslogboek en merkt dat er ongeautoriseerde toegang was tot een interne bestandsserver in het weekend. Bij verder onderzoek van het bestandssysteem log, de beheerder merkt dat een aantal belangrijke documenten werden gekopieerd naar een host buiten het bedrijf. Wat voor soort bedreiging wordt in dit scenario weergegeven?

- gegevensverlies

- identiteitsdiefstal

- informatiediefstal

- onderbreking van de dienstverlening

33. Welke twee acties kunnen worden ondernomen om een succesvolle aanval op een e-mailserveraccount te voorkomen? (Kies er twee.)

- verzend het wachtwoord nooit in een duidelijke tekst via het netwerk.

- gebruik nooit wachtwoorden die de Shift-toets nodig hebben.

- verleen nooit fysieke toegang tot de serverconsole.

- alleen geautoriseerde toegang tot de serverruimte toestaan.

- Beperk het aantal mislukte pogingen om in te loggen op de server.

34. Bij welk type netwerkaanval worden netwerken, systemen of diensten uitgeschakeld of beschadigd?

- verkenningsaanvallen

- toegangsaanvallen

- denial of service-aanvallen

- aanvallen met kwaadaardige code

35. Een netwerkbeheerder heeft vastgesteld dat verschillende computers in het netwerk zijn geïnfecteerd met een worm. Welke volgorde van stappen moet worden gevolgd om de worm aanval te beperken?

- inoculatie, inperking, quarantaine en behandeling

- inperking, quarantaine, behandeling en inoculatie

- behandeling, quarantaine, inenting en inperking

- inperking, inoculatie, quarantaine en behandeling

36. Wat is een beveiligingsfunctie van het gebruik van NAT op een netwerk?

- staat toe dat externe IP-adressen worden verborgen voor interne gebruikers

- staat toe dat interne IP-adressen worden verborgen voor externe gebruikers

- weigert alle pakketten die afkomstig zijn van privé IP-adressen

- weigert dat alle interne hosts buiten hun eigen netwerk communiceren

37. Een ping mislukt wanneer uitgevoerd van router R1 naar direct aangesloten router R2. De netwerkbeheerder gaat dan verder met het commando cdp buren tonen. Waarom zou de netwerkbeheerder dit commando uitvoeren als de ping tussen de twee routers mislukt is?

- de netwerkbeheerder vermoedt een virus omdat de ping-opdracht niet werkte.

- de netwerkbeheerder wil de verbinding met Layer 2 verifiëren.

- de netwerkbeheerder wil het IP-adres verifiëren dat is ingesteld op router R2.

- de netwerkbeheerder wil bepalen of connectiviteit kan worden ingesteld vanuit een niet-direct verbonden netwerk.

38. Als een configuratiebestand wordt opgeslagen op een USB-flashstation dat is aangesloten op een router, wat moet er dan door de netwerkbeheerder worden gedaan voordat het bestand op de router kan worden gebruikt?

- converteer het bestandssysteem van FAT32 naar FAT16.

- Bewerk het configuratiebestand met een teksteditor.

- Wijzig de rechten op het bestand van ro naar rw.

- gebruik het commando dir van de router om de Windows Automatische alfabetisering van de bestanden op het flashstation te verwijderen.

39. Welke twee uitspraken over een service set identifier (SSID) zijn waar? (Kies er twee.)

- vertelt een draadloos apparaat waartoe het WLAN behoort

- bestaat uit een tekenreeks van 32 tekens en is niet hoofdlettergevoelig

- verantwoordelijk voor het bepalen van de signaalsterkte

- alle draadloze apparaten op hetzelfde WLAN moeten dezelfde SSID

- hebben die wordt gebruikt om gegevens te versleutelen die via het draadloze netwerk worden verzonden

40. Wat kunnen draadloze gebruikers doen met WLAN ‘ s die voldoen aan de IEEE 802.11-normen?

- draadloze muizen en toetsenborden gebruiken

- een één-op-veel lokaal netwerk maken met behulp van infraroodtechnologie

- mobiele telefoons gebruiken om toegang te krijgen tot diensten op afstand over zeer grote gebieden

- draadloze hosts verbinden met hosts of diensten op een bekabeld Ethernet-netwerk

41. Welk WLAN-beveiligingsprotocol genereert een nieuwe dynamische sleutel telkens wanneer een client een verbinding maakt met de AP?

- EAP

- PSK

- WEP

- WPA

42. Welke twee verklaringen kenmerken draadloze netwerkbeveiliging? (Kies er twee.)

- Draadloze netwerken bieden dezelfde beveiligingsfuncties als bekabelde netwerken.

- sommige RF-kanalen bieden automatische versleuteling van draadloze gegevens.

- als SSID broadcast uitgeschakeld is, moet een aanvaller de SSID kennen om verbinding te maken.

- het gebruik van het standaard IP-adres op een toegangspunt maakt hacken eenvoudiger.

- een aanvaller heeft fysieke toegang nodig tot ten minste één netwerkapparaat om een aanval te starten.

43. Open de PT-activiteit. Voer de taken uit in de activiteiteninstructies en beantwoord vervolgens de vraag. Hoe lang wordt een gebruiker geblokkeerd als de gebruiker het maximaal toegestane aantal mislukte aanmeldpogingen overschrijdt?

- 1 minuut

- 2 minuten

- 3 minuten

- 4 minuten

download onderstaand PDF-bestand: