How to find: Press “Ctrl + F” in the browser and fill in whatever wording is in the question to find that question/answer. Se a questão não está aqui, Encontre-a no banco de perguntas.

Nota: Se você tiver a nova pergunta neste teste, por favor, comente a pergunta e a lista de escolha múltipla na forma abaixo deste artigo. Vamos atualizar as respostas para você no menor tempo. Obrigada! Nós realmente valorizamos a sua contribuição para o site.

1. A um técnico de rede recém-contratado é dada a tarefa de encomendar novo hardware para um pequeno negócio com uma grande previsão de crescimento. Que factor primário deve o técnico preocupar-se ao escolher os novos dispositivos?

- dispositivos com um número fixo e o tipo de interfaces

- dispositivos que possuem suporte para monitoramento de rede

- dispositivos redundantes

- dispositivos com suporte para a modularidade

Explicar:

numa pequena empresa com uma grande previsão de crescimento, o principal factor de influência seria a capacidade dos dispositivos para suportar a modularidade. Dispositivos com um tipo/número fixo de interfaces não suportariam o crescimento. A redundância é um factor importante, mas normalmente encontrada em grandes empresas. A monitorização das redes é também uma consideração importante, mas não tão importante como a modularidade.

2. Que consideração do design de rede seria mais importante para uma grande empresa do que para uma pequena empresa?

- roteador de Internet

- firewall

- baixa densidade de porta de switch

- redundância

Explique:

Pequenas empresas de hoje precisam de acesso à Internet e usar um roteador de Internet para fornecer a essa necessidade. Um interruptor é necessário para conectar os dois dispositivos host e quaisquer telefones IP ou dispositivos de rede, como uma impressora ou um scanner. O interruptor pode ser integrado no roteador. Uma firewall é necessária para proteger os ativos de computação empresarial. A redundância não é normalmente encontrada em empresas muito pequenas, mas pequenas empresas ligeiramente maiores podem usar redundância portuária ou têm fornecedores/links de Internet redundantes.

3. Quais são os dois tipos de tráfego que requerem uma entrega sensível ao atraso? (Escolha dois.)

- o e-mail

- web

- FTP

- voz

- vídeo

Explique:

comandos de Voz e tráfego de vídeo têm atraso sensível características e deve ser dada prioridade sobre os outros tipos de tráfego, tais como web, e-mail, transferência de arquivo e de tráfego.

4. Um administrador de rede para uma pequena empresa está contemplando como escalar a rede nos próximos três anos para acomodar o crescimento projetado. Que três tipos de informação devem ser utilizados para planear o crescimento da rede? (Escolha três.)

- políticas de recursos humanos e procedimentos para todos os colaboradores da empresa

- documentação do atual topologias física e lógica

- análise do tráfego de rede baseada em protocolos, aplicações, e serviços utilizados na rede

- a história e a declaração de missão da empresa

- inventário de dispositivos que são utilizados atualmente na rede

- listagem dos actuais trabalhadores e de sua função na empresa

Explicar:

vários elementos que são necessários para escalar uma rede incluem a documentação da topologia física e lógica, uma lista de dispositivos que são usados na rede, e uma análise do tráfego na rede.

5. Que duas declarações descrevem como avaliar padrões de fluxo de tráfego e tipos de tráfego de rede usando um analisador de Protocolo? (Escolha dois.)

- capturar o tráfego nos fins de semana, quando a maioria dos funcionários estão fora do trabalho.

- apenas capturam tráfego nas áreas da rede que recebem a maior parte do tráfego, como o centro de dados.

- captura de tráfego durante os períodos de utilização de pico para obter uma boa representação dos diferentes tipos de tráfego.

- realizar a captura em diferentes segmentos de rede.

- captura apenas tráfego WAN porque o tráfego para a web é responsável pela maior quantidade de tráfego em uma rede.

explicar:

os padrões de fluxo de tráfego devem ser reunidos durante os períodos de utilização de pico para obter uma boa representação dos diferentes tipos de tráfego. A captura também deve ser realizada em diferentes segmentos de rede, porque algum tráfego será local para um determinado segmento.

6. Alguns roteadores e interruptores em um armário de fiação avariaram depois que uma unidade de ar condicionado falhou. Que tipo de ameaça descreve esta situação?

- configuração

- ambiente

- elétrica

- manutenção

Explique:

As quatro classes de ameaças, são como segue:

Hardware ameaças de danos físicos para servidores, roteadores, switches, cabeamento planta, e estações de trabalho

ameaças Ambientais – a exposição a temperaturas extremas (muito calor ou muito frio) ou umidade extremas (muito úmido ou muito seco)

Elétricos ameaças – picos de tensão, tensão de alimentação insuficiente (quedas), incondicionado de energia (ruído), e o total de perda de energia

Manutenção de ameaças – manipulação inadequada dos principais componentes elétricos (descarga eletrostática), a falta de peças críticas, cabeamento ruim, e pobres de rotulagem

7. Que tipo de ameaça de rede se destina a impedir que os utilizadores autorizados acedam a recursos?

- dos attacks

- access attacks

- reconnaissance attacks

- trust exploitation

explique:

ataques de reconhecimento de rede envolvem a descoberta e mapeamento não autorizados da rede e sistemas de rede. Ataques de acesso e exploração de confiança envolvem manipulação não autorizada de dados e acesso a sistemas ou privilégios de usuário. Os ataques do DoS, ou de negação de Serviço, são destinados a impedir usuários e dispositivos legítimos de acessar os recursos da rede.

8. Quais as duas ações que podem ser tomadas para evitar um ataque de rede bem sucedido em uma conta de servidor de E-mail? (Escolha dois.)

- Nunca envie a senha através da rede em um texto claro.

- Nunca use senhas que precisem da chave Shift.

- utilize servidores de diferentes fornecedores.

- distribui servidores por todo o edifício, colocando-os perto das partes interessadas.

- limite o número de tentativas falhadas de entrar no servidor.

explique:

um dos tipos mais comuns de ataque de acesso usa um sniffer de pacotes para fornecer contas de usuário e senhas que são transmitidas como texto claro. Tentativas repetidas de entrar em um servidor para obter acesso não autorizado constituem outro tipo de ataque de acesso. Limitar o número de tentativas de login para o servidor e usando senhas criptografadas ajudará a evitar logins bem sucedidos através destes tipos de ataque de acesso.

9. Que recurso de firewall é usado para garantir que os pacotes que entram em uma rede são respostas legítimas iniciadas a partir de hosts internos?

- aplicação de filtragem

- stateful packet inspection

- filtragem de URL

- filtragem de pacotes

Explique:

Stateful packet inspection em um firewall verifica que os pacotes de entrada são realmente legítimos respostas a solicitações provenientes de hosts dentro da rede. A filtragem de pacotes pode ser usada para permitir ou negar o acesso a recursos com base no endereço IP ou MAC. A filtragem de aplicativos pode permitir ou negar o acesso com base no número de porta. Filtragem de URL é usado para permitir ou negar o acesso com base em URL ou em palavras-chave.

10. Qual é o objetivo da função de autenticação de segurança da rede?

- para exigir que os usuários para provar que eles são

- determinar quais os recursos que um usuário pode acessar

- para manter o controle das ações de um usuário

- para proporcionar desafio e resposta de perguntas

Explique:

Autenticação, autorização e contabilidade são serviços de rede conhecidos coletivamente como AAA. A autenticação requer que os usuários provem quem eles são. A autorização determina quais recursos o usuário pode acessar. A contabilidade acompanha as ações do Usuário.

11. Um administrador de rede está emitindo o bloco de login-para 180 tentativas 2 dentro de 30 comandos em um roteador. Que ameaça está o administrador de rede a tentar evitar?

- um usuário que está tentando adivinhar uma senha para acessar o roteador

- um worm que está a tentar aceder a outra parte da rede

- um indivíduo não identificado, que está tentando acessar a rede de equipamentos de quarto

- um dispositivo que está tentando para inspecionar o tráfego em um link

Explicar:

O login do bloco-para 180 tentativas 2, no prazo de 30 comando fará com que o dispositivo para bloquear a autenticação depois de 2 tentativas frustradas dentro de 30 segundos para a duração de 180 segundos. Um dispositivo que inspeciona o tráfego em um link não tem nada a ver com o roteador. A configuração do router não pode impedir o acesso não autorizado à sala de equipamentos. Um worm não tentaria acessar o roteador para propagar-se a outra parte da rede.

12. Quais são os dois passos necessários para que o SSH possa ser ativado num roteador da Cisco? (Escolha dois.)

- dê ao router um nome de máquina e um nome de domínio.

- crie um banner que será exibido aos usuários quando eles se conectarem.

- gerar um conjunto de chaves secretas para serem usadas para encriptação e descodificação.

- configure um servidor de autenticação para lidar com pedidos de ligação recebidos.

- activar o SSH nas interfaces físicas onde os pedidos de ligação recebidos serão recebidos.

explique:

existem quatro passos para configurar o SSH num router da Cisco. Primeiro, defina o nome da máquina e o nome do domínio. Em segundo lugar, gerar um conjunto de chaves RSA a serem usadas para criptografar e descriptografar o tráfego. Em terceiro lugar, criar os IDs do Usuário e senhas dos usuários que estarão conectando. Por último, active o SSH nas linhas vty do router. O SSH não precisa ser configurado em nenhuma interface física, nem um servidor de autenticação externo precisa ser usado. Embora seja uma boa idéia configurar um banner para exibir informações legais para conectar usuários, não é necessário para habilitar o SSH.

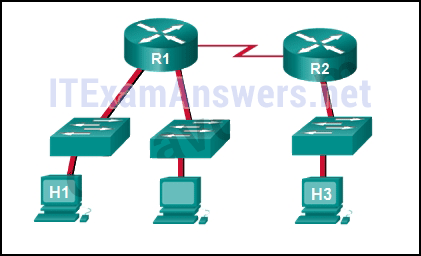

13. Consulte a exposição. A documentação inicial para uma pequena empresa tinha estatísticas de tempo de viagem de ping de volta de 36/97/132 entre hosts H1 e H3. Hoje, o administrador de rede verificou a conectividade através de pinging entre as hosts H1 e H3 que resultou em um tempo de ida e volta de 1458/2390/6066. O que isso indica ao administrador de rede?

- a conectividade entre H1 e H3 é boa.

- H3 não está conectado corretamente à rede.

- algo está causando interferência entre H1 e R1.

- o desempenho entre as redes está dentro dos parâmetros esperados.

- algo está causando um atraso de tempo entre as redes.

explique:

as estatísticas de tempo da viagem de Ping são mostradas em milisegundos. Quanto maior o número, mais atraso. Uma linha de base é crítica em tempos de desempenho lento. Ao olhar para a documentação para o desempenho quando a rede está funcionando bem e comparando-a com a informação quando há um problema, um administrador de rede pode resolver problemas mais rapidamente.

14. Quando deve um administrador estabelecer uma linha de base de rede?

- quando o tráfego no horário de pico em rede

- quando há uma queda brusca no trânsito

- o ponto mais baixo do tráfego na rede

- em intervalos regulares ao longo de um período de tempo

Explicar:

uma linha de base eficaz da rede pode ser estabelecida através da monitorização do tráfego a intervalos regulares. Isso permite ao administrador tomar nota quando qualquer desvio da norma estabelecida ocorre na rede.

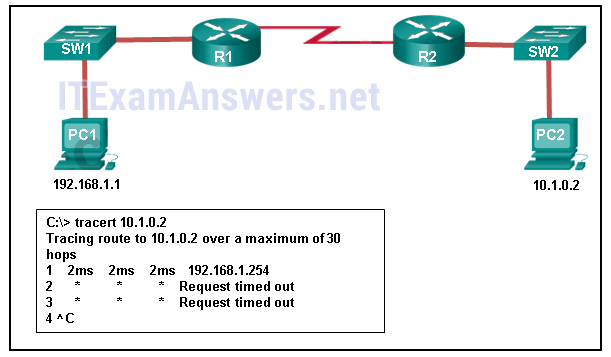

15. Consulte a exposição. Um administrador está tentando resolver problemas de conectividade entre PC1 e PC2 e usa o comando tracert do PC1 para fazê-lo. Com base na saída apresentada, onde deve o administrador começar a resolução de problemas?

- PC2

- R1

- SW2

- R2

- SW1

Explicar:

Tracert é usado para rastrear o caminho que um pacote toma. A única resposta bem sucedida foi a partir do primeiro dispositivo ao longo do caminho na mesma LAN que o host de envio. O primeiro dispositivo é o gateway padrão no roteador R1. O administrador deve, portanto, iniciar a resolução de problemas em R1.

16. Que declaração é verdadeira sobre a CDP num dispositivo da Cisco?

- o comando show cdp neighbor detail irá revelar o endereço IP de um vizinho apenas se houver conectividade da camada 3.

- para desactivar globalmente a CDP, deverá usar-se o comando no cdp enable no modo de configuração da interface.

- CDP pode ser desativado globalmente ou em uma interface específica.

- porque é executado na camada de ligação de dados, o protocolo CDP só pode ser implementado em switches.

Explain:

CDP é um protocolo proprietário da Cisco que pode ser desativado globalmente usando o comando de configuração global sem cdp run, ou desativado em uma interface específica, usando o comando de configuração de interface sem cdp enable. Como a CDP opera na camada de ligação de dados, dois ou mais dispositivos de rede da Cisco, tais como roteadores podem aprender uns sobre os outros, mesmo que a conectividade da camada 3 não exista. O comando mostrar os detalhes dos vizinhos da cdp revela o endereço IP de um dispositivo vizinho, independentemente de saber se pode contactar o vizinho.

17. Um administrador de rede para uma pequena rede do campus emitiu o comando show ip em um interruptor. O que é que o administrador está a verificar com este comando?

- o estado da chave de interfaces e o endereço configurado na interface vlan 1

- que um host específico em outra rede pode ser alcançado

- o caminho que é usado para chegar a um host específico em outra rede

- o gateway padrão que é usada pelo parâmetro

Explicar:

show ip interface brief comando é utilizado para verificar o status e a configuração do endereço IP da física e interruptor de interfaces virtuais (SVI).

18. Um técnico de rede emite o comando arp-d * em um PC depois que o roteador que está conectado à LAN é reconfigurado. Qual é o resultado após este comando ser emitido?

- a cache ARP é limpa.

- o conteúdo atual da cache ARP é mostrado.

- a informação detalhada do cache ARP é exibida.

- a cache ARP é sincronizada com a interface do router.

explique:

a emissão do comando arp –d * num PC irá limpar o conteúdo da ‘cache’ ARP. Isso é útil quando um técnico de rede quer garantir que o cache é preenchido com informações atualizadas.

19. Preencha o espaço em branco.

VoIP define os protocolos e tecnologias que implementam a transmissão de dados de voz através de uma rede IP

20. Preencha o espaço em branco. Não utilize abreviaturas.

o comando show file systems fornece informações sobre a quantidade de memória NVRAM e flash livres com as permissões para ler ou escrever dados.

21. Preencha o espaço em branco. Não utilize abreviaturas.

o comando show version que é emitido em um roteador é usado para verificar o valor do registro de configuração do software.

explique:

o comando mostrar a versão que é emitido num router mostra o valor do registo de configuração, a versão iOS da Cisco a ser usada, e a quantidade de memória flash no dispositivo, entre outras informações.

22. Que serviço define os protocolos e tecnologias que implementam a transmissão de pacotes de voz através de uma rede IP?

- VoIP

- NAT

- DHCP

- QoS

23. Qual é o propósito de usar o SSH para se conectar a um roteador?

- it allows a secure remote connection to the router command line interface.

- permite que um roteador seja configurado usando uma interface gráfica.

- permite que o roteador seja monitorado através de uma aplicação de gerenciamento de rede.

- permite a transferência segura da imagem do software IOS a partir de uma estação de trabalho ou servidor não segura.

24. Que informações sobre um router da Cisco podem ser verificadas usando o comando mostrar a versão?

- o valor do registro de configuração

- a distância administrativa usado para chegar redes

- o estado operacional das interfaces seriais

- o protocolo de roteamento versão que está habilitado

25. Um técnico de rede emite o C:\> tracert-6 www.cisco.com comando num PC do Windows. Qual é o propósito da opção de comando-6?

- força o traço a usar IPv6.

- limita os vestígios a apenas 6 lúpulo.

- define um tempo-limite de 6 milisegundos para cada repetição.

- envia 6 sondas em cada período de tempo TTL.

explicar:

a opção -6 no comando C:\> tracert -6 www.cisco.com é usado para forçar o traço a usar IPv6.

26. Que comando deve ser usado num router ou num switch da Cisco para permitir que as mensagens de Registo sejam apresentadas em sessões remotamente ligadas através de Telnet ou SSH?

- debug all

- logging synchronous

- show running-config

- terminal monitor

explicar:

o comando monitor de terminal é muito importante de usar quando as mensagens de Registo aparecem. As mensagens de Registo aparecem por omissão quando um utilizador é directamente consolado num dispositivo da Cisco, mas exigem que o comando do monitor de terminal seja introduzido quando um Utilizador está a aceder a um dispositivo de rede remotamente.

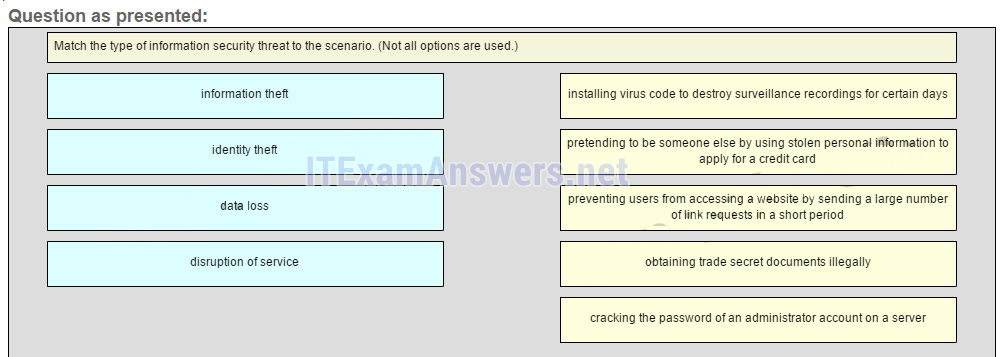

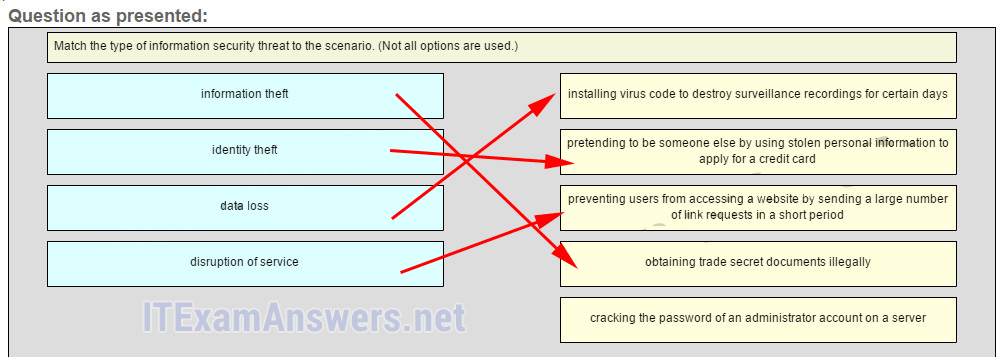

27. Iguale o tipo de ameaça de segurança da Informação ao cenário. (Nem todas as opções são usadas.)

Coloque as opções na seguinte ordem.

instalar o código do vírus para destruir vigilância gravações para certos dias -> perda de dados

fingindo ser outra pessoa usando o furto de informações pessoais para aplicar para um cartão de crédito>roubo de identidade

impedindo userd de aceder a um web site através do envio de um grande número de requisições de links em um curto período -> interrupção do serviço

obtenção de segredos comerciais documentos ilegalmente> o roubo de informações

— não marcou—

Explique:

Depois que um invasor obtém acesso a uma rede, rede comum ameaças são como segue:

roubo de informação

roubo de identidade

perda ou manipulação de dados

interrupção do serviço

Cracking da senha para um nome de utilizador conhecido é um tipo de ataque de acesso.

Versão Mais Antiga

28. Qual é o propósito de emitir os comandos cd nvram: então dir no modo privilégio exec de um roteador?

- para limpar o conteúdo da NVRAM

- direto de todos os novos arquivos para a NVRAM

- para listar o conteúdo da NVRAM

- copiar as directorias da NVRAM

29. Que comando irá salvaguardar a configuração que é armazenada no NVRAM para um servidor TFTP?

- copy running-config tftp

- copy tftp running-config

- copy startup-config tftp

- copy tftp startup-config

Explicação: O arquivo de configuração de inicialização é armazenado na NVRAM, e a configuração é armazenada na RAM. O comando copy é seguido pela fonte, em seguida, o destino.

30. Que Protocolo Suporta a entrega rápida de mídia de streaming?

- SNMP

- TCP

- PoE

- RTP

31. Como o fluxo de tráfego deve ser capturado a fim de melhor entender os padrões de tráfego em uma rede?

- durante a baixa utilização vezes

- durante o pico de utilização vezes

- quando ele é o principal segmento de rede apenas

- quando é a partir de um subconjunto de usuários

32. Um administrador de rede verifica o registo de segurança e notifica que houve acesso não autorizado a um servidor de ficheiros internos durante o fim-de-semana. Após uma investigação mais aprofundada do registo do sistema de Ficheiros, os avisos do administrador vários documentos importantes foram copiados para um servidor localizado fora da empresa. Que tipo de ameaça é representada neste cenário?

- perda de dados

- roubo de identidade

- o roubo de informações

- interrupção do serviço

33. Quais as duas ações que podem ser tomadas para evitar um ataque bem sucedido em uma conta de servidor de E-mail? (Escolha dois.)

- Nunca envie a senha através da rede em um texto claro.

- Nunca use senhas que precisem da chave Shift.

- nunca permitir o acesso físico ao console do servidor.

- apenas permitem o acesso autorizado à sala do servidor.

- limite o número de tentativas falhadas de entrar no servidor.

34. Que tipo de ataque de rede envolve a desativação ou corrupção de redes, sistemas ou serviços?

- reconhecimento ataques

- acesso ataques

- ataques de negação de serviço

- ataques de código malicioso

35. Um administrador de rede determinou que vários computadores na rede estão infectados com um worm. Que sequência de passos devem ser seguidos para mitigar o ataque do verme?

- inoculação, de contenção, de quarentena e tratamento

- contenção, quarentena, o tratamento e a inoculação

- tratamento, quarentena, vacinação e contenção

- contenção, vacinação, quarentena e tratamento

36. O que é uma característica de segurança de usar NAT em uma rede?

- permite que os endereços IP externos para ser escondida de usuários internos

- permite que os endereços IP internos para ser escondida de usuários externos

- nega todos os pacotes provenientes de endereços IP privados

- nega todos os hosts internos de comunicação fora da sua própria rede

37. Um ping falha quando executado do roteador R1 para o roteador diretamente conectado R2. O administrador de rede então procede para emitir o comando show cdp neighbors. Por que o administrador de rede emitiria este comando se o ping falhou entre os dois roteadores?

- o administrador da rede suspeita de um vírus porque o comando ping não funcionou.

- o administrador de rede quer verificar a conectividade da camada 2.

- o administrador de rede quer verificar o endereço IP configurado no router R2.

- o administrador de rede quer determinar se a conectividade pode ser estabelecida a partir de uma rede não diretamente conectada.

38. Se um arquivo de configuração é salvo em uma usb flash drive anexado a um roteador, o que deve ser feito pelo administrador de rede antes que o arquivo pode ser usado no roteador?

- converter o sistema de ficheiros do FAT32 para o FAT16.

- edite o ficheiro de configuração com um editor de texto.

- mude a permissão no arquivo de ro para rw.

- Use o comando dir do router para remover a alfabetização automática do Windows dos arquivos na unidade flash.

39. Quais as duas afirmações sobre um identificador de conjunto de serviço (SSID) são verdadeiras? (Escolha dois.)

- diz um dispositivo sem fios para que WLAN pertence

- consiste de uma seqüência de 32 caracteres e não é sensível a maiúsculas e minúsculas

- responsável por determinar a intensidade do sinal

- todos os dispositivos sem fios na mesma WLAN deve ter o mesmo SSID

- usado para criptografar dados enviados através da rede sem fios

40. O que os WLANs que estão em conformidade com os padrões do IEEE 802.11 permitem que os usuários sem fio façam?

- use wireless mice and keyboards

- crie uma rede local de um para muitos usando tecnologia de infravermelhos

- use telemóveis para aceder a serviços remotos em áreas muito grandes

- conecte hosts sem fios a hosts ou serviços numa rede Ethernet com fios

41. Qual protocolo de segurança WLAN gera uma nova chave dinâmica cada vez que um cliente estabelece uma conexão com a AP?

- EAP

- PSK

- WEP

- WPA

42. Quais são as duas afirmações que caracterizam a segurança da rede sem fio? (Escolha dois.)

- as redes sem fio oferecem os mesmos recursos de segurança que as redes com fio.

- alguns canais RF fornecem criptografia automática de dados sem fio.

- com transmissão SSID desativada, um atacante deve conhecer o SSID para se conectar.

- usar o endereço IP padrão em um ponto de acesso torna a pirataria mais fácil.

- um atacante precisa de acesso físico a pelo menos um dispositivo de rede para lançar um ataque.

43. Abra a actividade PT. Executar as tarefas nas instruções de atividade e, em seguida, responder à pergunta. Por quanto tempo um usuário será bloqueado se o usuário exceder o número máximo permitido de tentativas de login falhadas?

- 1 minuto

- 2 minutos

- 3 minutos

- 4 minutos

Download de Arquivo PDF abaixo: