Um hacker nos alugar o acesso a uma enorme Mirai botnet, que eles dizem tem mais de 400.000 infectado bots, prontos para realizar ataques DDoS em qualquer ordem.

para os nossos leitores não familiarizados com Mirai, esta é uma família de malware que visa sistemas incorporados e internet de Coisas (IoT) dispositivos e tem sido usado nos últimos dois meses para lançar os maiores ataques DDoS conhecidos até à data.

vítimas anteriores de alto perfil incluíam o provedor de Serviços de Internet Francês OVH( 1.1 Tbps), o provedor de serviços DNS gerenciado (tamanho desconhecido), e o blog pessoal do jornalista investigativo Brian Krebs (620 Gbps), que na época, tinha recentemente descoberto um serviço de DDoS-For-Hire israelense chamado vDos.

400K botnet spawned from original Mirai source code

After the OVH and Krebs DDoS attacks, the creator of this malware open-sourced Mirai, so other crooks could deploy their own botnets and cover some of the malware creator’s tracks.De acordo com um relatório do Flashpoint, isto é exatamente o que aconteceu, com vários botnets Mirai aparecendo em toda a web, enquanto pequenos Bandidos tentaram configurar seus canhões DDoS pessoais.Dois pesquisadores de segurança que vão online apenas por seus apelidos, 2sec4u e MalwareTech, têm rastreado alguns desses botnets baseados em Mirai através da conta do Twitter @MiraiAttacks e do rastreador Malwaretech Botnet.

os dois dizem que a maioria dos botnets Mirai que seguem são relativamente pequenos em tamanho, mas há um muito maior do que a maioria.

“You can see when they launch DDoS attacks because the graph on my tracker drops by more than half,” MalwareTech told Bleeping Computer. “Eles têm mais bots do que todos os outros botnets Mirai juntos.”

400K Mirai botnet disponível para alugar

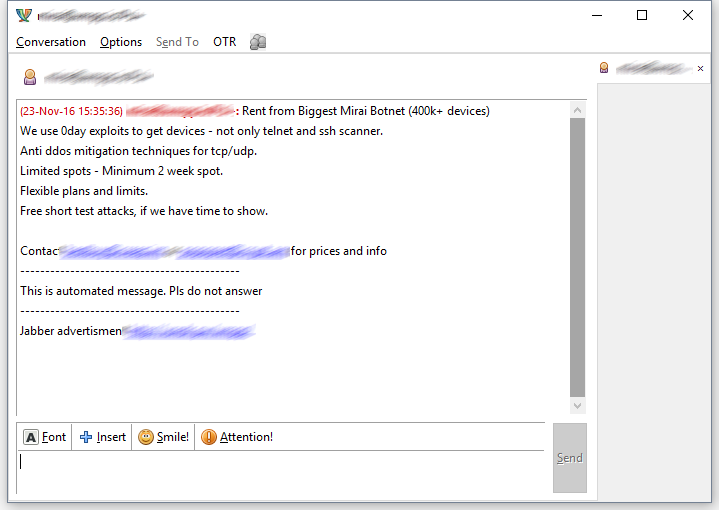

em uma campanha de spam realizada via XMPP/Jabber começou ontem, um hacker começou a anunciar seu próprio serviço DDoS-for-hire, construído sobre o malware Mirai.

Os dois afirmam estar no controle de um Mirai botnet de 400.000 dispositivos, embora nós não poderia 100% verifique se é o mesmo botnet observado por 2sec4u e MalwareTech (mais sobre isso mais tarde).

uma versão redigida da mensagem de spam está disponível abaixo, juntamente com o texto do anúncio.

we use 0day exploits to get devices – not only telnet and ssh scanner.

técnicas de mitigação anti-ddos para tcp/udp.

manchas limitadas-mínimo de 2 semanas.

planos e limites flexíveis.Ataques gratuitos de teste curtos, se tivermos tempo para mostrar.

Botnet desenvolvido pelo respeitável hacker

O hacker por trás dessa botnet é BestBuy, também conhecido como Popopret, o mesmo hacker por trás do GovRAT que o malware foi usado para violar e roubar dados de inúmeras empresas americanas. Mais detalhes sobre seus esforços anteriores estão disponíveis em um relatório da InfoArmor relatado neste outono. BestBuy é parte de um grupo central de hackers que estavam ativos no infame Hell hacking forum, considerado em um ponto o principal local de encontro para muitos hackers de elite.O Bleeping Computer chegou a BestBuy via Jabber, mas o hacker se recusou a responder a algumas de nossas perguntas, não para expor informações sensíveis sobre sua operação e suas identidades.

Botnet isn’t cheap

According to the botnet’s ad and what BestBuy told us, customers can rent their desired quantity of Mirai bots, but for a minimum period of two weeks.

“o preço é determinado pela quantidade de bots (mais bots mais dinheiro), Duração do ataque (mais tempo = mais dinheiro), e tempo de resfriamento (mais tempo = desconto)”, disse BestBuy Bleeping computador.

os clientes não recebem descontos se comprarem quantidades maiores de bots, mas recebem um desconto se utilizarem períodos de arrefecimento DDoS mais longos.

“cooldown DDoS” é um termo que se refere ao tempo entre ataques DDoS consecutivos. Os botnets DDoS usam tempos de resfriamento para evitar o mapeamento de conexões, o enchimento e o desperdício de largura de banda, mas também impedem que os dispositivos se conectem e se desliguem durante ondas de ataque prolongadas.Exemplo:: “o preço para 50.000 bots com duração de ataque de 3600 segundos (1 hora) e 5-10 minutos Tempo de resfriamento é de aproximadamente 3-4k por 2 semanas.”Como podem ver, isto não é um serviço barato.Uma vez que os proprietários da botnet chegam a um acordo com o comprador, o cliente recebe o URL Onion da infra-estrutura da botnet, onde ele pode se conectar através da Telnet e lançar seus ataques.

400K botnet evoluiu, adicionou novas características

em comparação com o código fonte original Mirai que vazou on-line no início de outubro, a BestBuy botnet é publicidade passou por um grave facelift.O Mirai botnet original foi limitado a apenas 200.000 bots. Como o Pesquisador de segurança 2sec4u disse à Bleeping Computer, isso foi porque o malware Mirai só veio com suporte para o lançamento de ataques de Força bruta via Telnet, e com uma lista de 60 combinações de nomes de usuário & senha.

the 200K limit is because there are about only 200,000 Internet-connected devices that have open Telnet ports and use one of the 60 username & password combinations.

BestBuy expandiu a fonte Mirai, adicionando a opção de realizar ataques de Força bruta via SSH, mas também adicionou suporte para o malware para explorar uma vulnerabilidade de dia zero em um dispositivo sem nome. 2sec4u diz que ele suspeitou que novas variantes de malware Mirai poderiam usar façanhas e zero dias, mas isso é atualmente não confirmado uma vez que ninguém reverteu versões recentes do binário de malware Mirai para confirmar as declarações de Popopret.

o botnet 400K pode ser “Botnet #14”

BestBuy também anunciou outra nova característica, que é a capacidade de contornar alguns sistemas de mitigação DDoS por falsificar (falsificar) o endereço IP do bot. Versões anteriores do malware Mirai não incluem este recurso.

2sec4u confirmou em uma conversa privada que alguns dos botnets Mirai recém-desovados podem realizar ataques DDoS por falsificar endereços IP.

a mesma característica foi vista por MalwareTech, que tuitou sobre isso há três dias. Em uma conversa privada, a MalwareTech confirmou que o grande Mirai botnet que eles estavam rastreando era capaz de contornar os sistemas de mitigação DDoS.

no Twitter, a conta @MiraiAttacks grava este enorme botnet como “Botnet #14.”Este é o mesmo botnet que foi usado em uma tentativa de derrubar um dos provedores de Serviços de Internet da Libéria.

Hacker recusa teste ao vivo, atribuição fica complicado

em conversas privadas com BestBuy, o hacker respeitosamente se recusou a fornecer provas das capacidades de botnet. Bleeping Computer pediu ao hacker para executar um ataque demo DDoS em um servidor de teste ou pelo menos uma imagem de sua infra-estrutura.

os dois também se recusaram a receber crédito por qualquer ataque DDoS que pudesse ligar a infra-estrutura de botnet a ataques anteriores. Quando perguntado se seu botnet foi usado em qualquer ataque de alto perfil, Popopret disse: “Nós não monitoramos nossos clientes.”

Popopret estava muito ciente de que 2sec4u e MalwareTech estavam rastreando seu botnet. Apesar do hacker se recusar a realizar um ataque DDoS teste, sua reputação, sua relutância em expor sua infrastrutura de qualquer forma, pistas em seu anúncio XMPP, e as observações de pesquisadores de segurança, apontam para o fato de que BestBuy é provavelmente o operador do maior Mirai botnet conhecido hoje.BestBuy também forneceu informações interessantes, revelando que ele tinha acesso ao código fonte Mirai, muito antes de ser divulgado, mostrando algumas possíveis conexões com o criador de Mirai, um hacker que vai pelo apelido de Anna-senpai.Enquanto os dois parecem estar no comando do Mirai botnet mais desenvolvido após a morte do original, Outros botnets também evoluíram com o seu próprio conjunto de características, embora não tão complexas como o Botnet #14. Por exemplo, Incapacsula detectou um botnet Mirai capaz de lançar ataques DDoS via STOMP, um protocolo de mensagens geralmente usado por servidores.