検索方法:ブラウザで「Ctrl+F」を押して、その質問/回答を見つ 質問がここにない場合は、質問銀行でそれを見つけてください。

注:このテストで新しい質問がある場合は、この記事の下のフォームで質問と複数の選択肢のリストをコメントしてください。 私達は短い時間以内にあなたのための答えを更新します。 ありがとうございました! 私達は偽りなくウェブサイトへのあなたの貢献を評価します。

1. 新しく雇われたネットワーク技術者は、大きな成長予測を持つ中小企業のための新しいハードウェアを注文するタスクを与えられ 新しいデバイスを選択するとき、技術者はどの主な要因に関心を持つべきですか?

- インターフェースの数と種類が固定されたデバイス

- ネットワーク監視をサポートするデバイス

- 冗長デバイス

- モジュール性をサポートするデバ

説明:

大きな成長予測を持つ中小企業では、主な影響要因は、モジュール性をサポートするデバイスの能力であろう。 インターフェイスの種類/数が固定されているデバイスは、成長をサポートしません。 冗長性は重要な要素ですが、通常は大企業で見られます。 ネットワーク監視も重要な考慮事項ですが、モジュール性ほど重要ではありません。

2. どのネットワーク設計の考慮事項は、中小企業よりも大企業にとってより重要であろうか?

- インターネットルーター

- ファイアウォール

- 低ポート密度スイッチ

- 冗長性

説明:

今日の中小企業は、インターネットアクセスを必要とし、この必要性を提供するためにインターネットルーターを使用しています。 スイッチは、2つのホストデバイスと任意のIP電話またはプリンタやスキャナなどのネットワークデバイスを接続するために必要とされます。 スイッチはルータに統合されるかもしれません。 ビジネスコンピューティング資産を保護するには、ファイアウォールが必要です。 冗長性は、通常、非常に小規模な企業では見られませんが、わずかに大きな中小企業は、ポート密度の冗長性を使用したり、冗長なインターネットプロバイダ/リ

3. どの二つのトラフィックタイプは、遅延敏感な配信を必要としますか? (二つを選択してください。)

- 電子メール

- ウェブ

- FTP

- 音声

- ビデオ

説明:

音声およびビデオトラフィックは遅延に敏感な特性を持ち、web、電子メール、ファイル転送トラフィックなどの他のトラフィックタイプよりも優先

4. 小規模企業のネットワーク管理者は、予測される成長に対応するために、今後3年間でネットワークを拡張する方法を検討しています。 ネットワークの成長を計画するためには、どの3種類の情報を使用する必要がありますか。 (三つを選択してください。)

- 社内のすべての従業員の人事ポリシーと手順

- 現在の物理および論理トポロジのドキュメント

- ネットワーク上で使用されているプロトコル、アプリケー

説明:

ネットワークを拡張するために必要な要素には、物理トポロジと論理トポロジのドキュメント、ネットワーク上で使用されるデバイスのリスト、ネッ

5. Protocol analyzerを使用してトラフィックフローパターンとネットワークトラフィックタイプを評価する方法 (二つを選択してください。)

- ほとんどの従業員が仕事を離れている週末の交通を捕獲しなさい。

- データセンターなどのトラフィックの大部分を受信するネットワークの領域でのみトラフィックをキャプチャします。

- 異なるトラフィックタイプの良好な表現を得るために、ピーク使用時間中にトラフィックをキャプチャします。

- 異なるネットワークセグメントでキャプチャを実行します。

- webへのトラフィックはネットワーク上のトラフィックの最大量を担当するため、WANトラフィックのみをキャプチャします。

Explain:

トラフィックフローパターンは、異なるトラフィックタイプを適切に表現するために、ピーク利用時間中に収集する必要があります。 一部のトラフィックは特定のセグメントにローカルになるため、キャプチャは異なるネットワークセグメントでも実行する必要があります。

6. エアコンユニットが故障した後、配線クローゼットの一部のルータとスイッチが誤動作した。 この状況はどのような種類の脅威を表していますか?

- 構成

- 環境

- 電気

- メンテナンス

説明:

脅威の四つのクラスは次のとおりです:

ハードウェアの脅威–サーバー、ルーター、スイッチ、ケーブルプラント、ワークステーションへの物理的な損傷

環境の脅威–極端な温度(暑すぎたり寒すぎたり)または湿度の極端な湿度(濡れすぎたり乾燥しすぎたり)

電気的脅威–電圧スパイク、供給電圧不足(ブラウンアウト)、無条件電力(ノイズ)、および総電力損失

メンテナンスの脅威-主要な電気部品の取り扱い不良(静電気放電)、重要なスペアパーツの不足、ケーブル配線の不良、およびラベリングの不良

7. 許可されたユーザーがリソースにアクセスするのを防ぐために意図されているネットワー

- DoS攻撃

- アクセス攻撃

- 偵察攻撃

- 信頼搾取

説明:

ネットワーク偵察攻撃には、ネットワークとネットワークシステムの不正な発見とマッピングが含まれます。 アクセス攻撃と信頼の悪用には、データの不正な操作、およびシステムまたはユーザー権限へのアクセスが含まれます。 DoS、またはサービス拒否攻撃は、正当なユーザーとデバイスがネットワークリソースにアクセスするのを防ぐことを目的としています。

8. 電子メールサーバーアカウントに対するネットワーク攻撃の成功を防ぐために、どの2つのアクションを取ることができますか? (二つを選択してください。)

- クリアテキストでネットワーク経由でパスワードを送信しないでください。

- Shiftキーを必要とするパスワードは使用しないでください。

- 異なるベンダーのサーバーを使用します。

- サーバーを建物全体に分散させ、利害関係者の近くに配置します。

- サーバーへのログインの失敗回数を制限します。

説明:

最も一般的なタイプのアクセス攻撃の一つは、パケットスニファを使用して、クリアテキストとして送信されるユーザーアカウントとパスワードを 不正アクセスを取得するためにサーバーにログインしようとする繰り返しの試みは、別のタイプのアクセス攻撃を構成します。 サーバーへのログイン試行回数を制限し、暗号化されたパスワードを使用すると、これらのタイプのアクセス攻撃によるログインの成功を防ぐのに役立ち

9. ネットワークに入ってくるパケットが内部ホストから開始された正当な応答であることを確認するために使用されるファイアウ

- アプリケーションフィルタリング

- ステートフルパケットインスペクション

- URLフィルタリング

- パケットフィルタリング

Explain:

ファイアウォール上のステートフルパケットインスペクションは、受信パケットが実際にネットワーク内のホストから発信された要求に対する正当な応答であることを確認します。 パケットフィルタリングは、IPアドレスまたはMACアドレスに基づいてリソースへのアクセスを許可または拒否するために使用できます。 アプリケーションのフィルタリングは、ポート番号に基づいてアクセスを許可または拒否できます。 URLフィルタリングは、URLまたはキーワードに基づいてアクセスを許可または拒否するために使用されます。

10. ネットワークセキュリティ認証機能の目的は何ですか?

- ユーザーに自分が誰であるかを証明するよう要求する

- ユーザーがアクセスできるリソースを決定する

- ユーザーの行動を追跡するために

- チャレンジ

説明:

認証、認可、およびアカウンティングは、総称してAAAと呼ばれるネットワークサービスです。 認証では、ユーザーは自分が誰であるかを証明する必要があります。 承認は、ユーザーがアクセスできるリソースを決定します。 会計は、ユーザーの行動を追跡します。

11. ネットワーク管理者がログインブロックを発行しています-180回の試行のために2ルータ上の30コマンド内。 ネットワーク管理者はどの脅威を防止しようとしていますか?

- ルータにアクセスするためのパスワードを推測しようとしているユーザー

- ネットワークの別の部分にアクセスしようとしているワーム

- ネットワーク機器室にアクセスしようとしている正体不明の個人

- リンク上のトラフィックを検査しようとしているデバイス

説明:

login block-for180attempts2within30コマンドを使用すると、30秒以内に2回の試行が失敗した後、180秒の間、デバイスは認証をブロックします。 リンク上のトラフィックを検査するデバイスは、ルータとは何の関係もありません。 ルータの設定では、機器室への不正アクセスを防ぐことはできません。 ワームは、ネットワークの別の部分に伝播するためにルータにアクセスしようとしません。

12. CISCOルータでSSHを有効にするには、どの2つの手順が必要ですか。 (二つを選択してください。)

- ルータにホスト名とドメイン名を指定します。

- ユーザーが接続したときに表示されるバナーを作成します。

- 暗号化と復号化に使用する秘密鍵のセットを生成します。

- 着信接続要求を処理するように認証サーバーを設定します。

- 着信接続要求を受信する物理インターフェイスでSSHを有効にします。

CiscoルータでSSHを設定するには、次の4つの手順があります。 まず、ホスト名とドメイン名を設定します。 次に、トラフィックの暗号化と復号化に使用するRSAキーのセットを生成します。 次に、接続するユーザーのユーザー Idとパスワードを作成します。 最後に、ルータのvty回線でSSHを有効にします。 SSHは、物理インターフェイス上にセットアップする必要はなく、外部認証サーバーを使用する必要もありません。 ユーザーを接続するための法的情報を表示するようにバナーを設定することをお勧めしますが、SSHを有効にする必要はありません。

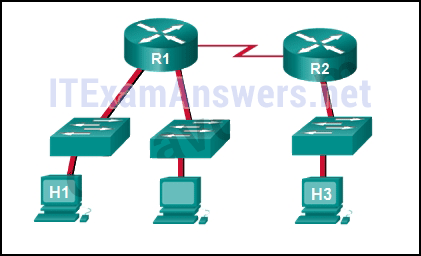

13. 展示物を参照してください。 小規模企業のベースラインドキュメントには、ホストH1とH3の間で36/97/132のpingラウンドトリップ時間統計がありました。 今日、ネットワーク管理者はホストH1とH3の間でpingを実行して接続をチェックし、その結果、1458/2390/6066の往復時間が発生しました。 これはネットワーク管理者に何を示していますか?

- H1とH3の間の接続は問題ありません。

- H3がネットワークに正しく接続されていません。

- 何かがH1とR1の間に干渉を引き起こしています。

- ネットワーク間のパフォーマンスは予想されるパラメータ内です。

- 何かがネットワーク間の時間遅延を引き起こしています。

説明:

Pingラウンドトリップ時間の統計はミリ秒単位で表示されます。 数が大きいほど、より多くの遅延。 ベースラインは、パフォーマンスの低下時に重要です。 ネットワークが正常に実行されているときのパフォーマンスのドキュメントを見て、問題があるときの情報と比較することで、ネットワーク管理者は問題をより速く解決することができます。

14. 管理者はいつネットワークベースラインを確立する必要がありますか。

- ネットワーク内のトラフィックがピークに達しているとき

- ネットワーク内のトラフィックの最低点で

- 一定期間にわたって一定の間隔でトラフィック

説明:

定期的にトラフィックを監視することにより、効果的なネットワークベースラインを確立できます。 これにより、ネットワーク内で確立された規範からの逸脱が発生したときに管理者がメモを取ることができます。

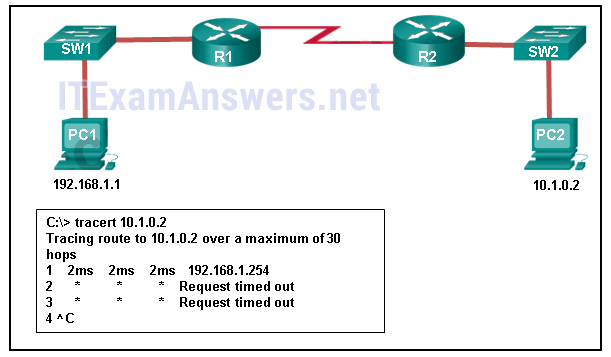

15. 展示物を参照してください。 管理者がPC1とPC2間の接続をトラブルシューティングしようとしており、PC1からtracertコマンドを使用してそれを実行しています。 表示された出力に基づいて、管理者はどこからトラブルシューティングを開始する必要がありますか?

- PC2

- R1

- SW2

- R2

- SW1

説明:

Tracertは、パケットが取るパスをトレースするために使用されます。 成功した唯一の応答は、送信側ホストと同じLAN上のパスに沿った最初のデバイスからのものでした。 最初のデバイスはルータR1のデフォルトゲートウェイです。 そのため、管理者はr1でトラブルシューティングを開始する必要があります。

16. CiscoデバイスのCDPについてどの文が本当ですか。Show cdp neighbor detailコマンドを使用すると、レイヤ3接続がある場合にのみネイバーのIPアドレスが表示されます。CDPをグローバルにディセーブルにするには、インターフェイスコンフィギュレーションモードのno cdp enableコマンドを使用する必要があります。

CDPはCisco独自のプロトコルで、no cdp run global configurationコマンドを使用してグローバルに無効にするか、no cdp enable interface configurationコマンドを使用して特定のインターフェイスで無効に CDPはデータリンク層で動作するため、レイヤ3接続が存在しなくても、ルータなどの2つ以上のCiscoネットワークデバイスが相互に学習できます。 Show cdp neighbors detailコマンドは、ネイバーにpingを実行できるかどうかに関係なく、ネイバーデバイスのIPアドレスを表示します。

17. 小規模なキャンパスネットワークのネットワーク管理者が、スイッチでshow ip interface briefコマンドを発行しました。 管理者はこのコマンドで何を確認していますか?

- スイッチインターフェイスのステータスとインターフェイスvlan1で設定されているアドレス

- 別のネットワーク上の特定のホストに到達できる

- 別のネ

show ip interface briefコマンドは、物理およびスイッチ仮想インターフェイス(SVI)のステータスとIPアドレスの設定を確認するために使用します。

18. ネットワーク技術者は、LANに接続されているルータを再設定した後、pc上でarp-d*コマンドを発行します。 このコマンドが発行された後の結果は何ですか?

- ARPキャッシュはクリアされます。

- ARPキャッシュの現在の内容が表示されます。

- ARPキャッシュの詳細情報が表示されます。

- ARPキャッシュはルーターインターフェイスと同期されます。

説明:

PCでarp–d*コマンドを発行すると、ARPキャッシュの内容がクリアされます。 これは、ネットワーク技術者がキャッシュに更新された情報が確実に入力されるようにする場合に便利です。

19. 空欄を埋めてください。

VoIPは、IPネットワークを介した音声データの伝送を実装するプロトコルと技術を定義しています

20。 空欄を埋めてください。 略語は使用しないでください。

show file systemsコマンドは、データの読み取りまたは書き込み権限を持つ空きnvramおよびフラッシュメモリの量に関する情報を提供します。

21. 空欄を埋めてください。 略語は使用しないでください。

ルータで発行されるshow versionコマンドは、ソフトウェアコンフィギュレーションレジスタの値を確認するために使用されます。

ルータで発行されるshow versionコマンドには、configuration registerの値、使用されているCisco IOSバージョン、およびデバイスのフラッシュメモリの量などの情報が表示されます。

22. IPネットワークを介した音声パケットの送信を実装するプロトコルと技術を定義するサービスは何ですか?

- VoIP

- NAT

- DHCP

- QoS

23. SSHを使用してルータに接続する目的は何ですか?

- ルータのコマンドラインインターフェイスへの安全なリモート接続を可能にします。

- グラフィカルインターフェイスを使用してルータを設定することができます。

- ネットワーク管理アプリケーションを介してルータを監視することができます。

- 安全でないワークステーションまたはサーバーからIOSソフトウェアイメージを安全に転送できます。

24. Ciscoルータについてのどの情報がshow versionコマンドを使用して確認することができますか。

- 設定レジスタの値

- ネットワークに到達するために使用される管理距離

- シリアルインタフェースの動作状態

- 有効になっているルーティン

25. ネットワーク技術者は、c:\>tracert-6を発行しますwww.cisco.com Windows PC上のコマンド。 -6コマンドオプションの目的は何ですか?

- トレースにIpv6を使用させます。

- トレースを6ホップのみに制限します。

- 再生ごとに6ミリ秒のタイムアウトを設定します。

- 各TTL期間内に6つのプローブを送信します。

説明:

コマンドCの-6オプション:\>tracert-6www.cisco.com ipv6を使用するようにトレースを強制するのに使用されています。

26. ログメッセージがTelnetかSSHを使用して遠隔に接続された会議に表示されるようにするのにCiscoルータかスイッチでどのコマンドが使用されるべきですか。

- デバッグすべて

- ロギング同期

- show running-config

- ターミナルモニタ

説明:

terminal monitorコマンドは、ログメッセージが表示されるときに使用することが非常に重要です。 ログメッセージは、ユーザがシスコデバイスに直接統合されている場合はデフォルトで表示されますが、ユーザがネットワークデバイスにリモートでアクセ

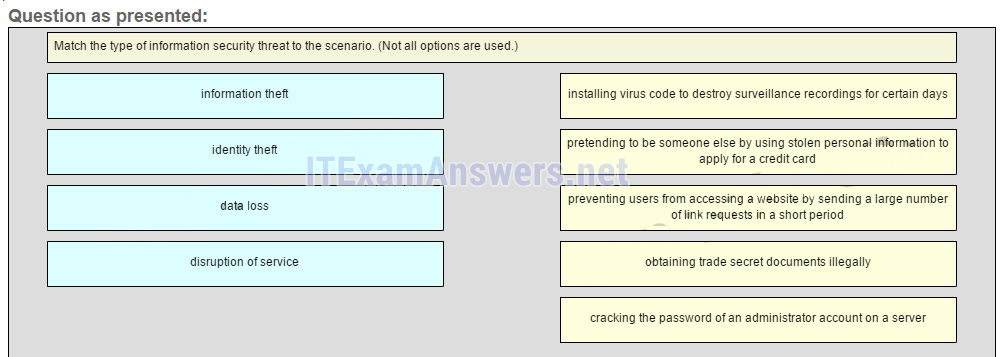

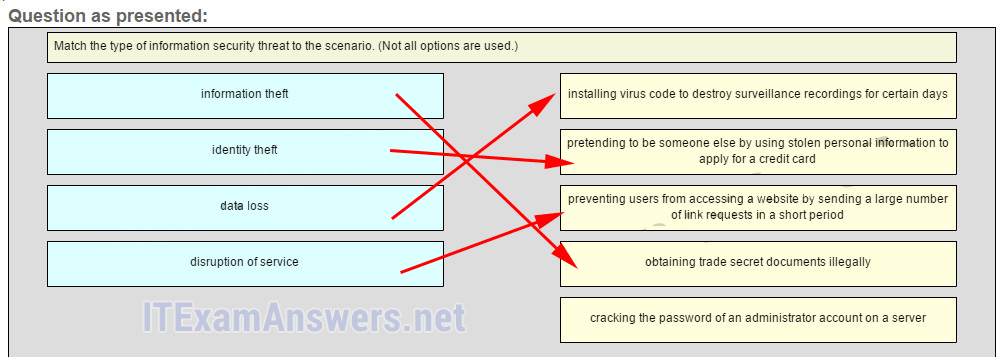

27. 情報セキュリティの脅威の種類をシナリオに一致させる。 (すべてのオプションが使用されるわけではありません。)

オプションを次の順序で配置します。

特定の日の監視記録を破壊するためのウイルスコードのインストール->データ損失

盗まれた個人情報を使用してクレジットカードを申請することによ—

説明:

侵入者がネットワークにアクセスした後、一般的なネットワークの脅威は次のとおりです:

情報の盗難

個人情報の盗難

データの損失または操作

サービスの中断

既知のユーザー名のパスワードをクラッキングすることは、アクセス攻撃の一種です。

古いバージョン

28. ルータの特権execモードでコマンドcd nvram:then dirを発行する目的は何ですか。

- NVRAMの内容をクリアするには

- すべての新しいファイルをNVRAMに転送するには

- NVRAMの内容を一覧表示するには

- NVRAMからディレクトリをコピーするには

29. NVRAMに保存されている設定をTFTPサーバにバックアップするコマンドはどれですか。

- copy running-config tftp

- copy tftp running-config

- copy startup-config tftp

- コピー tftp startup-config tftp

- コピー tftp startup-config

説明:起動設定ファイルはNVRAMに格納され、実行中の設定はRAMに格納されます。 Copyコマンドの後には、ソースコマンド、宛先コマンドが続きます。

30. どのプロトコルがストリーミングメディアの迅速な配信をサポートしていますか?

- SNMP

- TCP

- PoE

- RTP

31. ネットワーク内のトラフィックパターンを最もよく理解するためには、トラフィックフローをどのようにキャプチャする必要がありますか?

- 低利用時間中

- ピーク利用時間中

- メインネットワークセグメント上にある場合のみ

- ユーザーのサブセットからのものである場合

32. ネットワーク管理者はセキュリティログを確認し、週末に内部ファイルサーバーへの不正アクセスがあったことを通知します。 ファイルシステムログをさらに調査すると、管理者はいくつかの重要な文書が会社の外部にあるホストにコピーされたことに気付きました。 このシナリオでは、どのような種類の脅威が表現されていますか?

- データ損失

- 個人情報の盗難

- 情報の盗難

- サービスの中断

33. 電子メールサーバーアカウントへの攻撃が成功するのを防ぐために、どの2つのアクションを実行できますか? (二つを選択してください。)

- クリアテキストでネットワーク経由でパスワードを送信しないでください。

- Shiftキーを必要とするパスワードは使用しないでください。

- サーバーコンソールへの物理的なアクセスを許可しないでください。

- サーバールームへの許可されたアクセスのみを許可します。

- サーバーへのログインの失敗回数を制限します。

34. どのタイプのネットワーク攻撃がネットワーク、システム、またはサービスの無効化または破損を伴いますか?

- 偵察攻撃

- アクセス攻撃

- サービス拒否攻撃

- 悪意のあるコード攻撃

35. ネットワーク管理者は、ネットワーク上のさまざまなコンピュータがワームに感染していると判断しました。 ワーム攻撃を軽減するには、どの手順を実行する必要がありますか?

- 接種、収容、検疫、および治療

- 収容、検疫、および治療

- 治療、検疫、接種、および治療

- 収容、接種、検疫、および治療

- 収容、接種、検疫、および治療

- 収容、接種、検疫、およ

36. ネットワーク上でNATを使用するセキュリティ機能とは何ですか?

- 内部ユーザーからの外部IPアドレスの隠蔽を許可

- 外部ユーザーからの内部IPアドレスの隠蔽を許可

- プライベートIPアドレスから発信されるす

37. ルータR1から直接接続されたルータR2にpingを実行すると失敗します。 その後、ネットワーク管理者はshow cdp neighborsコマンドの発行に進みます。 2つのルータ間でpingが失敗した場合、ネットワーク管理者がこのコマンドを発行するのはなぜですか?

- pingコマンドが機能しなかったため、ネットワーク管理者はウイルスを疑います。

- ネットワーク管理者がレイヤ2接続を確認します。

- ネットワーク管理者は、ルータR2に設定されているIPアドレスを確認したいと考えています。

- ネットワーク管理者は、直接接続されていないネットワークから接続を確立できるかどうかを判断したいと考えています。

38. 設定ファイルがルータに接続されたUSBフラッシュドライブに保存されている場合、そのファイルをルータで使用するには、ネットワーク管理者が何をす

- ファイルシステムをFAT32からFAT16に変換します。

- 設定ファイルをテキストエディタで編集します。

- ファイルの権限をroからrwに変更します。

- ルータからdirコマンドを使用して、フラッシュドライブ上のファイルのWindows自動アルファベット化を削除します。

39. サービスセット識別子(SSID)に関する2つのステートメントはどれですか? (二つを選択してください。)

- は32文字の文字列で構成され、大文字と小文字は区別されません

- 信号強度を決定する責任

- 同じWLAN上のすべてのワイヤレスデバイスは、ワイヤレスネ

40. IEEE802.11規格に準拠したWlanでは、ワイヤレスユーザは何を行うことができますか。

- ワイヤレスマウスとキーボードを使用

- 赤外線技術を使用した一対多のローカルネットワークを作成

- 携帯電話を使用して非常に広い領域でリモートサービスにアクセス

- ワイヤレスホストを有線イーサネットネットワーク上のホストまたはサービスに接続する

41. クライアントがAPとの接続を確立するたびに、どのWLANセキュリティプロトコルが新しい動的キーを生成しますか。

- EAP

- PSK

- WEP

- WPA

42. ワイヤレスネットワークのセキュリティを特徴付ける2つのステートメントはどれですか? (二つを選択してください。)

- 無線ネットワークは、有線ネットワークと同じセキュリティ機能を提供します。

- 一部のRFチャンネルでは、無線データの自動暗号化を提供しています。

- SSIDブロードキャストが無効になっている場合、攻撃者は接続するSSIDを知っている必要があります。

- アクセスポイントでデフォルトのIPアドレスを使用すると、ハッキングが容易になります。

- 攻撃者が攻撃を開始するには、少なくとも1つのネットワークデバイスに物理的にアクセスする必要があります。

43. PTアクティビティを開きます。 アクティビティ手順のタスクを実行してから、質問に答えます。 ユーザーが失敗したログイン試行の最大許容回数を超えた場合、ユーザーはどのくらいブロックされますか?

- 1 分

- 2分

- 3分

- 4分

以下のPDFファイルをダウンロード: