ハッカー米国は、彼らが主張する大規模なMiraiボットネットへのアクセスを借りて、400,000以上の感染したボットを持っており、誰の命令でDDoS攻撃を実行する準備ができています。

Miraiに慣れていない読者のために、これは組み込みシステムとモノのインターネット(IoT)デバイスを対象としたマルウェアファミリーであり、これまでに知られている最大のDDoS攻撃を開始するために過去二ヶ月間に使用されてきた。

以前の著名な犠牲者には、フランスのインターネットサービスプロバイダOVH(1.1Tbps)、マネージドDNSサービスプロバイダDyn(サイズ不明)、調査ジャーナリストのBrian Krebs(620Gbps)の個人ブログが含まれていた。

400Kボットネットは、OVHおよびKrebs DDoS攻撃の後、元のMiraiソースコードから生成された

このマルウェアの作成者はMiraiをオープンソースにしたため、他の詐欺師

Flashpointの報告によると、これはまさに起こったことであり、小規模な詐欺師が個人的なDDoS大砲を設定しようとしたときに、複数のMiraiボットネットがウェブ上

2sec4uとMalwareTechというニックネームだけでオンラインになっている二人のセキュリティ研究者は、@MiraiAttacks TwitterアカウントとMalwareTechボットネットトラッカーを介してこれらのMiraiベースのボットネットのいくつかを追跡している。

二人は、彼らが従うMiraiボットネットのほとんどは比較的小さいと言いますが、ほとんどのボットネットよりもはるかに大きいものがあります。

“私のトラッカー上のグラフが半分以上低下するので、彼らがDDoS攻撃を開始したときに見ることができます”とMalwareTechはBleeping Computerに語りました。 “彼らは他のすべてのMiraiボットネットが一緒に入れよりも多くのボットを持っています。”

400K Miraiボットネットをレンタル可能

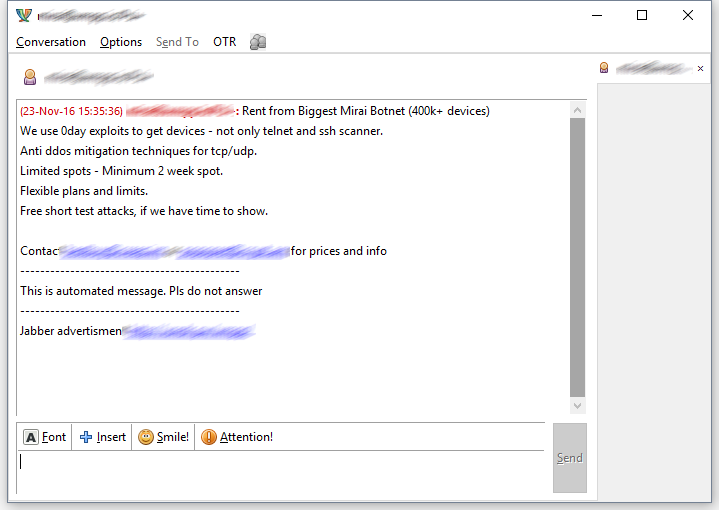

昨日開始されたXMPP/Jabberを介して行われたスパムキャンペーンでは、ハッカーがMiraiマルウェアに基づいて構築された独自のDDoS-for-hireサービスを宣伝し始めています。

2つは400,000台のデバイスのMiraiボットネットを制御していると主張していますが、2sec4uとMalwareTechによって観察されたボットネットと同じであることを100%確

スパムメッセージの編集済みバージョンが、広告のテキストとともに以下にあります。

telnetやsshスキャナだけでなく、0dayエクスプロイトを使用してデバイスを取得します。

tcp/udpのためのddos対策緩和技術。

限定スポット-最低2週間スポット。

柔軟な計画と制限。

無料の短いテスト攻撃、我々は表示する時間があれば。

評判のハッカーによって開発されたボットネット

このボットネットの背後にあるハッカーは、米国企業の無数のデータを侵害して盗むために使用されたGovRATマルウェアの背後にある同じハッカーであるBestbuy、またPopopretとして知られています。 彼らの以前の取り組みについての詳細は、この秋に再報告されたInfoArmorレポートで入手できます。 BestBuyは悪名高い地獄のハッキングフォーラムでアクティブだったハッカーのコアグループの一部であり、ある時点で多くのエリートハッカーのための主要な会

Bleeping ComputerはJabber経由でBestBuyに連絡しましたが、ハッカーは私たちの質問のいくつかに答えることを拒否しました。

ボットネットは安くはない

ボットネットの広告とBestBuyが私たちに言ったことによると、顧客はMiraiボットの希望量を借りることができますが、最低2週間

“価格は、ボットの量(ボットの数が多い)、攻撃期間(長い=より多くのお金)、クールダウン時間(長い=割引)によって決定されます”とBestBuyはBleeping Computerに語りました。

顧客は大量のボットを購入しても割引を受けることはありませんが、DDoSクールダウン期間を長く使用すると割引を受けることができます。

「DDoSクールダウン」とは、連続したDDoS攻撃の間の時間を指す用語です。 DDoSボットネットは、接続を最大化し、帯域幅を満たし、無駄にするのを避けるためにクールダウン時間を使用しますが、長時間の攻撃波の間にデバイスがpingや切断を防ぐこともできます。

BestBuyは例を提供しました: “50,000ボットの価格は、攻撃時間が3600秒(1時間)、クールダウン時間が5-10分の3-4k/2週間です。”あなたが見ることができるように、これは安価なサービスではありません。

ボットネットの所有者が購入者と合意に達すると、顧客はボットネットのバックエンドのOnion URLを取得し、Telnet経由で接続して攻撃を開始することができます。

400Kボットネットが進化し、新機能が追加されました

月の初めにオンラインで流出したオリジナルのMiraiのソースコードと比較して、bestbuyが広告しているボットネットは深刻な改築を受けています。

オリジナルのMiraiボットネットは200,000ボットのみに制限されていました。 セキュリティ研究者2sec4uがBleeping Computerに語ったように、これはMiraiマルウェアがTelnet経由でブルートフォース攻撃を開始するためのサポートと、60人のユーザー名&パスワードの組み合わせのハードコードされたリストを持っていたためです。

200Kの制限は、Telnetポートを開いていて、60個のユーザー名&パスワードの組み合わせのいずれかを使用するインターネットに接続されたデバイスが約200,000個しかない

BestBuyは、SSH経由でブルートフォース攻撃を実行するオプションを追加することでMiraiソースを拡張しましたが、名前のないデバイスのゼロデイ脆弱性を悪用するマルウェアのサポートも追加しました。 2sec4uは、新しいMiraiマルウェアバリアントがエクスプロイトとゼロデイを使用する可能性があると疑っていると述べているが、Popopretの声明を確認するためにMiraiマルウェアバイナリの最近のバージョンをリバースエンジニアリングしていないため、これは現在未確認である。

400Kボットネットは”Botnet#14″

BestBuyはまた、ボットのIPアドレスをなりすまし(偽造)することにより、いくつかのDDoS緩和システムをバイパスする機能である別の新機能を宣伝した。 以前のバージョンのMiraiマルウェアにはこの機能は含まれていませんでした。

2sec4uは、新たに生成されたMiraiボットネットの一部がIPアドレスをなりすましてDDoS攻撃を行うことができることを私的な会話で確認しました。

同じ機能は、3日前にそれについてツイートしたMalwareTechによって見られました。 プライベートな会話の中で、MalwareTechは、彼らが追跡していた大きなMiraiボットネットがDDoS緩和システムをバイパスすることができることを確認しました。

Twitterでは、@MiraiAttacksアカウントはこの巨大なボットネットを”Botnet#14.”これは、リベリアのインターネットサービスプロバイダの一つをダウンさせるために使用されたのと同じボットネットです。

ハッカーはライブテストを拒否し、帰属はトリッキーになる

BestBuyとのプライベートな会話では、ハッカーは丁重に彼らのボットネットの能力の証拠を提供す Bleeping Computerは、テストサーバーまたは少なくともバックエンドのスクリーンショットでデモDDoS攻撃を実行するようにハッカーに依頼しました。

二人はまた、ボットネットのインフラストラクチャを以前の攻撃に結びつける可能性のあるDDoS攻撃の信用を取ることを拒否しました。 彼らのボットネットが知名度の高い攻撃で使用されたかどうかを尋ねられたとき、Popopretは言った:”私たちはクライアントを監視していません。”

ポポプレは、2sec4uとMalwareTechがボットネットを追跡していることを非常に認識していました。 ハッカーがテストDDoS攻撃を実行することを拒否したにもかかわらず、彼らの評判、どのような方法で彼らのinfrastrutureを公開するために彼らの不本意、彼らのXMPP adの手掛かり、およびセキュリティ研究者の観察は、BestBuyが今日知られている最大のMiraiボットネットのオペレータである可能性が最も高いという事実を指摘している。

BestBuyはまた興味深い情報を提供し、公開されるずっと前にMiraiのソースコードにアクセスしていたことを明らかにし、Miraiの作成者、Anna-senpaiのニックネームで行くハ

二人はオリジナルが死んだ後、最も開発されたMiraiボットネットを担当しているように見えますが、他のボットネットもボットネット#14ほど複雑ではありませんが、独自の機能セットで進化しています。 例えば、Incapsulaは、一般的にサーバーで使用されるメッセージングプロトコルであるSTOMPを介してDDoS攻撃を開始することができるMiraiボットネットを検出しました。