Come trovare: Premere “Ctrl + F” nel browser e compilare qualsiasi formulazione è nella domanda per trovare quella domanda/risposta. Se la domanda non è qui, trovare in Domande Banca.

NOTA: Se avete la nuova domanda su questo test, si prega di commentare Domanda e lista a scelta multipla in forma sotto questo articolo. Aggiorneremo le risposte per voi nel più breve tempo possibile. Grazie! Apprezziamo davvero il tuo contributo al sito web.

1. Un tecnico di rete appena assunto è dato il compito di ordinare nuovo hardware per una piccola impresa con una grande previsione di crescita. Quale fattore primario dovrebbe essere interessato al tecnico quando si scelgono i nuovi dispositivi?

- dispositivi con numero e tipo di interfacce fissi

- dispositivi con supporto per il monitoraggio della rete

- dispositivi ridondanti

- dispositivi con supporto per la modularità

Spiega:

In una piccola impresa con una grande previsione di crescita, il principale fattore di influenza sarebbe la capacità dei dispositivi di supportare la modularità. I dispositivi con un tipo/numero fisso di interfacce non supportano la crescita. La ridondanza è un fattore importante, ma in genere si trova nelle grandi imprese. Anche il monitoraggio della rete è una considerazione importante, ma non altrettanto importante quanto la modularità.

2. Quale considerazione di progettazione della rete sarebbe più importante per una grande azienda che per una piccola impresa?

- Router Internet

- firewall

- switch a bassa densità di porta

- ridondanza

Spiegare:

Le piccole imprese oggi hanno bisogno di accesso a Internet e utilizzare un router Internet per fornire questa esigenza. È necessario un interruttore per collegare i due dispositivi host e qualsiasi telefono IP o dispositivi di rete come una stampante o uno scanner. Lo switch può essere integrato nel router. È necessario un firewall per proteggere le risorse di elaborazione aziendale. La ridondanza non si trova normalmente in aziende molto piccole, ma le piccole aziende leggermente più grandi potrebbero utilizzare la ridondanza della densità delle porte o avere provider/collegamenti Internet ridondanti.

3. Quali due tipi di traffico richiedono la consegna sensibile al ritardo? (Scegli due.)

- web

- FTP

- voce

- video

Spiegare:

Il traffico voce e video ha caratteristiche sensibili al ritardo e deve avere la priorità su altri tipi di traffico come il traffico Web, e-mail e trasferimento file.

4. Un amministratore di rete per una piccola azienda sta contemplando come scalare la rete nei prossimi tre anni per accogliere la crescita prevista. Quali tre tipi di informazioni dovrebbero essere utilizzati per pianificare la crescita della rete? (Scegli tre.)

- delle risorse umane politiche e procedure per tutti i dipendenti dell’azienda

- documentazione della fisica attuale e topologie logiche

- analisi del traffico di rete basate su protocolli, applicazioni, e servizi utilizzati sulla rete

- storia e mission dell’azienda

- inventario dei dispositivi che sono attualmente utilizzati in rete

- elenco degli attuali dipendenti e il loro ruolo nella società

Spiegare:

Diversi elementi necessari per scalare una rete includono la documentazione della topologia fisica e logica, un elenco di dispositivi utilizzati sulla rete e un’analisi del traffico sulla rete.

5. Quali due istruzioni descrivono come valutare i modelli di flusso del traffico e i tipi di traffico di rete utilizzando un analizzatore di protocollo? (Scegli due.)

- Cattura il traffico nei fine settimana, quando la maggior parte dei dipendenti sono fuori dal lavoro.

- Cattura solo il traffico nelle aree della rete che ricevono la maggior parte del traffico, ad esempio il data center.

- Cattura il traffico durante i periodi di utilizzo di picco per ottenere una buona rappresentazione dei diversi tipi di traffico.

- Eseguire l’acquisizione su diversi segmenti di rete.

- Cattura solo il traffico WAN perché il traffico verso il Web è responsabile della maggiore quantità di traffico su una rete.

Spiegare:

I modelli di flusso del traffico devono essere raccolti durante i periodi di utilizzo di picco per ottenere una buona rappresentazione dei diversi tipi di traffico. L’acquisizione deve essere eseguita anche su diversi segmenti di rete perché un certo traffico sarà locale a un particolare segmento.

6. Alcuni router e interruttori in un armadio di cablaggio malfunzionati dopo un ” unità di aria condizionata fallito. Che tipo di minaccia descrive questa situazione?

- configurazione

- ambientale

- elettrico

- manutenzione

Spiegare:

Le quattro classi di minacce sono le seguenti:

Hardware minacce di danni fisici di server, router, switch, impianto di cablaggio, e workstation

minacce Ambientali temperatura estremi (troppo caldo o troppo freddo) o umidità estreme (troppo umido o troppo secco)

Elettrico minacce – picchi di tensione, tensione di alimentazione insufficiente (cali), incondizionata potenza (rumore), e una perdita di potenza totale

Manutenzione minacce poveri di gestione dei componenti elettrici principali (scariche elettrostatiche), la mancanza di critica parti di ricambio, poveri di cablaggio, e poveri di etichettatura

7. Quale tipo di minaccia di rete ha lo scopo di impedire agli utenti autorizzati di accedere alle risorse?

- Attacchi DoS

- attacchi di accesso

- attacchi di ricognizione

- sfruttamento della fiducia

Spiegare:

Gli attacchi di ricognizione di rete comportano la scoperta e la mappatura non autorizzate della rete e dei sistemi di rete. Gli attacchi di accesso e lo sfruttamento della fiducia comportano la manipolazione non autorizzata dei dati e l’accesso ai sistemi o ai privilegi dell’utente. Gli attacchi DoS o Denial of Service hanno lo scopo di impedire agli utenti e ai dispositivi legittimi di accedere alle risorse di rete.

8. Quali due azioni possono essere intraprese per prevenire un attacco di rete di successo su un account server di posta elettronica? (Scegli due.)

- Non inviare mai la password attraverso la rete in un testo chiaro.

- Non utilizzare mai le password che necessitano del tasto Maiusc.

- Utilizzare server di diversi fornitori.

- Distribuire i server in tutto l’edificio, mettendoli vicino agli stakeholder.

- Limita il numero di tentativi non riusciti di accedere al server.

Spiegare:

Uno dei tipi più comuni di attacco di accesso utilizza uno sniffer di pacchetti per produrre account utente e password che vengono trasmessi come testo in chiaro. I tentativi ripetuti di accedere a un server per ottenere l’accesso non autorizzato costituiscono un altro tipo di attacco di accesso. Limitare il numero di tentativi di accedere al server e utilizzare password crittografate aiuterà a prevenire accessi riusciti attraverso questi tipi di attacco di accesso.

9. Quale funzione firewall viene utilizzata per garantire che i pacchetti che entrano in una rete siano risposte legittime avviate da host interni?

- filtro delle applicazioni

- controllo dei pacchetti stateful

- Filtro URL

- filtro dei pacchetti

Spiegare:

L’ispezione dei pacchetti Stateful su un firewall controlla che i pacchetti in arrivo siano effettivamente risposte legittime alle richieste provenienti dagli host all’interno della rete. Il filtraggio dei pacchetti può essere utilizzato per consentire o negare l’accesso alle risorse in base all’indirizzo IP o MAC. Il filtraggio delle applicazioni può consentire o negare l’accesso in base al numero di porta. Il filtro URL viene utilizzato per consentire o negare l’accesso in base all’URL o alle parole chiave.

10. Qual è lo scopo della funzione di autenticazione della sicurezza di rete?

- per richiedere agli utenti di dimostrare chi sono

- per determinare le risorse di cui un utente può accedere a

- per tenere traccia delle azioni di un utente

- per sfida e domande a risposta

Spiega:

Autenticazione, autorizzazione e accounting sono servizi di rete noti collettivamente come AAA. L’autenticazione richiede agli utenti di dimostrare chi sono. L’autorizzazione determina le risorse a cui l’utente può accedere. La contabilità tiene traccia delle azioni dell’utente.

11. Un amministratore di rete sta emettendo il blocco di accesso-per 180 tentativi 2 entro il comando 30 su un router. Quale minaccia sta cercando di prevenire l’amministratore di rete?

- un utente che sta tentando di indovinare una password per accedere al router

- un worm che si sta tentando di accedere a un’altra parte della rete

- un non meglio identificato individuo che sta cercando di accedere alla rete locale

- un dispositivo che sta cercando di analizzare il traffico su un link

Spiegare:

Il login blocco per 180 tentativi di 2 entro 30 comando farà sì che il dispositivo di blocco di autenticazione dopo 2 tentativi falliti entro 30 secondi, per una durata di 180 secondi. Un dispositivo che ispeziona il traffico su un collegamento non ha nulla a che fare con il router. La configurazione del router non può impedire l’accesso non autorizzato alla sala apparecchiature. Un worm non tenterebbe di accedere al router per propagarsi a un’altra parte della rete.

12. Quali due passaggi sono necessari prima SSH può essere abilitato su un router Cisco? (Scegli due.)

- Assegnare al router un nome host e un nome di dominio.

- Crea un banner che verrà visualizzato agli utenti quando si connettono.

- Genera un set di chiavi segrete da utilizzare per la crittografia e la decrittografia.

- Impostare un server di autenticazione per gestire le richieste di connessione in entrata.

- Abilita SSH sulle interfacce fisiche in cui verranno ricevute le richieste di connessione in entrata.

Spiegare:

Ci sono quattro passaggi per configurare SSH su un router Cisco. Innanzitutto, impostare il nome host e il nome di dominio. In secondo luogo, generare un set di chiavi RSA da utilizzare per la crittografia e la decrittografia del traffico. In terzo luogo, creare gli ID utente e le password degli utenti che si connetteranno. Infine, abilitare SSH sulle linee vty sul router. SSH non deve essere impostato su alcuna interfaccia fisica, né è necessario utilizzare un server di autenticazione esterno. Mentre è una buona idea configurare un banner per visualizzare le informazioni legali per la connessione degli utenti, non è necessario abilitare SSH.

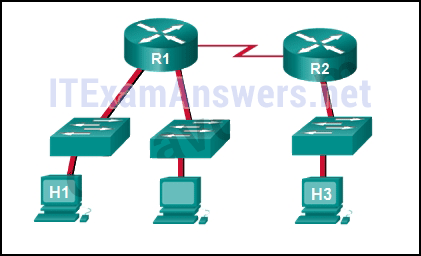

13. Fare riferimento alla mostra. Documentazione di base per una piccola azienda aveva ping statistiche di andata e ritorno di 36/97/132 tra gli host H1 e H3. Oggi l’amministratore di rete ha controllato la connettività eseguendo il ping tra gli host H1 e H3 che ha comportato un tempo di andata e ritorno di 1458/2390/6066. Cosa indica questo all’amministratore di rete?

- La connettività tra H1 e H3 va bene.

- H3 non è collegato correttamente alla rete.

- Qualcosa sta causando interferenze tra H1 e R1.

- Le prestazioni tra le reti rientrano nei parametri previsti.

- Qualcosa sta causando un ritardo temporale tra le reti.

Spiegare:

Ping statistiche di tempo di andata e ritorno sono mostrati in millisecondi. Più grande è il numero più ritardo. Una linea di base è fondamentale in tempi di prestazioni lente. Osservando la documentazione per le prestazioni quando la rete sta eseguendo bene e confrontandola con le informazioni quando c’è un problema, un amministratore di rete può risolvere i problemi più velocemente.

14. Quando un amministratore deve stabilire una linea di base di rete?

- quando il traffico è a picco in rete

- quando c’è un improvviso calo di traffico

- nel punto più basso del traffico in rete

- a intervalli regolari per un periodo di tempo

Spiegare:

Una linea di base di rete efficace può essere stabilita monitorando il traffico a intervalli regolari. Ciò consente all’amministratore di prendere nota quando si verifica una devianza dalla norma stabilita nella rete.

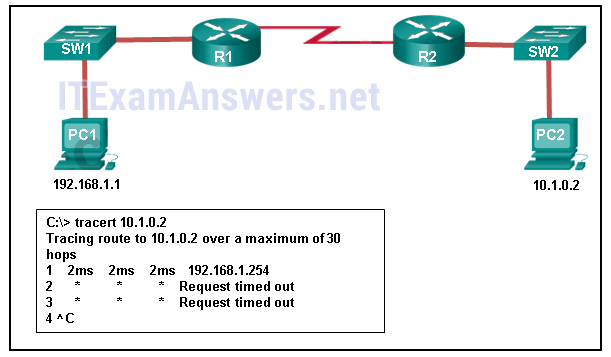

15. Fare riferimento alla mostra. Un amministratore sta tentando di risolvere la connettività tra PC1 e PC2 e utilizza il comando tracert da PC1 per farlo. In base all’output visualizzato, dove dovrebbe iniziare la risoluzione dei problemi dell’amministratore?

- PC2

- R1

- SW2

- R2

- SW1

Spiega:

Tracert viene utilizzato per tracciare il percorso di un pacchetto. L’unica risposta riuscita è stata dal primo dispositivo lungo il percorso sulla stessa LAN dell’host di invio. Il primo dispositivo è il gateway predefinito sul router R1. L’amministratore dovrebbe quindi iniziare la risoluzione dei problemi in R1.

16. Quale affermazione è vera su CDP su un dispositivo Cisco?

- Il comando show cdp neighbor detail rivelerà l’indirizzo IP di un neighbor solo se è presente la connettività Layer 3.

- Per disabilitare CDP a livello globale, è necessario utilizzare il comando no cdp enable nella modalità di configurazione dell’interfaccia.

- CDP può essere disabilitato a livello globale o su un’interfaccia specifica.

- Poiché viene eseguito a livello di collegamento dati, il protocollo CDP può essere implementato solo negli switch.

Spiegare:

CDP è un protocollo proprietario Cisco che può essere disabilitato a livello globale utilizzando il comando no cdp run global configuration, o disabilitato su un’interfaccia specifica, utilizzando il comando no cdp enable interface configuration. Poiché CDP opera a livello di collegamento dati, due o più dispositivi di rete Cisco, come i router, possono conoscere l’un l’altro anche se la connettività Layer 3 non esiste. Il comando Mostra dettagli vicini cdp rivela l’indirizzo IP di un dispositivo vicino indipendentemente dal fatto che sia possibile eseguire il ping del vicino.

17. Un amministratore di rete per una piccola rete campus ha emesso il comando show ip interface breve su uno switch. Cosa sta verificando l’amministratore con questo comando?

- lo stato dell’interruttore di interfaccia e l’indirizzo configurato sull’interfaccia vlan 1

- che un host specifico su un’altra rete può essere raggiunto

- il percorso che viene utilizzato per raggiungere un host specifico su un’altra rete

- il gateway predefinito che viene utilizzato dall’interruttore

Spiegare:

Lo show ip interface breve comando è utilizzato per verificare lo stato e la configurazione dell’indirizzo IP della fisica e switch interfacce virtuali (SVI).

18. Un tecnico di rete emette il comando arp-d * su un PC dopo che il router connesso alla LAN è stato riconfigurato. Qual è il risultato dopo che questo comando è stato emesso?

- La cache ARP viene cancellata.

- Viene visualizzato il contenuto corrente della cache ARP.

- Vengono visualizzate le informazioni dettagliate della cache ARP.

- La cache ARP è sincronizzata con l’interfaccia del router.

Spiegare:

L’emissione del comando arp –d * su un PC cancellerà il contenuto della cache ARP. Ciò è utile quando un tecnico di rete desidera assicurarsi che la cache sia popolata con informazioni aggiornate.

19. Riempi il vuoto.

VoIP definisce i protocolli e le tecnologie che implementano la trasmissione di dati vocali su una rete IP

20. Riempi il vuoto. Non usare abbreviazioni.

Il comando show file system fornisce informazioni sulla quantità di memoria nvram e flash libera con le autorizzazioni per la lettura o la scrittura dei dati.

21. Riempi il vuoto. Non usare abbreviazioni.

Il comando show version emesso su un router viene utilizzato per verificare il valore del registro di configurazione del software.

Spiegare:

Il comando Show version che viene emesso su un router visualizza il valore del registro di configurazione, la versione di Cisco IOS in uso, e la quantità di memoria flash sul dispositivo, tra le altre informazioni.

22. Quale servizio definisce i protocolli e le tecnologie che implementano la trasmissione di pacchetti voce su una rete IP?

- VoIP

- NAT

- DHCP

- QoS

23. Qual è lo scopo di utilizzare SSH per connettersi a un router?

- Consente una connessione remota sicura all’interfaccia della riga di comando del router.

- Consente di configurare un router utilizzando un’interfaccia grafica.

- Consente di monitorare il router attraverso un’applicazione di gestione della rete.

- Consente il trasferimento sicuro dell’immagine del software IOS da una workstation o server non sicuri.

24. Quali informazioni su un router Cisco possono essere verificate utilizzando il comando Mostra versione?

- il valore del registro di configurazione

- la distanza amministrativa utilizzata per raggiungere le reti

- lo stato operativo delle interfacce seriali

- la versione del protocollo di routing abilitata

25. Un tecnico di rete emette il C: \ > tracert -6 www.cisco.com comando su un PC Windows. Qual è lo scopo dell’opzione di comando -6?

- Costringe la traccia a utilizzare IPv6.

- Limita la traccia a soli 6 luppoli.

- Imposta un timeout di 6 millisecondi per ogni riproduzione.

- Invia 6 sonde entro ogni periodo di tempo TTL.

Spiegare:

L’opzione -6 nel comando C: \ > tracert -6 www.cisco.com viene utilizzato per forzare la traccia per utilizzare IPv6.

26. Quale comando deve essere utilizzato su un router o switch Cisco per consentire la visualizzazione dei messaggi di log su sessioni collegate in remoto utilizzando Telnet o SSH?

- debug di tutti

- registrazione sincrona

- mostra running-config

- monitor terminale

Spiega:

Il comando monitor terminale è molto importante da utilizzare quando vengono visualizzati i messaggi di log. I messaggi di log vengono visualizzati per impostazione predefinita quando un utente viene consolato direttamente in un dispositivo Cisco, ma richiedono l’inserimento del comando Monitor terminale quando un utente accede a un dispositivo di rete in remoto.

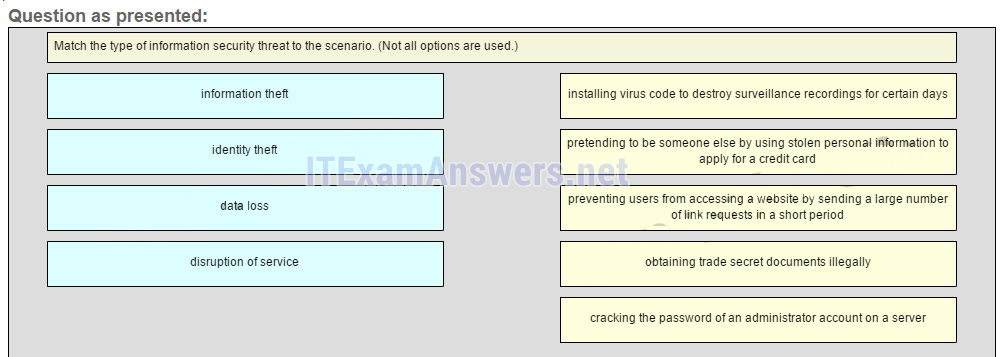

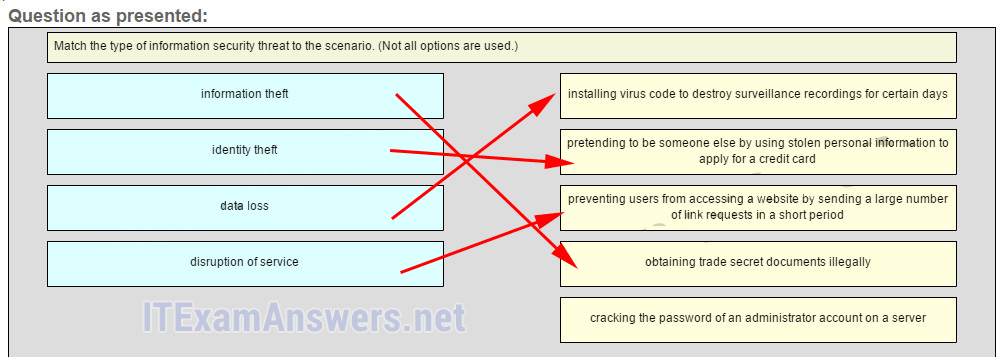

27. Abbina il tipo di minaccia alla sicurezza delle informazioni allo scenario. (Non tutte le opzioni sono utilizzate.)

Posiziona le opzioni nel seguente ordine.

installare il codice del virus per distruggere la sorveglianza registrazioni per alcuni giorni -> perdita di dati

fingendo di essere qualcun altro utilizzando il furto di informazioni personali di applicare per una carta di credito ->il furto di identità

prevenzione userd l’accesso a un sito web mediante l’invio di un gran numero di link richieste in un breve periodo -> interruzione del servizio

ottenere il commercio di documenti segreti illegalmente -> il furto di informazioni

— non ha segnato—

Spiega:

Dopo un intruso ottiene l’accesso a una rete, rete comune di minacce sono come segue:

Furto di informazioni

Furto di identità

Perdita o manipolazione di dati

Interruzione del servizio

Cracking la password per un nome utente noto è un tipo di attacco di accesso.

Versione precedente

28. Qual è lo scopo di emettere i comandi cd nvram: quindi dir alla modalità privilege exec di un router?

- per cancellare il contenuto della NVRAM

- per indirizzare tutti i nuovi file alla NVRAM

- per elencare il contenuto della NVRAM

- per copiare le directory dalla NVRAM

29. Quale comando eseguirà il backup della configurazione memorizzata in NVRAM su un server TFTP?

- copia running-config tftp

- copia tftp running-config

- copia startup-config tftp

- copia tftp startup-config

Spiegazione: il file di configurazione di avvio è memorizzato nella NVRAM e la configurazione in esecuzione è memorizzata nella RAM. Il comando copia è seguito dall’origine, quindi dalla destinazione.

30. Quale protocollo supporta la consegna rapida dei media in streaming?

- SNMP

- TCP

- PoE

- RTP

31. Come dovrebbe essere catturato il flusso di traffico per comprendere al meglio i modelli di traffico in una rete?

- durante i tempi di utilizzo bassi

- durante i tempi di utilizzo di picco

- quando si trova solo sul segmento di rete principale

- quando proviene da un sottoinsieme di utenti

32. Un amministratore di rete controlla il registro di sicurezza e nota che c’è stato accesso non autorizzato a un file server interno durante il fine settimana. Dopo ulteriori indagini del registro del file system, l’amministratore nota che diversi documenti importanti sono stati copiati in un host situato al di fuori dell’azienda. Che tipo di minaccia è rappresentata in questo scenario?

- perdita di dati

- furto di identità

- furto di informazioni

- interruzione del servizio

33. Quali due azioni possono essere intraprese per prevenire un attacco riuscito a un account del server di posta elettronica? (Scegli due.)

- Non inviare mai la password attraverso la rete in un testo chiaro.

- Non utilizzare mai le password che necessitano del tasto Maiusc.

- Non consentire mai l’accesso fisico alla console del server.

- Consente solo l’accesso autorizzato alla sala server.

- Limita il numero di tentativi non riusciti di accedere al server.

34. Quale tipo di attacco di rete comporta la disabilitazione o la corruzione di reti, sistemi o servizi?

- attacchi di ricognizione

- attacchi di accesso

- attacchi denial of service

- attacchi di codice dannoso

35. Un amministratore di rete ha stabilito che vari computer della rete sono infettati da un worm. Quale sequenza di passaggi dovrebbe essere seguita per mitigare l’attacco del worm?

- inoculazione, contenimento, quarantena e trattamento

- contenimento, quarantena, trattamento e inoculazione

- trattamento, quarantena, inoculazione e contenimento

- contenimento, inoculazione, quarantena e trattamento

36. Che cos’è una funzionalità di sicurezza dell’utilizzo di NAT su una rete?

- consente di nascondere gli indirizzi IP esterni agli utenti interni

- consente di nascondere gli indirizzi IP interni agli utenti esterni

- nega tutti i pacchetti che provengono da indirizzi IP privati

- nega a tutti gli host interni di comunicare al di fuori della propria rete

37. Un ping non riesce quando viene eseguito dal router R1 al router direttamente collegato R2. L’amministratore di rete procede quindi a emettere il comando show cdp neighbors. Perché l’amministratore di rete dovrebbe emettere questo comando se il ping non è riuscito tra i due router?

- L’amministratore di rete sospetta un virus perché il comando ping non ha funzionato.

- L’amministratore di rete desidera verificare la connettività di livello 2.

- L’amministratore di rete desidera verificare l’indirizzo IP configurato sul router R2.

- L’amministratore di rete desidera determinare se è possibile stabilire la connettività da una rete non direttamente connessa.

38. Se un file di configurazione viene salvato su un’unità flash USB collegata a un router, cosa deve essere fatto dall’amministratore di rete prima che il file possa essere utilizzato sul router?

- Converti il file system da FAT32 a FAT16.

- Modificare il file di configurazione con un editor di testo.

- Modificare l’autorizzazione sul file da ro a rw.

- Utilizzare il comando dir dal router per rimuovere l’alfabetizzazione automatica di Windows dei file sull’unità flash.

39. Quali due affermazioni su un Service Set Identifier (SSID) sono vere? (Scegli due.)

- racconta di un dispositivo senza fili WLAN appartiene

- è costituito da una stringa di 32 caratteri e non è sensibile alle maiuscole

- responsabile per determinare la potenza del segnale

- tutti i dispositivi wireless sulla stessa rete WLAN devono avere lo stesso SSID

- utilizzata per crittografare i dati inviati attraverso la rete wireless

40. Cosa fanno le WLAN conformi agli standard IEEE 802.11 che consentono agli utenti wireless di fare?

- utilizzare mouse e tastiere wireless

- creare una rete locale one-to-many utilizzando la tecnologia a infrarossi

- utilizzare i telefoni cellulari per accedere a servizi remoti su aree molto ampie

- collegare host wireless a host o servizi su una rete Ethernet cablata

41. Quale protocollo di sicurezza WLAN genera una nuova chiave dinamica ogni volta che un client stabilisce una connessione con l’AP?

- EAP

- PSK

- WEP

- WPA

42. Quali due affermazioni caratterizzano la sicurezza della rete wireless? (Scegli due.)

- Le reti wireless offrono le stesse funzionalità di sicurezza delle reti cablate.

- Alcuni canali RF forniscono la crittografia automatica dei dati wireless.

- Con SSID broadcast disabilitato, un utente malintenzionato deve conoscere l’SSID per connettersi.

- L’utilizzo dell’indirizzo IP predefinito su un punto di accesso semplifica l’hacking.

- Un utente malintenzionato ha bisogno di accesso fisico ad almeno un dispositivo di rete per lanciare un attacco.

43. Aprire l’attività PT. Eseguire le attività nelle istruzioni attività e quindi rispondere alla domanda. Per quanto tempo un utente verrà bloccato se supera il numero massimo consentito di tentativi di accesso non riusciti?

- 1 minuti

- 2 minuti

- 3 minuti

- 4 minuti

Scarica il File PDF qui sotto: