Un hacker degli Stati Uniti affittare l’accesso a una massiccia botnet Mirai, che sostengono ha più di 400.000 bot infetti, pronti a effettuare attacchi DDoS per volere di chiunque.

Per i nostri lettori che non conoscono Mirai, questa è una famiglia di malware che si rivolge a sistemi embedded e dispositivi Internet of Things (IoT) ed è stata utilizzata negli ultimi due mesi per lanciare i più grandi attacchi DDoS conosciuti fino ad oggi.

Le vittime di alto profilo precedenti includevano il provider di servizi Internet francese OVH (1.1 Tbps), il provider di servizi DNS gestiti Dyn (size unknown) e il blog personale del giornalista investigativo Brian Krebs (620 Gbps), che all’epoca aveva recentemente scoperto un servizio DDoS-for-Hire israeliano chiamato vDos.

- 400K botnet generato dal codice sorgente originale Mirai

- 400K Mirai botnet disponibile per l’affitto

- Botnet sviluppato da hacker stimabile

- La botnet non è economica

- 400K botnet si è evoluta, ha aggiunto nuove funzionalità

- La botnet 400K potrebbe essere “Botnet #14”

- Hacker rifiuta il test live, l’attribuzione diventa difficile

400K botnet generato dal codice sorgente originale Mirai

Dopo gli attacchi DDoS OVH e Krebs, il creatore di questo malware open-source Mirai, così altri truffatori potrebbero distribuire le proprie botnet e coprire alcune delle tracce del creatore di malware.

Secondo un rapporto Flashpoint, questo è esattamente quello che è successo, con più botnet Mirai spuntando in tutto il web, come piccoli truffatori hanno cercato di impostare i loro cannoni DDoS personali.

Due ricercatori di sicurezza che vanno online solo con i loro soprannomi, 2sec4u e MalwareTech, hanno monitorato alcune di queste botnet basate su Mirai tramite l’account Twitter @MiraiAttacks e il tracker botnet MalwareTech.

I due dicono che la maggior parte delle botnet Mirai che seguono sono di dimensioni relativamente piccole, ma ce n’è una molto più grande della maggior parte.

“Puoi vedere quando lanciano attacchi DDoS perché il grafico sul mio tracker scende di oltre la metà”, ha detto MalwareTech a Bleeping Computer. “Hanno più bot di tutte le altre botnet Mirai messe insieme.”

400K Mirai botnet disponibile per l’affitto

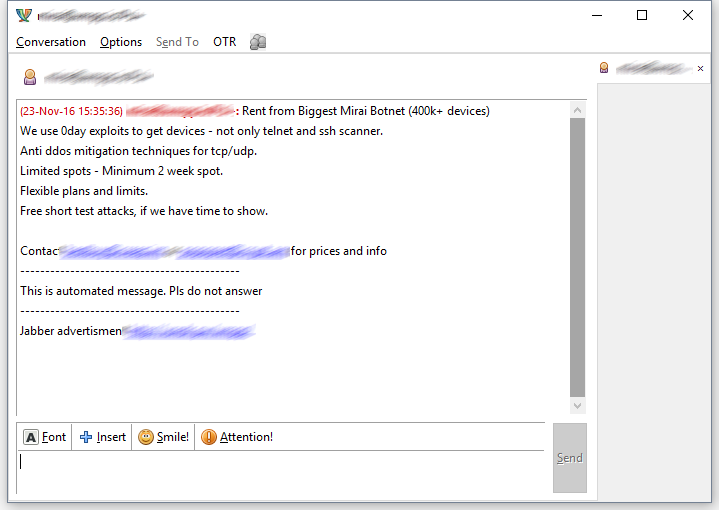

In una campagna di spam effettuata tramite XMPP/Jabber iniziato ieri, un hacker ha iniziato la pubblicità il proprio servizio DDoS-for-hire, costruito sul malware Mirai.

I due affermano di essere nel controllo di una botnet Mirai di 400.000 dispositivi, anche se non siamo riusciti a verificare al 100% che sia la stessa botnet osservata da 2sec4u e MalwareTech (ne parleremo più avanti).

Di seguito è disponibile una versione redatta del messaggio spam, insieme al testo dell’annuncio.

Usiamo 0day exploit per ottenere dispositivi – non solo telnet e ssh scanner.

Tecniche di mitigazione anti ddos per tcp / udp.

Posti limitati-Minimo 2 settimana spot.

Piani flessibili e limiti.

Attacchi di test brevi gratuiti, se abbiamo tempo per mostrare.

Botnet sviluppato da hacker stimabile

L’hacker dietro questa botnet è BestBuy, noto anche come Popopret, lo stesso hacker dietro il malware GovRAT che è stato utilizzato per violare e rubare dati da innumerevoli aziende statunitensi. Maggiori dettagli sui loro sforzi precedenti sono disponibili in un rapporto InfoArmor relesed questo autunno. BestBuy fa parte di un nucleo di hacker attivi sul famigerato forum Hell hacking, considerato a un certo punto il principale luogo di incontro per molti hacker d’élite.

Bleeping Computer ha contattato BestBuy tramite Jabber, ma l’hacker ha rifiutato di rispondere ad alcune delle nostre domande, non di esporre informazioni sensibili sul loro funzionamento e le loro identità.

La botnet non è economica

Secondo l’annuncio della botnet e ciò che BestBuy ci ha detto, i clienti possono noleggiare la quantità desiderata di bot Mirai, ma per un periodo minimo di due settimane.

“Il prezzo è determinato dalla quantità di bot (più bot più soldi), durata dell’attacco (più lungo = più soldi) e tempo di cooldown (più lungo = sconto)”, ha detto BestBuy a Bleeping Computer.

I clienti non ottengono sconti se acquistano grandi quantità di bot, ma ottengono uno sconto se utilizzano periodi di cooldown DDoS più lunghi.

“DDoS cooldown” è un termine che si riferisce al tempo tra attacchi DDoS consecutivi. Le botnet DDoS utilizzano tempi di cooldown per evitare di massimizzare le connessioni, riempire e sprecare larghezza di banda, ma anche impedire ai dispositivi di eseguire il ping e disconnettersi durante ondate di attacco prolungate.

BestBuy fornito un esempio: “prezzo per 50.000 bot con durata di attacco di 3600 secondi (1 ora) e 5-10 minuti tempo di cooldown è di circa 3-4k per 2 settimane.”Come puoi vedere, questo non è un servizio economico.

Una volta che i proprietari della botnet raggiungono un accordo con l’acquirente, il cliente ottiene l’URL Onion del backend della botnet, dove può connettersi tramite Telnet e lanciare i suoi attacchi.

400K botnet si è evoluta, ha aggiunto nuove funzionalità

Rispetto al codice sorgente originale Mirai che è trapelato on-line all’inizio di ottobre, la botnet BestBuy è la pubblicità ha subito un serio lifting.

La botnet Mirai originale era limitata a soli 200.000 bot. Come ricercatore di sicurezza 2sec4u ha detto Bleeping Computer, questo era perché il malware Mirai è venuto solo con il supporto per il lancio di attacchi di forza bruta via Telnet, e con un elenco hardcoded di 60 username & combinazioni di password.

Il limite di 200K è dovuto al fatto che ci sono solo 200.000 dispositivi connessi a Internet che hanno porte Telnet aperte e utilizzano una delle 60 combinazioni di password username &.

BestBuy ampliato la fonte Mirai con l’aggiunta della possibilità di effettuare attacchi di forza bruta tramite SSH, ma anche aggiunto il supporto per il malware di sfruttare una vulnerabilità zero-day in un dispositivo senza nome. 2sec4u dice che sospettava nuove varianti di malware Mirai potrebbe utilizzare exploit e zero-giorni, ma questo è attualmente non confermato dal momento che nessuno reverse-engineered versioni recenti del binario di malware Mirai per confermare le dichiarazioni di Popopret.

La botnet 400K potrebbe essere “Botnet #14”

BestBuy ha anche pubblicizzato un’altra nuova funzionalità, che è la possibilità di bypassare alcuni sistemi di mitigazione DDoS spoofing (falsificazione) l’indirizzo IP del bot. Le versioni precedenti del malware Mirai non includevano questa funzionalità.

2sec4u ha confermato in una conversazione privata che alcune delle botnet Mirai appena generate possono eseguire attacchi DDoS tramite spoofing di indirizzi IP.

La stessa caratteristica è stata vista da MalwareTech, che ha twittato su di esso tre giorni fa. In una conversazione privata, MalwareTech ha confermato che la grande botnet Mirai che stavano monitorando era in grado di bypassare i sistemi di mitigazione DDoS.

Su Twitter, l’account @MiraiAttacks traccia questa enorme botnet come ” Botnet # 14.”Questa è la stessa botnet che è stata utilizzata nel tentativo di abbattere uno dei fornitori di servizi Internet della Liberia.

Hacker rifiuta il test live, l’attribuzione diventa difficile

Nelle conversazioni private con BestBuy, l’hacker ha rifiutato rispettosamente di fornire prove delle capacità della propria botnet. Bleeping Computer ha chiesto all’hacker di eseguire un attacco DDoS demo su un server di test o almeno uno screenshot del loro backend.

I due hanno anche rifiutato di prendersi il merito di qualsiasi attacco DDoS che potrebbe legare l’infrastruttura della loro botnet agli attacchi precedenti. Alla domanda se la loro botnet è stata utilizzata in qualsiasi attacco di alto profilo, Popopret ha dichiarato: “non monitoriamo i nostri clienti.”

Popopret era molto consapevole che 2sec4u e MalwareTech stavano monitorando la sua botnet. Nonostante l’hacker rifiutando di effettuare un attacco DDoS di prova, la loro reputazione, la loro riluttanza a esporre la loro infrastruture in qualsiasi modo, indizi nel loro annuncio XMPP, e le osservazioni dei ricercatori di sicurezza, sottolineano il fatto che BestBuy è molto probabilmente l’operatore del più grande botnet Mirai conosciuto oggi.

BestBuy ha anche fornito un interessante bocconcino di informazioni, rivelando che aveva accesso al codice sorgente Mirai, molto prima che diventasse pubblico, mostrando alcune possibili connessioni al creatore di Mirai, un hacker che va sotto il soprannome di Anna-senpai.

Mentre i due sembrano essere responsabili della botnet Mirai più sviluppata dopo che l’originale è morto, altre botnet si sono evolute con il proprio set di funzionalità, anche se non così complesse come la Botnet #14. Ad esempio, Incapsula ha rilevato una botnet Mirai in grado di lanciare attacchi DDoS tramite STOMP, un protocollo di messaggistica generalmente utilizzato dai server.