en hacker USA hyra tillgång till en massiv Mirai botnet, som de hävdar har mer än 400.000 infekterade robotar, redo att utföra DDoS-attacker på någons begäran.

för våra läsare som inte känner till Mirai är detta en malware-familj som riktar sig till inbyggda system och Internet of Things (IoT) – enheter och har använts under de senaste två månaderna för att starta de största DDoS-attackerna som hittills är kända.

tidigare högprofilerade offer inkluderade den franska Internetleverantören OVH (1.1 Tbps), hanterad DNS-tjänsteleverantör Dyn (storlek okänd) och den personliga bloggen för den undersökande journalisten Brian Krebs (620 Gbps), som vid den tiden nyligen hade upptäckt en israelisk DDoS-for-Hire-tjänst som heter vDos.

400K botnet spawned från original Mirai källkod

efter OVH och Krebs DDoS attacker, skaparen av denna malware öppen källkod Mirai, så andra skurkar kunde distribuera sina egna botnät och täcka några av malware skaparens spår.

enligt en Flashpoint-rapport är det precis vad som hände, med flera Mirai-botnät som dyker upp över hela webben, eftersom små skurkar försökte ställa in sina personliga DDoS-kanoner.

två säkerhetsforskare som bara går online med sina smeknamn, 2sec4u och MalwareTech, har spårat några av dessa Mirai-baserade botnät via @MiraiAttacks Twitter-konto och MalwareTech Botnet Tracker.

de två säger att de flesta av Mirai botnät de följer är relativt små i storlek, men det finns en mycket mycket större än de flesta.

” du kan se när de startar DDoS-attacker eftersom grafen på min tracker sjunker med mer än hälften”, sa MalwareTech till Bleeping Computer. ”De har fler bots än alla andra Mirai-botnät tillsammans.”

400k Mirai botnet tillgängligt för uthyrning

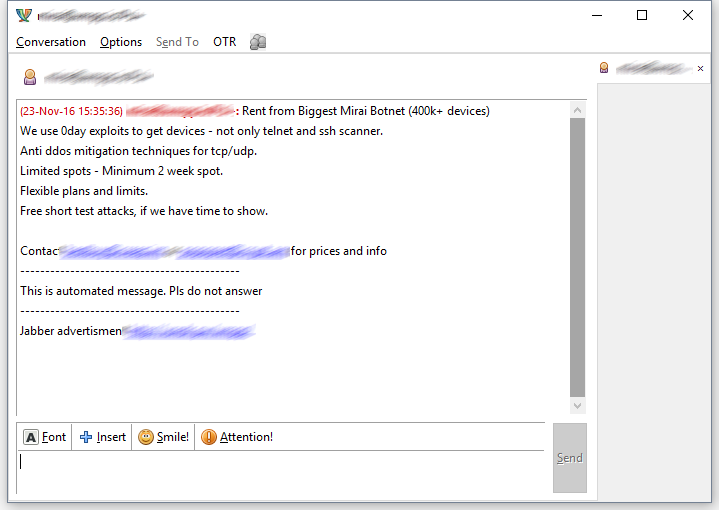

i en skräppostkampanj som genomfördes via XMPP/Jabber startade igår har en hacker börjat annonsera sin egen DDoS-for-hire-tjänst, byggd på Mirai-skadlig programvara.

de två hävdar att de är i kontroll av ett Mirai botnet på 400 000 enheter, om än vi inte kunde 100% verifiera att det är samma botnet observerat av 2sec4u och MalwareTech (mer om detta senare).

en redigerad version av skräppostmeddelandet finns nedan, tillsammans med annonsens text.

vi använder 0day exploits för att få enheter – inte bara telnet och ssh scanner.

Anti DDoS-begränsningstekniker för tcp/udp.

begränsade fläckar-minst 2 veckors plats.

flexibla planer och gränser.

gratis korta testattacker, om vi har tid att visa.

Botnet utvecklat av ansedda hacker

hacker bakom detta botnet är BestBuy, även känd som Popopret, samma hacker bakom govrat malware som användes för att bryta och stjäla data från otaliga amerikanska företag. Mer information om deras tidigare ansträngningar finns i en InfoArmor-rapport som återges i höst. BestBuy är en del av en kärngrupp av hackare som var aktiva på den ökända Hell hacking forum, anses vid ett tillfälle den viktigaste mötesplatsen för många elit hackare.

Bleeping Computer nådde ut till BestBuy via Jabber, men hackaren vägrade att svara på några av våra frågor, för att inte avslöja känslig information om deras funktion och deras identiteter.

Botnet är inte billigt

enligt botnets annons och vad BestBuy berättade för oss kan kunderna hyra sin önskade mängd Mirai-bots, men i minst två veckor.

” priset bestäms av mängden bots (fler bots mer pengar), attack varaktighet (längre = mer pengar), och cooldown tid (längre = Rabatt),” BestBuy berättade Bleeping Computer.

kunder får inte rabatter om de köper större mängder bots, men de får rabatt om de använder längre DDoS-nedkylningsperioder.

”DDoS cooldown” är en term som hänvisar till tiden mellan på varandra följande DDoS-attacker. DDoS-botnät använder nedkylningstider för att undvika att maximera anslutningar, fylla och slösa bandbredd, men också förhindra att enheter pingar ut och kopplas bort under långvariga attackvågor.

BestBuy gav ett exempel: ”priset för 50 000 bots med attackvaraktighet på 3600 sekunder (1 timme) och 5-10 minuters nedkylningstid är ca 3-4k per 2 veckor.”Som du kan se är det ingen billig tjänst.

när botnätägarna når en överenskommelse med köparen får kunden lök-webbadressen till botnets backend, där han kan ansluta via Telnet och starta sina attacker.

400k botnet har utvecklats, lagt till nya funktioner

jämfört med den ursprungliga Mirai-källkoden som läcktes online i början av oktober har botnet BestBuy reklam genomgått en allvarlig ansiktslyftning.

det ursprungliga Mirai botnet var begränsat till endast 200 000 bots. Som säkerhetsforskare 2sec4u berättade för Bleeping Computer berodde detta på att Mirai-skadlig programvara bara kom med stöd för att starta brute-force-attacker via Telnet och med en hårdkodad lista med 60 användarnamn & lösenordskombinationer.

200K-gränsen beror på att det bara finns 200 000 Internetanslutna enheter som har öppna Telnet-portar och använder ett av de 60 användarnamnen & lösenordskombinationer.

BestBuy utvidgade Mirai-källan genom att lägga till möjligheten att utföra brute-force-attacker via SSH, men också lagt till stöd för skadlig programvara för att utnyttja en nolldagssårbarhet i en namnlös enhet. 2sec4u säger att han misstänkte att nya Mirai-malware-varianter kan använda exploits och zero-days, men det är för närvarande obekräftat eftersom ingen reverserade de senaste versionerna av Mirai malware binary för att bekräfta Popoprets uttalanden.

400k botnet kan vara ”Botnet #14”

BestBuy annonserade också en annan ny funktion, vilket är möjligheten att kringgå vissa DDoS-begränsningssystem genom att förfalska (faking) botens IP-adress. Tidigare versioner av Mirai malware inkluderade inte den här funktionen.

2sec4u bekräftade i en privat konversation att några av de nyskapade Mirai-botnäten kan utföra DDoS-attacker genom att förfalska IP-adresser.

samma funktion sågs av MalwareTech, som tweeted om det för tre dagar sedan. I en privat konversation bekräftade MalwareTech att det stora Mirai-botnätet de spårade kunde kringgå DDoS-begränsningssystem.

på Twitter spårar @MiraiAttacks-kontot detta enorma botnet som ”Botnet #14.”Det här är samma botnet som användes i ett försök att få ner en av Liberias Internetleverantörer.

Hacker vägrar live test, attribution blir knepigt

i privata samtal med BestBuy vägrade hackaren respektfullt att ge bevis på deras botnets kapacitet. Bleeping Computer bad hackaren att köra en demo DDoS-attack på en testserver eller åtminstone en skärmdump av deras backend.

de två nekade också att ta kredit för någon DDoS-attack som kan knyta deras botnets Infrastruktur till tidigare attacker. På frågan om deras botnet användes i några högprofilerade attacker sa Popopret: ”vi övervakar inte våra kunder.”

Popopret var mycket medveten om att 2sec4u och MalwareTech spårade hans botnet. Trots att hackaren vägrar att utföra ett test DDOS-attack, deras rykte, deras motvilja att avslöja sin infrastruktur på något sätt, ledtrådar i deras XMPP-annons och observationer från säkerhetsforskare, pekar på det faktum att BestBuy sannolikt är operatören av det största Mirai botnet som är känt idag.

BestBuy gav också en intressant tidbit av information och avslöjade att han hade tillgång till Mirai-källkoden, långt innan den blev offentlig, och visade några möjliga kopplingar till Mirais skapare, en hacker som går under smeknamnet Anna-senpai.

medan de två verkar vara ansvariga för det mest utvecklade Mirai botnet efter att originalet dog ner, har andra botnät utvecklats med sin egen uppsättning funktioner också, om än inte lika komplexa som Botnet #14. Till exempel upptäckte Incapsula ett Mirai botnet som kunde starta DDoS-attacker via STOMP, ett meddelandeprotokoll som vanligtvis används av servrar.