hur man hittar: tryck på ”Ctrl + F” i webbläsaren och fyll i vilken formulering som helst i frågan för att hitta den frågan/svaret. Om frågan inte är här, hitta den i frågor Bank.

OBS: Om du har den nya frågan om detta test, kommentera fråga och Flervalslista i formuläret under den här artikeln. Vi kommer att uppdatera svar för dig på kortast möjliga tid. Tack! Vi värdesätter verkligen ditt bidrag till webbplatsen.

1. En nyanställd nätverkstekniker får uppgiften att beställa ny hårdvara för ett litet företag med en stor tillväxtprognos. Vilken primär faktor ska teknikern vara oroad över när man väljer de nya enheterna?

- enheter med ett fast antal och typ av gränssnitt

- enheter som har stöd för nätverksövervakning

- redundanta enheter

- enheter med stöd för modularitet

förklara:

i ett litet företag med en stor tillväxtprognos skulle den primära påverkande faktorn vara förmågan hos enheter att stödja modularitet. Enheter med en fast typ/Antal gränssnitt skulle inte stödja tillväxt. Redundans är en viktig faktor, men finns vanligtvis i stora företag. Nätverksövervakning är också ett viktigt övervägande, men inte lika viktigt som modularitet.

2. Vilken nätverksdesign övervägande skulle vara viktigare för ett stort företag än för ett litet företag?

- Internet-router

- brandvägg

- låg Port densitet switch

- redundans

förklara:

småföretag idag behöver internetåtkomst och använder en internetrouter för att tillhandahålla detta behov. En omkopplare krävs för att ansluta de två värdenheterna och alla IP-telefoner eller nätverksenheter som en skrivare eller en skanner. Omkopplaren kan integreras i routern. En brandvägg behövs för att skydda företagets datortillgångar. Redundans finns normalt inte i mycket små företag, men något större små företag kan använda hamndensitetsredundans eller ha redundanta Internetleverantörer/länkar.

3. Vilka två trafiktyper kräver fördröjningskänslig leverans? (Välj två.)

- e-post

- webb

- FTP

- röst

- video

förklara:

röst-och videotrafik har fördröjningskänsliga egenskaper och måste prioriteras framför andra trafiktyper som webb -, e-post-och filöverföringstrafik.

4. En nätverksadministratör för ett litet företag överväger hur man skalar nätverket under de kommande tre åren för att tillgodose beräknad tillväxt. Vilka tre typer av information ska användas för att planera för nätverkstillväxt? (Välj tre.)

- personalpolicy och procedurer för alla anställda i företaget

- dokumentation av nuvarande fysiska och logiska topologier

- analys av nätverkstrafiken baserat på protokoll, applikationer och tjänster som används i nätverket

- företagets historia och uppdragsbeskrivning

- inventering av de enheter som för närvarande används i nätverket

- lista över nuvarande anställda och deras roll i företaget

förklara:

flera element som behövs för att skala ett nätverk inkluderar dokumentation av den fysiska och logiska topologin, en lista över enheter som används i nätverket och en analys av trafiken i nätverket.

5. Vilka två uttalanden beskriver hur man bedömer trafikflödesmönster och nätverkstrafiktyper med hjälp av en protokollanalysator? (Välj två.)

- fånga trafik på helgerna när de flesta anställda är utanför arbetet.

- fånga bara trafik i de områden i nätverket som tar emot det mesta av trafiken, t.ex. datacentret.

- fånga trafik under toppanvändningstider för att få en bra representation av de olika trafiktyperna.

- utför fångsten på olika nätverkssegment.

- fånga bara Wan-trafik eftersom trafik till webben är ansvarig för den största mängden trafik i ett nätverk.

förklara:

trafikflödesmönster bör samlas under toppanvändningstider för att få en bra representation av de olika trafiktyperna. Fångsten bör också utföras på olika nätverkssegment eftersom viss trafik kommer att vara lokal för ett visst segment.

6. Vissa routrar och switchar i en kabelskåp fungerade inte efter att en luftkonditioneringsenhet misslyckades. Vilken typ av hot beskriver denna situation?

- konfiguration

- miljö

- elektriska

- underhåll

förklara:

de fyra klasserna av hot är följande:

Hårdvaruhot-fysiska skador på servrar, routrar, switchar, kabelanläggningar och arbetsstationer

miljöhot-extrema temperaturer (för varmt eller för kallt) eller extrema Luftfuktighet (för vått eller för torrt)

elektriska hot – spänningsspikar, otillräcklig matningsspänning (brownouts), okonditionerad effekt (buller) och total effektförlust

Underhållshot – dålig hantering av viktiga elektriska komponenter (elektrostatisk urladdning), brist på kritiska reservdelar, dålig kablage och dålig märkning

7. Vilken typ av nätverkshot är avsett att hindra auktoriserade användare från att komma åt resurser?

- DoS-attacker

- åtkomstattacker

- spaningsattacker

- förtroendeutnyttjande

förklara:

nätverksrekognoseringsattacker involverar obehörig upptäckt och kartläggning av nätverket och nätverkssystemen. Åtkomstattacker och förtroendeutnyttjande innebär obehörig manipulation av data och åtkomst till system eller användarrättigheter. DoS, eller Denial of Service-attacker, är avsedda att förhindra legitima användare och enheter från att komma åt nätverksresurser.

8. Vilka två åtgärder kan vidtas för att förhindra en lyckad nätverksattack på ett e-postserverkonto? (Välj två.)

- Skicka aldrig lösenordet via nätverket i en tydlig text.

- Använd aldrig lösenord som behöver Shift-tangenten.

- använd servrar från olika leverantörer.

- distribuera servrar i hela byggnaden och placera dem nära intressenterna.

- begränsa antalet misslyckade försök att logga in på servern.

förklara:

en av de vanligaste typerna av åtkomstangrepp använder en paketsniffer för att ge användarkonton och lösenord som överförs som klartext. Upprepade försök att logga in på en server för att få obehörig åtkomst utgör en annan typ av åtkomstattack. Att begränsa antalet försök att logga in på servern och använda krypterade lösenord hjälper till att förhindra framgångsrika inloggningar genom dessa typer av åtkomstanfall.

9. Vilken brandväggsfunktion används för att säkerställa att paket som kommer in i ett nätverk är legitima svar initierade från interna värdar?

- ansökan filtrering

- stateful paket inspektion

- URL-filtrering

- paket filtrering

förklara:

Stateful packet inspection på en brandvägg kontrollerar att inkommande paket faktiskt är legitima svar på förfrågningar som härrör från värdar i nätverket. Paketfiltrering kan användas för att tillåta eller neka åtkomst till resurser baserat på IP-eller MAC-adress. Programfiltrering kan tillåta eller neka åtkomst baserat på portnummer. URL-filtrering används för att tillåta eller neka åtkomst baserat på URL eller nyckelord.

10. Vad är syftet med autentiseringsfunktionen för nätverkssäkerhet?

- för att kräva att användare bevisar vem de är

- för att bestämma vilka resurser en användare kan komma åt

- för att hålla reda på en användares handlingar

- för att tillhandahålla utmanings-och svarsfrågor

förklara:

autentisering, auktorisering och redovisning är nätverkstjänster som gemensamt kallas AAA. Autentisering kräver att användare bevisar vem de är. Auktorisering avgör vilka resurser användaren kan komma åt. Redovisning håller reda på användarens handlingar.

11. En nätverksadministratör utfärdar inloggningsblocket – för 180 försök 2 inom 30 kommando på en router. Vilket hot försöker nätverksadministratören förhindra?

- en användare som försöker gissa ett lösenord för att komma åt routern

- en mask som försöker komma åt en annan del av nätverket

- en oidentifierad person som försöker komma åt nätverksutrustningsrummet

- en enhet som försöker inspektera trafiken på en länk

förklara:

inloggningsblocket-för 180 försök 2 inom 30-kommandot kommer att få enheten att blockera autentisering efter 2 misslyckade försök inom 30 sekunder under en varaktighet av 180 sekunder. En enhet som inspekterar trafiken på en länk har inget att göra med routern. Routerkonfigurationen kan inte förhindra obehörig åtkomst till utrustningsrummet. En mask skulle inte försöka komma åt routern för att sprida sig till en annan del av nätverket.

12. Vilka två steg krävs innan SSH kan aktiveras på en Cisco-router? (Välj två.)

- ge routern ett värdnamn och domännamn.

- skapa en banner som visas för användare när de ansluter.

- generera en uppsättning hemliga nycklar som ska användas för kryptering och dekryptering.

- Ställ in en autentiseringsserver för att hantera inkommande anslutningsförfrågningar.

- aktivera SSH på de fysiska gränssnitten där inkommande anslutningsförfrågningar kommer att tas emot.

förklara:

det finns fyra steg för att konfigurera SSH på en Cisco-router. Ange först värdnamnet och domännamnet. För det andra, generera en uppsättning RSA-nycklar som ska användas för att kryptera och dekryptera trafiken. Tredje, skapa användar-ID och lösenord för de användare som kommer att ansluta. Slutligen aktivera SSH på VTY-linjerna på routern. SSH behöver inte ställas in på några fysiska gränssnitt, inte heller behöver en extern autentiseringsserver användas. Även om det är bra att konfigurera en banner för att visa Juridisk information för att ansluta användare, är det inte nödvändigt att aktivera SSH.

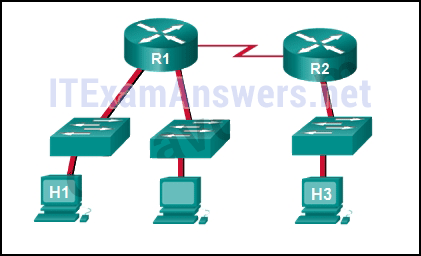

13. Hänvisa till utställningen. Baslinjedokumentation för ett litet företag hade ping – tur och returstatistik för 36/97/132 mellan värdarna H1 och H3. Idag kontrollerade nätverksadministratören anslutningen genom att pinga mellan värdarna H1 och H3 som resulterade i en tur och returtid på 1458/2390/6066. Vad indikerar detta för nätverksadministratören?

- anslutning mellan H1 och H3 är bra.

- H3 är inte korrekt ansluten till nätverket.

- något orsakar störningar mellan H1 och R1.

- prestanda mellan nätverken ligger inom förväntade parametrar.

- något orsakar en tidsfördröjning mellan nätverken.

förklara:

Ping tur och retur tid statistik visas i millisekunder. Ju större antal desto mer fördröjning. En baslinje är kritisk i tider med långsam prestanda. Genom att titta på dokumentationen för prestanda när nätverket fungerar bra och jämföra det med information när det finns ett problem kan en nätverksadministratör lösa problem snabbare.

14. När ska en administratör upprätta en nätverksbaslinje?

- när trafiken är i topp i nätverket

- när det plötsligt sjunker trafiken

- vid den lägsta trafikpunkten i nätverket

- med jämna mellanrum under en tidsperiod

förklara:

en effektiv nätverksbaslinje kan fastställas genom att övervaka trafiken med jämna mellanrum. Detta gör det möjligt för administratören att notera när någon avvikelse från den etablerade normen inträffar i nätverket.

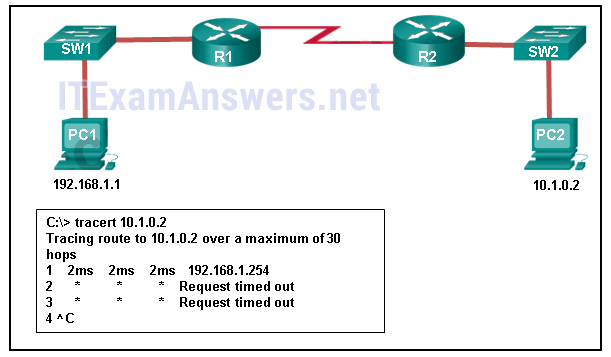

15. Hänvisa till utställningen. En administratör försöker felsöka anslutningen mellan PC1 och PC2 och använder kommandot tracert från PC1 för att göra det. Baserat på den visade utgången, var ska administratören börja felsöka?

- PC2

- R1

- SW2

- R2

- SW1

förklara:

Tracert används för att spåra sökvägen ett paket tar. Det enda framgångsrika svaret var från den första enheten längs vägen på samma LAN som den sändande värden. Den första enheten är standardgatewayen på router R1. Administratören bör därför börja felsöka vid R1.

16. Vilket uttalande är sant om CDP på en Cisco-enhet?

- kommandot Visa cdp neighbor detail avslöjar en granns IP-adress endast om det finns Layer 3-Anslutning.

- för att inaktivera CDP globalt måste kommandot no cdp enable i gränssnittskonfigurationsläge användas.

- CDP kan inaktiveras globalt eller på ett specifikt gränssnitt.

- eftersom det körs på datalänkskiktet kan CDP-protokollet endast implementeras i växlar.

förklara:

CDP är ett Cisco-proprietärt protokoll som kan inaktiveras globalt genom att använda kommandot no cdp run global configuration, eller inaktiveras på ett specifikt gränssnitt, genom att använda kommandot no cdp enable interface configuration. Eftersom CDP arbetar på datalänkskiktet kan två eller flera Cisco-nätverksenheter, till exempel routrar, lära sig om varandra även om Layer 3-Anslutning inte existerar. Visa cdp-grannarnas detaljkommando avslöjar IP-adressen för en angränsande enhet oavsett om du kan pinga grannen.

17. En nätverksadministratör för ett litet campusnätverk har utfärdat kommandot show ip interface brief på en switch. Vad verifierar administratören med det här kommandot?

- status för omkopplingsgränssnitten och adressen konfigurerad på gränssnitt vlan 1

- att en specifik värd i ett annat nätverk kan nås

- sökvägen som används för att nå en specifik värd i ett annat nätverk

- standardgatewayen som används av omkopplaren

förklara:

kommandot show ip interface brief används för att verifiera status och IP-adresskonfiguration för de fysiska och byta virtuella gränssnitten (SVI).

18. En Nätverkstekniker utfärdar Arp-d * – kommandot på en dator efter att routern som är ansluten till LAN har konfigurerats om. Vad är resultatet efter att detta kommando har utfärdats?

- Arp-cachen rensas.

- det aktuella innehållet i Arp-cachen visas.

- detaljerad information om Arp-cachen visas.

- ARP-cachen synkroniseras med routergränssnittet.

förklara:

att utfärda Arp-d * – kommandot på en dator kommer att rensa ARP-cacheinnehållet. Detta är användbart när en Nätverkstekniker vill se till att cachen fylls med uppdaterad information.

19. Fyll i det tomma.

VoIP definierar protokoll och tekniker som implementerar överföring av röstdata över ett IP-nätverk

20. Fyll i det tomma. Använd inte förkortningar.

kommandot Visa filsystem ger information om mängden gratis nvram och flashminne med behörigheter för att läsa eller skriva data.

21. Fyll i det tomma. Använd inte förkortningar.

kommandot Visa version som utfärdas på en router används för att verifiera värdet på programvarukonfigurationsregistret.

förklara:

kommandot Visa version som utfärdas på en router visar värdet på konfigurationsregistret, Cisco IOS-versionen som används och mängden flashminne på enheten, bland annan information.

22. Vilken tjänst definierar protokoll och tekniker som implementerar överföring av röstpaket över ett IP-nätverk?

- VoIP

- NAT

- DHCP

- QoS

23. Vad är syftet med att använda SSH för att ansluta till en router?

- det möjliggör en säker fjärranslutning till routerns kommandoradsgränssnitt.

- det gör att en router kan konfigureras med ett grafiskt gränssnitt.

- det gör att routern kan övervakas via en nätverkshanteringsapplikation.

- det möjliggör säker överföring av IOS-programvarubilden från en osäker arbetsstation eller server.

24. Vilken information om en Cisco-router kan verifieras med kommandot Visa version?

- värdet av konfigurationsregistret

- det administrativa avståndet som används för att nå nätverk

- driftstatus för seriella gränssnitt

- routingprotokollversionen som är aktiverad

25. En Nätverkstekniker utfärdar C:\> tracert -6 www.cisco.com kommando på en Windows-dator. Vad är syftet med -6-kommandoalternativet?

- det tvingar spåret att använda IPv6.

- det begränsar spåret till endast 6 humle.

- det ställer in en 6 millisekunder timeout för varje Repris.

- den skickar 6 sonder inom varje TTL-tidsperiod.

förklara:

alternativet -6 i kommandot C: \ > tracert -6 www.cisco.com används för att tvinga spåret att använda IPv6.

26. Vilket kommando ska användas på en Cisco-router eller switch för att tillåta loggmeddelanden som ska visas på fjärranslutna sessioner med Telnet eller SSH?

- felsöka alla

- loggning synkron

- visa running-config

- terminalmonitor

förklara:

kommandot terminal monitor är mycket viktigt att använda när loggmeddelanden visas. Loggmeddelanden visas som standard när en användare tröstas direkt i en Cisco-enhet, men kräver att kommandot terminal monitor ska anges när en användare har fjärråtkomst till en nätverksenhet.

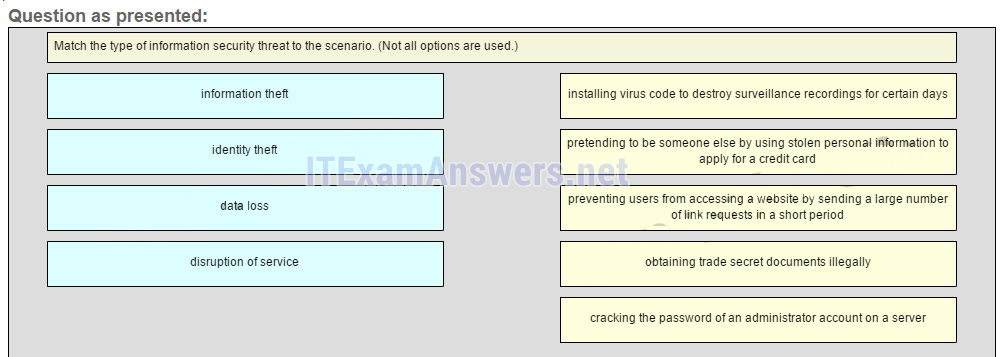

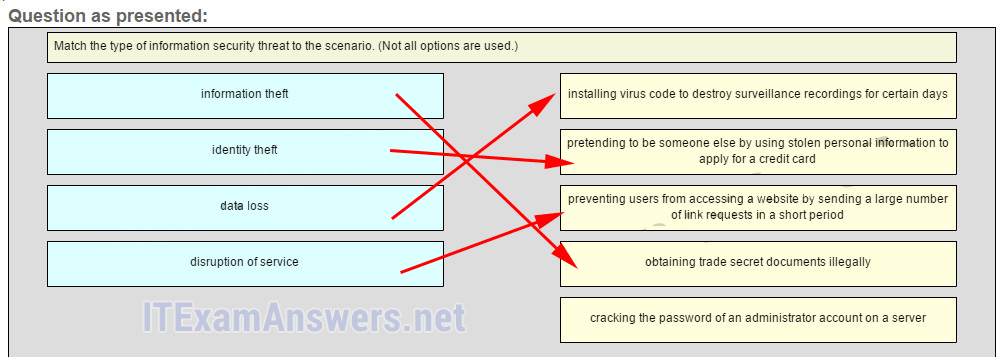

27. Matcha typen av informationssäkerhetshot mot scenariot. (Inte alla alternativ används.)

placera alternativen i följande ordning.

installera viruskod för att förstöra övervakningsinspelningar under vissa dagar – > dataförlust

låtsas vara någon annan genom att använda stulen personlig information för att ansöka om ett kreditkort – >identitetsstöld

förhindra userd från att komma åt en webbplats genom att skicka ett stort antal länkförfrågningar på kort tid ->störning av tjänsten

att få affärshemligheter olagligt -> informationsstöld

— inte poäng—

förklara:

när en inkräktare får tillgång till ett nätverk är vanliga nätverkshot följande:

informationsstöld

identitetsstöld

dataförlust eller manipulation

störning av tjänsten

att knäcka lösenordet för ett känt användarnamn är en typ av åtkomstattack.

Äldre Version

28. Vad är syftet med att utfärda kommandona cd nvram: sedan dir vid privilegiet exec-läge för en router?

- för att rensa innehållet i NVRAM

- för att rikta alla nya filer till NVRAM

- för att lista innehållet i NVRAM

- för att kopiera katalogerna från NVRAM

29. Vilket kommando säkerhetskopierar konfigurationen som lagras i NVRAM till en TFTP-server?

- kopiera kör-config tftp

- kopiera TFTP kör-config

- kopiera start-config TFTP

- kopiera TFTP start-config

förklaring: startkonfigurationsfilen lagras i NVRAM och den löpande konfigurationen lagras i RAM. Kopieringskommandot följs av källan, sedan destinationen.

30. Vilket protokoll stöder snabb leverans av strömmande media?

- SNMP

- TCP

- PoE

- RTP

31. Hur ska trafikflödet fångas för att bäst förstå trafikmönster i ett nätverk?

- under låga användningstider

- under toppanvändningstider

- när det bara är på huvudnätverkssegmentet

- när det är från en delmängd av användare

32. En nätverksadministratör kontrollerar säkerhetsloggen och märker att det fanns obehörig åtkomst till en intern filserver under helgen. Vid ytterligare undersökning av filsystemloggen kopierades administratören flera viktiga dokument till en värd utanför företaget. Vilken typ av hot representeras i detta scenario?

- dataförlust

- identitetsstöld

- informationsstöld

- störning av tjänsten

33. Vilka två åtgärder kan vidtas för att förhindra en lyckad attack på ett e-postserverkonto? (Välj två.)

- Skicka aldrig lösenordet via nätverket i en tydlig text.

- Använd aldrig lösenord som behöver Shift-tangenten.

- Tillåt aldrig fysisk åtkomst till serverkonsolen.

- Tillåt endast behörig åtkomst till serverrummet.

- begränsa antalet misslyckade försök att logga in på servern.

34. Vilken typ av nätverksattack innebär inaktivering eller korruption av nätverk, system eller tjänster?

- spaningsattacker

- åtkomstattacker

- överbelastningsattacker

- attacker med skadlig kod

35. En nätverksadministratör har bestämt att olika datorer i nätverket är infekterade med en mask. Vilken sekvens av steg bör följas för att mildra maskattacken?

- inokulering, inneslutning, karantän och behandling

- inneslutning, karantän, behandling och inokulering

- behandling, karantän, inokulering och inneslutning

- inneslutning, inokulering, karantän och behandling

36. Vad är en säkerhetsfunktion för att använda NAT i ett nätverk?

- tillåter att externa IP-adresser döljs från interna användare

- tillåter att interna IP-adresser döljs från externa användare

- förnekar alla paket som härrör från privata IP-adresser

- förnekar alla interna värdar från att kommunicera utanför sitt eget nätverk

37. En ping misslyckas när den utförs från router R1 till direkt ansluten router R2. Nätverksadministratören fortsätter sedan att utfärda kommandot Visa cdp-grannar. Varför skulle nätverksadministratören utfärda detta kommando om ping misslyckades mellan de två routrarna?

- nätverksadministratören misstänker ett virus eftersom ping-kommandot inte fungerade.

- nätverksadministratören vill verifiera Layer 2-anslutning.

- nätverksadministratören vill verifiera IP-adressen konfigurerad på router R2.

- nätverksadministratören vill avgöra om anslutning kan upprättas från ett icke-direktanslutet nätverk.

38. Om en konfigurationsfil sparas på ett USB-minne som är anslutet till en router, vad måste göras av nätverksadministratören innan filen kan användas på routern?

- konvertera filsystemet från FAT32 till FAT16.

- redigera konfigurationsfilen med en textredigerare.

- ändra behörigheten för filen från ro till rw.

- använd dir-kommandot från routern för att ta bort Windows automatiska alfabetisering av filerna på flashenheten.

39. Vilka två påståenden om en service set identifier (SSID) är sanna? (Välj två.)

- berättar för en trådlös enhet som WLAN den tillhör

- består av en 32-teckensträng och är inte skiftlägeskänslig

- ansvarig för att bestämma signalstyrkan

- alla trådlösa enheter på samma WLAN måste ha samma SSID

- används för att kryptera data som skickas över det trådlösa nätverket

40. Vad tillåter WLAN som överensstämmer med IEEE 802.11-standarder trådlösa användare att göra?

- Använd trådlösa möss och tangentbord

- skapa ett lokalt nätverk med infraröd teknik

- använd mobiltelefoner för att komma åt fjärrtjänster över mycket stora områden

- Anslut trådlösa värdar till värdar eller tjänster på ett trådbundet Ethernet-nätverk

41. Vilket WLAN – säkerhetsprotokoll genererar en ny dynamisk nyckel varje gång en klient etablerar en anslutning till AP?

- EAP

- PSK

- WEP

- WPA

42. Vilka två uttalanden karakteriserar trådlös nätverkssäkerhet? (Välj två.)

- Trådlösa nätverk erbjuder samma säkerhetsfunktioner som Trådbundna nätverk.

- vissa RF-kanaler ger automatisk kryptering av trådlösa data.

- med SSID-sändning inaktiverad måste en angripare känna till SSID för att ansluta.

- att använda standard-IP-adressen på en åtkomstpunkt gör hacking enklare.

- en angripare behöver fysisk åtkomst till minst en nätverksenhet för att starta en attack.

43. Öppna PT-aktiviteten. Utför uppgifterna i aktivitetsinstruktionerna och svara sedan på frågan. Hur länge kommer en användare att blockeras om användaren överskrider det högsta tillåtna antalet misslyckade inloggningsförsök?

- 1 minut

- 2 minuter

- 3 minuter

- 4 minuter

ladda ner PDF-fil nedan: