cum se găsește: apăsați „Ctrl + F” în browser și completați orice formulare este în întrebare pentru a găsi acea întrebare/răspuns. Dacă întrebarea nu este aici, găsiți-o în întrebări Bancă.

NOTĂ: Dacă aveți noua întrebare la acest test, vă rugăm să comentați întrebarea și lista cu mai multe variante în formularul de mai jos acest articol. Vom actualiza răspunsurile pentru dvs. în cel mai scurt timp. Mulțumesc! Apreciem cu adevărat contribuția dvs. pe site.

1. Un tehnician de rețea nou angajat are sarcina de a comanda hardware nou pentru o afacere mică, cu o prognoză de creștere mare. Cu ce factor principal ar trebui să se preocupe tehnicianul atunci când alege noile dispozitive?

- dispozitive cu număr fix și tip de interfețe

- dispozitive care au suport pentru monitorizarea rețelei

- dispozitive redundante

- dispozitive cu suport pentru modularitate

explică:

într-o afacere mică cu o prognoză de creștere mare, factorul principal de influență ar fi capacitatea dispozitivelor de a susține modularitatea. Dispozitivele cu un tip/număr fix de interfețe nu ar susține creșterea. Redundanța este un factor important, dar se găsește de obicei în întreprinderile mari. Monitorizarea rețelei este, de asemenea, un aspect important, dar nu la fel de important ca modularitatea.

2. Ce considerație de proiectare a rețelei ar fi mai importantă pentru o corporație mare decât pentru o afacere mică?

- router internet

- firewall

- comutator cu densitate redusă a portului

- redundanță

explicați:

întreprinderile mici de astăzi au nevoie de acces la Internet și folosesc un router de Internet pentru a oferi această nevoie. Este necesar un comutator pentru a conecta cele două dispozitive gazdă și orice Telefoane IP sau dispozitive de rețea, cum ar fi o imprimantă sau un scaner. Comutatorul poate fi integrat în router. Un firewall este necesar pentru a proteja activele de calcul de afaceri. Redundanța nu se găsește în mod normal în companiile foarte mici, dar companiile mici puțin mai mari ar putea utiliza redundanța densității porturilor sau ar putea avea furnizori/legături de internet redundante.

3. Care două tipuri de trafic necesită livrare sensibilă la întârziere? (Alege două.)

- web

- FTP

- voce

- video

explicați:

traficul vocal și video are caracteristici sensibile la întârziere și trebuie să li se acorde prioritate față de alte tipuri de trafic, cum ar fi traficul web, e-mail și transferul de fișiere.

4. Un administrator de rețea pentru o companie mică are în vedere modul de extindere a rețelei în următorii trei ani pentru a se adapta creșterii proiectate. Ce trei tipuri de informații ar trebui utilizate pentru a planifica creșterea rețelei? (Alege trei.)

- politici și proceduri de resurse umane pentru toți angajații companiei

- documentarea topologiilor fizice și logice actuale

- analiza traficului de rețea pe baza protocoalelor, aplicațiilor și serviciilor utilizate în rețea

- istoricul și declarația de misiune a companiei

- inventarul dispozitivelor care sunt utilizate în prezent în rețea

- listarea angajaților actuali și rolul lor în companie

explică:

mai multe elemente care sunt necesare pentru a scala o rețea includ documentația topologiei fizice și logice, o listă de dispozitive care sunt utilizate în rețea și o analiză a traficului din rețea.

5. Care două declarații descriu modul de evaluare a tiparelor de flux de trafic și a tipurilor de trafic de rețea utilizând un analizor de protocol? (Alege două.)

- capturați traficul în weekend, când majoritatea angajaților sunt în afara muncii.

- capturați trafic numai în zonele rețelei care primesc cea mai mare parte a traficului, cum ar fi Centrul de date.

- capturați traficul în timpul perioadelor de utilizare de vârf pentru a obține o bună reprezentare a diferitelor tipuri de trafic.

- efectuați captura pe diferite segmente de rețea.

- capturați numai traficul WAN, deoarece traficul către web este responsabil pentru cea mai mare cantitate de trafic dintr-o rețea.

explicați:

modelele fluxului de trafic ar trebui colectate în timpul perioadelor de utilizare de vârf pentru a obține o bună reprezentare a diferitelor tipuri de trafic. Captura ar trebui, de asemenea, să fie efectuată pe diferite segmente de rețea, deoarece un anumit trafic va fi local pentru un anumit segment.

6. Unele routere și comutatoare dintr-un dulap de cabluri au funcționat defectuos după ce o unitate de aer condiționat a eșuat. Ce tip de amenințare descrie această situație?

- configurare

- mediu

- electrice

- întreținere

explicați:

cele patru clase de amenințări sunt după cum urmează:

amenințări Hardware-deteriorarea fizică a serverelor, routerelor, comutatoarelor, instalației de cablare și stațiilor de lucru

amenințări de mediu-temperaturi extreme (prea calde sau prea reci) sau extreme de umiditate (prea umede sau prea uscate)

amenințări electrice – vârfuri de tensiune, tensiune de alimentare insuficientă (brownouts), putere necondiționată (zgomot) și pierdere totală de energie

amenințări de întreținere – manipulare slabă a componentelor electrice cheie (descărcare electrostatică), lipsa pieselor de schimb critice, cablare slabă și etichetare slabă

7. Ce tip de amenințare de rețea este destinat să împiedice utilizatorii autorizați să acceseze resurse?

- atacuri DoS

- atacuri de acces

- atacuri de recunoaștere

- exploatare de încredere

explicați:

atacurile de recunoaștere a rețelei implică descoperirea și cartografierea neautorizată a rețelei și a sistemelor de rețea. Atacurile de acces și exploatarea încrederii implică manipularea neautorizată a datelor și accesul la sisteme sau privilegii de utilizator. DoS sau atacurile de refuz al Serviciului sunt destinate să împiedice utilizatorii și dispozitivele legitime să acceseze resursele rețelei.

8. Ce două acțiuni pot fi întreprinse pentru a preveni un atac de rețea de succes pe un cont de server de e-mail? (Alege două.)

- nu trimiteți niciodată parola prin rețea într-un text clar.

- nu folosiți niciodată parole care au nevoie de tasta Shift.

- utilizați servere de la diferiți furnizori.

- distribuie servere în întreaga clădire, plasându-le aproape de părțile interesate.

- limitați numărul de încercări nereușite de conectare la server.

explicați:

unul dintre cele mai frecvente tipuri de atac de acces folosește un sniffer de pachete pentru a obține conturi de utilizator și parole care sunt transmise ca text clar. Încercările repetate de a vă conecta la un server pentru a obține acces neautorizat constituie un alt tip de atac de acces. Limitarea numărului de încercări de conectare la server și utilizarea parolelor criptate va ajuta la prevenirea conectărilor reușite prin aceste tipuri de atac de acces.

9. Ce caracteristică firewall este utilizată pentru a se asigura că pachetele care intră într-o rețea sunt răspunsuri legitime inițiate de la gazde interne?

- filtrarea aplicațiilor

- inspecția pachetelor de stare

- filtrarea adreselor URL

- filtrarea pachetelor

explicați:

stateful packet inspection pe un firewall verifică dacă pachetele primite sunt de fapt răspunsuri legitime la cererile provenite de la gazde din interiorul rețelei. Filtrarea pachetelor poate fi utilizată pentru a permite sau a refuza accesul la resurse pe baza adresei IP sau MAC. Filtrarea aplicațiilor poate permite sau refuza accesul în funcție de numărul portului. Filtrarea adreselor URL este utilizată pentru a permite sau a refuza accesul pe baza adresei URL sau a cuvintelor cheie.

10. Care este scopul funcției de autentificare a securității rețelei?

- pentru a solicita utilizatorilor să dovedească cine sunt

- pentru a determina ce resurse poate accesa un utilizator

- pentru a urmări acțiunile unui utilizator

- pentru a oferi întrebări de provocare și răspuns

explicați:

autentificarea, autorizarea și contabilitatea sunt servicii de rețea cunoscute colectiv ca AAA. Autentificarea cere utilizatorilor să demonstreze cine sunt. Autorizarea determină ce resurse poate accesa utilizatorul. Contabilitatea ține evidența acțiunilor utilizatorului.

11. Un administrator de rețea emite blocul de conectare-pentru încercările 180 2 în cadrul comenzii 30 pe un router. Ce amenințare încearcă administratorul de rețea să prevină?

- un utilizator care încearcă să ghicească o parolă pentru a accesa routerul

- un vierme care încearcă să acceseze o altă parte a rețelei

- o persoană neidentificată care încearcă să acceseze camera echipamentelor de rețea

- un dispozitiv care încearcă să inspecteze traficul pe un link

explicați:

blocul de conectare-pentru 180 de încercări 2 în 30 comanda va determina dispozitivul să blocheze autentificarea după 2 încercări nereușite în 30 de secunde pentru o durată de 180 de secunde. Un dispozitiv care inspectează traficul pe un link nu are nicio legătură cu routerul. Configurația routerului nu poate împiedica accesul neautorizat la camera echipamentului. Un vierme nu ar încerca să acceseze routerul pentru a se propaga într-o altă parte a rețelei.

12. Ce doi pași sunt necesari înainte ca SSH să poată fi activat pe un router Cisco? (Alege două.)

- dați routerului un nume de gazdă și un nume de domeniu.

- creați un banner care va fi afișat utilizatorilor atunci când se conectează.

- generați un set de chei secrete pentru a fi utilizate pentru criptare și decriptare.

- configurați un server de autentificare pentru a gestiona cererile de conectare primite.

- activați SSH pe interfețele fizice unde vor fi primite cererile de conectare primite.

explicați:

există patru pași pentru a configura SSH pe un router Cisco. Mai întâi, setați numele gazdei și numele domeniului. În al doilea rând, genera un set de chei RSA pentru a fi utilizate pentru criptarea și decriptarea traficului. În al treilea rând, creați ID-urile de utilizator și parolele utilizatorilor care se vor conecta. În cele din urmă, activați SSH pe liniile vty de pe router. SSH nu trebuie să fie configurat pe nicio interfață fizică și nici nu trebuie utilizat un server de autentificare extern. Deși este o idee bună să configurați un banner pentru a afișa informații legale pentru conectarea utilizatorilor, nu este necesar să activați SSH.

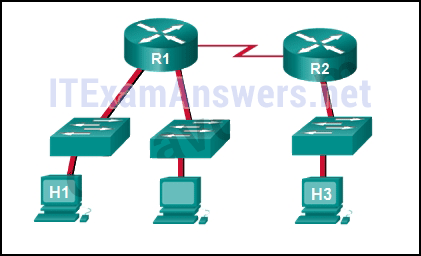

13. Consultați expoziția. Documentația de bază pentru o companie mica a avut ping dus-întors statistici timp de călătorie de 36/97/132 între gazde H1 și H3. Astăzi, administratorul de rețea a verificat conectivitatea prin ping între gazdele H1 și H3, ceea ce a dus la un timp dus-întors de 1458/2390/6066. Ce indică acest lucru administratorului de rețea?

- conectivitatea dintre H1 și H3 este bună.

- H3 nu este conectat corect la rețea.

- ceva provoacă interferențe între H1 și R1.

- performanța dintre rețele se încadrează în parametrii așteptați.

- ceva provoacă o întârziere de timp între rețele.

explica:

Ping dus-întors statisticile de timp călătorie sunt afișate în milisecunde. Cu cât numărul este mai mare, cu atât mai multă întârziere. O linie de bază este critică în perioadele de performanță lentă. Analizând documentația pentru performanță atunci când rețeaua funcționează bine și comparând-o cu informațiile atunci când există o problemă, un administrator de rețea poate rezolva problemele mai repede.

14. Când ar trebui un administrator să stabilească o linie de bază a rețelei?

- când traficul este la vârf în rețea

- când există o scădere bruscă a traficului

- la cel mai jos punct de trafic din rețea

- la intervale regulate pe o perioadă de timp

explică:

o linie de bază eficientă a rețelei poate fi stabilită prin monitorizarea traficului la intervale regulate. Acest lucru permite administratorului să ia notă atunci când orice deviere de la norma stabilită are loc în rețea.

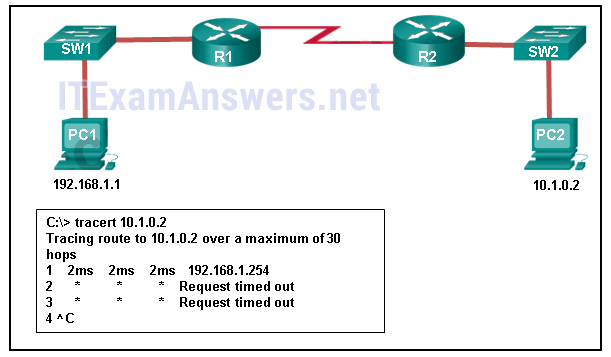

15. Consultați expoziția. Un administrator încearcă să depaneze conectivitatea între PC1 și PC2 și folosește comanda tracert de la PC1 pentru a o face. Pe baza ieșirii afișate, unde ar trebui administratorul să înceapă depanarea?

- PC2

- R1

- SW2

- R2

- SW1

explică:

Tracert este utilizat pentru a urmări calea pe care o ia un pachet. Singurul răspuns de succes a fost de la primul dispozitiv de-a lungul căii pe aceeași rețea LAN ca gazda de trimitere. Primul dispozitiv este gateway-ul implicit pe router R1. Prin urmare, administratorul ar trebui să înceapă depanarea la R1.

16. Ce afirmație este adevărată despre CDP pe un dispozitiv Cisco?

- comanda show CDP neighbor detail va dezvălui adresa IP a unui vecin numai dacă există conectivitate Layer 3.

- pentru a dezactiva CDP la nivel global, trebuie utilizată comanda no cdp enable în modul de configurare a interfeței.

- CDP poate fi dezactivat la nivel global sau pe o anumită interfață.

- deoarece rulează la stratul de legătură de date, protocolul CDP poate fi implementat numai în comutatoare.

explicați:

CDP este un protocol proprietar Cisco care poate fi dezactivat la nivel global utilizând comanda no cdp run Global configuration sau dezactivat pe o anumită interfață, utilizând comanda no cdp enable interface configuration. Deoarece CDP operează la nivelul legăturii de date, două sau mai multe dispozitive de rețea Cisco, cum ar fi routerele, pot afla unele despre altele, chiar dacă conectivitatea Layer 3 nu există. Comanda show CDP neighbors detail dezvăluie adresa IP a unui dispozitiv vecin, indiferent dacă puteți ping vecinul.

17. Un administrator de rețea pentru o rețea de campus mic a emis show ip interface scurt comanda pe un comutator. Ce verifică administratorul cu această comandă?

- starea interfețelor switch și adresa configurată pe interfața vlan 1

- că o anumită gazdă dintr-o altă rețea poate fi atinsă

- calea care este utilizată pentru a ajunge la o anumită gazdă dintr-o altă rețea

- gateway-ul implicit utilizat de switch

explicați:

comanda scurtă afișare interfață ip este utilizată pentru a verifica starea și configurația adresei IP a interfețelor virtuale fizice și comutatoare (SVI).

18. Un tehnician de rețea emite comanda ARP – d * pe un PC după ce routerul conectat la LAN este reconfigurat. Care este rezultatul după emiterea acestei comenzi?

- memoria cache ARP este ștearsă.

- se afișează conținutul curent al cache-ului ARP.

- se afișează informațiile detaliate ale cache-ului ARP.

- memoria cache ARP este sincronizată cu interfața routerului.

explicați:

emiterea comenzii ARP – d * pe un PC va șterge conținutul cache-ului ARP. Acest lucru este util atunci când un tehnician de rețea dorește să se asigure că memoria cache este populată cu informații actualizate.

19. Completați golul.

VoIP definește protocoalele și tehnologiile care implementează transmiterea datelor vocale printr-o rețea IP

20. Completați golul. Nu utilizați abrevieri.

comanda show file systems oferă informații despre cantitatea de memorie nvram gratuită și memorie flash cu permisiunile pentru citirea sau scrierea datelor.

21. Completați golul. Nu utilizați abrevieri.

comanda Afișare versiune emisă pe un router este utilizată pentru a verifica valoarea registrului de configurare software.

explicați:

comanda show version care este emisă pe un router afișează valoarea registrului de configurare, versiunea Cisco IOS utilizată și cantitatea de memorie flash de pe dispozitiv, printre alte informații.

22. Ce serviciu definește protocoalele și tehnologiile care implementează transmiterea pachetelor vocale printr-o rețea IP?

- VoIP

- NAT

- DHCP

- QoS

23. Care este scopul utilizării SSH pentru a vă conecta la un router?

- permite o conexiune Securizată la distanță la interfața liniei de comandă a routerului.

- permite configurarea unui router folosind o interfață grafică.

- permite monitorizarea routerului printr-o aplicație de gestionare a rețelei.

- permite transferul securizat al imaginii software-ului IOS de pe o stație de lucru sau un server nesigur.

24. Ce informații despre un router Cisco pot fi verificate folosind comanda show version?

- valoarea registrului de configurare

- distanța administrativă utilizată pentru a ajunge la rețele

- starea operațională a interfețelor seriale

- versiunea protocolului de rutare care este activată

25. Un tehnician de rețea emite c:\> tracert -6 www.cisco.com comandă pe un PC Windows. Care este scopul opțiunii de comandă -6?

- forțează urmărirea să utilizeze IPv6.

- limitează urmele la doar 6 hamei.

- stabilește un timeout de 6 milisecunde pentru fiecare reluare.

- trimite 6 sonde în fiecare perioadă de timp TTL.

explicați:

opțiunea -6 din comanda C:\> tracert -6 www.cisco.com este folosit pentru a forța urmărirea să utilizeze IPv6.

26. Ce comandă ar trebui utilizată pe un router sau switch Cisco pentru a permite afișarea mesajelor de jurnal în sesiunile conectate de la distanță folosind Telnet sau SSH?

- depana toate

- logare sincron

- arată rulează-config

- Terminal monitor

explică:

comanda monitor terminal este foarte importantă de utilizat atunci când apar mesaje jurnal. Mesajele de jurnal apar în mod implicit atunci când un utilizator este consolat direct într-un dispozitiv Cisco, dar necesită introducerea comenzii terminal monitor atunci când un utilizator accesează de la distanță un dispozitiv de rețea.

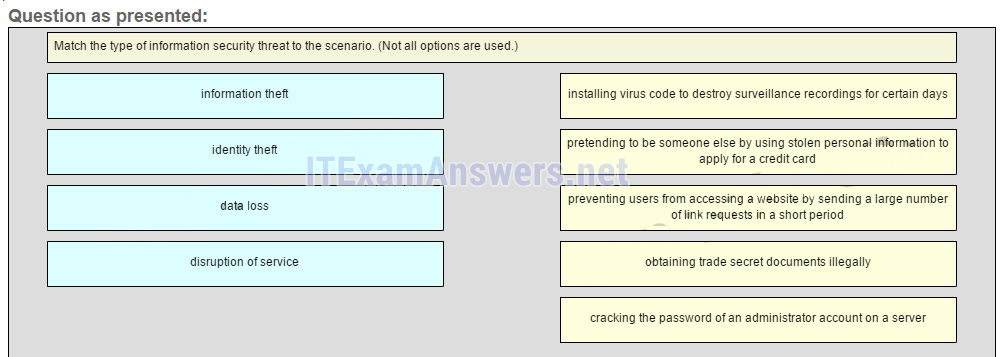

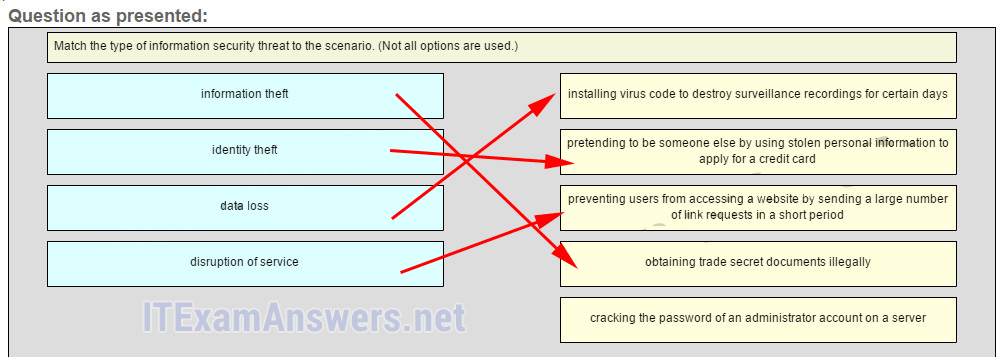

27. Potriviți tipul de amenințare la adresa securității informațiilor cu scenariul. (Nu toate opțiunile sunt utilizate.)

plasați opțiunile în următoarea ordine.

instalarea codului de virus pentru a distruge înregistrările de supraveghere pentru anumite zile -> pierderea datelor

pretinzând că este altcineva prin utilizarea informațiilor personale furate pentru a solicita un card de credit -> furtul de identitate

împiedicarea utilizatorului de a accesa un site web prin trimiterea unui număr mare de solicitări de link-uri într-o perioadă scurtă— >întreruperea serviciului

obținerea ilegală a documentelor secrete comerciale – > furtul de informații

-—

explicați:

după ce un intrus obține acces la o rețea, amenințările comune ale rețelei sunt următoarele:

furtul de informații

furtul de identitate

pierderea sau manipularea datelor

întreruperea serviciului

spargerea parolei pentru un nume de utilizator cunoscut este un tip de atac de acces.

Versiune Mai Veche

28. Care este scopul emiterii comenzilor CD nvram: apoi dir la modul privilege exec al unui router?

- pentru a șterge conținutul NVRAM

- pentru a direcționa toate fișierele Noi către NVRAM

- pentru a lista conținutul NVRAM

- pentru a copia directoarele din NVRAM

29. Ce comandă va face backup pentru configurația stocată în NVRAM pe un server TFTP?

- copy running-Config tftp

- copy TFTP running-config

- copy startup-Config tftp

- copy tftp startup-config

explicație: fișierul de configurare de pornire este stocat în NVRAM, iar configurația de rulare este stocată în RAM. Comanda de copiere este urmată de sursă, apoi de destinație.

30. Ce protocol acceptă livrarea rapidă a mediilor de streaming?

- SNMP

- TCP

- PoE

- RTP

31. Cum ar trebui captat fluxul de trafic pentru a înțelege cel mai bine modelele de trafic dintr-o rețea?

- în timpul ori de utilizare scăzut

- în timpul ori de utilizare de vârf

- atunci când este pe segmentul principal de rețea numai

- atunci când este de la un subset de utilizatori

32. Un administrator de rețea verifică Jurnalul de securitate și observă că a existat acces neautorizat la un server de fișiere intern în weekend. La investigarea ulterioară a jurnalului sistemului de fișiere, administratorul observă că mai multe documente importante au fost copiate pe o gazdă situată în afara companiei. Ce fel de amenințare este reprezentată în acest scenariu?

- pierderi de date

- furt de identitate

- furt de informații

- întreruperea serviciului

33. Ce două acțiuni pot fi întreprinse pentru a preveni un atac de succes asupra unui cont de server de e-mail? (Alege două.)

- nu trimiteți niciodată parola prin rețea într-un text clar.

- nu folosiți niciodată parole care au nevoie de tasta Shift.

- nu permiteți niciodată accesul fizic la consola serverului.

- permite doar accesul autorizat în camera serverului.

- limitați numărul de încercări nereușite de conectare la server.

34. Ce tip de atac de rețea implică dezactivarea sau corupția rețelelor, sistemelor sau serviciilor?

- atacuri de recunoaștere

- atacuri de acces

- atacuri de refuz de serviciu

- atacuri cu cod rău intenționat

35. Un administrator de rețea a stabilit că diferite computere din rețea sunt infectate cu un vierme. Ce secvență de pași trebuie urmată pentru a atenua atacul viermilor?

- inoculare, izolare, carantină și tratament

- izolare, carantină, tratament și inoculare

- tratament, carantină, inoculare și izolare

- izolare, inoculare, carantină și tratament

36. Ce este o caracteristică de securitate a utilizării NAT într-o rețea?

- permite ascunderea adreselor IP externe de utilizatorii interni

- permite ascunderea adreselor IP interne de utilizatorii externi

- neagă toate pachetele care provin de la adrese IP private

- refuză tuturor gazdelor interne să comunice în afara propriei rețele

37. Un ping eșuează atunci când este efectuat de la routerul R1 la routerul R2 conectat direct. Administratorul de rețea continuă apoi să emită comanda show CDP neighbors. De ce administratorul de rețea ar emite această comandă dacă ping-ul a eșuat între cele două routere?

- administratorul de rețea suspectează un virus, deoarece comanda ping nu a funcționat.

- administratorul de rețea dorește să verifice conectivitatea stratului 2.

- administratorul de rețea dorește să verifice adresa IP configurată pe routerul R2.

- administratorul de rețea dorește să determine dacă conectivitatea poate fi stabilită dintr-o rețea neconectată direct.

38. Dacă un fișier de configurare este salvat pe o unitate flash USB atașată la un router, ce trebuie făcut de administratorul de rețea înainte ca fișierul să poată fi utilizat pe router?

- convertiți sistemul de fișiere de la FAT32 la FAT16.

- editați fișierul de configurare cu un editor de text.

- schimbați permisiunea fișierului de la ro la rw.

- utilizați comanda dir de la router pentru a elimina alfabetizarea automată Windows a fișierelor de pe unitatea flash.

39. Care două afirmații despre un identificator de set de servicii (SSID) sunt adevărate? (Alege două.)

- spune unui dispozitiv fără fir căruia îi aparține WLAN

- constă dintr-un șir de caractere de 32 de caractere și nu este sensibil la majuscule

- responsabil pentru determinarea intensității semnalului

- toate dispozitivele fără fir de pe aceeași WLAN trebuie să aibă același SSID

- utilizat pentru criptarea datelor trimise prin rețeaua fără fir

40. Ce le permit utilizatorilor wireless să facă rețelele WLAN care respectă standardele IEEE 802.11?

- utilizați mouse-uri și tastaturi fără fir

- creați o rețea locală unu-la-mai multe folosind tehnologia infraroșu

- utilizați telefoane mobile pentru a accesa servicii de la distanță pe zone foarte mari

- conectați gazdele fără fir la gazde sau servicii pe o rețea Ethernet cu fir

41. Ce protocol de securitate WLAN generează o nouă cheie dinamică de fiecare dată când un client stabilește o conexiune cu AP?

- EAP

- PSK

- WEP

- WPA

42. Ce două afirmații caracterizează securitatea rețelei fără fir? (Alege două.)

- rețelele Wireless oferă aceleași caracteristici de securitate ca și rețelele cu fir.

- unele canale RF oferă criptarea automată a datelor fără fir.

- cu difuzarea SSID dezactivată, un atacator trebuie să cunoască SSID-ul pentru a se conecta.

- utilizarea adresei IP implicite pe un punct de acces facilitează hacking-ul.

- un atacator are nevoie de acces fizic la cel puțin un dispozitiv de rețea pentru a lansa un atac.

43. Deschideți activitatea PT. Efectuați sarcinile din instrucțiunile de activitate și apoi răspundeți la întrebare. Cât timp va fi blocat un utilizator dacă utilizatorul depășește numărul maxim permis de încercări de conectare nereușite?

- 1 minut

- 2 minute

- 3 minute

- 4 minute

Descărcați fișierul PDF de mai jos: