un hacker din SUA care închiriază acces la un botnet masiv Mirai, despre care susțin că are peste 400.000 de roboți infectați, gata să efectueze atacuri DDoS la cererea oricui.

pentru cititorii noștri care nu sunt familiarizați cu Mirai, aceasta este o familie de malware care vizează sistemele încorporate și dispozitivele Internet of Things (IoT) și a fost utilizată în ultimele două luni pentru a lansa cele mai mari atacuri DDoS cunoscute până în prezent.

victimele anterioare au inclus furnizorul francez de servicii de Internet OVH (1,1 Tbps), furnizorul de servicii DNS gestionat Dyn (dimensiune necunoscută) și blogul personal al jurnalistului de investigație Brian Krebs (620 Gbps), care la acea vreme descoperise recent un serviciu israelian DDoS-For-Hire numit vDos.

- 400k botnet a apărut din Codul sursă Mirai original

- 400k Mirai botnet disponibil pentru închiriere

- Botnet dezvoltat de hacker de renume

- Botnet-ul nu este ieftin

- 400k botnet a evoluat, a adăugat noi caracteristici

- botnetul 400k ar putea fi „Botnet #14”

- Hacker refuza test live, atribuire devine complicat

400k botnet a apărut din Codul sursă Mirai original

după atacurile OVH și Krebs DDoS, creatorul acestui malware open-source Mirai, astfel încât alți escroci să-și poată implementa propriile botnet-uri și să acopere unele dintre piesele creatorului malware.

potrivit unui raport Flashpoint, acest lucru este exact ceea ce sa întâmplat, cu mai multe botnet Mirai popping sus peste tot pe web, ca escroci mici de timp a încercat să înființeze tunurile lor personale DDoS.

doi cercetători de securitate care merg online Doar prin poreclele lor, 2sec4u și MalwareTech, au urmărit unele dintre aceste botnet-uri bazate pe Mirai prin contul de Twitter @MiraiAttacks și Malwaretech botnet Tracker.

cei doi spun că majoritatea botnetelor Mirai pe care le urmează sunt relativ mici, dar există una mult mai mare decât majoritatea.

„puteți vedea când lansează atacuri DDoS, deoarece graficul de pe tracker-ul meu scade cu mai mult de jumătate”, a declarat MalwareTech pentru Bleeping Computer. „Au mai mulți roboți decât toate celelalte botnet-uri Mirai puse împreună.”

400k Mirai botnet disponibil pentru închiriere

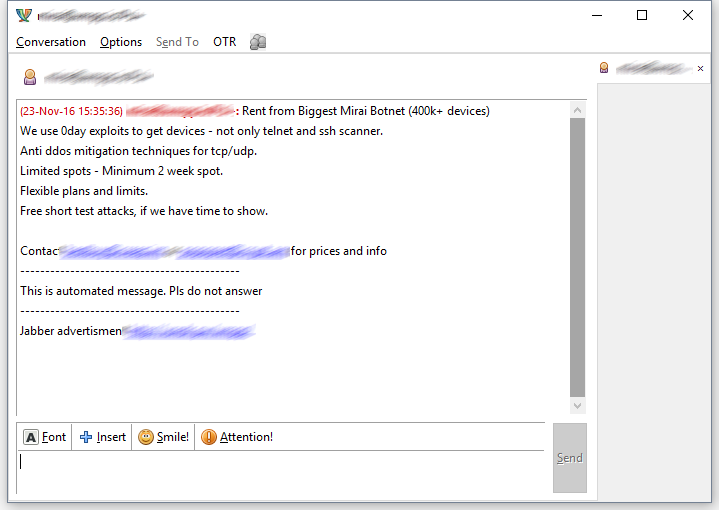

într-o campanie de spam realizată prin XMPP/Jabber a început ieri, un hacker a început publicitatea propriul serviciu DDoS-for-hire, construit pe Malware Mirai.

cei doi susțin că sunt în controlul unui botnet Mirai de 400.000 de dispozitive, deși nu am putut verifica 100% că este același botnet observat de 2sec4u și MalwareTech (mai multe despre acest lucru mai târziu).

o versiune redactată a mesajului spam este disponibilă mai jos, împreună cu textul anunțului.

folosim exploatări 0day pentru a obține dispozitive – nu numai Telnet și ssh scanner.

tehnici de atenuare Anti ddos pentru tcp / udp.

Spoturi limitate – spot minim 2 săptămâni.

planuri și limite flexibile.

atacuri gratuite de testare scurte, dacă avem timp să arătăm.

Botnet dezvoltat de hacker de renume

hackerul din spatele acestui botnet este BestBuy, cunoscut și sub numele de Popopret, același hacker din spatele malware-ului govrat care a fost folosit pentru a încălca și fura date de la nenumărate companii americane. Mai multe detalii despre eforturile lor anterioare sunt disponibile într-un raport InfoArmor relesed în această toamnă. BestBuy face parte dintr-un grup de bază de hackeri care au fost activi pe infamul forum Hell hacking, considerat la un moment dat principalul loc de întâlnire pentru mulți hackeri de elită.

Bleeping Computer a contactat BestBuy prin Jabber, dar hackerul a refuzat să răspundă la unele dintre întrebările noastre, nu pentru a expune informații sensibile despre funcționarea și identitatea lor.

Botnet-ul nu este ieftin

conform anunțului botnet și a ceea ce ne-a spus BestBuy, clienții își pot închiria cantitatea dorită de roboți Mirai, dar pentru o perioadă minimă de două săptămâni.

” prețul este determinat de cantitatea de roboți (mai mulți roboți mai mulți bani), durata atacului (mai mult = mai mulți bani) și timpul de cooldown (mai mult = reducere)”, a declarat BestBuy pentru Bleeping Computer.

clienții nu primesc reduceri dacă cumpără cantități mai mari de roboți, dar primesc o reducere dacă folosesc perioade de cooldown DDoS mai lungi.

„cooldown DDoS” este un termen care se referă la timpul dintre atacurile DDOS consecutive. Botnet-urile DDoS folosesc timpii de cooldown pentru a evita maximizarea conexiunilor, umplerea și risipirea lățimii de bandă, dar și prevenirea dispozitivelor de pinging și deconectare în timpul undelor de atac prelungite.

BestBuy a oferit un exemplu: „prețul pentru 50.000 de roboți cu o durată de atac de 3600 de secunde (1 oră) și timp de cooldown de 5-10 minute este de aproximativ 3-4K pe 2 săptămâni.”După cum puteți vedea, acesta nu este un serviciu ieftin.

odată ce proprietarii de botnet ajung la un acord cu cumpărătorul, Clientul primește adresa URL Onion a backend-ului botnet-ului, unde se poate conecta prin Telnet și își poate lansa atacurile.

400k botnet a evoluat, a adăugat noi caracteristici

comparativ cu codul sursă original Mirai, care a fost scurs on-line la începutul lunii octombrie, botnet BestBuy este de publicitate a suferit un facelift serios.

botnetul original Mirai a fost limitat la doar 200.000 de roboți. După cum a declarat cercetătorul de securitate 2sec4u Bleeping Computer, acest lucru s-a datorat faptului că malware-ul Mirai a venit doar cu suport pentru lansarea atacurilor cu forță brută prin Telnet și cu o listă codificată cu 60 de nume de utilizator & combinații de parole.

limita de 200K se datorează faptului că există aproximativ 200.000 de dispozitive conectate la Internet care au porturi Telnet deschise și utilizează una dintre cele 60 de combinații de parole de utilizator &.

BestBuy a extins Sursa Mirai prin adăugarea opțiunii de a efectua atacuri brute-force prin SSH, dar a adăugat și suport pentru malware pentru a exploata o vulnerabilitate zero-day într-un dispozitiv anonim. 2sec4u spune că suspectează că noile variante de malware Mirai ar putea folosi exploatări și zero-days, dar acest lucru este în prezent neconfirmat, deoarece nimeni nu a inversat versiunile recente ale binarului malware Mirai pentru a confirma declarațiile lui Popopret.

botnetul 400k ar putea fi „Botnet #14”

BestBuy a anunțat, de asemenea, o altă caracteristică nouă, care este capacitatea de a ocoli unele sisteme de atenuare DDoS prin falsificarea (falsificarea) adresei IP a botului. Versiunile anterioare ale malware-ului Mirai nu includeau această caracteristică.

2sec4u a confirmat într-o conversație privată că unele dintre botnetele Mirai nou-născute pot efectua atacuri DDoS prin falsificarea adreselor IP.

aceeași caracteristică a fost văzută de MalwareTech, care a postat pe Twitter despre aceasta în urmă cu trei zile. Într-o conversație privată, MalwareTech a confirmat că marele botnet Mirai pe care îl urmăreau era capabil să ocolească sistemele de atenuare DDoS.

pe Twitter, contul @MiraiAttacks urmărește acest botnet imens ca „Botnet #14.”Acesta este același botnet care a fost folosit în încercarea de a doborî unul dintre furnizorii de servicii de Internet din Liberia.

Hacker refuza test live, atribuire devine complicat

în conversații private cu BestBuy, hacker respectuos a refuzat să furnizeze dovezi de capacitățile botnet lor. Bleeping Computer a cerut hackerului să ruleze un atac DDoS demo pe un server de testare sau cel puțin o captură de ecran a backend-ului lor.

cei doi au refuzat, de asemenea, să-și asume meritul pentru orice atac DDoS care ar putea lega infrastructura botnet-ului lor de atacurile anterioare. Când a fost întrebat dacă botnet-ul lor a fost folosit în atacuri de profil, Popopret a spus: „nu ne monitorizăm clienții.”

Popopret era foarte conștient de faptul că 2sec4u și MalwareTech îi urmăreau botnetul. În ciuda faptului că hackerul a refuzat să efectueze un atac DDoS de testare, reputația lor, reticența lor de a-și expune infrastructura în vreun fel, indicii din anunțul lor XMPP și observațiile cercetătorilor de securitate indică faptul că BestBuy este cel mai probabil operatorul celui mai mare botnet Mirai cunoscut astăzi.

BestBuy a oferit, de asemenea, o informație interesantă, dezvăluind că a avut acces la codul sursă Mirai, cu mult înainte ca acesta să devină public, arătând câteva conexiuni posibile cu creatorul lui Mirai, un hacker care poartă porecla Anna-senpai.

în timp ce cei doi par să se ocupe de cea mai dezvoltată botnet Mirai după ce originalul a murit, alte botnet-uri au evoluat și cu propriul set de caracteristici, deși nu la fel de complexe ca Botnet #14. De exemplu, Incapsula a detectat un botnet Mirai capabil să lanseze atacuri DDoS prin STOMP, un protocol de mesagerie utilizat în general de servere.