- wprowadzenie

- wymagania wstępne

- wymagania

- użyte komponenty

- przegląd

- cele

- przegląd listy kontroli dostępu

- przegląd NAT

- Konfiguracja

- rozpocznij

- Topologia

- Krok 1-Skonfiguruj NAT, aby umożliwić hostom wychodzenie do Internetu

- Krok 2 – Skonfiguruj NAT, aby uzyskać dostęp do serwera www z Internetu

- Krok 3 – Skonfiguruj ACLs

- Krok 4 – Przetestuj konfigurację za pomocą funkcji Tracer pakietów

- Sprawdź

- Rozwiązywanie problemów

- wniosek

wprowadzenie

ten dokument zawiera prosty i prosty przykład konfiguracji translacji adresów sieciowych (NAT) i list kontroli dostępu (ACLs) na zaporze asa w celu umożliwienia połączeń wychodzących i przychodzących. Ten dokument został napisany przy użyciu zapory sieciowej Adaptive Security Appliance (ASA) 5510, niż działa kod ASA w wersji 9.1(1), ale można to łatwo zastosować do każdej innej platformy zapory Asa. Jeśli używasz platformy takiej jak ASA 5505, która używa sieci VLAN zamiast fizycznego interfejsu, musisz odpowiednio zmienić typy interfejsów.

wymagania wstępne

wymagania

nie ma szczególnych wymagań dla tego dokumentu.

użyte komponenty

informacje zawarte w tym dokumencie są oparte na zaporze ASA 5510, która uruchamia kod ASA w wersji 9.1(1).

informacje zawarte w tym dokumencie zostały utworzone z urządzeń w określonym środowisku laboratoryjnym. Wszystkie urządzenia użyte w tym dokumencie rozpoczęły się od wyczyszczonej (domyślnej) konfiguracji. Jeśli Twoja sieć jest aktywna, upewnij się, że rozumiesz potencjalny wpływ dowolnego polecenia.

przegląd

cele

w tej przykładowej konfiguracji można sprawdzić, jaka konfiguracja NAT i ACL będzie potrzebna, aby umożliwić przychodzący dostęp do serwera www w DMZ zapory asa i umożliwić połączenia wychodzące z hostów wewnętrznych i DMZ. Można to podsumować jako dwa cele:

- Zezwalaj hostom na wewnętrzną i wychodzącą łączność DMZ z Internetem.

- Zezwalaj hostom w Internecie na dostęp do serwera www na DMZ o adresie IP 192.168.1.100.

zanim przejdziemy do kroków, które należy wykonać, aby osiągnąć te dwa cele, ten dokument pokrótce opisuje sposób działania ACL i NAT na nowszych wersjach kodu ASA (Wersja 8.3 i nowsze).

przegląd listy kontroli dostępu

listy kontroli dostępu (w skrócie ACL) to metoda, za pomocą której zapora sieciowa ASA określa, czy ruch jest dozwolony, czy zabroniony. Domyślnie ruch przechodzący z niższego do wyższego poziomu bezpieczeństwa jest odrzucany. Może to zostać nadpisane przez ACL zastosowany do tego niższego interfejsu bezpieczeństwa. Również ASA, domyślnie, pozwala na ruch z wyższych do niższych interfejsów bezpieczeństwa. To zachowanie może być również nadpisane przez ACL.

we wcześniejszych wersjach kodu ASA (8.2 i wcześniejsze), Asa porównywał połączenie przychodzące lub pakiet z ACL na interfejsie bez uprzedniego odtłuszczenia pakietu. Innymi sĹ 'owy, ACL musiaĹ’ zezwalaä ‡ na pakiet tak, jakbyĺ „ty miaĹ’ przechwyciä ‡ ten pakiet w interfejsie. W wersji 8.3 i Później kod, ASA untranslatuje ten pakiet przed sprawdzeniem ACL interfejsu. Oznacza to, że dla kodu 8.3 i nowszego oraz tego dokumentu ruch do rzeczywistego adresu IP hosta jest dozwolony, a nie przetłumaczony adres IP hosta.

więcej informacji na temat ACLs znajdziesz w sekcji Konfigurowanie reguł dostępu w książce 2: Cisco ASA Series Firewall Cli Configuration Guide, 9.1.

przegląd NAT

NAT na ASA w wersji 8.3 i nowszej jest podzielony na dwa typy znane jako Auto Nat (Object NAT) i Manual Nat (Twice Nat). Pierwszy z nich, obiekt NAT, jest skonfigurowany w ramach definicji obiektu sieciowego. Przykład tego znajduje się w dalszej części tego dokumentu. Jedną z głównych zalet tej metody NAT jest to, że ASA automatycznie nakazuje reguły przetwarzania w celu uniknięcia konfliktów. Jest to najprostsza forma NAT, ale z tą łatwością przychodzi ograniczenie w ziarnistości konfiguracji. Na przykład, nie można podjąć decyzji o tłumaczeniu na podstawie przeznaczenia pakietu, tak jak w przypadku drugiego typu NAT, ręcznego Nat. Ręczny NAT jest bardziej solidny w swojej szczegółowości, ale wymaga, aby linie były skonfigurowane we właściwej kolejności, aby mógł osiągnąć prawidłowe zachowanie. To komplikuje ten typ NAT i w rezultacie nie będzie użyty w tym przykładzie konfiguracji.

aby uzyskać więcej informacji na temat NAT, zobacz sekcję Informacje o NAT w książce 2: Cisco ASA Series Firewall Cli Configuration Guide, 9.1.

Konfiguracja

rozpocznij

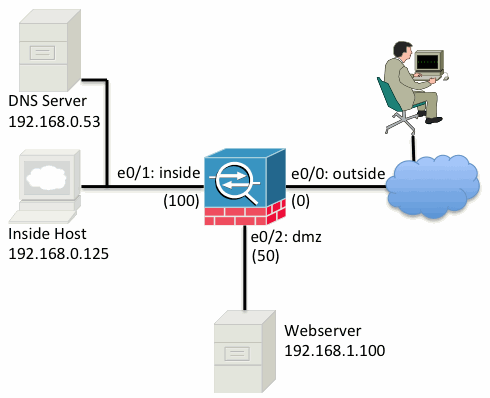

podstawowa konfiguracja ASA to trzy interfejsy połączone z trzema segmentami sieci. Segment sieci ISP jest podłączony do interfejsu Ethernet0 / 0 i oznaczony na zewnątrz poziomem bezpieczeństwa 0. Sieć wewnętrzna została podłączona do Ethernet0 / 1 i oznaczona jako inside z poziomem bezpieczeństwa 100. Segment DMZ, w którym znajduje się serwer WWW, jest połączony z Ethernet0/2 i oznaczony jako DMZ z poziomem bezpieczeństwa 50.

Konfiguracja interfejsu i adresy IP dla przykładu są widoczne tutaj:

interface Ethernet0/0

nameif outside

security-level 0

ip address 198.51.100.100 255.255.255.0

!

interface Ethernet0/1

nameif inside

security-level 100

ip address 192.168.0.1 255.255.255.0

!

interface Ethernet0/2

nameif dmz

security-level 50

ip address 192.168.1.1 255.255.255.0

!

route outside 0.0.0.0 0.0.0.0 198.51.100.1

tutaj możesz zobaczyć, że wewnętrzny Interfejs ASA jest ustawiony z adresem IP 192.168.0.1 i jest to Domyślna brama dla wewnętrznych hostów. Zewnętrzny interfejs ASA jest skonfigurowany z adresem IP uzyskanym od dostawcy usług internetowych. Istnieje domyślna trasa, która ustawia next-hop jako bramę ISP. Jeśli używasz DHCP, jest to dostarczane automatycznie. Interfejs DMZ jest skonfigurowany z adresem IP 192.168.1.1 i jest domyślną bramą dla hostów w segmencie sieci DMZ.

Topologia

oto wizualne spojrzenie na to, jak jest to okablowane i skonfigurowane:

Krok 1-Skonfiguruj NAT, aby umożliwić hostom wychodzenie do Internetu

dla tego przykładowego obiektu użyto NAT, znanego również jako AutoNAT. Pierwszą rzeczą do skonfigurowania są reguły NAT, które pozwalają hostom w segmencie wewnętrznym i DMZ łączyć się z Internetem. Ponieważ te hosty używają prywatnych adresów IP, musisz przetłumaczyć je na coś, co jest routowalne w Internecie. W tym przypadku należy przetłumaczyć adresy tak, aby wyglądały jak zewnętrzny adres IP interfejsu ASA. Jeśli twój zewnętrzny adres IP zmienia się często (być może z powodu DHCP), jest to najprostszy sposób na skonfigurowanie tego.

aby skonfigurować ten NAT, musisz utworzyć obiekt sieciowy, który reprezentuje podsieć wewnętrzną, jak również obiekt, który reprezentuje podsieć DMZ. W każdym z tych obiektów należy skonfigurować dynamiczną regułę nat, która będzie przenosić translację adresów (PAT) tych klientów podczas przechodzenia ich z odpowiednich interfejsów do interfejsu zewnętrznego.

Ta konfiguracja wygląda podobnie do tej:

object network inside-subnet

subnet 192.168.0.0 255.255.255.0

nat (inside,outside) dynamic interface

!

object network dmz-subnet

subnet 192.168.1.0 255.255.255.0

nat (dmz,outside) dynamic interface

jeśli spojrzysz na bieżącą konfigurację w tym momencie (z wyjściem polecenia Pokaż Uruchom), zobaczysz, że definicja obiektu jest podzielona na dwie części wyjścia. Pierwsza część wskazuje tylko to, co znajduje się w obiekcie (host/podsieć, adres IP itd.), podczas gdy druga sekcja pokazuje regułę NAT powiązaną z tym obiektem. Jeśli weźmiesz pierwszy wpis w poprzednim wyjściu:

gdy hosty pasujące do podsieci 192.168.0.0/24 przechodzą z interfejsu wewnętrznego do interfejsu zewnętrznego, chcesz dynamicznie przetłumaczyć je na Interfejs zewnętrzny.

Krok 2 – Skonfiguruj NAT, aby uzyskać dostęp do serwera www z Internetu

teraz, gdy hosty wewnątrz i interfejsy DMZ mogą dostać się do Internetu, musisz zmodyfikować konfigurację, aby użytkownicy w Internecie mogli uzyskać dostęp do naszego serwera www na porcie TCP 80. W tym przykładzie konfiguracja polega na tym, że ludzie w internecie mogą łączyć się z innym adresem IP dostarczonym przez dostawcę usług internetowych, dodatkowym adresem IP, który posiadamy. W tym przykładzie użyj 198.51.100.101. Dzięki tej konfiguracji użytkownicy Internetu będą mogli uzyskać dostęp do serwera www DMZ, uzyskując dostęp do 198.51.100.101 na porcie TCP 80. Użyj obiektu Nat do tego zadania, a ASA przetłumaczy port TCP 80 na serwerze WWW (192.168.1.100)na wygląd 198.51.100.101 na porcie TCP 80 na zewnątrz. Podobnie jak to było zrobione wcześniej, zdefiniuj obiekt i zdefiniuj reguły tłumaczenia dla tego obiektu. Ponadto, zdefiniuj drugi obiekt reprezentujący adres IP, na który zostanie przetłumaczony ten host.

Ta konfiguracja wygląda podobnie do tej:

object network webserver-external-ip

host 198.51.100.101

!

object network webserver

host 192.168.1.100

nat (dmz,outside) static webserver-external-ip service tcp www www

aby podsumować co ta reguła NAT oznacza w tym przykładzie:

gdy host, który pasuje do adresu IP 192.168.1.100 na segmentach DMZ ustanawia połączenie pochodzące z portu TCP 80 (www) i to połączenie wychodzi z zewnętrznego interfejsu, chcesz przetłumaczyć to na port TCP 80 (www) na zewnętrzny interfejs i przetłumaczyć ten adres IP na 198.51.100.101.

to wydaje się trochę dziwne… „pochodzi z portu TCP 80 (www)”, ale ruch sieciowy jest przeznaczony do Portu 80. Ważne jest, aby zrozumieć, że te reguły NAT mają charakter dwukierunkowy. W rezultacie możesz odwrócić sformułowanie, aby zmienić frazę tego zdania. Wynik ma o wiele większy sens:

gdy hosty z zewnątrz nawiązują połączenie z 198.51.100.101 na docelowym porcie TCP 80 (www), przetłumaczysz docelowy adres IP na 192.168.1.100, a docelowym portem będzie port TCP 80 (www) i wyślesz go do DMZ.

to ma większy sens, gdy jest sformułowane w ten sposób. Następnie musisz skonfigurować ACLs.

Krok 3 – Skonfiguruj ACLs

NAT jest skonfigurowany i koniec tej konfiguracji jest bliski. Pamiętaj, że ACL na ASA pozwala nadpisać domyślne zachowanie zabezpieczeń, które jest następujące:

- ruch z niższego interfejsu bezpieczeństwa jest odrzucany, gdy przechodzi do wyższego interfejsu bezpieczeństwa.

- ruch przechodzący z interfejsu o wyższym poziomie bezpieczeństwa jest dozwolony, gdy przechodzi do interfejsu o niższym poziomie bezpieczeństwa.

więc bez dodawania żadnych ACL do konfiguracji, ten ruch w przykładzie działa:

- hosty wewnątrz (poziom bezpieczeństwa 100) mogą łączyć się z hostami na DMZ (poziom bezpieczeństwa 50).

- hosty wewnątrz (poziom bezpieczeństwa 100) mogą łączyć się z hostami Na Zewnątrz (poziom bezpieczeństwa 0).

- hosty na DMZ (poziom bezpieczeństwa 50) mogą łączyć się z hostami Na Zewnątrz (poziom bezpieczeństwa 0).

jednak ten ruch jest odrzucony:

- hosty Na Zewnątrz (poziom bezpieczeństwa 0) nie mogą łączyć się z hostami wewnątrz (poziom bezpieczeństwa 100).

- hosty na zewnątrz (poziom bezpieczeństwa 0) nie mogą łączyć się z hostami na DMZ (poziom bezpieczeństwa 50).

- hosty na DMZ (poziom bezpieczeństwa 50) nie mogą łączyć się z hostami wewnętrznymi (poziom bezpieczeństwa 100).

ponieważ ruch z zewnątrz do sieci DMZ jest odrzucany przez ASA z jego aktualną konfiguracją, użytkownicy w Internecie nie mogą dotrzeć do serwera www pomimo konfiguracji NAT w Kroku 2. Musisz wyraźnie zezwolić na ten ruch. W kodzie 8.3 i nowszym musisz użyć prawdziwego adresu IP hosta w ACL, a nie przetłumaczonego adresu IP. Oznacza to, że konfiguracja musi zezwalać na ruch przeznaczony do 192.168.1.100, a nie na ruch przeznaczony do 198.51.100.101 na porcie 80. Dla uproszczenia, obiekty zdefiniowane w Kroku 2 będą również używane do tego ACL. Po utworzeniu ACL należy go zastosować w interfejsie zewnętrznym.

oto jak wyglądają te polecenia konfiguracyjne:

access-list outside_acl extended permit tcp any object webserver eq www

!

access-group outside_acl in interface outside

linia access-list stanowi:

Zezwalaj na ruch z dowolnego (gdzie) hosta reprezentowanego przez obiekt webserver (192.168.1.100) na porcie 80.

ważne jest, aby konfiguracja używała tutaj słowa kluczowego any. Ponieważ źródłowy adres IP klientów nie jest znany, ponieważ dociera do twojej witryny, określ dowolne znaczenie „dowolny adres IP”.

co z ruchem z segmentu DMZ przeznaczonym na hosty w segmencie sieci wewnętrznej? Na przykład serwer w sieci wewnętrznej, z którym hosty w DMZ muszą się połączyć. Jak ASA może zezwolić tylko na ten konkretny ruch przeznaczony do wewnętrznego serwera i zablokować wszystko inne przeznaczone do wewnętrznego segmentu z DMZ?

w tym przykładzie zakłada się, że istnieje serwer DNS w sieci wewnętrznej pod adresem IP 192.168.0.53, do którego hosty na DMZ muszą uzyskać dostęp w celu rozdzielczości DNS. Tworzysz potrzebny ACL i stosujesz go do interfejsu DMZ, aby ASA mógł nadpisać to domyślne zachowanie zabezpieczeń, wspomniane wcześniej, dla ruchu, który wchodzi do tego interfejsu.

oto jak wyglądają te polecenia konfiguracyjne:

object network dns-server

host 192.168.0.53

!

access-list dmz_acl extended permit udp any object dns-server eq domain

access-list dmz_acl extended deny ip any object inside-subnet

access-list dmz_acl extended permit ip any any

!

access-group dmz_acl in interface dmz

ACL jest bardziej złożony niż zwykłe Zezwolenie na ten ruch do serwera DNS na porcie UDP 53. Jeśli wszystko, co zrobiliśmy, to pierwsza linia „zezwolenia”, wtedy cały ruch zostanie zablokowany z DMZ do hostów w Internecie. ACL mają implicit „deny ip any any” na końcu ACL. W rezultacie hosty DMZ nie byłyby w stanie wyjść do Internetu. Mimo że ruch z DMZ Na zewnątrz jest domyślnie dozwolony, przy zastosowaniu ACL do interfejsu DMZ, te domyślne zachowania bezpieczeństwa dla interfejsu DMZ nie są już skuteczne i musisz wyraźnie zezwolić na ruch w interfejsie ACL.

Krok 4 – Przetestuj konfigurację za pomocą funkcji Tracer pakietów

teraz, gdy konfiguracja jest zakończona, musisz ją przetestować, aby upewnić się, że działa. Najprostszą metodą jest użycie rzeczywistych hostów (jeśli jest to twoja sieć). Jednak w interesie testowania tego z CLI i dalszego odkrywania niektórych narzędzi ASA, użyj Tracera pakietów w celu przetestowania i potencjalnie debugowania wszelkich napotkanych problemów.

Packet tracer działa poprzez symulację pakietu w oparciu o szereg parametrów i wstrzykiwanie tego pakietu do ścieżki danych interfejsu, podobnie jak prawdziwy pakiet życia, gdyby został odebrany z przewodu. Pakiet ten jest śledzony przez niezliczone kontrole i procesy, które są wykonywane podczas przechodzenia przez zaporę ogniową, a Packet tracer notuje wynik. Symuluj wewnętrzny host wychodzący do hosta w Internecie. Poniższe polecenie instruuje Firewalla do:

Symulacja pakietu TCP przychodzącego do wewnętrznego interfejsu z adresu IP 192.168.0.125 na źródłowym porcie 12345 przeznaczonego na adres IP 203.0.113.1 na porcie 80.

ciscoasa# packet-tracer input inside tcp 192.168.0.125 12345 203.0.113.1 80

Phase: 1

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Config:

Implicit Rule

Additional Information:

MAC Access list

Phase: 2

Type: ROUTE-LOOKUP

Subtype: input

Result: ALLOW

Config:Additional Information:

in 0.0.0.0 0.0.0.0 outsidePhase: 3

Type: NAT

Subtype:

Result: ALLOW

Config:

object network inside-subnet

nat (inside,outside) dynamic interface

Additional Information:

Dynamic translate 192.168.0.125/12345 to 198.51.100.100/12345

Phase: 4

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Phase: 5

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Phase: 6

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Phase: 7

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Phase: 8

Type: FLOW-CREATION

Subtype:

Result: ALLOW

Config:

Additional Information:

New flow created with id 1, packet dispatched to next module

Result:

input-interface: inside

input-status: up

input-line-status: up

output-interface: outside

output-status: up

output-line-status: up

Action: allow

w rezultacie ruch jest dozwolony, co oznacza, że przeszedł wszystkie kontrole NAT i ACL w konfiguracji i został wysłany na zewnątrz interfejsu wyjścia. Zauważ, że pakiet został przetłumaczony w fazie 3 i szczegóły tej fazy pokazują, jaka reguła została trafiona. Host 192.168.0125 jest dynamicznie tłumaczone na 198.51.100.100 zgodnie z konfiguracją.

Teraz uruchom go, aby uzyskać połączenie z Internetu do serwera www. Pamiętaj, że hosty w Internecie uzyskają dostęp do serwera www, łącząc się z 198.51.100.101 na zewnętrznym interfejsie. Ponownie, to następne polecenie przekłada się na:

Symulacja pakietu TCP przychodzącego do interfejsu zewnętrznego z adresu IP 192.0.2.123 na źródłowym porcie 12345 i adresu IP 198.51.100.101 na porcie 80.

ciscoasa# packet-tracer input outside tcp 192.0.2.123 12345 198.51.100.101 80

Phase: 1

Type: UN-NAT

Subtype: static

Result: ALLOW

Config:

object network webserver

nat (dmz,outside) static webserver-external-ip service tcp www www

Additional Information:

NAT divert to egress interface dmz

Untranslate 198.51.100.101/80 to 192.168.1.100/80

Phase: 2

Type: ACCESS-LIST

Subtype: log

Result: ALLOW

Config:

access-group outside_acl in interface outside

access-list outside_acl extended permit tcp any object webserver eq www

Additional Information:

Phase: 3

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Phase: 4

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Phase: 5

Type: NAT

Subtype: rpf-check

Result: ALLOW

Config:

object network webserver

nat (dmz,outside) static webserver-external-ip service tcp www www

Additional Information:

Phase: 6

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Phase: 7

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Phase: 8

Type: FLOW-CREATION

Subtype:

Result: ALLOW

Config:

Additional Information:

New flow created with id 3, packet dispatched to next module

Result:

input-interface: outside

input-status: up

input-line-status: up

output-interface: dmz

output-status: up

output-line-status: up

Action: allow

ponownie, rezultatem jest to, że pakiet jest dozwolony. ACLS się sprawdzają, konfiguracja wygląda dobrze, a użytkownicy w Internecie (Na Zewnątrz) powinni mieć dostęp do tego serwera www z zewnętrznym IP.

Sprawdź

procedury Weryfikacji są zawarte w kroku 4 – testowanie konfiguracji z funkcją Tracer pakietów.

Rozwiązywanie problemów

obecnie nie ma dostępnych szczegółowych informacji dotyczących rozwiązywania problemów dla tej konfiguracji.

wniosek

konfiguracja ASA do wykonywania podstawowego NAT nie jest tak zniechęcająca do zadania. Przykład w tym dokumencie można dostosować do konkretnego scenariusza, jeśli zmienisz adresy IP i porty używane w przykładowych konfiguracjach. Ostateczna konfiguracja ASA dla tego, po połączeniu, wygląda podobnie do tej Dla ASA 5510:

ASA Version 9.1(1)

!

interface Ethernet0/0

nameif outside

security-level 0

ip address 198.51.100.100 255.255.255.0

!

interface Ethernet0/1

nameif inside

security-level 100

ip address 192.168.0.1 255.255.255.0

!

interface Ethernet0/2

nameif dmz

security-level 50

ip address 192.168.1.1 255.255.255.0

!

object network inside-subnet

subnet 192.168.0.0 255.255.255.0

object network dmz-subnet

subnet 192.168.1.0 255.255.255.0

object network webserver

host 192.168.1.100

object network webserver-external-ip

host 198.51.100.101

object network dns-server

host 192.168.0.53

!

access-list outside_acl extended permit tcp any object webserver eq www

access-list dmz_acl extended permit udp any object dns-server eq domain

access-list dmz_acl extended deny ip any object inside-subnet

access-list dmz_acl extended permit ip any any

!

object network inside-subnet

nat (inside,outside) dynamic interface

object network dmz-subnet

nat (dmz,outside) dynamic interface

object network webserver

nat (dmz,outside) static webserver-external-ip service tcp www www

access-group outside_acl in interface outside

access-group dmz_acl in interface dmz

!

route outside 0.0.0.0 0.0.0.0 198.51.100.1 1

na przykład na ASA 5505 z interfejsami podłączonymi jak pokazano wcześniej (Na Zewnątrz podłączonym do Ethernet0 / 0, wewnątrz podłączonym do Ethernet0/1 i DMZ podłączonym do Ethernet0/2):

ASA Version 9.1(1)

!

interface Ethernet0/0

description Connected to Outside Segment

switchport access vlan 2

!

interface Ethernet0/1

description Connected to Inside Segment

switchport access vlan 1

!

interface Ethernet0/2

description Connected to DMZ Segment

switchport access vlan 3

!

interface Vlan2

nameif outside

security-level 0

ip address 198.51.100.100 255.255.255.0

!

interface Vlan1

nameif inside

security-level 100

ip address 192.168.0.1 255.255.255.0

!

interface Vlan3

nameif dmz

security-level 50

ip address 192.168.1.1 255.255.255.0

!

object network inside-subnet

subnet 192.168.0.0 255.255.255.0

object network dmz-subnet

subnet 192.168.1.0 255.255.255.0

object network webserver

host 192.168.1.100

object network webserver-external-ip

host 198.51.100.101

object network dns-server

host 192.168.0.53

!

access-list outside_acl extended permit tcp any object webserver eq www

access-list dmz_acl extended permit udp any object dns-server eq domain

access-list dmz_acl extended deny ip any object inside-subnet

access-list dmz_acl extended permit ip any any

!

object network inside-subnet

nat (inside,outside) dynamic interface

object network dmz-subnet

nat (dmz,outside) dynamic interface

object network webserver

nat (dmz,outside) static webserver-external-ip service tcp www www

access-group outside_acl in interface outside

access-group dmz_acl in interface dmz

!

route outside 0.0.0.0 0.0.0.0 198.51.100.1 1