haker wynajmujący dostęp do ogromnego botnetu Mirai, który jak twierdzą ma ponad 400 000 zainfekowanych botów, gotowych do przeprowadzania ataków DDoS na każde życzenie.

dla naszych czytelników nieznających Mirai jest to rodzina złośliwego oprogramowania, która atakuje systemy wbudowane i urządzenia Internetu Rzeczy (IoT) i była używana w ciągu ostatnich dwóch miesięcy do uruchamiania największych znanych do tej pory ataków DDoS.

poprzednie głośne ofiary to francuski dostawca usług internetowych OVH (1,1 Tbps), dostawca zarządzanych usług DNS Dyn (rozmiar Nieznany) i osobisty blog dziennikarza śledczego Briana Krebsa (620 Gbps), który w tym czasie niedawno odkrył izraelską usługę DDoS do wynajęcia o nazwie vDos.

400k botnet zrodził się z oryginalnego kodu źródłowego Mirai

po atakach DDoS OVH i Krebsa, twórca tego złośliwego oprogramowania open-source Mirai, więc inni oszuści mogli wdrożyć własne botnety i pokryć niektóre ślady Twórcy złośliwego oprogramowania.

zgodnie z raportem Flashpoint, dokładnie tak się stało, z wieloma botnetami Mirai pojawiającymi się w całej sieci, gdy drobni oszuści próbowali skonfigurować swoje osobiste działa DDoS.

dwóch badaczy zajmujących się bezpieczeństwem, którzy działają online tylko pod swoimi pseudonimami, 2sec4u i MalwareTech, śledziło niektóre z tych botnetów opartych na Mirai za pośrednictwem konta @MiraiAttacks na Twitterze i trackera botnetów MalwareTech.

te dwa mówią, że większość botnetów Mirai, które śledzą, jest stosunkowo niewielka, ale jest jedna znacznie większa niż większość.

„możesz zobaczyć, kiedy uruchamiają ataki DDoS, ponieważ wykres na moim trackerze spada o ponad połowę”, powiedział Malwaretech Bleeping Computer. „Mają więcej botów niż wszystkie inne botnety Mirai razem wzięte.”

400K botnetu Mirai do wynajęcia

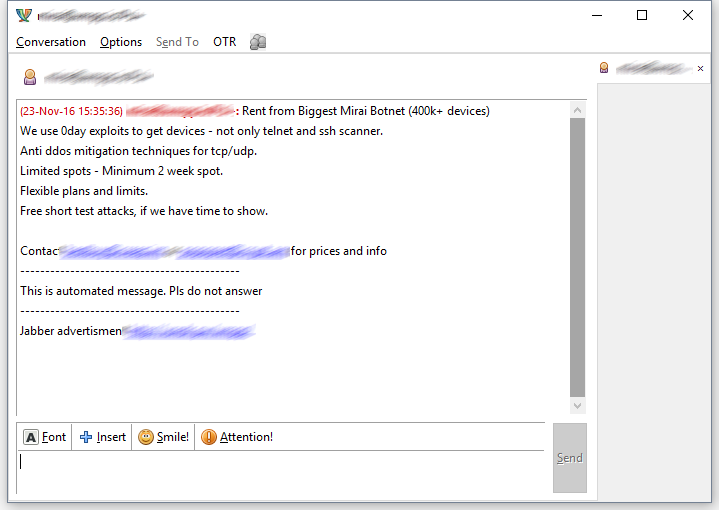

w rozpoczętej wczoraj kampanii spamowej za pośrednictwem XMPP/Jabbera haker rozpoczął reklamowanie własnej usługi DDoS-for-hire, zbudowanej na złośliwym oprogramowaniu Mirai.

obaj twierdzą, że są pod kontrolą botnetu Mirai składającego się z 400 000 urządzeń, chociaż nie mogliśmy w 100% zweryfikować, że jest to ten sam botnet zaobserwowany przez 2sec4u i MalwareTech (więcej na ten temat później).

poniżej dostępna jest zredagowana wersja wiadomości spam wraz z tekstem ogłoszenia.

używamy exploitów 0day, aby uzyskać urządzenia – nie tylko Telnet i skaner SSH.

techniki łagodzenia ddos dla tcp / udp.

ograniczone miejsca-Minimum 2 tygodniowe miejsce.

elastyczne plany i limity.

darmowe krótkie ataki testowe, jeśli mamy czas na pokazanie.

Botnet opracowany przez renomowanego hakera

hakerem stojącym za tym botnetem jest BestBuy, znany również jako Popopret, ten sam haker stojący za złośliwym oprogramowaniem GovRAT, które zostało użyte do włamania i kradzieży danych z niezliczonych amerykańskich firm. Więcej szczegółów na temat ich wcześniejszych przedsięwzięć można znaleźć w raporcie InfoArmor opublikowanym jesienią tego roku. BestBuy jest częścią podstawowej grupy hakerów, którzy byli aktywni na niesławnym Hell hacking forum, uważanym w pewnym momencie za główne miejsce spotkań wielu elitarnych hakerów.

Bleeping Computer skontaktował się z BestBuy za pośrednictwem Jabbera, ale haker odmówił odpowiedzi na niektóre z naszych pytań, nie ujawniając poufnych informacji na temat ich działania i tożsamości.

Botnet nie jest tani

zgodnie z reklamą botnetu i tym, co powiedział nam BestBuy, klienci mogą wynająć żądaną ilość botów Mirai, ale na minimum dwa tygodnie.

” cena zależy od ilości botów (więcej botów więcej pieniędzy), czasu trwania ataku (dłużej = więcej pieniędzy) i czasu odnowienia (dłużej = Zniżka)”, BestBuy powiedział Bleeping Computer.

klienci nie otrzymują zniżek, jeśli kupują większe ilości botów, ale otrzymują zniżkę, jeśli używają dłuższych okresów odnowienia DDoS.

„cooldown DDoS” to termin odnoszący się do czasu pomiędzy kolejnymi atakami DDoS. Botnety DDoS wykorzystują czasy odnowienia, aby uniknąć maksymalizacji połączeń, wypełniania i marnowania przepustowości, ale także zapobiegać wysyłaniu i odłączaniu urządzeń podczas długotrwałych fal ataku.

BestBuy podał przykład: „cena za 50 000 botów o czasie trwania ataku 3600 sekund (1 godzina) i 5-10 minutowym czasie odnowienia wynosi około 3 – 4K na 2 tygodnie.”Jak widać, to nie jest tania usługa.

gdy właściciele botnetów osiągną porozumienie z kupującym, klient otrzymuje cebulowy adres URL backendu botnetu, gdzie może połączyć się przez Telnet i uruchomić swoje ataki.

botnet 400k ewoluował, dodał nowe funkcje

w porównaniu do oryginalnego kodu źródłowego Mirai, który wyciekł do Internetu na początku października, botnet BestBuy is advertising przeszedł poważny lifting.

oryginalny botnet Mirai był ograniczony do zaledwie 200 000 botów. Jak powiedział badacz bezpieczeństwa 2sec4u Bleeping Computer, stało się tak dlatego, że złośliwe oprogramowanie Mirai miało tylko wsparcie dla uruchamiania ataków brute-force przez Telnet i z zakodowaną na stałe listą 60 kombinacji haseł użytkownika &.

limit 200K wynika z tego, że istnieje około 200 000 urządzeń podłączonych do Internetu, które mają otwarte porty Telnet i używają jednej z 60 kombinacji haseł nazwy użytkownika &.

BestBuy rozszerzył źródło Mirai, dodając opcję przeprowadzania ataków brute-force przez SSH, ale także dodał wsparcie dla złośliwego oprogramowania w celu wykorzystania luki zero-day na nienazwanym urządzeniu. 2sec4u twierdzi, że podejrzewa, że nowe warianty złośliwego oprogramowania Mirai mogą wykorzystywać exploity i zero-dni, ale jest to obecnie niepotwierdzone, ponieważ nikt nie zmodyfikował ostatnich wersji binarnych złośliwego oprogramowania Mirai, aby potwierdzić stwierdzenia Popopreta.

botnet 400K może być „Botnet #14”

BestBuy reklamował również kolejną nową funkcję, którą jest możliwość ominięcia niektórych systemów łagodzenia DDoS poprzez fałszowanie (udawanie) adresu IP bota. Poprzednie wersje złośliwego oprogramowania Mirai nie zawierały tej funkcji.

2sec4u potwierdził w prywatnej rozmowie, że niektóre z nowo powstałych botnetów Mirai mogą przeprowadzać ataki DDoS poprzez fałszowanie adresów IP.

tę samą funkcję widział MalwareTech, który napisał o tym trzy dni temu. W prywatnej rozmowie MalwareTech potwierdził, że duży botnet Mirai, który śledzili, był w stanie ominąć systemy łagodzące DDoS.

na Twitterze konto @MiraiAttacks śledzi ten ogromny botnet jako ” Botnet #14.”Jest to ten sam botnet, który został użyty w celu obalenia jednego z dostawców usług internetowych w Liberii.

haker odmawia testu na żywo, atrybucja staje się trudna

w prywatnych rozmowach z BestBuy haker z szacunkiem odmówił dostarczenia dowodów na możliwości swojego botnetu. Bleeping Computer poprosił hakera o uruchomienie demonstracyjnego ataku DDoS na serwerze testowym lub przynajmniej zrzutu ekranu swojego zaplecza.

obaj również odmówili uznania za każdy atak DDoS, który mógłby powiązać infrastrukturę ich botnetu z poprzednimi atakami. Popopret zapytany, czy ich botnet był używany w jakichkolwiek głośnych atakach, powiedział: „nie monitorujemy naszych klientów.”

Popopret był bardzo świadomy, że 2sec4u i MalwareTech śledzą jego botnet. Pomimo tego, że haker odmawia przeprowadzenia testowego ataku DDoS, jego reputacja, niechęć do ujawniania w jakikolwiek sposób swojej infrastruktury, wskazówki w reklamie XMPP i obserwacje badaczy bezpieczeństwa wskazują na to, że BestBuy jest najprawdopodobniej operatorem największego znanego dziś botnetu Mirai.

BestBuy dostarczył również interesującą ciekawostkę, ujawniając, że miał dostęp do kodu źródłowego Mirai, na długo przed jego upublicznieniem, pokazując możliwe powiązania z twórcą Mirai, hakerem o pseudonimie Anna-senpai.

chociaż wydaje się, że są one odpowiedzialne za najbardziej rozwinięty botnet Mirai po tym, jak oryginał wygasł, inne botnety ewoluowały również z własnym zestawem funkcji, choć nie tak skomplikowanym jak Botnet #14. Na przykład Incapsula wykryła botnet Mirai zdolny do uruchamiania ataków DDoS za pośrednictwem STOMP, protokołu komunikacyjnego powszechnie używanego przez serwery.