jak znaleźć: naciśnij „Ctrl + F” w przeglądarce i wypełnij dowolne sformułowanie w pytaniu, aby znaleźć to pytanie/odpowiedź. Jeśli pytania nie ma, znajdź je w banku pytań.

UWAGA: Jeśli masz nowe pytanie dotyczące tego testu, skomentuj pytanie i listę wielokrotnego wyboru w poniższym artykule. Będziemy aktualizować odpowiedzi dla Ciebie w jak najkrótszym czasie. Dziękuję! Naprawdę cenimy twój wkład w stronę internetową.

1. Nowo zatrudniony technik sieciowy otrzymuje zadanie zamawiania nowego sprzętu dla małej firmy z dużą prognozą wzrostu. Jaki główny czynnik powinien być brany pod uwagę przy wyborze nowych urządzeń?

- urządzenia ze stałą liczbą i typem interfejsów

- urządzenia, które obsługują Monitorowanie sieci

- urządzenia redundantne

- Urządzenia z obsługą modułowości

wyjaśnij:

w małej firmie z dużą prognozą wzrostu głównym czynnikiem wpływającym byłaby zdolność urządzeń do obsługi modułowości. Urządzenia ze stałym typem / liczbą interfejsów nie wspierają wzrostu. Redundancja jest ważnym czynnikiem, ale zwykle występuje w dużych przedsiębiorstwach. Monitorowanie sieci jest również ważnym aspektem, ale nie tak ważnym jak modułowość.

2. Który projekt sieci byłby ważniejszy dla dużej korporacji niż dla małej firmy?

- router internetowy

- zapora ogniowa

- przełącznik niskiej gęstości portów

- redundancja

wyjaśnij:

małe firmy potrzebują dziś dostępu do Internetu i używają routera internetowego, aby zaspokoić tę potrzebę. Przełącznik jest wymagany do podłączenia dwóch urządzeń hosta i wszelkich telefonów IP lub urządzeń sieciowych, takich jak drukarka lub skaner. Przełącznik może być zintegrowany z routerem. Zapora sieciowa jest potrzebna do ochrony zasobów obliczeniowych firmy. Redundancja zwykle nie występuje w bardzo małych firmach, ale nieco większe małe firmy mogą używać redundancji gęstości portów lub mieć nadmiarowych dostawców Internetu/łącza.

3. Które dwa rodzaje ruchu wymagają dostawy wrażliwej na opóźnienia? (Wybierz dwa.)

- www

- FTP

- głos

- wideo

wyjaśnij:

ruch głosowy i wideo ma cechy wrażliwe na opóźnienia i musi mieć pierwszeństwo przed innymi typami ruchu, takimi jak ruch internetowy, e-mail i transfer plików.

4. Administrator sieci w małej firmie zastanawia się, jak skalować sieć w ciągu najbliższych trzech lat, aby uwzględnić przewidywany wzrost. Jakie trzy rodzaje informacji należy wykorzystać do planowania rozwoju sieci? (Wybierz trzy.)

- zasady i procedury dotyczące zasobów ludzkich dla wszystkich pracowników w firmie

- dokumentacja aktualnych topologii fizycznych i logicznych

- analiza ruchu sieciowego w oparciu o protokoły, aplikacje i usługi używane w sieci

- historia i misja firmy

- inwentaryzacja urządzeń obecnie używanych w sieci

- wykaz obecnych pracowników i ich roli w firmie

wyjaśnij:

kilka elementów potrzebnych do skalowania sieci to dokumentacja topologii fizycznej i logicznej, lista urządzeń używanych w sieci oraz analiza ruchu w sieci.

5. Jakie dwa stwierdzenia opisują, jak oceniać wzorce przepływu ruchu i typy ruchu sieciowego za pomocą analizatora protokołów? (Wybierz dwa.)

- przechwytywanie ruchu w weekendy, gdy większość pracowników jest poza pracą.

- przechwytywanie ruchu tylko w obszarach sieci, które otrzymują większość ruchu, takich jak centrum danych.

- przechwytywanie ruchu w czasie szczytowego wykorzystania, aby uzyskać dobrą reprezentację różnych typów ruchu.

- wykonaj przechwytywanie w różnych segmentach sieci.

- przechwytywanie tylko ruchu WAN, ponieważ ruch do sieci Web jest odpowiedzialny za największą ilość ruchu w sieci.

wyjaśnij:

wzorce przepływu ruchu powinny być gromadzone w czasie szczytowego wykorzystania, aby uzyskać dobrą reprezentację różnych typów ruchu. Przechwytywanie powinno być również wykonywane na różnych segmentach sieci, ponieważ część ruchu będzie lokalna dla danego segmentu.

6. Niektóre routery i przełączniki w szafie okablowania uległy awarii po awarii klimatyzatora. Jaki rodzaj zagrożenia opisuje ta sytuacja?

- konfiguracja

- środowisko

- elektryka

- konserwacja

wyjaśnij:

cztery klasy zagrożeń są następujące:

zagrożenia sprzętowe – fizyczne uszkodzenie serwerów, routerów, przełączników, instalacji okablowania i stacji roboczych

zagrożenia środowiskowe – ekstremalne temperatury (zbyt gorące lub zbyt zimne) lub ekstremalne wilgotności (zbyt mokre lub zbyt suche)

zagrożenia elektryczne – skoki napięcia, niewystarczające napięcie zasilania (zaniki napięcia), bezwarunkowa moc (hałas) i całkowita utrata mocy

zagrożenia konserwacyjne – słaba obsługa kluczowych elementów elektrycznych (wyładowania elektrostatyczne), brak krytycznych części zamiennych, słabe okablowanie i złe etykietowanie

7. Jaki rodzaj zagrożenia sieciowego ma uniemożliwić autoryzowanym użytkownikom dostęp do zasobów?

- ataki DoS

- ataki dostępowe

- ataki rozpoznawcze

- eksploatacja zaufania

Explain:

ataki rozpoznawcze sieci obejmują nieautoryzowane wykrywanie i mapowanie sieci i systemów sieciowych. Ataki dostępu i wykorzystywanie zaufania obejmują nieautoryzowaną manipulację danymi i dostępem do systemów lub uprawnieniami użytkowników. Ataki DoS lub odmowa usługi mają na celu uniemożliwienie uprawnionym użytkownikom i urządzeniom dostępu do zasobów sieciowych.

8. Jakie dwa działania można podjąć, aby zapobiec udanemu atakowi sieciowemu na konto serwera poczty e-mail? (Wybierz dwa.)

- nigdy nie wysyłaj hasła przez sieć w jasnym tekście.

- nigdy nie używaj haseł, które wymagają klawisza Shift.

- używaj serwerów różnych dostawców.

- Dystrybuuj serwery w całym budynku, umieszczając je blisko zainteresowanych stron.

- Ogranicz liczbę nieudanych prób logowania do serwera.

Explain:

jeden z najczęstszych typów ataków dostępu wykorzystuje sniffer pakietów, aby uzyskać konta użytkowników i hasła, które są przesyłane jako czysty tekst. Powtarzające się próby zalogowania się na serwer w celu uzyskania nieautoryzowanego dostępu stanowią inny rodzaj ataku dostępu. Ograniczenie liczby prób logowania się na serwer i używanie zaszyfrowanych haseł pomoże zapobiec udanym logowaniom poprzez tego typu ataki dostępu.

9. Która funkcja zapory sieciowej jest używana, aby zapewnić, że pakiety przychodzące do sieci są poprawnymi odpowiedziami inicjowanymi przez hosty wewnętrzne?

- filtrowanie aplikacji

- Kontrola pakietów w stanie

- filtrowanie adresów URL

- filtrowanie pakietów

Explain:

Kontrola pakietów na zaporze sprawdza, czy pakiety przychodzące są w rzeczywistości legalną odpowiedzią na żądania pochodzące od hostów w sieci. Filtrowanie pakietów może być używane do zezwalania lub odmawiania dostępu do zasobów na podstawie adresu IP lub MAC. Filtrowanie aplikacji może zezwalać lub odmawiać dostępu na podstawie numeru portu. Filtrowanie adresów URL służy do zezwalania lub odmawiania dostępu na podstawie adresu URL lub słów kluczowych.

10. Jaki jest cel funkcji uwierzytelniania zabezpieczeń sieciowych?

- aby wymagać od użytkowników udowodnienia, kim są

- aby określić, do których zasobów użytkownik może uzyskać dostęp

- aby śledzić działania użytkownika

- aby zapewnić wyzwanie i odpowiedzi na pytania

wyjaśnij:

uwierzytelnianie, Autoryzacja i księgowość to usługi sieciowe zwane łącznie AAA. Uwierzytelnianie wymaga od użytkowników udowodnienia, kim są. Autoryzacja określa, do których zasobów użytkownik może uzyskać dostęp. Księgowość śledzi działania użytkownika.

11. Administrator sieci wydaje blokadę logowania-na 180 prób 2 w ciągu 30 poleceń na routerze. Jakie zagrożenie próbuje zapobiec administrator sieci?

- użytkownik, który próbuje odgadnąć hasło dostępu do routera

- robak, który próbuje uzyskać dostęp do innej części sieci

- niezidentyfikowana osoba, która próbuje uzyskać dostęp do pokoju urządzeń sieciowych

- urządzenie, które próbuje sprawdzić ruch na łączu

Explain:

blok logowania-dla 180 prób polecenie 2 w ciągu 30 spowoduje, że urządzenie zablokuje uwierzytelnianie po 2 nieudanych próbach w ciągu 30 sekund na czas 180 sekund. Urządzenie kontrolujące ruch na łączu nie ma nic wspólnego z routerem. Konfiguracja routera nie może zapobiec nieautoryzowanemu dostępowi do pomieszczenia ze sprzętem. Robak nie próbowałby uzyskać dostępu do routera w celu propagacji do innej części sieci.

12. Jakie dwa kroki są wymagane przed włączeniem SSH na routerze Cisco? (Wybierz dwa.)

- nadaj routerowi nazwę hosta i nazwę domeny.

- Utwórz baner, który będzie wyświetlany użytkownikom po nawiązaniu połączenia.

- generuje zestaw tajnych kluczy, które będą używane do szyfrowania i deszyfrowania.

- Skonfiguruj serwer uwierzytelniania do obsługi przychodzących żądań połączenia.

- Włącz SSH na interfejsach fizycznych, na których będą odbierane przychodzące żądania połączenia.

wyjaśnij:

istnieją cztery kroki konfiguracji SSH na routerze Cisco. Najpierw ustaw nazwę hosta i nazwę domeny. Po drugie, Wygeneruj zestaw kluczy RSA, które będą używane do szyfrowania i deszyfrowania ruchu. Po trzecie, Utwórz identyfikatory użytkowników i hasła użytkowników, którzy będą się łączyć. Na koniec włącz SSH na liniach vty na routerze. SSH nie musi być konfigurowany na żadnym fizycznym interfejsie, ani nie musi być używany zewnętrzny serwer uwierzytelniania. Chociaż dobrym pomysłem jest skonfigurowanie banera, aby wyświetlał informacje prawne dla łączących się użytkowników, nie jest wymagane włączenie SSH.

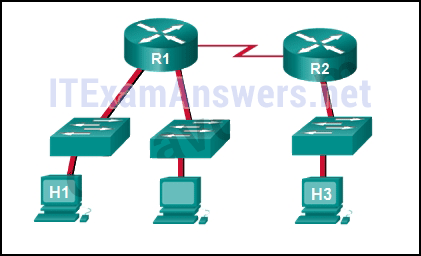

13. Zapoznaj się z eksponatem. Dokumentacja bazowa dla małej firmy miała statystyki czasu ping w obie strony 36/97/132 między hostami H1 i H3. Dzisiaj administrator sieci sprawdził łączność poprzez pingowanie między hostami H1 i H3, co spowodowało czas podróży w obie strony 1458/2390/6066. Co to oznacza dla administratora sieci?

- łączność między H1 i H3 jest w porządku.

- H3 nie jest prawidłowo podłączony do sieci.

- coś powoduje zakłócenia między H1 i R1.

- Wydajność między sieciami mieści się w oczekiwanych parametrach.

- coś powoduje opóźnienie czasowe między sieciami.

wyjaśnij:

statystyki czasu Ping w obie strony są wyświetlane w milisekundach. Im większa liczba, tym większe opóźnienie. Podstawa jest krytyczna w czasach powolnej wydajności. Przeglądając dokumentację dotyczącą wydajności, gdy sieć działa prawidłowo i porównując ją z informacjami, gdy występuje problem, administrator sieci może szybciej rozwiązać problemy.

14. Kiedy administrator powinien ustanowić linię bazową sieci?

- gdy ruch jest szczytowy w sieci

- gdy występuje nagły spadek ruchu

- w najniższym punkcie ruchu w sieci

- w regularnych odstępach czasu w danym okresie czasu

wyjaśnij:

efektywny poziom bazowy sieci można ustalić poprzez monitorowanie ruchu w regularnych odstępach czasu. Pozwala to administratorowi na zwrócenie uwagi, gdy w sieci wystąpi jakiekolwiek odstępstwo od ustalonej normy.

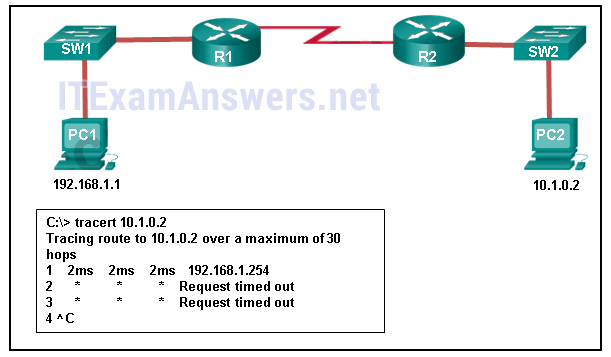

15. Zapoznaj się z eksponatem. Administrator próbuje rozwiązać problemy z łącznością między PC1 i PC2 i używa do tego polecenia tracert z PC1. W oparciu o wyświetlony wynik, gdzie administrator powinien rozpocząć rozwiązywanie problemów?

- PC2

- R1

- SW2

- R2

- SW1

wyjaśnij:

Tracert służy do śledzenia ścieżki, którą pobiera pakiet. Jedyną pomyślną odpowiedzią było pierwsze urządzenie wzdłuż ścieżki w tej samej SIECI LAN co host wysyłający. Pierwszym urządzeniem jest brama domyślna na routerze R1. Dlatego administrator powinien rozpocząć rozwiązywanie problemów od R1.

16. Które stwierdzenie jest prawdziwe o CDP na urządzeniu Cisco?

- polecenie Pokaż szczegóły sąsiada cdp ujawni adres IP sąsiada tylko wtedy, gdy istnieje łączność warstwy 3.

- aby wyłączyć CDP globalnie, należy użyć polecenia no cdp enable w trybie konfiguracji interfejsu.

- CDP można wyłączyć globalnie lub na określonym interfejsie.

- ponieważ działa w warstwie łącza danych, protokół CDP może być zaimplementowany tylko w przełącznikach.

Explain:

CDP jest protokołem zastrzeżonym przez Cisco, który można wyłączyć globalnie za pomocą polecenia konfiguracji globalnej no cdp run lub wyłączyć na określonym interfejsie za pomocą polecenia konfiguracji interfejsu no cdp enable. Ponieważ CDP działa w warstwie łącza danych, dwa lub więcej urządzeń sieciowych Cisco, takich jak routery, może się o sobie dowiedzieć, nawet jeśli nie istnieje łączność warstwy 3. Polecenie Pokaż szczegóły sąsiadów cdp ujawnia adres IP sąsiedniego urządzenia niezależnie od tego, czy można pingować sąsiada.

17. Administrator sieci dla małej sieci kampusowej wydał polecenie show IP Interface brief na przełączniku. Co administrator weryfikuje za pomocą tego polecenia?

- status interfejsów przełącznika i adres skonfigurowany w interfejsie VLAN 1

- że można dotrzeć do określonego hosta w innej sieci

- ścieżka używana do osiągnięcia określonego hosta w innej sieci

- Brama domyślna używana przez przełącznik

Explain:

polecenie show IP interface brief służy do weryfikacji stanu i konfiguracji adresu IP interfejsów fizycznych i przełączania interfejsów wirtualnych (SVI).

18. Technik sieciowy wydaje polecenie arp-d * na komputerze PC po ponownej konfiguracji routera podłączonego do SIECI LAN. Jaki jest wynik po wydaniu tej komendy?

- pamięć podręczna ARP jest wyczyszczona.

- wyświetlana jest bieżąca zawartość bufora ARP.

- wyświetlane są szczegółowe informacje o pamięci podręcznej ARP.

- pamięć podręczna ARP jest zsynchronizowana z interfejsem routera.

Explain:

wydanie polecenia arp-d * na komputerze spowoduje wyczyszczenie zawartości pamięci podręcznej ARP. Jest to pomocne, gdy technik sieciowy chce upewnić się, że pamięć podręczna jest wypełniona zaktualizowanymi informacjami.

19. Wypełnij puste pola.

VoIP definiuje protokoły i technologie, które realizują transmisję danych głosowych przez sieć IP

20. Wypełnij puste pola. Nie używaj skrótów.

polecenie Pokaż systemy plików dostarcza informacji o ilości wolnej pamięci NVRAM i flash z uprawnieniami do odczytu lub zapisu danych.

21. Wypełnij puste pola. Nie używaj skrótów.

polecenie Pokaż wersję wydane na routerze służy do weryfikacji wartości rejestru konfiguracji oprogramowania.

Explain:

polecenie Pokaż wersję wydane na routerze wyświetla między innymi wartość rejestru konfiguracji, używaną wersję Cisco IOS oraz ilość pamięci flash na urządzeniu.

22. Jaka usługa definiuje protokoły i technologie, które realizują transmisję pakietów głosowych przez sieć IP?

- VoIP

- NAT

- DHCP

- QoS

23. Jaki jest cel używania SSH do łączenia się z routerem?

- umożliwia bezpieczne zdalne połączenie z interfejsem wiersza poleceń routera.

- umożliwia konfigurację routera za pomocą interfejsu graficznego.

- umożliwia monitorowanie routera za pośrednictwem aplikacji do zarządzania siecią.

- umożliwia bezpieczne przesyłanie obrazu oprogramowania IOS z niezabezpieczonej stacji roboczej lub serwera.

24. Jakie informacje o routerze Cisco można zweryfikować za pomocą polecenia Pokaż wersję?

- wartość rejestru konfiguracji

- odległość administracyjna używana do dotarcia do sieci

- stan działania interfejsów szeregowych

- wersja protokołu routingu, która jest włączona

25. Technik sieciowy wystawia C:\> tracert -6 www.cisco.com polecenie na komputerze z systemem Windows. Jaki jest cel opcji polecenia -6?

- wymusza użycie protokołu IPv6.

- ogranicza ślad tylko do 6 chmieli.

- ustawia limit czasu 6 milisekund dla każdej powtórki.

- wysyła 6 sond w każdym okresie czasu TTL.

Explain:

opcja -6 w poleceniu C:\> tracert -6 www.cisco.com służy do wymuszenia użycia protokołu IPv6.

26. Jakie polecenie powinno być używane na routerze lub przełączniku Cisco, aby umożliwić wyświetlanie komunikatów dziennika podczas zdalnie połączonych sesji za pomocą Telnet lub SSH?

- Debuguj wszystkie

- synchroniczne logowanie

- Pokaż uruchomiony-config

- monitor terminala

wyjaśnij:

polecenie Terminal monitor jest bardzo ważne, gdy pojawiają się komunikaty dziennika. Komunikaty dziennika są domyślnie wyświetlane, gdy użytkownik jest bezpośrednio konsolowany w urządzeniu Cisco, ale wymagają wprowadzenia polecenia terminal monitor, gdy użytkownik uzyskuje zdalny dostęp do urządzenia sieciowego.

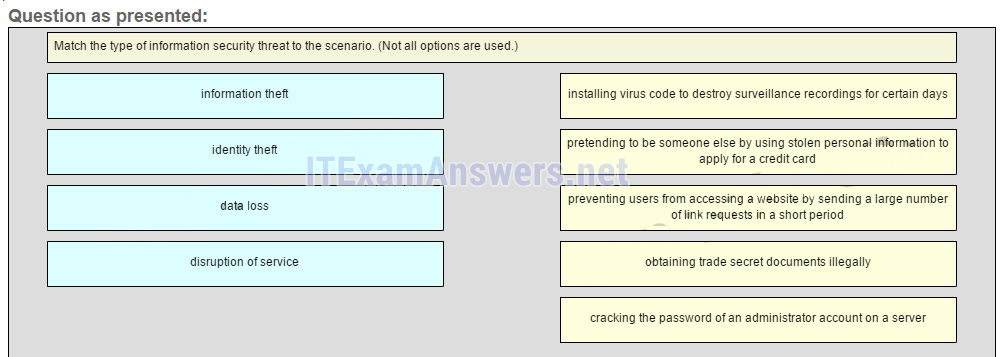

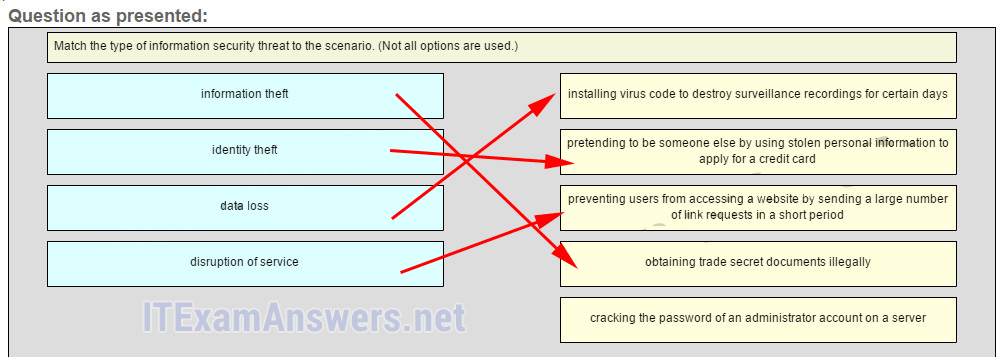

27. Dopasuj rodzaj zagrożenia bezpieczeństwa informacji do scenariusza. (Nie wszystkie opcje są używane.)

umieść opcje w następującej kolejności.

instalowanie kodu antywirusowego w celu zniszczenia nagrań z monitoringu przez określone dni – > utrata danych

udawanie kogoś innego za pomocą skradzionych danych osobowych w celu ubiegania się o kartę kredytową – > kradzież tożsamości

uniemożliwienie Użytkownikowi dostępu do strony internetowej poprzez wysłanie dużej liczby żądań linków w krótkim czasie – > zakłócenie usługi

nielegalne uzyskanie dokumentów tajemnicy handlowej – > kradzież informacji

Explain:

gdy intruz uzyska dostęp do sieci, typowe zagrożenia sieciowe są następujące:

kradzież informacji

kradzież tożsamości

utrata danych lub manipulacja

Przerwanie usługi

złamanie hasła dla znanej nazwy użytkownika jest rodzajem ataku dostępu.

Starsza Wersja

28. Jaki jest cel wydawania poleceń cd NVRAM: następnie dir w trybie privilege exec routera?

- aby wyczyścić zawartość pamięci NVRAM

- aby skierować wszystkie nowe pliki do pamięci NVRAM

- aby wyświetlić listę zawartości pamięci NVRAM

- aby skopiować katalogi z pamięci NVRAM

29. Jakie polecenie utworzy kopię zapasową konfiguracji przechowywanej w NVRAM na serwerze TFTP?

- Kopiuj uruchomienie-config tftp

- Kopiuj uruchomienie-config TFTP

- Kopiuj uruchomienie-config TFTP

- Kopiuj uruchomienie-config TFTP

Wyjaśnienie: startowy plik konfiguracyjny jest przechowywany w pamięci NVRAM, a uruchomiona konfiguracja jest przechowywana w pamięci RAM. Po poleceniu Kopiuj następuje źródło, a następnie miejsce docelowe.

30. Który protokół obsługuje szybkie dostarczanie mediów strumieniowych?

- SNMP

- TCP

- PoE

- RTP

31. W jaki sposób należy rejestrować przepływ ruchu, aby jak najlepiej zrozumieć wzorce ruchu w sieci?

- podczas niskiego wykorzystania

- podczas szczytowego wykorzystania

- gdy znajduje się tylko w głównym segmencie sieci

- gdy pochodzi z podgrupy użytkowników

32. Administrator sieci sprawdza dziennik zabezpieczeń i zauważa, że w weekend był nieautoryzowany dostęp do wewnętrznego serwera plików. Podczas dalszego badania dziennika systemu plików administrator zauważa, że kilka ważnych dokumentów zostało skopiowanych NA host znajdujący się poza firmą. Jakie zagrożenie jest reprezentowane w tym scenariuszu?

- utrata danych

- kradzież tożsamości

- kradzież informacji

33. Jakie dwie czynności można podjąć, aby zapobiec udanemu atakowi na konto serwera poczty e-mail? (Wybierz dwa.)

- nigdy nie wysyłaj hasła przez sieć w jasnym tekście.

- nigdy nie używaj haseł, które wymagają klawisza Shift.

- nigdy nie zezwalaj na fizyczny dostęp do konsoli serwera.

- Zezwalaj tylko na autoryzowany dostęp do serwerowni.

- Ogranicz liczbę nieudanych prób logowania do serwera.

34. Jaki rodzaj ataku sieciowego polega na wyłączeniu lub uszkodzeniu sieci, systemów lub usług?

- ataki rozpoznawcze

- ataki dostępu

- ataki typu odmowa usługi

- ataki złośliwym kodem

35. Administrator sieci ustalił, że różne komputery w sieci są zainfekowane robakiem. Jaką sekwencję kroków należy wykonać, aby złagodzić atak robaka?

- szczepienie, izolacja, Kwarantanna i leczenie

- szczepienie, kwarantanna, leczenie i szczepienie

- leczenie, kwarantanna, szczepienie i szczepienie

- szczepienie, szczepienie, Kwarantanna i leczenie

36. Co to jest funkcja bezpieczeństwa korzystania z NAT w sieci?

- pozwala na ukrycie zewnętrznych adresów IP przed użytkownikami wewnętrznymi

- pozwala na ukrycie wewnętrznych adresów IP przed użytkownikami zewnętrznymi

- odmawia wszystkim pakietom pochodzącym z prywatnych adresów IP

- odmawia wszystkim wewnętrznym hostom komunikowania się poza własną siecią

37. Ping nie powiedzie się podczas wykonywania z routera R1 do bezpośrednio podłączonego routera R2. Administrator sieci następnie przystępuje do wydania polecenia show cdp neighbors. Dlaczego administrator sieci wydaje to polecenie, jeśli ping nie powiódł się między dwoma routerami?

- administrator sieci podejrzewa wirusa, ponieważ polecenie ping nie zadziałało.

- administrator sieci chce zweryfikować łączność warstwy 2.

- administrator sieci chce zweryfikować adres IP skonfigurowany na routerze R2.

- administrator sieci chce ustalić, czy można nawiązać łączność z sieci niezwiązanej bezpośrednio z siecią.

38. Jeśli plik konfiguracyjny jest zapisywany na dysku flash USB podłączonym do routera, co musi zrobić administrator sieci, aby plik mógł być użyty na routerze?

- Konwertuj system plików z FAT32 na FAT16.

- Edytuj plik konfiguracyjny za pomocą edytora tekstu.

- Zmień uprawnienia do pliku z ro na rw.

- użyj polecenia dir z routera, aby usunąć automatyczną alfabetyzację plików na dysku flash systemu Windows.

39. Które dwa wyrażenia dotyczące identyfikatora zestawu usług (SSID) są prawdziwe? (Wybierz dwa.)

- informuje urządzenie bezprzewodowe, do którego należy sieć WLAN

- , składa się z 32-znakowego ciągu znaków i nie uwzględnia wielkości liter

- odpowiedzialny za określenie siły sygnału

- wszystkie urządzenia bezprzewodowe w tej samej SIECI WLAN muszą mieć ten sam identyfikator SSID

- używany do szyfrowania danych przesyłanych przez sieć bezprzewodową

40. Na co pozwalają sieci WLAN zgodne ze standardami IEEE 802.11?

- używanie myszy i klawiatur bezprzewodowych

- tworzenie sieci lokalnej typu jeden do wielu przy użyciu technologii podczerwieni

- korzystanie z telefonów komórkowych w celu uzyskania dostępu do usług zdalnych na bardzo dużych obszarach

- Podłączanie hostów bezprzewodowych do hostów lub usług w przewodowej sieci Ethernet

41. Który protokół bezpieczeństwa WLAN generuje nowy klucz dynamiczny za każdym razem, gdy klient nawiązuje połączenie z AP?

- EAP

- PSK

- WEP

- WPA

42. Które dwa stwierdzenia charakteryzują bezpieczeństwo sieci bezprzewodowej? (Wybierz dwa.)

- Sieci bezprzewodowe oferują te same funkcje zabezpieczeń, co sieci przewodowe.

- niektóre kanały RF zapewniają automatyczne szyfrowanie danych bezprzewodowych.

- przy wyłączonym nadawaniu identyfikatora SSID atakujący musi znać identyfikator SSID, aby się połączyć.

- używanie domyślnego adresu IP w punkcie dostępowym ułatwia hakowanie.

- atakujący potrzebuje fizycznego dostępu do co najmniej jednego urządzenia sieciowego, aby rozpocząć atak.

43. Otwórz aktywność PT. Wykonaj zadania w instrukcji aktywności, a następnie odpowiedz na pytanie. Jak długo użytkownik zostanie zablokowany, jeśli przekroczy maksymalną dozwoloną liczbę nieudanych prób logowania?

- 1 minuta

- 2 minuty

- 3 minuty

- 4 minuty

Pobierz plik PDF poniżej: