en hacker oss leie tilgang Til en massiv Mirai botnet, som de hevder har mer enn 400.000 infiserte roboter, klar til å utføre DDoS-angrep på noens befaling.

For våre lesere som ikke er kjent Med Mirai, er Dette en malware-familie som retter seg mot innebygde systemer og Tingenes Internett (Iot) – enheter og har blitt brukt de siste to månedene for å lansere De største DDoS-angrepene som er kjent til dags dato.

Tidligere høyprofilerte ofre inkluderte fransk Internettleverandør OVH (1.1 Tbps), administrert DNS-tjenesteleverandør Dyn (størrelse ukjent), og den personlige bloggen til undersøkende journalist Brian Krebs (620 Gbps), som på den tiden nylig hadde avdekket En Israelsk DDoS-For-Hire-tjeneste kalt vDos.

400k botnet oppsto fra original mirai kildekode

etter OVH Og Krebs DDoS angrep, skaperen av denne malware åpen kildekode Mirai, slik at andre crooks kunne distribuere sine egne botnett og dekke noen av malware skaperen spor.

ifølge En Flashpoint-rapport er dette akkurat det som skjedde, med flere Mirai botnets dukker opp over hele nettet, da småkriminelle prøvde å sette opp sine personlige DDoS-kanoner.

To sikkerhetsforskere som bare går online med sine kallenavn, 2sec4u Og MalwareTech, har sporet Noen Av Disse Mirai-baserte botnets via @ MiraiAttacks Twitter-konto og MalwareTech Botnet Tracker.

De to sier at De Fleste Av Mirai botnets de følger er relativt små i størrelse, men det er en mye mye større enn de fleste.

» Du kan se når De starter DDoS-angrep fordi grafen på min tracker faller med mer enn halvparten,» Fortalte MalwareTech Bleeping Computer. «De har flere bots enn alle De Andre Mirai botnets satt sammen.»

400k Mirai botnet tilgjengelig for utleie

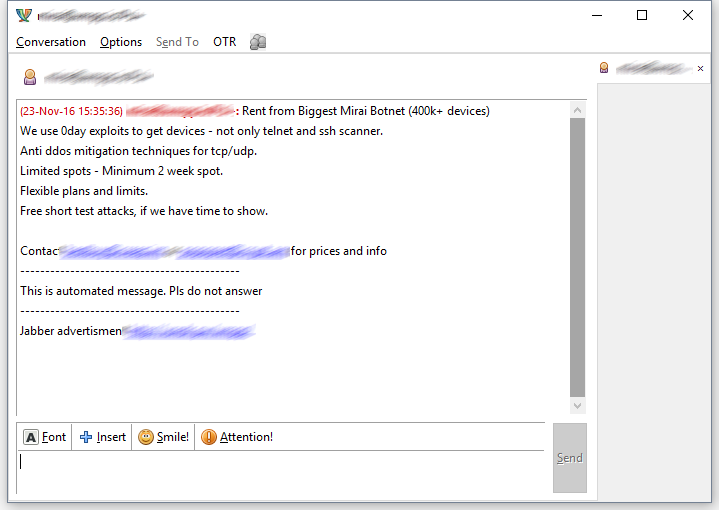

i en spam-kampanje utført via XMPP/Jabber startet i går, har en hacker begynt å annonsere sin Egen DDoS-for-hire-tjeneste, bygget På Mirai malware.

de to hevder å være i kontroll av Et Mirai botnet på 400 000 enheter, om enn vi ikke kunne 100% bekrefte at det er det samme botnet observert av 2sec4u Og MalwareTech (mer om dette senere).

en redigert versjon av spam-meldingen er tilgjengelig nedenfor, sammen med annonsens tekst.

vi bruker 0day exploits for å få enheter-ikke bare telnet og ssh skanner.

anti ddos-begrensningsteknikker for tcp / udp.

Begrensede plasser-Minimum 2 ukers plass.

Fleksible planer og grenser.

Gratis korte testangrep, hvis vi har tid til å vise.

Botnet utviklet av anerkjente hacker

hackeren bak dette botnet Er BestBuy, også kjent Som Popopret, den samme hackeren bak GovRAT malware som ble brukt til å bryte og stjele data fra utallige amerikanske selskaper. Flere detaljer om deres tidligere bestrebelser er tilgjengelig i En InfoArmor rapport relesed denne høsten. BestBuy er en del av en kjernegruppe av hackere som var aktive på det beryktede Hell hacking forum, betraktet på et tidspunkt det viktigste møtestedet for mange elite hackere.

Bleeping Computer nådde Ut til BestBuy via Jabber, men hackeren nektet å svare på noen av våre spørsmål, for ikke å avsløre sensitiv informasjon om deres operasjon og deres identiteter.

Botnet er ikke billig

ifølge botnets annonse og Hva BestBuy fortalte oss, kan kundene leie Sin ønskede mengde Mirai-botter, men i en minimumsperiode på to uker.

» Prisen bestemmes av mengden bots (flere bots mer penger), angrepstid (lengre = mer penger) og nedkjølingstid (lengre = rabatt),» fortalte BestBuy Bleeping Computer.

Kunder får ikke rabatter hvis de kjøper større mengder bots, men de får rabatt hvis de bruker lengre DDoS-nedkjølingsperioder.

«DDoS cooldown» er et begrep som refererer til tiden mellom påfølgende DDoS-angrep. DDoS botnett bruker nedkjølingstider for å unngå å maksimere tilkoblinger, fylle og kaste bort båndbredde, men også hindre enheter fra å pinge ut og koble fra under langvarige angrepsbølger.

BestBuy ga et eksempel: «pris for 50.000 bots med angrepsvarighet på 3600 sekunder (1 time) og 5-10 minutters nedkjølingstid er ca 3-4k per 2 uker.»Som du kan se, er dette ingen billig tjeneste .

når botnet eiere nå en avtale med kjøperen, får kunden Løk URL av botnet backend, hvor han kan koble via Telnet og starte sine angrep.

400k botnet har utviklet seg, lagt til nye funksjoner

Sammenlignet med den opprinnelige mirai kildekoden som ble lekket på nettet i begynnelsen av oktober, botnet bestbuy er reklame har gjennomgått en alvorlig ansiktsløftning.

Det opprinnelige Mirai botnet var begrenset til bare 200 000 bots. Som sikkerhetsforsker 2sec4u fortalte Bleeping Computer, var Dette fordi Mirai-malware bare kom med støtte for å starte brute-force-angrep via Telnet, og med en hardkodet liste over 60 brukernavn & passordkombinasjoner.

grensen PÅ 200 K er fordi det er omtrent bare 200 000 internett-tilkoblede enheter som har åpne Telnet-porter og bruker en av 60 brukernavn & passordkombinasjoner.

BestBuy utvidet Mirai-kilden ved å legge til muligheten til å utføre brute-force-angrep via SSH, men også lagt til støtte for skadelig programvare for å utnytte en zero-day sårbarhet i en ikke navngitt enhet. 2sec4u sier han mistenkte nye Mirai malware varianter kan bruke exploits og null-dager, men dette er for tiden ubekreftet siden ingen omvendt utviklet nyere versjoner Av Mirai malware binary å bekrefte Popopret uttalelser.

400k botnet kan være»Botnet #14″

BestBuy annonserte også en annen ny funksjon, som er evnen til å omgå Noen DDoS-begrensningssystemer ved å forfalske botens IP-adresse. Tidligere Versjoner Av mirai malware inkluderte ikke denne funksjonen.

2sec4u bekreftet i en privat samtale at Noen Av De nyoppdagede Mirai botnets kan utføre DDoS-angrep ved å forfalske IP-adresser.

Den samme funksjonen ble sett Av MalwareTech, som tweeted om det for tre dager siden. I en privat samtale bekreftet MalwareTech at det store Mirai botnet de spore, var i stand til å omgå DDoS-begrensningssystemer.

på Twitter sporer @MiraiAttacks-kontoen dette store botnet som » Botnet #14.»Dette er det samme botnet som ble brukt i et forsøk på å få ned En Av Liberias Internettleverandører.

Hacker nekter live test, attribusjon blir vanskelig

i private samtaler Med BestBuy, hackeren respektfullt nektet å gi bevis på deres botnet evner. Bleeping Computer ba hackeren om å kjøre et demo DDoS-angrep på en testserver eller i det minste et skjermbilde av backend.

de to nektet også å ta æren for Eventuelle DDoS-angrep som kunne knytte botnets infrastruktur til tidligere angrep. På Spørsmål om deres botnet ble brukt i noen høyprofilerte angrep, Popopret sa: «vi overvåker ikke våre kunder .»

Popopret var veldig klar over at 2sec4u Og MalwareTech var å spore hans botnet. Til tross for at hackeren nekter å utføre et test DDoS-angrep, deres rykte, deres motvilje mot å avsløre deres infrastruture på noen måte, ledetråder i DERES xmpp-annonse og observasjoner fra sikkerhetsforskere, peker på At BestBuy er mest sannsynlig operatøren av Det største Mirai botnet kjent i dag.

BestBuy ga også en interessant godbit av informasjon, og avslørte at han hadde tilgang Til mirai-kildekoden, lenge før den ble offentlig, og viste noen mulige forbindelser Til Mirais skaperen, En hacker som går Under kallenavnet Anna-senpai.

mens de to ser ut til å være ansvarlige for Det mest utviklede Mirai botnet etter at originalen døde, har andre botnett utviklet seg med sitt eget sett med funksjoner også, om enn ikke så komplisert Som Botnet #14. For Eksempel oppdaget Incapsula Et Mirai botnet som kunne starte DDoS-angrep via STOMP, en meldingsprotokoll som vanligvis brukes av servere.