Hvordan finne: Trykk «Ctrl + F» i nettleseren og fyll ut hva ordlyden er i spørsmålet for å finne det spørsmålet / svaret. Hvis spørsmålet ikke er her, finner du Det I Spørsmål Bank.

MERK: hvis du har det nye spørsmålet på denne testen, kan du kommentere Spørsmål og Flervalgsliste i skjemaet under denne artikkelen. Vi vil oppdatere svarene for deg på kortest tid. Thank you! Vi setter virkelig pris på ditt bidrag til nettstedet.

1. En nyansatt nettverkstekniker får oppgaven med å bestille ny maskinvare for en liten bedrift med en stor vekstprognose. Hvilken primærfaktor bør teknikeren være opptatt av når du velger de nye enhetene?

- enheter med fast antall og type grensesnitt

- enheter som har støtte for nettverksovervåking

- redundante enheter

- enheter med støtte for modularitet

Forklare:

I en liten bedrift med stor vekstprognose vil den primære påvirkningsfaktoren være evnen til enheter til å støtte modularitet. Enheter med fast type / antall grensesnitt vil ikke støtte vekst. Redundans er en viktig faktor, men vanligvis funnet i store bedrifter. Nettverksovervåking er også et viktig hensyn, men ikke så viktig som modularitet.

2. Hvilken nettverksdesign vil være viktigere for et stort selskap enn for en liten bedrift?

- internett-ruter

- brannmur

- bryter for lav porttetthet

- redundans

Forklar:

Små bedrifter trenger I dag Internett-tilgang og bruker En internett-ruter for å gi dette behovet. En bryter er nødvendig for å koble de to vertsenhetene og EVENTUELLE IP-telefoner eller nettverksenheter som en skriver eller en skanner. Bryteren kan være integrert i ruteren. En brannmur er nødvendig for å beskytte virksomheten databehandling eiendeler. Redundans er normalt ikke funnet i svært små selskaper, men litt større små bedrifter kan bruke port tetthet redundans eller har redundante internett-leverandører / lenker.

3. Hvilke to trafikktyper krever forsinkelsessensitiv levering? (Velg to.)

- e-post

- web

- FTP

- stemme

- video

Forklar:

Tale-og videotrafikk har forsinkelsessensitive egenskaper og må prioriteres over andre trafikktyper som web, e-post og filoverføringstrafikk.

4. En nettverksadministrator for et lite selskap vurderer hvordan man skal skalere nettverket de neste tre årene for å imøtekomme forventet vekst. Hvilke tre typer informasjon skal brukes til å planlegge for nettverksvekst? (Velg tre.)

- personalpolicyer og prosedyrer for alle ansatte i selskapet

- dokumentasjon av gjeldende fysiske og logiske topologier

- analyse av nettverkstrafikken basert på protokoller, programmer og tjenester som brukes på nettverket

- historikk og formålsparagraf for selskapet

- oversikt over de nåværende ansatte og deres rolle i selskapet

Forklare:

Flere elementer som trengs for å skalere et nettverk inkluderer dokumentasjon av den fysiske og logiske topologien, en liste over enheter som brukes på nettverket, og en analyse av trafikken på nettverket.

5. Hvilke to utsagn beskriver hvordan man vurderer trafikkflytmønstre og nettverkstrafikktyper ved hjelp av en protokollanalysator? (Velg to.)

- Fang trafikk i helgene når de fleste ansatte er borte fra jobb.

- bare ta opp trafikk i områdene i nettverket som mottar mesteparten av trafikken, for eksempel datasenteret.

- Fang trafikk under topputnyttelsestider for å få en god representasjon av de ulike trafikktypene.

- Utfør fangst på forskjellige nettverkssegmenter.

- bare fange WAN-trafikk fordi trafikk til nettet er ansvarlig for den største mengden trafikk på et nettverk.

Forklar:

Trafikkflytmønstre bør samles under topputnyttelsestider for Å få en god representasjon av de ulike trafikktypene. Fangsten skal også utføres på forskjellige nettverkssegmenter fordi noe trafikk vil være lokalt til et bestemt segment.

6. Noen rutere og brytere i et kabling skapet feil etter en air condition enhet mislyktes. Hvilken type trussel beskriver denne situasjonen?

- konfigurasjon

- miljø

- elektrisk

- vedlikehold

Forklar:

de fire klassene av trusler er som følger:

maskinvaretrusler-fysisk skade på servere, rutere, svitsjer, kablingsanlegg og arbeidsstasjoner

miljøtrusler – ekstreme temperaturer (for varme eller for kalde) eller ekstreme fuktighet (for våte eller for tørre)

Elektriske trusler – spenningstopper, utilstrekkelig forsyningsspenning (brownouts), ubetinget strøm (støy) og totalt effekttap

vedlikeholdstrusler-dårlig håndtering av viktige elektriske komponenter (elektrostatisk utladning), mangel på kritiske reservedeler, dårlig kabling og dårlig merking

7. Hvilken type nettverkstrussel er ment å hindre autoriserte brukere i å få tilgang til ressurser?

- DoS-angrep

- tilgangsangrep

- rekognoseringsangrep

- tillitsutnyttelse

Forklar:

nettverksrekognoseringsangrep involverer uautorisert oppdagelse og kartlegging av nettverk og nettverkssystemer. Tilgangsangrep og tillitsutnyttelse innebærer uautorisert manipulering av data og tilgang til systemer eller brukerrettigheter. DoS, eller Tjenestenektangrep, er ment å hindre legitime brukere og enheter i å få tilgang til nettverksressurser.

8. Hvilke to handlinger kan tas for å forhindre et vellykket nettverksangrep på en e-postserverkonto? (Velg to.)

- send aldri passordet via nettverket i en klar tekst.

- bruk aldri passord som trenger Shift-tasten.

- Bruk servere fra forskjellige leverandører.

- Distribuer servere i hele bygningen, plasser dem nær interessentene.

- Begrens antall mislykkede forsøk på å logge på serveren.

Forklar:

En av de vanligste typene tilgangsangrep bruker en pakkesniffer for å gi brukerkontoer og passord som overføres som klar tekst. Gjentatte forsøk på å logge på en server for å få uautorisert tilgang utgjør en annen type tilgangsangrep. Å begrense antall forsøk på å logge på serveren og bruke krypterte passord vil bidra til å forhindre vellykkede pålogginger gjennom disse typer tilgangsangrep.

9. Hvilken brannmurfunksjon brukes til å sikre at pakker som kommer inn i et nettverk, er legitime svar initiert fra interne verter?

- programfiltrering

- tilstandsfull pakkeinspeksjon

- URL-filtrering

- pakkefiltrering

Forklar:

statlig pakkeinspeksjon på en brannmur kontrollerer at innkommende pakker faktisk er legitime svar på forespørsler som kommer fra verter inne i nettverket. Pakkefiltrering kan brukes til å tillate eller nekte tilgang til ressurser basert PÅ IP-eller MAC-adresse. Programfiltrering kan tillate eller nekte tilgang basert på portnummer. URL-filtrering brukes til å tillate eller nekte tilgang basert PÅ URL eller søkeord.

10. Hva er formålet med nettverkssikkerhetsautentiseringsfunksjonen?

- for å kreve at brukerne beviser hvem de er

- for å bestemme hvilke ressurser en bruker kan få tilgang til

- for å holde oversikt over handlingene til en bruker

- for å gi utfordring – og svarspørsmål

Forklar:

Autentisering, autorisasjon og regnskap er nettverkstjenester kollektivt kjent SOM AAA. Autentisering krever at brukerne viser hvem de er. Autorisasjon bestemmer hvilke ressurser brukeren kan få tilgang til. Regnskap holder styr på handlingene til brukeren.

11. En nettverksadministrator utsteder påloggingsblokken – for 180 forsøk 2 innen 30 kommando på en ruter. Hvilken trussel prøver nettverksadministratoren å forhindre?

- en bruker som prøver å gjette et passord for å få tilgang til ruteren

- en orm som prøver å få tilgang til en annen del av nettverket

- en uidentifisert person som prøver å få tilgang til nettverksutstyrsrommet

- en enhet som prøver å inspisere trafikken på en kobling

Forklar:

innloggingsblokken – for 180 forsøk 2 innen 30-kommandoen vil føre til at enheten blokkerer godkjenning etter 2 mislykkede forsøk innen 30 sekunder i en varighet på 180 sekunder. En enhet som inspiserer trafikken på en lenke, har ingenting å gjøre med ruteren. Ruterkonfigurasjonen kan ikke forhindre uautorisert tilgang til utstyrsrommet. En orm ville ikke forsøke å få tilgang til ruteren for å forplante seg til en annen del av nettverket.

12. Hvilke to trinn kreves før SSH kan aktiveres på En Cisco-ruter? (Velg to.)

- Gi ruteren et vertsnavn og domenenavn.

- Opprett et banner som skal vises for brukere når de kobler til.

- Generer et sett med hemmelige nøkler som skal brukes til kryptering og dekryptering.

- Konfigurer en godkjenningsserver for å håndtere innkommende tilkoblingsforespørsler.

- Aktiver SSH på de fysiske grensesnittene der innkommende tilkoblingsforespørsler vil bli mottatt.

Forklar:

det er fire trinn for å konfigurere SSH på En Cisco-ruter. Først må du angi vertsnavn og domenenavn. For det andre, generer ET sett MED rsa-nøkler som skal brukes til å kryptere og dekryptere trafikken. Tredje, opprette bruker-Ider og passord for brukerne som skal koble. Til slutt, aktiver SSH på vty linjene på ruteren. SSH trenger ikke å bli satt opp på noen fysiske grensesnitt, og det må heller ikke brukes en ekstern godkjenningsserver. Selv om det er en god ide å konfigurere et banner for å vise juridisk informasjon for å koble til brukere, er DET ikke nødvendig Å aktivere SSH.

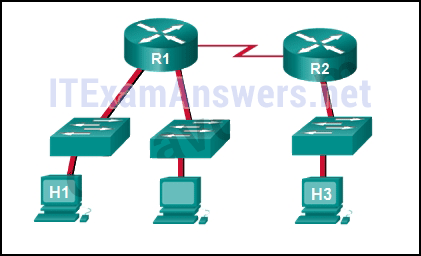

13. Referer til utstillingen. Baseline dokumentasjon for et lite selskap hadde ping rundtur tid statistikk på 36/97/132 mellom verter H1 Og H3. I dag sjekket nettverksadministratoren tilkobling ved å pinge mellom vertene H1 Og H3 som resulterte i en rundturstid på 1458/2390/6066. Hva betyr dette for nettverksadministratoren?

- Tilkobling Mellom H1 Og H3 er bra.

- H3 er ikke riktig koblet til nettverket.

- noe forårsaker interferens Mellom H1 Og R1.

- Ytelse mellom nettverkene er innenfor forventede parametere.

- Noe forårsaker en tidsforsinkelse mellom nettverkene.

Forklar:

Ping rundtur tid statistikk vises i millisekunder. Jo større tall jo mer forsinkelse. En baseline er kritisk i tider med langsom ytelse. Ved å se på dokumentasjonen for ytelsen når nettverket fungerer bra og sammenligne den med informasjon når det er et problem, kan en nettverksadministrator løse problemer raskere.

14. Når skal en administrator opprette en nettverksbaseline?

- når trafikken er på topp i nettverket

- når det er et plutselig fall i trafikken

- på det laveste punktet av trafikk i nettverket

- med jevne mellomrom over en tidsperiode

Forklare:

en effektiv nettverksbaseline kan etableres ved å overvåke trafikken med jevne mellomrom. Dette gjør at administratoren kan legge merke til når det oppstår avvik fra den etablerte normen i nettverket.

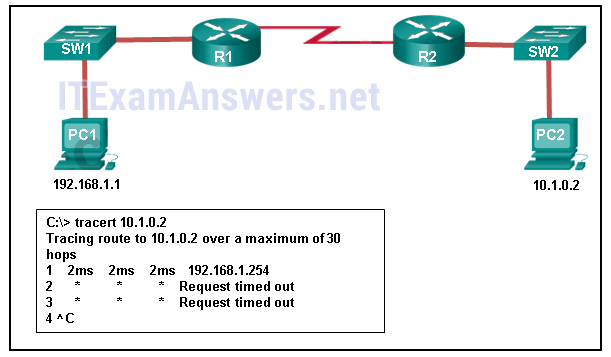

15. Referer til utstillingen. En administrator prøver å feilsøke tilkobling MELLOM PC1 OG PC2 og bruker tracert-kommandoen FRA PC1 for å gjøre det. Basert på den viste utgangen, hvor skal administratoren begynne feilsøking?

- PC2

- R1

- SW2

- R2

- SW1

Forklare:

Tracert brukes til å spore banen en pakke tar. Det eneste vellykkede svaret var fra den første enheten langs banen på samme LAN som senderverten. Den første enheten er standard gateway på ruteren R1. Administratoren bør derfor starte feilsøking på R1.

16. Hvilken uttalelse er sant OM CDP på En Cisco-enhet?

- kommandoen vis cdp nabo detalj vil avsløre ip-adressen til en nabo bare hvis Det Er Lag 3-tilkobling.

- hvis DU vil deaktivere CDP globalt, må kommandoen no cdp enable i grensesnittkonfigurasjonsmodus brukes.

- CDP kan deaktiveres globalt eller på et bestemt grensesnitt.

- FORDI DEN kjører på datalinklaget, KAN CDP-protokollen bare implementeres i brytere.

Forklar:

CDP ER En cisco-proprietær protokoll som kan deaktiveres globalt ved hjelp av kommandoen ingen cdp kjør global konfigurasjon, eller deaktivert på et bestemt grensesnitt, ved hjelp av kommandoen ingen cdp aktiver grensesnittkonfigurasjon. FORDI CDP opererer på datalinklaget, kan To Eller flere Cisco-nettverksenheter, for eksempel rutere, lære om hverandre selv om lag 3-tilkobling ikke eksisterer. Kommandoen vis cdp neighbors detail avslører IP-adressen til en nærliggende enhet, uansett om du kan pinge naboen.

17. En nettverksadministrator for et lite campusnettverk har utstedt kommandoen show ip interface brief på en bryter. Hva kontrollerer administratoren med denne kommandoen?

- statusen for brytergrensesnittene og adressen som er konfigurert på grensesnittet vlan 1

- at en bestemt vert på et annet nettverk kan nås

- banen som brukes til å nå en bestemt vert på et annet nettverk

- standardgatewayen som brukes av bryteren

Forklar:

kommandoen vis ip-grensesnittkort brukes til å verifisere status – OG IP-adressekonfigurasjonen for de fysiske og bytte virtuelle grensesnittene (SVI).

18. En nettverkstekniker utsteder kommandoen arp-d * på EN PC etter at ruteren som er koblet TIL LAN, er omkonfigurert. Hva er resultatet etter at denne kommandoen er utstedt?

- arp-hurtigbufferen tømmes.

- det gjeldende innholdet I arp-hurtigbufferen vises.

- detaljert informasjon OM arp-hurtigbufferen vises.

- ARP-hurtigbufferen er synkronisert med rutergrensesnittet.

Forklar:

Utstedelse av arp-d * – kommandoen på EN PC vil fjerne ARP-bufferinnholdet. Dette er nyttig når en nettverkstekniker ønsker å sikre at hurtigbufferen fylles ut med oppdatert informasjon.

19. Fyll inn det tomme.

VoIP definerer protokollene og teknologiene som implementerer overføring av taledata over ET IP-nettverk

20. Fyll inn det tomme. Ikke bruk forkortelser.

kommandoen vis filsystemer gir informasjon om mengden ledig nvram-og flashminne med tillatelsene for å lese eller skrive data.

21. Fyll inn det tomme. Ikke bruk forkortelser.

kommandoen vis versjon som er utstedt på en ruter, brukes til å bekrefte verdien av programvarekonfigurasjonsregisteret.

Forklar:

kommandoen vis versjon som er utstedt på en ruter, viser verdien av konfigurasjonsregisteret, Cisco IOS-versjonen som brukes, og mengden flashminne på enheten, blant annet informasjon.

22. Hvilken tjeneste definerer protokollene og teknologiene som implementerer overføring av talepakker over ET IP-nettverk?

- VoIP

- NAT

- DHCP

- QoS

23. Hva er hensikten med Å bruke SSH til å koble til en ruter?

- det tillater en sikker ekstern tilkobling til ruterens kommandolinjegrensesnitt.

- det gjør at en ruter kan konfigureres ved hjelp av et grafisk grensesnitt.

- det gjør at ruteren kan overvåkes gjennom et nettverksadministrasjonsprogram.

- det tillater sikker overføring AV IOS-programvarebildet fra en usikker arbeidsstasjon eller server.

24. Hvilken informasjon om En Cisco-ruter kan verifiseres ved hjelp av kommandoen vis versjon?

- verdien av konfigurasjonsregisteret

- den administrative avstanden som brukes til å nå nettverk

- driftsstatusen for serielle grensesnitt

- rutingsprotokoll-versjonen som er aktivert

25. En nettverkstekniker utsteder C:\ > tracert -6 www.cisco.com kommando på En Windows-PC. Hva er formålet med kommandoen -6?

- det tvinger sporet til Å bruke IPv6.

- det begrenser sporet til bare 6 humle.

- det setter en tidsavbrudd på 6 millisekunder for hver replay.

- den sender 6 sonder innen hver TTL-tidsperiode.

Forklar:

alternativet -6 i kommandoen C:\ > tracert -6 www.cisco.com brukes til å tvinge sporet til Å bruke IPv6.

26. Hvilken kommando skal brukes På En Cisco-ruter eller bryter for å tillate loggmeldinger som skal vises på eksternt tilkoblede økter Ved Hjelp Av Telnet eller SSH?

- feilsøke alle

- logging synkron

- vis running-config

- terminalmonitor

Forklare:

kommandoen terminal monitor er svært viktig å bruke når loggmeldinger vises. Loggmeldinger vises som standard når en bruker trøstes direkte inn i En Cisco-enhet, men krever at terminal monitor-kommandoen angis når en bruker har ekstern tilgang til en nettverksenhet.

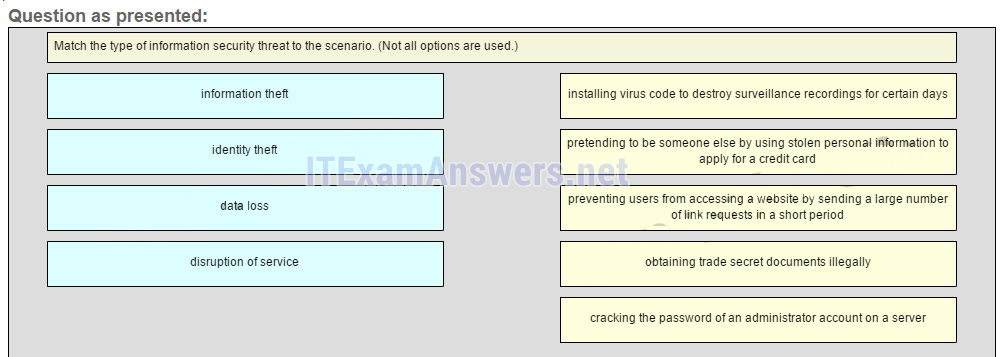

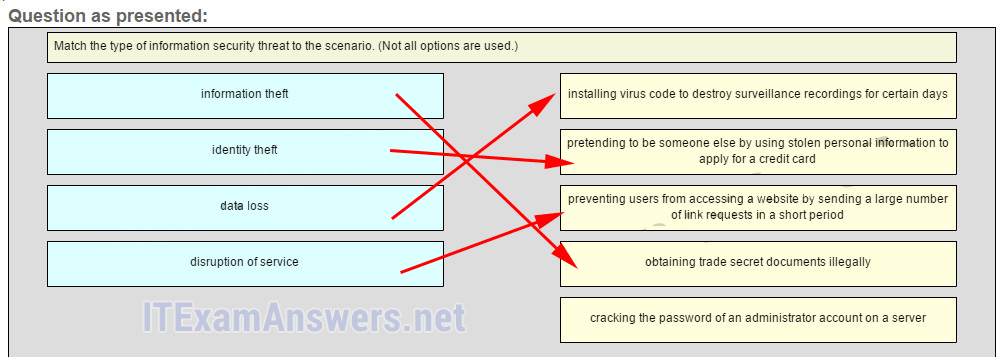

27. Samsvarer med typen informasjonssikkerhetstrussel til scenariet. (Ikke alle alternativer er brukt.)

Plasser alternativene i følgende rekkefølge.

installere viruskode for å ødelegge overvåkingsopptak i bestemte dager -> datatap

utgir seg for å være noen andre ved å bruke stjålet personlig informasjon til å søke om kredittkort -> identitetstyveri

forhindre at brukerd får tilgang til et nettsted ved å sende et stort antall koblingsforespørsler på kort tid- > avbrudd av tjenesten

skaffe forretningshemmelige dokumenter ulovlig- > informasjonstyveri

— ikke scoret—

Forklar:

etter at en inntrenger får tilgang til et nettverk, er vanlige nettverkstrusler som følger:

informasjonstyveri

Identitetstyveri

datatap eller manipulering

Avbrudd i tjenesten

Å Knekke passordet for et kjent brukernavn er en type tilgangsangrep.

Eldre Versjon

28. Hva er hensikten med å utstede kommandoene cd nvram: så dir på privilegiet exec-modus for en ruter?

- for å fjerne innholdet I NVRAM

- for å lede alle nye filer TIL NVRAM

- for å liste innholdet I NVRAM

- for å kopiere katalogene FRA NVRAM

29. Hvilken kommando vil sikkerhetskopiere konfigurasjonen som er lagret I NVRAM til EN TFTP-server?

- kopier kjører-config tftp

- kopier tftp kjører-config

- kopier oppstart-config tftp

- kopier tftp oppstart-config

Forklaring: oppstartskonfigurasjonsfilen er lagret I NVRAM, og den løpende konfigurasjonen er lagret I RAM. Kopier-kommandoen etterfølges av kilden, deretter målet.

30. Hvilken protokoll støtter rask levering av streaming media?

- SNMP

- TCP

- PoE

- RTP

31. Hvordan skal trafikkflyten fanges opp for best å forstå trafikkmønstre i et nettverk?

- under lave utnyttelsestider

- under maksimale utnyttelsestider

- når det bare er på hovednettverkssegmentet

- når det er fra et delsett av brukere

32. En nettverksadministrator sjekker sikkerhetsloggen og merker at det var uautorisert tilgang til en intern filserver i helgen. Ved videre undersøkelse av filsystemloggen, administratoren merknader flere viktige dokumenter ble kopiert til en vert som ligger utenfor selskapet. Hva slags trussel er representert i dette scenariet?

- datatap

- identitetstyveri

- informasjonstyveri

- avbrudd i tjenesten

33. Hvilke to handlinger kan tas for å forhindre et vellykket angrep på en e-postserverkonto? (Velg to.)

- send aldri passordet via nettverket i en klar tekst.

- bruk aldri passord som trenger Shift-tasten.

- tillat aldri fysisk tilgang til serverkonsollen.

- tillat bare autorisert tilgang til serverrommet.

- Begrens antall mislykkede forsøk på å logge på serveren.

34. Hvilken type nettverksangrep innebærer deaktivering eller korrupsjon av nettverk, systemer eller tjenester?

- rekognoseringsangrep

- tilgangsangrep

- tjenestenektangrep

- angrep med skadelig kode

35. En nettverksadministrator har fastslått at ulike datamaskiner på nettverket er infisert med en orm. Hvilken sekvens av trinn bør følges for å redusere ormen angrep?

- inokulering, inneslutning, karantene og behandling

- inneslutning, karantene, behandling og inokulering

- inneslutning, inokulering, karantene og behandling

36. Hva er en sikkerhetsfunksjon ved bruk AV NAT på et nettverk?

- lar eksterne IP-adresser skjules fra interne brukere

- lar interne IP-adresser skjules fra eksterne brukere

- nekter alle pakker som kommer fra private IP-adresser

- nekter alle interne verter å kommunisere utenfor sitt eget nettverk

37. En ping mislykkes når den utføres fra router R1 til direkte tilkoblet router R2. Nettverksadministratoren fortsetter deretter å utstede kommandoen vis cdp naboer. Hvorfor ville nettverksadministratoren utstede denne kommandoen hvis pingen mislyktes mellom de to ruterne?

- nettverksadministratoren mistenker et virus fordi ping-kommandoen ikke fungerte.

- nettverksadministratoren ønsker å verifisere Layer 2-tilkobling.

- nettverksadministratoren vil bekrefte IP-adressen som er konfigurert På ruteren R2.

- nettverksadministratoren vil avgjøre om tilkobling kan opprettes fra et ikke-direkte tilkoblet nettverk.

38. Hvis en konfigurasjonsfil lagres på EN usb-minnepinne som er koblet til en ruter, hva må nettverksadministratoren gjøre før filen kan brukes på ruteren?

- Konverter filsystemet FRA FAT32 TIL FAT16.

- Rediger konfigurasjonsfilen med et tekstredigeringsprogram.

- Endre tillatelsen på filen fra ro til rw.

- Bruk kommandoen dir fra ruteren for å fjerne Windows automatisk alfabetisering av filene på flash-stasjonen.

39. Hvilke to utsagn om EN SSID (service set identifier) er sanne? (Velg to.)

- forteller en trådløs enhet HVILKEN WLAN DEN tilhører

- består av en streng på 32 tegn og er ikke saksfølsom

- ansvarlig for å bestemme signalstyrken

- alle trådløse enheter på samme WLAN må ha samme SSID

- brukes til å kryptere data som sendes over det trådløse nettverket

40. Hva Gjør Wlan-Er som overholder IEEE 802.11-standardene at trådløse brukere kan gjøre?

- bruk trådløse mus og tastaturer

- opprett et en-til-mange lokalt nettverk ved hjelp av infrarød teknologi

- bruk mobiltelefoner til å få tilgang til eksterne tjenester over svært store områder

- koble trådløse verter til verter eller tjenester på et kablet Ethernet-nettverk

41. Hvilken wlan-sikkerhetsprotokoll genererer en ny dynamisk nøkkel hver gang en klient etablerer en forbindelse med AP?

- EAP

- PSK

- WEP

- WPA

42. Hvilke to utsagn karakteriserer trådløs nettverkssikkerhet? (Velg to.)

- Trådløse nettverk tilbyr de samme sikkerhetsfunksjonene som kablede nettverk.

- NOEN RF-kanaler gir automatisk kryptering av trådløse data.

- NÅR SSID-kringkasting er deaktivert, må en angriper kjenne SSID for å koble til.

- bruk av standard IP-adresse på et tilgangspunkt gjør hacking enklere.

- en angriper trenger fysisk tilgang til minst en nettverksenhet for å starte et angrep.

43. Åpne PT-Aktiviteten. Utfør oppgavene i aktivitetsinstruksjonene og svar på spørsmålet. Hvor lenge vil en bruker bli blokkert hvis brukeren overskrider maksimalt tillatt antall mislykkede påloggingsforsøk?

- 1 minutt

- 2 minutter

- 3 minutter

- 4 minutter

Last NED PDF-Fil nedenfor: