Un hacker américain loue l’accès à un botnet Mirai massif, qui, selon lui, compte plus de 400 000 robots infectés, prêts à mener des attaques DDoS à la demande de quiconque.

Pour nos lecteurs qui ne connaissent pas Mirai, il s’agit d’une famille de logiciels malveillants qui cible les systèmes embarqués et les appareils de l’Internet des objets (IoT) et qui a été utilisée au cours des deux derniers mois pour lancer les plus grandes attaques DDoS connues à ce jour.

Parmi les victimes les plus médiatisées figurent le fournisseur d’accès Internet français OVH (1,1 Tbit/s), le fournisseur de services DNS gérés Dyn (taille inconnue) et le blog personnel du journaliste d’investigation Brian Krebs (620 Gbit/s), qui venait à l’époque de découvrir un service israélien de location de DDoS appelé vDos.

- Le botnet 400K est apparu à partir du code source original de Mirai

- 400K botnet Mirai disponible à la location

- Botnet développé par un pirate réputé

- Le botnet n’est pas bon marché

- Le botnet 400K a évolué, ajouté de nouvelles fonctionnalités

- Le botnet 400K pourrait être le « Botnet #14 »

- Le pirate refuse le test en direct, l’attribution devient délicate

Le botnet 400K est apparu à partir du code source original de Mirai

Après les attaques DDoS d’OVH et Krebs, le créateur de ce logiciel malveillant a ouvert Mirai, afin que d’autres escrocs puissent déployer leurs propres botnets et couvrir certaines des pistes du créateur du logiciel malveillant.

Selon un rapport Flashpoint, c’est exactement ce qui s’est passé, avec plusieurs botnets Mirai qui ont fait leur apparition sur le Web, alors que des escrocs de petite taille tentaient de configurer leurs canons DDoS personnels.

Deux chercheurs en sécurité qui ne sont en ligne que par leurs surnoms, 2sec4u et MalwareTech, ont suivi certains de ces botnets basés sur Mirai via le compte Twitter @MiraiAttacks et le suivi du Botnet MalwareTech.

Les deux disent que la plupart des botnets Mirai qu’ils suivent sont de taille relativement petite, mais il y en a un beaucoup plus grand que la plupart.

« Vous pouvez voir quand ils lancent des attaques DDoS car le graphique de mon tracker diminue de plus de la moitié », a déclaré MalwareTech à Bleeping Computer. » Ils ont plus de bots que tous les autres botnets Mirai réunis. »

400K botnet Mirai disponible à la location

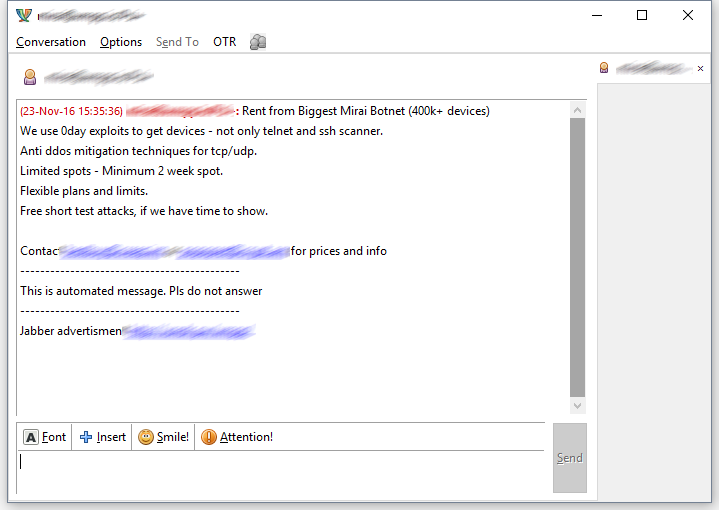

Dans une campagne de spam menée via XMPP / Jabber lancée hier, un pirate informatique a commencé à faire la publicité de son propre service de location de DDoS, basé sur le logiciel malveillant Mirai.

Les deux prétendent contrôler un botnet Mirai de 400 000 appareils, bien que nous n’ayons pas pu vérifier à 100% qu’il s’agit du même botnet observé par 2sec4u et MalwareTech (plus à ce sujet plus tard).

Une version expurgée du message de spam est disponible ci-dessous, ainsi que le texte de l’annonce.

Nous utilisons les exploits 0day pour obtenir des appareils – pas seulement le scanner telnet et ssh.

Techniques d’atténuation anti-ddos pour tcp/udp.

Places limitées – Place minimum de 2 semaines.

Plans et limites flexibles.

Attaques de test courtes gratuites, si nous avons le temps de montrer.

Botnet développé par un pirate réputé

Le pirate derrière ce botnet est BestBuy, également connu sous le nom de Popopret, le même pirate derrière le logiciel malveillant GovRAT qui a été utilisé pour violer et voler des données d’innombrables entreprises américaines. Plus de détails sur leurs efforts précédents sont disponibles dans un rapport InfoArmor publié cet automne. BestBuy fait partie d’un groupe de hackers actifs sur le tristement célèbre forum Hell hacking, considéré à un moment donné comme le principal lieu de rencontre de nombreux hackers d’élite.

Bleeping Computer a contacté BestBuy via Jabber, mais le pirate a refusé de répondre à certaines de nos questions, de ne pas exposer d’informations sensibles sur leur fonctionnement et leurs identités.

Le botnet n’est pas bon marché

Selon l’annonce du botnet et ce que BestBuy nous a dit, les clients peuvent louer la quantité souhaitée de robots Mirai, mais pour une période minimale de deux semaines.

« Le prix est déterminé par le nombre de bots (plus de bots plus d’argent), la durée de l’attaque (plus long = plus d’argent) et le temps de recharge (plus long = réduction) », a déclaré BestBuy à Bleeping Computer.

Les clients ne bénéficient pas de réductions s’ils achètent de plus grandes quantités de robots, mais ils bénéficient d’une réduction s’ils utilisent des périodes de recharge DDoS plus longues.

« Délai de recharge DDoS » est un terme qui fait référence au temps écoulé entre les attaques DDoS consécutives. Les botnets DDoS utilisent des temps de recharge pour éviter de maximiser les connexions, de remplir et de gaspiller de la bande passante, mais également d’empêcher les périphériques de se déconnecter et de se déconnecter pendant des vagues d’attaque prolongées.

BestBuy a fourni un exemple: « le prix pour 50 000 bots avec une durée d’attaque de 3600 secondes (1 heure) et un temps de recharge de 5 à 10 minutes est d’environ 3 à 4k par 2 semaines. »Comme vous pouvez le voir, ce n’est pas un service bon marché.

Une fois que les propriétaires de botnet ont conclu un accord avec l’acheteur, le client obtient l’URL en oignon du backend du botnet, où il peut se connecter via Telnet et lancer ses attaques.

Le botnet 400K a évolué, ajouté de nouvelles fonctionnalités

Par rapport au code source original de Mirai qui a été divulgué en ligne début octobre, le botnet BestBuy is advertising a subi un sérieux lifting.

Le botnet Mirai d’origine était limité à seulement 200 000 bots. Comme le chercheur en sécurité 2sec4u l’a dit à Bleeping Computer, c’est parce que le malware Mirai n’est venu qu’avec le support pour lancer des attaques par force brute via Telnet, et avec une liste codée en dur de 60 combinaisons de mots de passe de nom d’utilisateur &.

La limite de 200 Ko est due au fait qu’il n’y a que 200 000 périphériques connectés à Internet qui ont des ports Telnet ouverts et utilisent l’une des 60 combinaisons de mots de passe du nom d’utilisateur &.

BestBuy a étendu la source Mirai en ajoutant la possibilité d’effectuer des attaques par force brute via SSH, mais a également ajouté la prise en charge du logiciel malveillant pour exploiter une vulnérabilité zero-day dans un appareil sans nom. 2sec4u dit qu’il soupçonnait que de nouvelles variantes de logiciels malveillants Mirai pourraient utiliser des exploits et des jours zéro, mais cela n’est actuellement pas confirmé car personne n’a rétro-conçu les versions récentes du binaire de logiciels malveillants Mirai pour confirmer les déclarations de Popopret.

Le botnet 400K pourrait être le « Botnet #14 »

BestBuy a également annoncé une autre nouvelle fonctionnalité, qui est la possibilité de contourner certains systèmes d’atténuation DDoS en usurpant (simulant) l’adresse IP du bot. Les versions précédentes du malware Mirai n’incluaient pas cette fonctionnalité.

2sec4u a confirmé lors d’une conversation privée que certains des botnets Mirai nouvellement créés peuvent mener des attaques DDoS en usurpant des adresses IP.

La même fonctionnalité a été vue par MalwareTech, qui a tweeté à ce sujet il y a trois jours. Dans une conversation privée, MalwareTech a confirmé que le grand botnet Mirai qu’ils suivaient était capable de contourner les systèmes d’atténuation des attaques DDoS.

Sur Twitter, le compte @MiraiAttacks suit cet énorme botnet comme « Botnet #14. » Il s’agit du même botnet qui a été utilisé pour tenter de faire tomber l’un des fournisseurs d’accès à Internet du Libéria.

Le pirate refuse le test en direct, l’attribution devient délicate

Lors de conversations privées avec BestBuy, le pirate a respectueusement refusé de fournir des preuves des capacités de son botnet. Bleeping Computer a demandé au pirate d’exécuter une attaque DDoS de démonstration sur un serveur de test ou au moins une capture d’écran de son backend.

Les deux ont également refusé de prendre crédit pour toute attaque DDoS qui pourrait lier l’infrastructure de leur botnet à des attaques précédentes. Lorsqu’on lui a demandé si son botnet avait été utilisé dans des attaques très médiatisées, Popopret a déclaré: « nous ne surveillons pas nos clients. »

Popopret était très conscient que 2sec4u et MalwareTech suivaient son botnet. Malgré le refus du pirate de procéder à une attaque DDoS test, leur réputation, leur réticence à exposer leur infrastruture de quelque manière que ce soit, des indices dans leur annonce XMPP et les observations des chercheurs en sécurité indiquent que BestBuy est très probablement l’opérateur du plus grand botnet Mirai connu aujourd’hui.

BestBuy a également fourni une information intéressante, révélant qu’il avait accès au code source de Mirai, bien avant qu’il ne soit rendu public, montrant des liens possibles avec le créateur de Mirai, un pirate informatique surnommé Anna-senpai.

Alors que les deux semblent être en charge du botnet Mirai le plus développé après la mort de l’original, d’autres botnets ont également évolué avec leur propre ensemble de fonctionnalités, mais pas aussi complexes que le Botnet #14. Par exemple, Incapsula a détecté un botnet Mirai capable de lancer des attaques DDoS via STOMP, un protocole de messagerie généralement utilisé par les serveurs.