Comment trouver: Appuyez sur « Ctrl + F » dans le navigateur et remplissez le libellé de la question pour trouver cette question / réponse. Si la question n’est pas ici, trouvez-la dans la Banque de questions.

REMARQUE: Si vous avez la nouvelle question sur ce test, veuillez commenter la Question et la liste à choix multiples sous le formulaire ci-dessous cet article. Nous mettrons à jour les réponses pour vous dans les plus brefs délais. Merci! Nous apprécions vraiment votre contribution au site Web.

1. Qu’est-ce qui résulte de la connexion de deux commutateurs ou plus ensemble?

- Le nombre de domaines de diffusion est augmenté.

- La taille du domaine de diffusion est augmentée.*

- Le nombre de domaines de collision est réduit.

- La taille du domaine de collision est augmentée.

Expliquez :

Lorsque deux commutateurs ou plus sont connectés ensemble, la taille du domaine de diffusion est augmentée, de même que le nombre de domaines de collision. Le nombre de domaines de diffusion est augmenté uniquement lorsque des routeurs sont ajoutés.

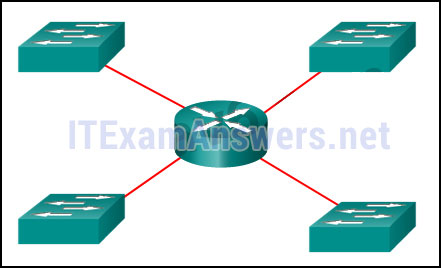

2. Reportez-vous à l’exposition. Combien y a-t-il de domaines de diffusion ?

- 1

- 2

- 3

- 4*

Expliquer :

Un routeur est utilisé pour acheminer le trafic entre différents réseaux. Le trafic de diffusion n’est pas autorisé à traverser le routeur et sera donc contenu dans les sous-réseaux respectifs d’où il provient.

3. Quelles sont les deux raisons pour lesquelles un administrateur réseau peut vouloir créer des sous-réseaux ? (Choisissez deux.)

- simplifie la conception du réseau

- améliore les performances du réseau *

- facilite la mise en œuvre des politiques de sécurité *

- réduction du nombre de routeurs nécessaires

- réduction du nombre de commutateurs nécessaires

Expliquer :

Deux raisons de créer des sous-réseaux comprennent la réduction du trafic réseau global et l’amélioration des performances du réseau. Les sous-réseaux permettent également à un administrateur d’implémenter des stratégies de sécurité basées sur des sous-réseaux. Le nombre de routeurs ou de commutateurs n’est pas affecté. Les sous-réseaux ne simplifient pas la conception du réseau.

4. Reportez-vous à l’exposition. Une entreprise utilise le bloc d’adresses 128.107.0.0/16 pour son réseau. Quel masque de sous-réseau fournirait le nombre maximum de sous-réseaux de taille égale tout en fournissant suffisamment d’adresses d’hôte pour chaque sous-réseau de l’exposition?

- 255.255.255.0

- 255.255.255.128*

- 255.255.255.192

- 255.255.255.224

- 255.255.255.240

Expliquer:

Le plus grand sous-réseau de la topologie contient 100 hôtes, de sorte que le masque de sous-réseau doit contenir au moins 7 bits d’hôte (27-2 = 126). 255.255.255.0 a 8 bits hôtes, mais cela ne répond pas à l’exigence de fournir le nombre maximum de sous-réseaux.

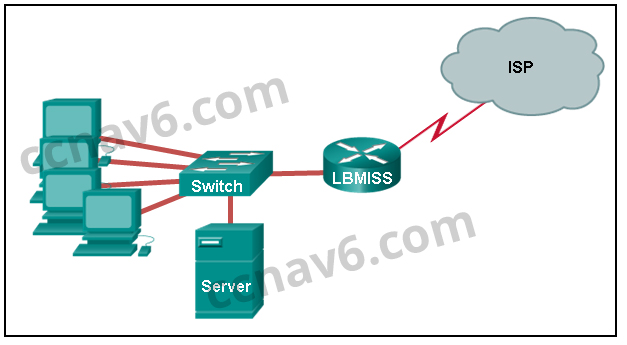

5. Reportez-vous à l’exposition. L’administrateur réseau a attribué au réseau local de LBMISS une plage d’adresses de 192.168.10.0. Cette plage d’adresses a été sous-réseautée à l’aide d’un préfixe /29. Afin d’accueillir un nouveau bâtiment, le technicien a décidé d’utiliser le cinquième sous-réseau pour configurer le nouveau réseau (le sous-réseau zéro est le premier sous-réseau). Selon les stratégies de l’entreprise, l’interface du routeur reçoit toujours la première adresse d’hôte utilisable et le serveur de groupe de travail reçoit la dernière adresse d’hôte utilisable. Quelle configuration doit être entrée dans les propriétés du serveur de groupe de travail pour permettre la connectivité à Internet?

- Adresse IP: 192.168.10.65 masque de sous-réseau: 255.255.255.240, passerelle par défaut: 192.168.10.76

- adresse IP: 192.168.10.38 masque de sous-réseau: 255.255.255.240, passerelle par défaut: 192.168.10.33

- Adresse IP: 192.168.10.38 masque de sous-réseau: 255.255.255.248, passerelle par défaut: 192.168.10.33 *

- adresse IP: 192.168.10.41 masque de sous-réseau: 255.255.255.248, passerelle par défaut: 192.168.10.46

- adresse IP: 192.168.10.254 masque de sous-réseau : 255.255.255.0, passerelle par défaut: 192.168.10.1

Expliquer :

L’utilisation d’un préfixe /29 pour le sous-réseau 192.168.10.0 entraîne des sous-réseaux qui s’incrémentent de 8:

192.168.10.0 (1)

192.168.10.8 (2)

192.168.10.16 (3)

192.168.10.24 (4)

192.168.10.32 (5)

6. Si un périphérique réseau a un masque de /28, combien d’adresses IP sont disponibles pour les hôtes sur ce réseau ?

- 256

- 254

- 62

- 32

- 16

- 14*

Expliquez:

Le masque A / 28 est le même que 255.255.255.240. Cela laisse 4 bits d’hôte. Avec 4 bits d’hôte, 16 adresses IP sont possibles, mais une adresse représente le numéro de sous-réseau et une adresse représente l’adresse de diffusion. 14 adresses peuvent ensuite être utilisées pour attribuer des périphériques réseau.

7. Quel masque de sous-réseau serait utilisé si 5 bits d’hôte sont disponibles ?

- 255.255.255.0

- 255.255.255.128

- 255.255.255.224*

- 255.255.255.240

Expliquez :

Le masque de sous-réseau de 255.255.255.0 a 8 bits d’hôte. Le masque de 255.255.255.128 donne 7 bits d’hôte. Le masque de 255.255.255.224 a 5 bits d’hôte. Enfin, 255.255.255.240 représente 4 bits d’hôte.

8. Combien d’adresses d’hôtes sont disponibles sur le réseau 172.16.128.0 avec un masque de sous-réseau de 255.255.252.0 ?

- 510

- 512

- 1022*

- 1024

- 2046

- 2048

Expliquez :

Un masque de 255.255.252.0 est égal à un préfixe de /22. Le préfixe A /22 fournit 22 bits pour la partie réseau et laisse 10 bits pour la partie hôte. Les 10 bits de la partie hôte fourniront 1022 adresses IP utilisables (2^10 – 2 = 1022).

9. Combien de bits doivent être empruntés à la partie hôte d’une adresse pour accueillir un routeur avec cinq réseaux connectés ?

- deux

- trois *

- quatre

- cinq

Expliquez :

Chaque réseau directement connecté à une interface sur un routeur nécessite son propre sous-réseau. La formule 2n, où n est le nombre de bits empruntés, est utilisée pour calculer le nombre disponible de sous-réseaux lors de l’emprunt d’un nombre spécifique de bits.

10. Un administrateur réseau souhaite avoir le même masque de réseau pour tous les réseaux d’un petit site particulier. Le site dispose des réseaux et du nombre d’appareils suivants:

Téléphones IP – 22 adresses

PC – 20 adresses nécessaires

Imprimantes – 2 adresses nécessaires

Scanners – 2 adresses nécessaires

L’administrateur réseau a estimé que 192.168.10.0/24 doit être le réseau utilisé sur ce site. Quel masque de sous-réseau unique utiliserait le plus efficacement les adresses disponibles pour les quatre sous-réseaux ?

- 255.255.255.0

- 255.255.255.192

- 255.255.255.224*

- 255.255.255.240

- 255.255.255.248

- 255.255.255.252

Expliquer:

Si le même masque doit être utilisé, le réseau avec le plus d’hôtes doit être examiné pour le nombre d’hôtes, qui dans ce cas est de 22 hôtes. Ainsi, 5 bits d’hôte sont nécessaires. Le masque de sous-réseau /27 ou 255.255.255.224 serait approprié à utiliser pour ces réseaux.

11. Une entreprise a une adresse réseau de 192.168.1.64 avec un masque de sous-réseau de 255.255.255.192. La société souhaite créer deux sous-réseaux qui contiendraient respectivement 10 hôtes et 18 hôtes. Quels réseaux y parviendraient ? (Choisissez deux.)

- 192.168.1.16/28

- 192.168.1.64/27*

- 192.168.1.128/27

- 192.168.1.96/28*

- 192.168.1.192/28

Expliquez: Le sous-réseau

192.168.1.64/27 a 5 bits qui sont alloués pour les adresses d’hôte et pourra donc prendre en charge 32 adresses, mais seulement 30 adresses IP d’hôte valides. Le sous-réseau 192.168.1.96/28 a 4 bits pour les adresses d’hôte et pourra prendre en charge 16 adresses, mais seulement 14 adresses IP d’hôte valides

12. Un administrateur réseau sous-réseaute de manière variable un réseau. Le plus petit sous-réseau a un masque de 255.255.255.248. Combien d’adresses d’hôte utilisables ce sous-réseau fournira-t-il ?

- 4

- 6*

- 8

- 10

- 12

Expliquez :

Le masque 255.255.255.248 est équivalent au préfixe /29. Cela laisse 3 bits pour les hôtes, fournissant un total de 6 adresses IP utilisables (23 = 8 – 2 = 6).

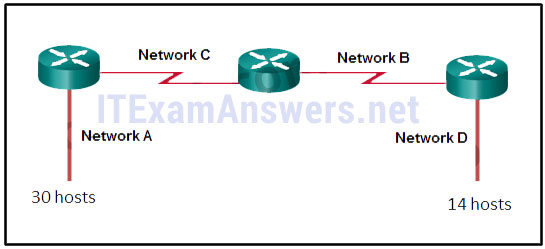

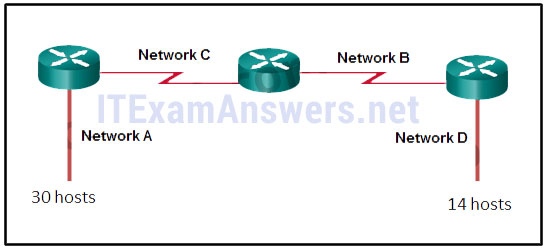

13. Reportez-vous à l’exposition. Compte tenu de l’adresse réseau de 192.168.5.0 et d’un masque de sous-réseau de 255.255.255.224, combien d’adresses d’hôte totales sont inutilisées dans les sous-réseaux attribués?

- 56

- 60

- 64

- 68

- 72*

Expliquez :

L’adresse IP réseau 192.168.5.0 avec un masque de sous-réseau de 255.255.255.224 fournit 30 adresses IP utilisables pour chaque sous-réseau. Le sous-réseau A a besoin de 30 adresses d’hôte. Il n’y a pas d’adresses gaspillées. Le sous-réseau B utilise 2 des 30 adresses IP disponibles, car il s’agit d’une liaison série. Par conséquent, il gaspille 28 adresses. De même, le sous-réseau C gaspille 28 adresses. Le sous-réseau D a besoin de 14 adresses, il gaspille donc 16 adresses. Les adresses totales gaspillées sont 0+28+28+16 = 72 adresses.

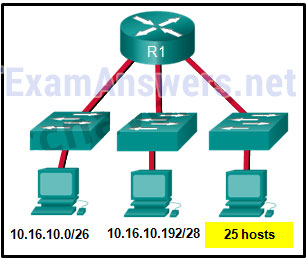

14. Reportez-vous à l’exposition. Compte tenu des adresses déjà utilisées et devant rester dans la plage de réseau 10.16.10.0/24, quelle adresse de sous-réseau pourrait être attribuée au réseau contenant 25 hôtes ?

- 10.16.10.160/26

- 10.16.10.128/28

- 10.16.10.64/27*

- 10.16.10.224/26

- 10.16.10.240/27

- 10.16.10.240/28

Expliquez :

Adresses 10.16.10.0 à 10.16.10.63 sont prises pour le réseau le plus à gauche. Les adresses 10.16.10.192 à 10.16.10.207 sont utilisées par le réseau central.L’espace d’adressage de 208 à 255 suppose un masque /28, qui ne permet pas suffisamment de bits d’hôte pour accueillir 25 adresses d’hôte.Les plages d’adresses disponibles incluent 10.16.10.64/26 et 10.16.10.128/26. Pour accueillir 25 hôtes, 5 bits d’hôte sont nécessaires, un masque /27 est donc nécessaire. Quatre /27 sous-réseaux possibles pourraient être créés à partir des adresses disponibles entre 10.16.10.64 et 10.16.10.191:

10.16.10.64/27

10.16.10.96/27

10.16.10.128/27

10.16.10.160/27

15. Reportez-vous à l’exposition. Compte tenu de l’adresse réseau de 192.168.5.0 et d’un masque de sous-réseau de 255.255.255.224 pour tous les sous-réseaux, combien d’adresses d’hôte totales sont inutilisées dans les sous-réseaux attribués?

- 64

- 56

- 68

- 60

- 72*

16. Un administrateur réseau doit surveiller le trafic réseau vers et depuis les serveurs d’un centre de données. Quelles caractéristiques d’un schéma d’adressage IP doivent être appliquées à ces appareils ?

- adresses statiques aléatoires pour améliorer la sécurité

- adresses de différents sous-réseaux pour la redondance

- adresses IP statiques prévisibles pour une identification plus facile *

- adresses dynamiques pour réduire la probabilité de doublons d’adresses

Expliquez :

Lors de la surveillance des serveurs, un administrateur réseau doit être en mesure de les identifier rapidement. L’utilisation d’un schéma d’adressage statique prévisible pour ces périphériques facilite leur identification. La sécurité du serveur, la redondance et la duplication des adresses ne sont pas des caractéristiques d’un schéma d’adressage IP.

17. Quelles sont les deux raisons qui font généralement du DHCP la méthode préférée pour attribuer des adresses IP à des hôtes sur de grands réseaux? (Choisissez deux.)

- Il élimine la plupart des erreurs de configuration d’adresses.*

- Il garantit que les adresses ne sont appliquées qu’aux périphériques nécessitant une adresse permanente.

- Il garantit que chaque appareil qui a besoin d’une adresse en obtiendra une.

- Il fournit une adresse uniquement aux périphériques autorisés à être connectés au réseau.

- Cela réduit le fardeau du personnel de soutien du réseau.*

Expliquer:

Le DHCP est généralement la méthode préférée pour attribuer des adresses IP aux hôtes sur les grands réseaux, car il réduit la charge sur le personnel de support réseau et élimine pratiquement les erreurs d’entrée. Cependant, le DHCP lui-même ne fait pas de distinction entre les périphériques autorisés et non autorisés et attribuera des paramètres de configuration à tous les périphériques demandeurs. Les serveurs DHCP sont généralement configurés pour attribuer des adresses à partir d’une plage de sous-réseaux, il n’y a donc aucune garantie que chaque périphérique qui a besoin d’une adresse en obtiendra une.

18. Un serveur DHCP est utilisé pour attribuer dynamiquement des adresses IP aux hôtes d’un réseau. Le pool d’adresses est configuré avec 192.168.10.0/24. Il y a 3 imprimantes sur ce réseau qui doivent utiliser des adresses IP statiques réservées du pool. Combien d’adresses IP dans le pool restent à attribuer à d’autres hôtes ?

- 254

- 251*

- 252

- 253

Expliquez :

Si le bloc d’adresses alloué au pool est 192.168.10.0/24, il y a 254 adresses IP à attribuer aux hôtes du réseau. Comme il y a 3 imprimantes qui doivent avoir leurs adresses assignées statiquement, il reste alors 251 adresses IP à assigner.

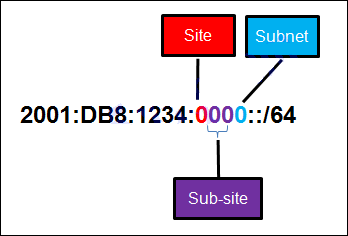

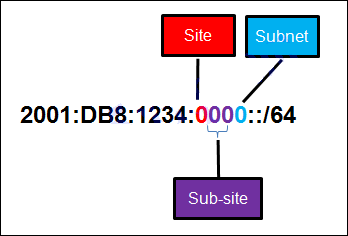

19. Reportez-vous à l’exposition. Une entreprise déploie un schéma d’adressage IPv6 pour son réseau. Le document de conception de l’entreprise indique que la partie sous-réseau des adresses IPv6 est utilisée pour la nouvelle conception de réseau hiérarchique, la sous-section site représentant plusieurs sites géographiques de l’entreprise, la section sous-site représentant plusieurs campus sur chaque site et la section sous-réseau indiquant chaque segment de réseau séparé par des routeurs. Avec un tel schéma, quel est le nombre maximum de sous-réseaux atteint par sous-site?

- 0

- 4

- 16*

- 256

Expliquez :

Parce qu’un seul caractère hexadécimal est utilisé pour représenter le sous-réseau, ce caractère peut représenter 16 valeurs différentes de 0 à F.

20. Quel est le préfixe de l’adresse hôte 2001: DB8:BC15:A:12AB::1/64?

- 2001: DB8:BC15

- 2001:DB8:BC15:A *

- 2001:DB8:BC15:A:1

- 2001: DB8: BC15:A:12

Expliquer:

La partie réseau, ou préfixe, d’une adresse IPv6 est identifiée par la longueur du préfixe. La longueur du préfixe A/64 indique que les 64 premiers bits de l’adresse IPv6 sont la partie réseau. Par conséquent, le préfixe est 2001: DB8: BC15:A.

21. Considérez la plage d’adresses suivante:

2001:0DB8:BC15:00A0:0000::2001:0DB8:BC15:00A1:0000::2001:0DB8:BC15:00A2:0000::…2001:0DB8:BC15:00AF:0000::

La longueur de préfixe pour la plage d’adresses est /60

Expliquez:

Toutes les adresses ont la partie 2001:0DB8:BC15:00A en commun. Chaque chiffre ou lettre de l’adresse représente 4 bits, donc la longueur du préfixe est /60.

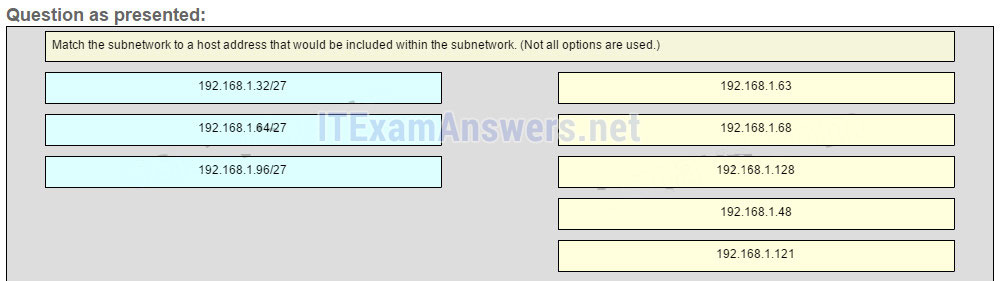

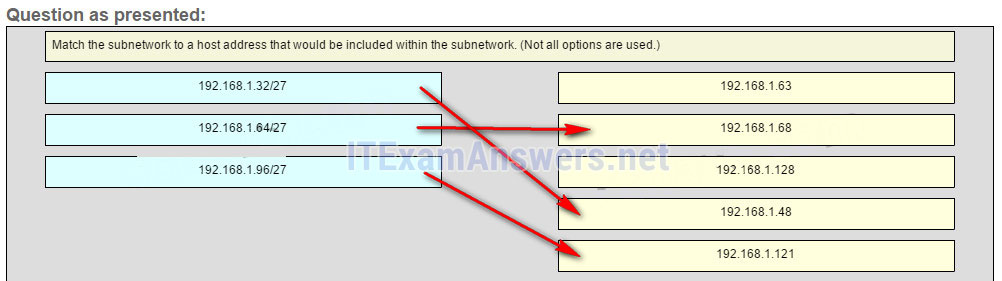

22. Associez le sous-réseau à une adresse d’hôte qui serait incluse dans le sous-réseau. (Toutes les options ne sont pas utilisées.)

Question

Réponse

Expliquez: Le sous-réseau

192.168.1.32/27 aura une plage d’hôtes valide de 192.168.1.33 – 192.168.1.62 avec l’adresse de diffusion comme 192.168.1.63

Le sous-réseau 192.168.1.64/27 aura une plage d’hôtes valide de 192.168.1.65 – 192.168.1.94 avec l’adresse de diffusion 192.168.1.95

Le sous-réseau 192.168.1.96/27 aura une plage d’hôtes valide de 192.168.1.97 à 192.168.1.126 avec l’adresse de diffusion comme 192.168.1.127

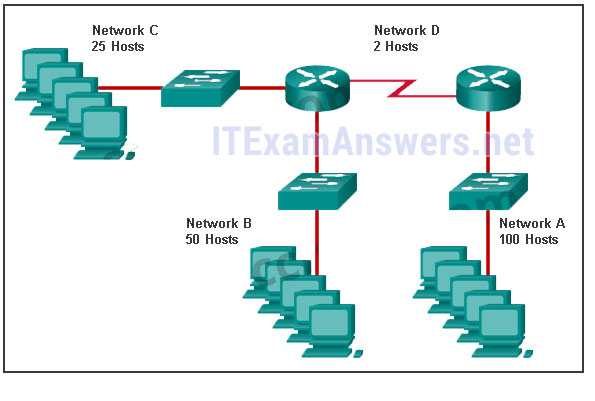

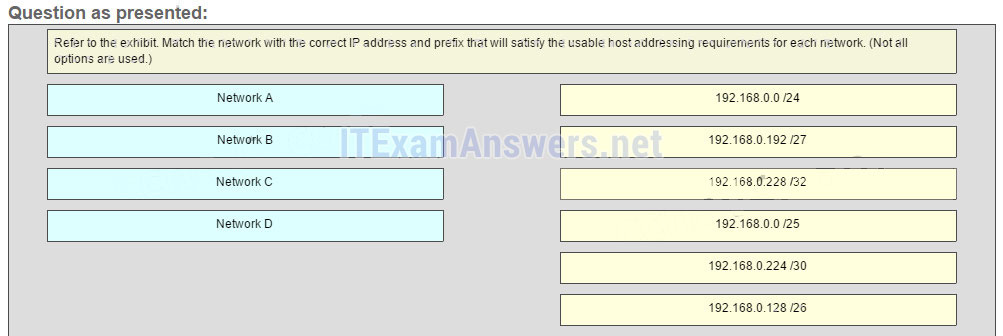

23. Reportez-vous à l’exposition. Faites correspondre le réseau avec l’adresse IP et le préfixe corrects qui satisferont aux exigences d’adressage d’hôte utilisables pour chaque réseau. (Toutes les options ne sont pas utilisées.) De droite à gauche, le réseau A a 100 hôtes connectés au routeur à droite. Le routeur de droite est connecté via une liaison série au routeur de gauche. La liaison série représente le réseau D avec 2 hôtes. Le routeur gauche connecte le réseau B avec 50 hôtes et le réseau C avec 25 hôtes.

Question

Réponse

Expliquez:

Le réseau A doit utiliser 192.168.0.0/25 qui donne 128 adresses d’hôte.

Le réseau B doit utiliser 192.168.0.128/26 qui donne 64 adresses d’hôte.

Le réseau C doit utiliser 192.168.0.192 / 27 qui donne 32 adresses d’hôte.

Le réseau D doit utiliser 192.168.0.224/30 qui donne 4 adresses d’hôte.

Ancienne version

24. Combien de bits y a-t-il dans une adresse IPv4 ?

- 32*

- 64

- 128

- 256

25. Quelles sont les deux parties d’une adresse IPv4 ? (Choisissez deux.)

- partie de sous-réseau

- partie réseau *

- partie logique

- partie hôte *

- partie physique

- partie diffusion

26. Quelle est la notation de longueur de préfixe pour le masque de sous-réseau 255.255.255.224 ?

- /25

- /26

- /27*

27. Un message est envoyé à tous les hôtes d’un réseau distant. De quel type de message s’agit-il ?

- diffusion limitée

- multidiffusion

- diffusion dirigée *

- unicast

28. Quelles sont les deux déclarations qui décrivent les caractéristiques des diffusions de couche 3 ? (Choisissez deux.)

- Les diffusions sont une menace et les utilisateurs doivent éviter d’utiliser les protocoles qui les implémentent.

- Les routeurs créent des domaines de diffusion. *

- Certains protocoles IPv6 utilisent des diffusions.

- Il y a un domaine de diffusion sur chaque interface de commutateur.

- Un paquet de diffusion limitée a une adresse IP de destination de 255.255.255.255.*

- Un routeur ne transmettra aucun type de paquet de diffusion de couche 3.

29. Quelle technique de migration de réseau encapsule des paquets IPv6 à l’intérieur de paquets IPv4 pour les transporter sur des infrastructures réseau IPv4 ?

- encapsulation

- traduction

- double pile

- tunneling*

30. Quelles sont les deux instructions correctes sur les adresses IPv4 et IPv6 ? (Choisissez deux.)

- Les adresses IPv6 sont représentées par des nombres hexadécimaux.*

- Les adresses IPv4 sont représentées par des nombres hexadécimaux.

- Les adresses IPv6 ont une longueur de 32 bits.

- Les adresses IPv4 ont une longueur de 32 bits.*

- Les adresses IPv4 ont une longueur de 128 bits.

- Les adresses IPv6 ont une longueur de 64 bits.

31. Quelle adresse IPv6 est la plus compressée pour l’adresse FE80:0:0:0:2AA:FF:FE9A:4CA3 complète ?

- FE8::2AA:FF:FE9A:4CA3?

- FE80::2AA:FF:Vous avez besoin d’un système de contrôle de la qualité.

- FE80:::0:2AA:FF:FE9A:4CA3?

32. Quels sont deux types d’adresses de monodiffusion IPv6 ? (Choisissez deux.)

- multidiffusion

- bouclage *

- lien-local *

- anycast

- diffusion

33. Quelles sont les trois parties d’une adresse unicast globale IPv6 ? (Choisissez trois.)

- un ID d’interface qui est utilisé pour identifier le réseau local pour un hôte particulier

- un préfixe de routage global qui est utilisé pour identifier la partie réseau de l’adresse qui a été fournie par un FAI *

- un ID de sous-réseau qui est utilisé pour identifier les réseaux à l’intérieur du site d’entreprise local *

- un préfixe de routage global qui est utilisé pour identifier la partie de l’adresse réseau fournie par un administrateur local

- une interface ID utilisé pour identifier l’hôte local sur le réseau*

34. Un périphérique compatible IPv6 envoie un paquet de données avec l’adresse de destination FF02::1. Quelle est la cible de ce paquet ?

- tous les serveurs DHCP IPv6 *

- tous les nœuds activés IPv6 sur la liaison locale *

- tous les routeurs configurés IPv6 sur la liaison locale *

- tous les routeurs configurés IPv6 sur le réseau *

35. Lorsqu’un routeur Cisco est déplacé d’un réseau IPv4 vers un environnement IPv6 complet, quelle série de commandes activerait correctement le transfert IPv6 et l’adressage d’interface ?

- Routeur # configurer le terminal

Routeur (config) # interface fastethernet 0/0

Routeur (config-if) # adresse IP 192.168.1.254 255.255.255.0

Routeur (config-if) # pas d’arrêt

Routeur (config-if) # sortie

Routeur (config) # unicast ipv6 – routage - Routeur # configurer le terminal

Routeur (config) # interface fastethernet 0/0

Routeur (config-if) # adresse ipv6 2001: db8:bced:1::9/64

Routeur (config-if) # pas d’arrêt

Routeur (config-if) # sortie

Routeur (config) # routage unicast ipv6 * - Routeur # configurer le terminal

Routeur (config) # interface fastethernet 0/0

Routeur (config-if) # adresse ipv6 2001: db8:bced:1:: 9/64

Routeur (config-if) # pas d’arrêt - Routeur # configurer le terminal

Routeur (config) # interface fastethernet 0/0

Routeur (config-if) # adresse IP 2001: db8:bced:1::9/64

Routeur (config-if) # adresse ip 192.168.1.254 255.255.255.0

Routeur (config-if) # config-if) # pas d’arrêt

36. Quels sont les deux messages ICMP utilisés par les protocoles IPv4 et IPv6 ? (Choisissez deux.)?

- sollicitation de routeur

- redirection de route *

- sollicitation de voisin

- protocole inaccessible *

- publicité de routeur

37. Lorsqu’un hôte activé IPv6 doit découvrir l’adresse MAC d’une destination IPv6 prévue, quelle adresse de destination est utilisée par l’hôte source dans le message NS ?

- adresse de multidiffusion pour tous les nœuds

- adresse de multidiffusion pour les nœuds sollicités *

- adresse de liaison locale du récepteur

- adresse de monodiffusion globale du récepteur

38. Quand un routeur déposera-t-il un paquet traceroute ?

- lorsque le routeur reçoit un message de dépassement de temps ICMP

- lorsque la valeur RTT atteint zéro

- lorsque l’hôte répond avec un message de réponse d’écho ICMP

- lorsque la valeur dans le champ TTL atteint zéro *

- lorsque les valeurs des messages de demande d’écho et de réponse d’écho atteignent zéro

39. Qu’indique un ping réussi à l’adresse IPv6 ::1 ?

- L’hôte est correctement câblé.

- L’adresse de passerelle par défaut est correctement configurée.

- Tous les hôtes sur le lien local sont disponibles.

- L’adresse locale du lien est correctement configurée.

- IP est correctement installée sur l’hôte.*

40. Quelles deux choses peuvent être déterminées en utilisant la commande ping? (Choisissez deux.)

- le nombre de routeurs entre la source et le périphérique de destination

- l’adresse IP du routeur le plus proche du périphérique de destination

- le temps moyen qu’il faut à un paquet pour atteindre la destination et pour que la réponse revienne à la source *

- que le périphérique de destination soit accessible ou non via le réseau *

- le temps moyen qu’il faut à chaque routeur dans le chemin entre la source et la destination pour répondre

41. Remplissez le blanc.

L’équivalent décimal du nombre binaire 10010101 est 149

42. Remplissez le blanc.

Quel est l’équivalent décimal du nombre hexadécimal 0x3F ? 63*

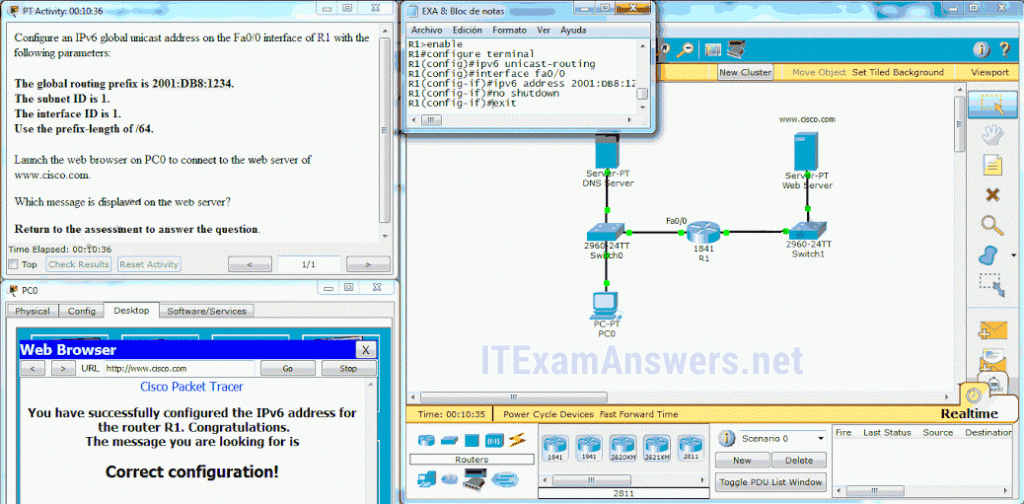

43. Ouvrez l’activité PT. Effectuez les tâches dans les instructions d’activité, puis répondez à la question. Quel message s’affiche sur le serveur Web ?

- Vous l’avez bien fait!

- Configuration correcte!*

- Adresse IPv6 configurée !

- Configuration réussie !

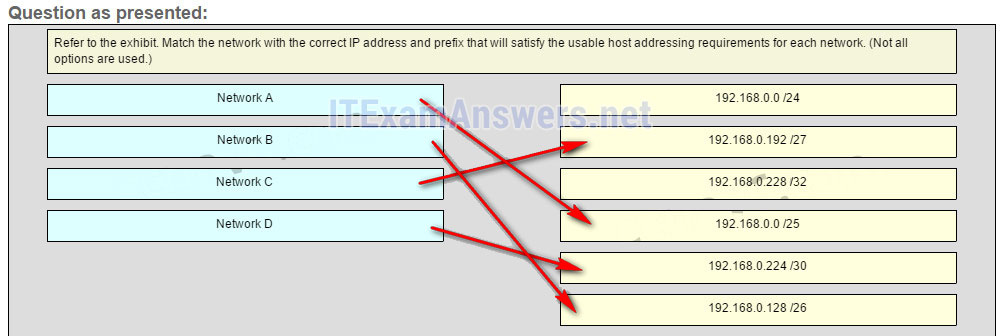

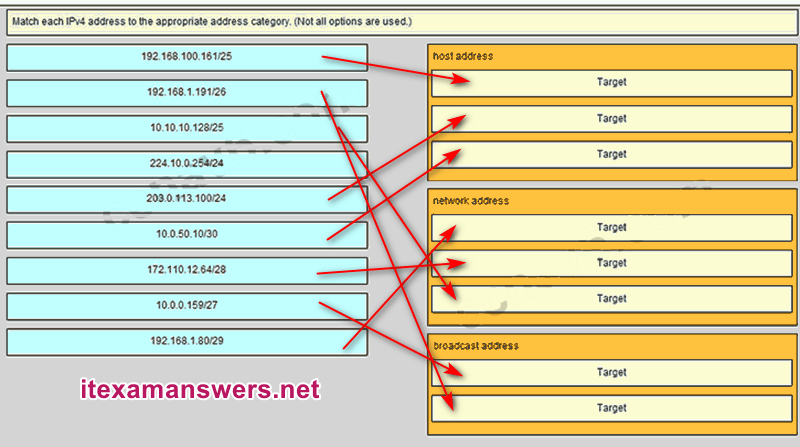

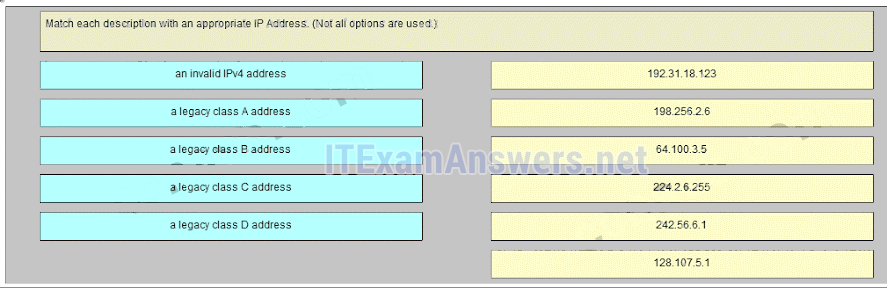

44. Faites correspondre chaque adresse IPv4 à la catégorie d’adresse appropriée. (Toutes les options ne sont pas utilisées.)

Placez les options dans l’ordre suivant:

Adresse hôte 192.168.100.161 / 25

Adresse hôte 203.0.113.100 / 24

Adresse hôte 10.0.50.10 / 30

Adresse réseau 192.168.1.80 / 29

Adresse réseau 172.110.12.64 / 28

Adresse réseau 10.10.10.128 / 25

Adresse de diffusion 10.0.0.159 / 27

Adresse de diffusion 192.168.1.191 / 26

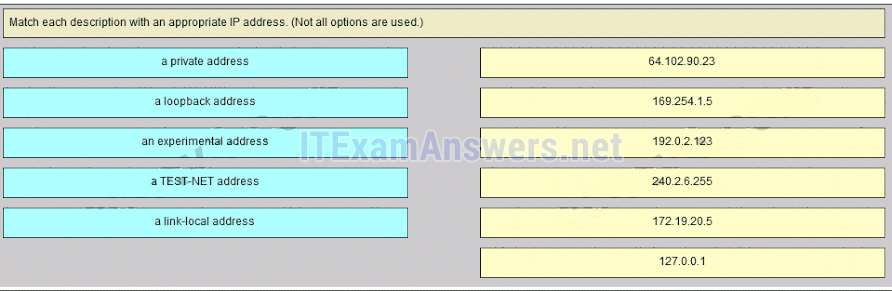

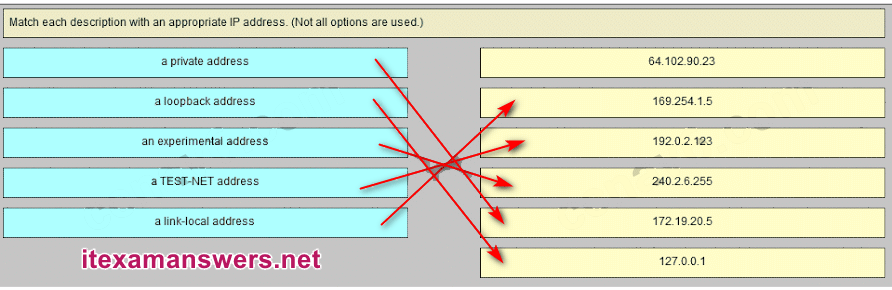

45. Faites correspondre chaque description avec une adresse IP appropriée. (Toutes les options ne sont pas utilisées)

169.254.1.5 -> une adresse locale de lien

192.0.2.153 – > une adresse de TEST-NET

240.2.6.255 – > une adresse expérimentale

172.19.20.5 – > une adresse privée

127.0.0.1 – > une adresse de bouclage

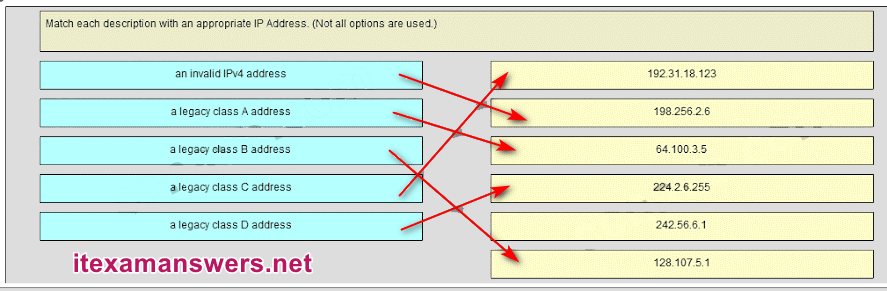

46. Faites correspondre chaque description avec une adresse IP appropriée. (Toutes les options ne sont pas utilisées.)

192.31.18.123 -> une adresse de classe C héritée

198.256.2.6 – > une adresse IPv4 invalide

64.100.3.5 – > une adresse de classe A héritée

224.2.6.255 – > une adresse de classe D héritée

128.107.5.1 – > une adresse de classe B héritée

47. Quelles trois adresses pourraient être utilisées comme adresse de destination pour les messages OSPFv3 ? (Choisissez trois.)

- FF02::A

- FF02::1:2

- 2001: db8: café::1

- FE80::1*

- FF02::5*

- FF02::6*

48. Quel est le résultat de la connexion de plusieurs commutateurs les uns aux autres?

- Le nombre de domaines de diffusion augmente.

- Le nombre de domaines de collision diminue.

- La taille du domaine de diffusion augmente.*

- La taille du domaine de collision diminue.

49. Quel masque générique serait utilisé pour annoncer le réseau 192.168.5.96/27 dans le cadre d’une configuration OSPF ?

- 255.255.255.224

- 0.0.0.32

- 255.255.255.223

- 0.0.0.31*

50. Description du support : Une adresse réseau IPv6 avec un masque réseau 64 bits est affichée. Les trois premiers blocs sont 2001, DB8 et 1234. Le quatrième bloc montre quatre zéros. Le premier zéro est étiqueté SIte, les deuxième et troisième zéros sont étiquetés ensemble comme Sous-site, le dernier zéro est étiqueté Sous-réseau.

Reportez-vous à l’exposition. Une entreprise déploie un schéma d’adressage IPv6 pour son réseau. Le document de conception de l’entreprise indique que la partie sous-réseau des adresses IPv6 est utilisée pour la nouvelle conception de réseau hiérarchique, la sous-section site représentant plusieurs sites géographiques de l’entreprise, la section sous-site représentant plusieurs campus sur chaque site et la section sous-réseau indiquant chaque segment de réseau séparé par des routeurs. Avec un tel schéma, quel est le nombre maximal de sous-réseaux atteint par sous-site?