Comment trouver: Appuyez sur « Ctrl + F » dans le navigateur et remplissez le libellé de la question pour trouver cette question / réponse. Si la question n’est pas ici, trouvez-la dans la Banque de questions.

REMARQUE: Si vous avez la nouvelle question sur ce test, veuillez commenter la Question et la liste à choix multiples sous le formulaire ci-dessous cet article. Nous mettrons à jour les réponses pour vous dans les plus brefs délais. Merci! Nous apprécions vraiment votre contribution au site Web.

1. Un technicien réseau nouvellement embauché est chargé de commander du nouveau matériel pour une petite entreprise avec une prévision de croissance importante. Quel facteur principal le technicien doit-il être concerné lors du choix des nouveaux appareils?

- périphériques avec un nombre et un type d’interfaces fixes

- périphériques prenant en charge la surveillance du réseau

- périphériques redondants

- périphériques prenant en charge la modularité

Expliquer:

Dans une petite entreprise avec une prévision de croissance élevée, le principal facteur d’influence serait la capacité des appareils à prendre en charge la modularité. Les appareils avec un type / nombre d’interfaces fixes ne supporteraient pas la croissance. La redondance est un facteur important, mais on la trouve généralement dans les grandes entreprises. La surveillance du réseau est également une considération importante, mais pas aussi importante que la modularité.

2. Quelle considération de conception de réseau serait plus importante pour une grande entreprise que pour une petite entreprise?

- Routeur Internet

- pare-feu

- commutateur à faible densité de port

- redondance

Expliquez:

Aujourd’hui, les petites entreprises ont besoin d’un accès Internet et utilisent un routeur Internet pour répondre à ce besoin. Un commutateur est nécessaire pour connecter les deux périphériques hôtes et tous les téléphones IP ou périphériques réseau tels qu’une imprimante ou un scanner. Le commutateur peut être intégré au routeur. Un pare-feu est nécessaire pour protéger les actifs informatiques de l’entreprise. La redondance n’est normalement pas présente dans les très petites entreprises, mais les petites entreprises légèrement plus grandes peuvent utiliser la redondance par densité de ports ou avoir des fournisseurs / liens Internet redondants.

3. Quels sont les deux types de trafic nécessitant une livraison sensible au retard ? (Choisissez deux.)

- web

- FTP

- voix

- vidéo

Expliquez :

Le trafic vocal et vidéo présente des caractéristiques sensibles au retard et doit être prioritaire sur d’autres types de trafic tels que le trafic Web, le courrier électronique et le trafic de transfert de fichiers.

4. Un administrateur de réseau pour une petite entreprise envisage de faire évoluer le réseau au cours des trois prochaines années pour tenir compte de la croissance prévue. Quels sont les trois types d’informations à utiliser pour planifier la croissance du réseau? (Choisissez trois.)

- politiques et procédures de ressources humaines pour tous les employés de l’entreprise

- documentation des topologies physiques et logiques actuelles

- analyse du trafic réseau sur la base des protocoles, applications et services utilisés sur le réseau

- historique et énoncé de mission de l’entreprise

- inventaire des périphériques actuellement utilisés sur le réseau

- liste des employés actuels et de leur rôle dans l’entreprise

Expliquer:

Plusieurs éléments nécessaires à la mise à l’échelle d’un réseau comprennent la documentation de la topologie physique et logique, une liste des périphériques utilisés sur le réseau et une analyse du trafic sur le réseau.

5. Quelles deux instructions décrivent comment évaluer les modèles de flux de trafic et les types de trafic réseau à l’aide d’un analyseur de protocole ? (Choisissez deux.)

- Capturez le trafic le week-end lorsque la plupart des employés sont en congé.

- Capturez uniquement le trafic dans les zones du réseau qui reçoivent la majeure partie du trafic, telles que le centre de données.

- Capturez le trafic pendant les périodes d’utilisation de pointe pour obtenir une bonne représentation des différents types de trafic.

- Effectuez la capture sur différents segments de réseau.

- Capturez uniquement le trafic WAN, car le trafic vers le Web est responsable de la plus grande quantité de trafic sur un réseau.

Expliquer :

Les modèles de flux de trafic doivent être rassemblés pendant les périodes d’utilisation de pointe pour obtenir une bonne représentation des différents types de trafic. La capture doit également être effectuée sur différents segments de réseau car une partie du trafic sera locale à un segment particulier.

6. Certains routeurs et commutateurs dans un placard de câblage ont mal fonctionné après la défaillance d’une unité de climatisation. Quel type de menace décrit cette situation?

- configuration

- environnement

- électricité

- entretien

Expliquez :

Les quatre catégories de menaces sont les suivantes:

Menaces matérielles – dommages physiques aux serveurs, routeurs, commutateurs, installations de câblage et postes de travail

Menaces environnementales – températures extrêmes (trop chaudes ou trop froides) ou extrêmes d’humidité (trop humides ou trop sèches)

Menaces électriques – pointes de tension, tension d’alimentation insuffisante (pannes électriques), alimentation non conditionnée (bruit) et perte de puissance totale

Menaces de maintenance – mauvaise manipulation des composants électriques clés (décharge électrostatique), manque de pièces de rechange critiques, mauvais câblage et mauvais étiquetage

7. Quel type de menace réseau est destiné à empêcher les utilisateurs autorisés d’accéder aux ressources ?

- Attaques DoS

- attaques d’accès

- attaques de reconnaissance

- exploitation de confiance

Expliquer :

Les attaques de reconnaissance de réseau impliquent la découverte et la cartographie non autorisées du réseau et des systèmes de réseau. Les attaques d’accès et l’exploitation de la confiance impliquent une manipulation non autorisée des données et l’accès aux systèmes ou aux privilèges des utilisateurs. Les DOS, ou attaques par déni de service, visent à empêcher les utilisateurs et les périphériques légitimes d’accéder aux ressources réseau.

8. Quelles sont les deux actions qui peuvent être prises pour empêcher une attaque réseau réussie sur un compte de serveur de messagerie? (Choisissez deux.)

- N’envoyez jamais le mot de passe via le réseau en texte clair.

- N’utilisez jamais de mots de passe nécessitant la touche Maj.

- Utilisez des serveurs de différents fournisseurs.

- Répartissez les serveurs dans tout le bâtiment, en les plaçant à proximité des parties prenantes.

- Limitez le nombre de tentatives infructueuses de connexion au serveur.

Expliquez :

L’un des types d’attaque d’accès les plus courants utilise un renifleur de paquets pour générer des comptes d’utilisateurs et des mots de passe transmis sous forme de texte clair. Les tentatives répétées de connexion à un serveur pour obtenir un accès non autorisé constituent un autre type d’attaque d’accès. Limiter le nombre de tentatives de connexion au serveur et utiliser des mots de passe cryptés aidera à empêcher les connexions réussies grâce à ces types d’attaques d’accès.

9. Quelle fonctionnalité de pare-feu est utilisée pour s’assurer que les paquets entrant dans un réseau sont des réponses légitimes initiées par des hôtes internes ?

- filtrage d’application

- inspection de paquets avec état

- filtrage d’URL

- filtrage de paquets

Expliquer :

L’inspection de paquets avec état sur un pare-feu vérifie que les paquets entrants sont réellement des réponses légitimes aux demandes provenant d’hôtes à l’intérieur du réseau. Le filtrage de paquets peut être utilisé pour autoriser ou refuser l’accès aux ressources en fonction de l’adresse IP ou MAC. Le filtrage des applications peut autoriser ou refuser l’accès en fonction du numéro de port. Le filtrage d’URL est utilisé pour autoriser ou refuser l’accès en fonction de l’URL ou des mots clés.

10. Quel est le but de la fonction d’authentification de sécurité réseau ?

- pour exiger des utilisateurs qu’ils prouvent qui ils sont

- pour déterminer les ressources auxquelles un utilisateur peut accéder

- pour garder une trace des actions d’un utilisateur

- pour fournir des questions de défi et de réponse

Expliquer :

L’authentification, l’autorisation et la comptabilité sont des services réseau collectivement appelés AAA. L’authentification nécessite que les utilisateurs prouvent qui ils sont. L’autorisation détermine les ressources auxquelles l’utilisateur peut accéder. La comptabilité garde une trace des actions de l’utilisateur.

11. Un administrateur réseau émet le bloc de connexion – pour 180 tentatives 2 dans les 30 commandes sur un routeur. Quelle menace l’administrateur réseau tente-t-il de prévenir ?

- un utilisateur qui essaie de deviner un mot de passe pour accéder au routeur

- un ver qui tente d’accéder à une autre partie du réseau

- un individu non identifié qui tente d’accéder à la salle d’équipement du réseau

- un dispositif qui essaie d’inspecter le trafic sur une liaison

Expliquer :

La commande bloc de connexion – pour 180 tentatives 2 dans les 30 provoquera le blocage de l’authentification de l’appareil après 2 tentatives infructueuses dans les 30 secondes pendant une durée de 180 secondes. Un périphérique inspectant le trafic sur une liaison n’a rien à voir avec le routeur. La configuration du routeur ne peut pas empêcher l’accès non autorisé à la salle d’équipement. Un ver ne tenterait pas d’accéder au routeur pour se propager à une autre partie du réseau.

12. Quelles sont les deux étapes requises avant que SSH puisse être activé sur un routeur Cisco ? (Choisissez deux.)

- Donnez au routeur un nom d’hôte et un nom de domaine.

- Créez une bannière qui sera affichée aux utilisateurs lorsqu’ils se connecteront.

- Génère un ensemble de clés secrètes à utiliser pour le chiffrement et le déchiffrement.

- Configurez un serveur d’authentification pour gérer les demandes de connexion entrantes.

- Activez SSH sur les interfaces physiques où les demandes de connexion entrantes seront reçues.

Expliquez :

Il y a quatre étapes pour configurer SSH sur un routeur Cisco. Tout d’abord, définissez le nom d’hôte et le nom de domaine. Deuxièmement, générez un ensemble de clés RSA à utiliser pour chiffrer et déchiffrer le trafic. Troisièmement, créez les identifiants et mots de passe des utilisateurs qui se connecteront. Enfin, activez SSH sur les lignes vty du routeur. SSH n’a pas besoin d’être configuré sur des interfaces physiques, ni d’utiliser un serveur d’authentification externe. Bien qu’il soit judicieux de configurer une bannière pour afficher des informations légales pour la connexion des utilisateurs, il n’est pas nécessaire d’activer SSH.

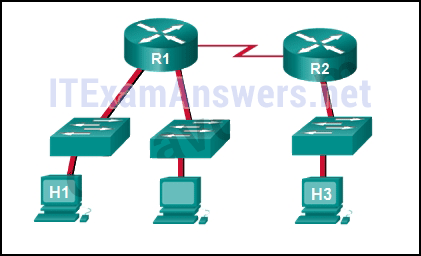

13. Reportez-vous à l’exposition. La documentation de base pour une petite entreprise avait des statistiques de temps de trajet aller-retour ping de 36/97/132 entre les hôtes H1 et H3. Aujourd’hui, l’administrateur réseau a vérifié la connectivité en envoyant un ping entre les hôtes H1 et H3, ce qui a entraîné un temps de trajet aller-retour de 1458/2390/6066. Qu’est-ce que cela indique à l’administrateur réseau?

- La connectivité entre H1 et H3 est très bien.

- H3 n’est pas connecté correctement au réseau.

- Quelque chose provoque des interférences entre H1 et R1.

- Les performances entre les réseaux sont dans les paramètres attendus.

- Quelque chose provoque un délai entre les réseaux.

Expliquer:

Les statistiques de temps aller-retour Ping sont affichées en millisecondes. Plus le nombre est grand, plus il y a de retard. Une base de référence est essentielle en période de performances lentes. En consultant la documentation sur les performances lorsque le réseau fonctionne correctement et en les comparant aux informations en cas de problème, un administrateur réseau peut résoudre les problèmes plus rapidement.

14. Quand un administrateur doit-il établir une référence réseau ?

- lorsque le trafic est en pointe dans le réseau

- lorsqu’il y a une baisse soudaine du trafic

- au point le plus bas du trafic dans le réseau

- à intervalles réguliers sur une période de temps

Expliquer:

Une base de réseau efficace peut être établie en surveillant le trafic à intervalles réguliers. Cela permet à l’administrateur de prendre note lorsqu’une déviation de la norme établie se produit dans le réseau.

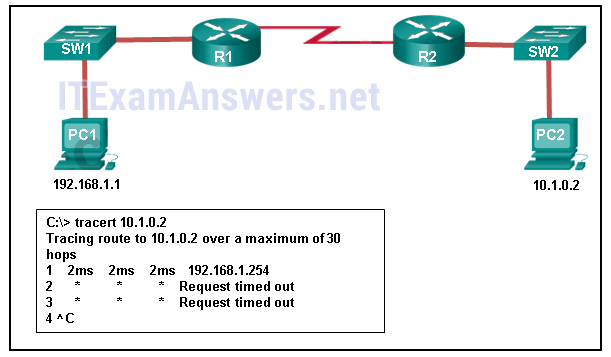

15. Reportez-vous à l’exposition. Un administrateur tente de dépanner la connectivité entre PC1 et PC2 et utilise la commande tracert de PC1 pour le faire. Sur la base de la sortie affichée, où l’administrateur doit-il commencer le dépannage ?

- PC2

- R1

- SW2

- R2

- SW1

Expliquer:

Tracert est utilisé pour tracer le chemin emprunté par un paquet. La seule réponse réussie provenait du premier périphérique le long du chemin sur le même réseau local que l’hôte émetteur. Le premier périphérique est la passerelle par défaut sur le routeur R1. L’administrateur doit donc commencer le dépannage à R1.

16. Quelle déclaration est vraie à propos du CDP sur un périphérique Cisco ?

- La commande show cdp neighbor detail révèle l’adresse IP d’un voisin uniquement s’il existe une connectivité de couche 3.

- Pour désactiver globalement le CDP, la commande no cdp enable en mode de configuration d’interface doit être utilisée.

- CDP peut être désactivé globalement ou sur une interface spécifique.

- Parce qu’il s’exécute au niveau de la couche de liaison de données, le protocole CDP ne peut être implémenté que dans les commutateurs.

Expliquer :

CDP est un protocole propriétaire de Cisco qui peut être désactivé globalement à l’aide de la commande de configuration globale no cdp run, ou désactivé sur une interface spécifique, à l’aide de la commande de configuration d’interface no cdp enable. Étant donné que le CDP fonctionne au niveau de la couche de liaison de données, deux périphériques réseau Cisco ou plus, tels que les routeurs, peuvent se connaître les uns les autres même si la connectivité de la couche 3 n’existe pas. La commande show cdp neighbors detail révèle l’adresse IP d’un périphérique voisin, que vous puissiez envoyer un ping au voisin ou non.

17. Un administrateur réseau pour un petit réseau de campus a émis la commande brève d’interface d’exposition ip sur un commutateur. Qu’est-ce que l’administrateur vérifie avec cette commande ?

- l’état des interfaces du commutateur et l’adresse configurée sur l’interface vlan 1

- qu’un hôte spécifique sur un autre réseau peut être atteint

- le chemin utilisé pour atteindre un hôte spécifique sur un autre réseau

- la passerelle par défaut utilisée par le commutateur

Expliquer :

La commande show ip interface brief est utilisée pour vérifier l’état et la configuration de l’adresse IP des interfaces physiques et virtuelles de commutation (SVI).

18. Un technicien réseau émet la commande arp-d* sur un PC après la reconfiguration du routeur connecté au réseau local. Quel est le résultat après l’émission de cette commande ?

- Le cache ARP est effacé.

- Le contenu actuel du cache ARP est affiché.

- Les informations détaillées du cache ARP sont affichées.

- Le cache ARP est synchronisé avec l’interface du routeur.

Expliquez :

L’émission de la commande arp–d* sur un PC effacera le contenu du cache ARP. Ceci est utile lorsqu’un technicien réseau souhaite s’assurer que le cache est rempli d’informations mises à jour.

19. Remplissez le blanc.

VoIP définit les protocoles et technologies qui mettent en œuvre la transmission de données vocales sur un réseau IP

20. Remplissez le blanc. N’utilisez pas d’abréviations.

La commande show file systems fournit des informations sur la quantité de mémoire nvram et flash libres avec les autorisations pour la lecture ou l’écriture de données.

21. Remplissez le blanc. N’utilisez pas d’abréviations.

La commande show version qui est émise sur un routeur est utilisée pour vérifier la valeur du registre de configuration logicielle.

Expliquer :

La commande show version qui est émise sur un routeur affiche la valeur du registre de configuration, la version Cisco IOS utilisée et la quantité de mémoire flash sur le périphérique, entre autres informations.

22. Quel service définit les protocoles et les technologies qui mettent en œuvre la transmission de paquets vocaux sur un réseau IP?

- VoIP

- NAT

- DHCP

- QoS

23. Quel est le but d’utiliser SSH pour se connecter à un routeur?

- Il permet une connexion à distance sécurisée à l’interface de ligne de commande du routeur.

- Il permet de configurer un routeur à l’aide d’une interface graphique.

- Il permet de surveiller le routeur via une application de gestion de réseau.

- Il permet le transfert sécurisé de l’image du logiciel IOS à partir d’un poste de travail ou d’un serveur non sécurisé.

24. Quelles informations sur un routeur Cisco peuvent être vérifiées à l’aide de la commande show version ?

- la valeur du registre de configuration

- la distance administrative utilisée pour atteindre les réseaux

- l’état opérationnel des interfaces série

- la version du protocole de routage activée

25. Un technicien réseau émet le tracert C:\>-6 www.cisco.com commande sur un PC Windows. Quel est le but de l’option de commande -6?

- Il force la trace à utiliser IPv6.

- Il limite la trace à seulement 6 sauts.

- Il définit un délai d’attente de 6 millisecondes pour chaque relecture.

- Il envoie 6 sondes dans chaque période de temps TTL.

Expliquez :

L’option -6 de la commande C: \> tracert-6 www.cisco.com est utilisé pour forcer la trace à utiliser IPv6.

26. Quelle commande doit être utilisée sur un routeur ou un commutateur Cisco pour permettre l’affichage des messages de journal sur les sessions connectées à distance à l’aide de Telnet ou SSH ?

- tout déboguer

- journalisation synchrone

- afficher la configuration en cours d’exécution

- moniteur de terminal

Expliquer:

La commande terminal monitor est très importante à utiliser lorsque des messages de journal apparaissent. Les messages de journal apparaissent par défaut lorsqu’un utilisateur est directement consolé dans un périphérique Cisco, mais nécessitent que la commande terminal monitor soit entrée lorsqu’un utilisateur accède à un périphérique réseau à distance.

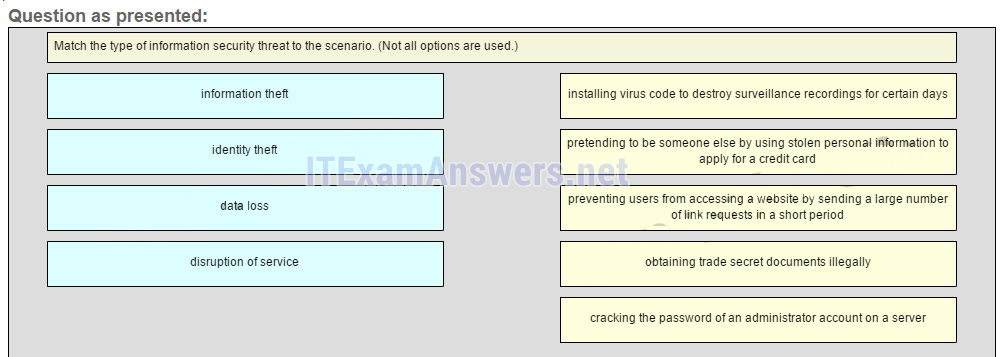

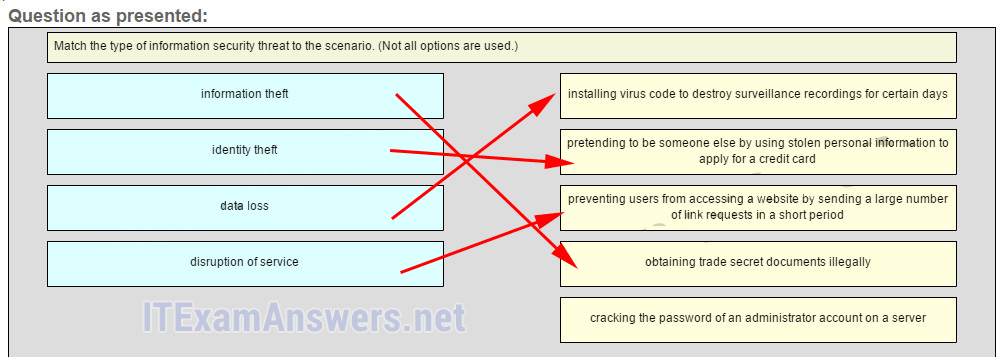

27. Faites correspondre le type de menace pour la sécurité de l’information au scénario. (Toutes les options ne sont pas utilisées.)

Placez les options dans l’ordre suivant.

installer un code de virus pour détruire les enregistrements de surveillance pendant certains jours – > perte de données

se faire passer pour quelqu’un d’autre en utilisant des informations personnelles volées pour demander une carte de crédit – > vol d’identité

empêcher l’utilisateur d’accéder à un site Web en envoyant un grand nombre de demandes de liens dans un court laps de temps – > interruption du service

obtention illégale de documents secrets commerciaux – > vol d’informations

Expliquer :

Une fois qu’un intrus a accès à un réseau, les menaces courantes du réseau sont les suivantes:

Vol d’informations

Vol d’identité

Perte ou manipulation de données

Interruption du service

Le piratage du mot de passe d’un nom d’utilisateur connu est un type d’attaque d’accès.

Ancienne version

28. Quel est le but d’émettre les commandes cd nvram: puis dir au mode d’exécution des privilèges d’un routeur?

- pour effacer le contenu de la NVRAM

- pour diriger tous les nouveaux fichiers vers la NVRAM

- pour lister le contenu de la NVRAM

- pour copier les répertoires de la NVRAM

29. Quelle commande sauvegardera la configuration stockée dans NVRAM sur un serveur TFTP ?

- copier la configuration en cours d’exécution tftp

- copier la configuration en cours d’exécution tftp

- copier la configuration de démarrage tftp

- copier la configuration de démarrage tftp

Explication: Le fichier de configuration de démarrage est stocké dans NVRAM et la configuration en cours d’exécution est stockée dans la RAM. La commande copier est suivie de la source, puis de la destination.

30. Quel protocole prend en charge la diffusion rapide de médias en streaming?

- SNMP

- TCP

- PoE

- RTP

31. Comment le flux de trafic doit-il être capturé afin de mieux comprendre les modèles de trafic dans un réseau?

- pendant les temps d’utilisation faibles

- pendant les temps d’utilisation de pointe

- lorsqu’il est uniquement sur le segment principal du réseau

- lorsqu’il provient d’un sous-ensemble d’utilisateurs

32. Un administrateur réseau vérifie le journal de sécurité et remarque qu’il y a eu un accès non autorisé à un serveur de fichiers interne au cours du week-end. Après une enquête plus approfondie du journal du système de fichiers, l’administrateur remarque que plusieurs documents importants ont été copiés sur un hôte situé en dehors de l’entreprise. Quel type de menace est représenté dans ce scénario?

- perte de données

- vol d’identité

- vol d’informations

- interruption du service

33. Quelles sont les deux actions qui peuvent être prises pour empêcher une attaque réussie sur un compte de serveur de messagerie? (Choisissez deux.)

- N’envoyez jamais le mot de passe via le réseau en texte clair.

- N’utilisez jamais de mots de passe nécessitant la touche Maj.

- N’autorisez jamais l’accès physique à la console du serveur.

- Autorisez uniquement l’accès autorisé à la salle des serveurs.

- Limitez le nombre de tentatives infructueuses de connexion au serveur.

34. Quel type d’attaque réseau implique la désactivation ou la corruption de réseaux, de systèmes ou de services ?

- attaques de reconnaissance

- attaques d’accès

- attaques par déni de service

- attaques par code malveillant

35. Un administrateur réseau a déterminé que divers ordinateurs du réseau sont infectés par un ver. Quelle séquence d’étapes doit être suivie pour atténuer l’attaque du ver?

- inoculation, confinement, quarantaine et traitement

- confinement, quarantaine, traitement et inoculation

- traitement, quarantaine, inoculation et confinement

- confinement, inoculation, quarantaine et traitement

36. Qu’est-ce qu’une fonctionnalité de sécurité de l’utilisation de NAT sur un réseau ?

- permet de dissimuler des adresses IP externes aux utilisateurs internes

- permet de dissimuler des adresses IP internes aux utilisateurs externes

- refuse tous les paquets provenant d’adresses IP privées

- empêche tous les hôtes internes de communiquer en dehors de leur propre réseau

37. Un ping échoue lorsqu’il est effectué du routeur R1 au routeur R2 directement connecté. L’administrateur réseau procède ensuite à l’émission de la commande show cdp neighbors. Pourquoi l’administrateur réseau émettrait-il cette commande si le ping échouait entre les deux routeurs ?

- L’administrateur réseau soupçonne un virus car la commande ping n’a pas fonctionné.

- L’administrateur réseau souhaite vérifier la connectivité de la couche 2.

- L’administrateur réseau veut vérifier l’adresse IP configurée sur le routeur R2.

- L’administrateur réseau souhaite déterminer si la connectivité peut être établie à partir d’un réseau non directement connecté.

38. Si un fichier de configuration est enregistré sur une clé USB connectée à un routeur, que doit faire l’administrateur réseau avant que le fichier puisse être utilisé sur le routeur?

- Convertissez le système de fichiers de FAT32 en FAT16.

- Modifiez le fichier de configuration avec un éditeur de texte.

- Changez l’autorisation sur le fichier de ro à rw.

- Utilisez la commande dir du routeur pour supprimer l’alphabétisation automatique Windows des fichiers sur le lecteur flash.

39. Quelles sont les deux instructions concernant un identifiant d’ensemble de services (SSID) qui sont vraies ? (Choisissez deux.)

- indique à un périphérique sans fil à quel WLAN il appartient

- se compose d’une chaîne de 32 caractères et n’est pas sensible à la casse

- responsable de la détermination de l’intensité du signal

- tous les périphériques sans fil sur le même WLAN doivent avoir le même SSID

- utilisé pour chiffrer les données envoyées sur le réseau sans fil

40. Qu’est-ce que les WLAN conformes aux normes IEEE 802.11 permettent aux utilisateurs sans fil de faire ?

- utiliser des souris et des claviers sans fil

- créer un réseau local un-à-plusieurs en utilisant la technologie infrarouge

- utiliser des téléphones portables pour accéder à des services distants sur de très grandes surfaces

- connecter des hôtes sans fil à des hôtes ou des services sur un réseau Ethernet filaire

41. Quel protocole de sécurité WLAN génère une nouvelle clé dynamique chaque fois qu’un client établit une connexion avec l’AP ?

- PAE

- PSK

- WEP

- WPA

42. Quelles sont les deux déclarations qui caractérisent la sécurité du réseau sans fil ? (Choisissez deux.)

- Les réseaux sans fil offrent les mêmes fonctionnalités de sécurité que les réseaux filaires.

- Certains canaux RF fournissent un cryptage automatique des données sans fil.

- Lorsque la diffusion SSID est désactivée, un attaquant doit connaître le SSID pour se connecter.

- L’utilisation de l’adresse IP par défaut sur un point d’accès facilite le piratage.

- Un attaquant a besoin d’un accès physique à au moins un périphérique réseau pour lancer une attaque.

43. Ouvrez l’activité PT. Effectuez les tâches dans les instructions d’activité, puis répondez à la question. Combien de temps un utilisateur sera-t-il bloqué s’il dépasse le nombre maximum autorisé de tentatives de connexion infructueuses ?

- 1 minute

- 2 minutes

- 3 minutes

- 4 minutes

Télécharger le fichier PDF ci-dessous: