en hacker USA leje adgang til en massiv Mirai botnet, som de hævder har mere end 400,000 inficerede bots, klar til at udføre DDoS-angreb på nogens foranledning.

for vores læsere, der ikke er bekendt med Mirai, er dette en ondsindet familie, der er rettet mod indlejrede systemer og tingenes internet (IoT) enheder og er blevet brugt i de sidste to måneder til at lancere de største DDoS-angreb, der er kendt til dato.

tidligere højt profilerede ofre omfattede fransk internetudbyder OVH (1.1 Tbps), administreret DNS-tjenesteudbyder Dyn (størrelse ukendt) og den personlige blog fra efterforskningsjournalisten Brian Krebs (620 Gbps), der på det tidspunkt for nylig havde afsløret en israelsk DDoS-til-leje-tjeneste kaldet vDos.

400k botnet opstod fra den oprindelige Mirai-kildekode

efter OVH-og Krebs-DDoS-angrebene, skaberen af denne ondsindede Mirai, så andre skurke kunne implementere deres egne botnet og dække nogle af de ondsindede skabers spor.

ifølge en Flashpoint-rapport er det præcis, hvad der skete, med flere Mirai botnets dukker op over hele internettet, da små skurke forsøgte at oprette deres personlige DDoS-kanoner.

to sikkerhedsforskere, der kun går online ved deres kælenavne, 2sec4u og Malvaretech, har sporet nogle af disse Mirai-baserede botnets via @MiraiAttacks kvidre konto og Malvaretech Botnet Tracker.

de to siger, at de fleste af Mirai-botnets, de følger, er relativt små i størrelse, men der er en meget meget større end de fleste.

“du kan se, når de starter DDoS-angreb, fordi grafen på min tracker falder med mere end halvdelen,” fortalte Malvaretech Bleeping Computer. “De har flere bots end alle de andre Mirai botnets sat sammen.”

400k Mirai botnet til leje

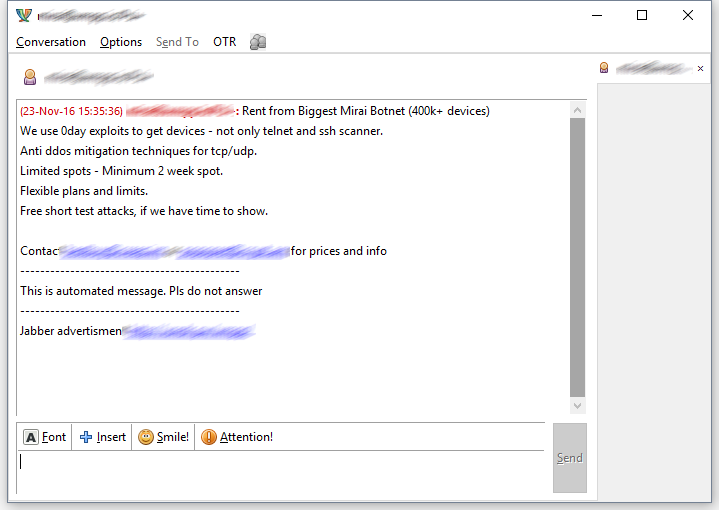

i en spam-kampagne, der blev udført Via Jabber, startede i går, er en hacker begyndt at reklamere for deres egen DDoS-til-leje-service, bygget på Mirai-ondsindet program.

de to hævder at være i kontrol med et Mirai botnet på 400.000 enheder, omend vi ikke 100% kunne kontrollere, at det er det samme botnet observeret af 2sec4u og Malvaretech (mere om dette senere).

en redigeret version af spam-beskeden er tilgængelig nedenfor sammen med annoncens tekst.

vi bruger 0day udnytter at få enheder – ikke kun telnet og ssh scanner.

Anti DDoS afbødning teknikker til tcp / UDP.

begrænsede pletter-Minimum 2 ugers plet.

fleksible planer og grænser.

gratis korte testangreb, hvis vi har tid til at vise.

Botnet udviklet af velrenommeret hacker

hackeren bag dette botnet er BestBuy, også kendt som Popopret, den samme hacker bag GovRAT-ondsindet program, der blev brugt til at bryde og stjæle data fra utallige amerikanske virksomheder. Flere detaljer om deres tidligere bestræbelser er tilgængelige i en InfoArmor-rapport relesed i efteråret. BestBuy er en del af en kernegruppe af hackere, der var aktive på det berygtede helvede hacking forum, betragtes på et tidspunkt som det vigtigste mødested for mange elite hackere.

Bleeping Computer nåede ud til BestBuy via Jabber, men hackeren nægtede at besvare nogle af vores spørgsmål, ikke at afsløre følsomme oplysninger om deres drift og deres identitet.

Botnet er ikke billigt

ifølge botnets annonce og hvad BestBuy fortalte os, kan kunderne leje deres ønskede mængde Mirai-bots, men i en minimumsperiode på to uger.

“prisen bestemmes af mængden af bots (flere bots flere penge), angrebsvarighed (længere = flere penge) og nedkølingstid (længere = Rabat),” fortalte BestBuy Bleeping Computer.

kunder får ikke rabat, hvis de køber større mængder bots, men de får rabat, hvis de bruger længere DDoS-nedkølingsperioder.

“DDoS nedkøling” er et udtryk, der refererer til tiden mellem på hinanden følgende DDoS-angreb. DDoS botnets bruger nedkølingstider for at undgå at maksimere forbindelser, udfylde og spilde båndbredde, men forhindrer også enheder i at pinge ud og afbryde forbindelsen under langvarige angrebsbølger.

BestBuy forudsat et eksempel: “pris for 50.000 bots med angreb varighed på 3600 sek (1 time) og 5-10 minutters nedkøling tid er ca 3-4K per 2 uger.”Som du kan se, er dette ingen billig service.

når botnet-ejerne når en aftale med køberen, får kunden Onion-URL ‘ en til botnets backend, hvor han kan oprette forbindelse via Telnet og starte sine angreb.

400k botnet har udviklet sig, tilføjet nye funktioner

sammenlignet med den originale Mirai-kildekode, der blev lækket online i starten af oktober, botnet BestBuy er reklame har gennemgået en seriøs ansigtsløftning.

det oprindelige Mirai botnet var begrænset til kun 200.000 bots. Som sikkerhedsforsker 2sec4u fortalte Bleeping Computer, skyldtes det, at Mirai kun kom med støtte til at lancere brute-force angreb via Telnet og med en hardcoded liste over 60 brugernavn & adgangskodekombinationer.

200k-grænsen skyldes, at der kun er omkring 200.000 internetforbundne enheder, der har åbne Telnet-porte og bruger en af 60 brugernavn & adgangskodekombinationer.

BestBuy udvidede Mirai-kilden ved at tilføje muligheden for at udføre brute-force-angreb via SSH, men tilføjede også support til ondsindet program til at udnytte en nul-dages sårbarhed i en ikke navngivet enhed. 2sec4u siger, at han har mistanke om, at nye Mirai-varianter kan bruge udnyttelser og nul-dage, men det er i øjeblikket ubekræftet, da ingen reverse-engineered nyere versioner af Mirai-ondsindet binær for at bekræfte Popopret ‘ s udsagn.

400k botnet kan være “Botnet #14”

BestBuy annoncerede også en anden ny funktion, som er evnen til at omgå nogle DDoS-afbødningssystemer ved at spoofing (faking) botens IP-adresse. Tidligere versioner af Mirai-programmet inkluderede ikke denne funktion.

2sec4u bekræftet i en privat samtale, at nogle af de nyligt opfostrede Mirai botnets kan udføre DDoS-angreb ved spoofing IP-adresser.

den samme funktion blev set af Malvaretech, der skrev om det for tre dage siden. I en privat samtale bekræftede Malvaretech, at det store Mirai-botnet, de sporede, var i stand til at omgå DDoS-afbødningssystemer.

på kvidre, @MiraiAttacks konto sporer denne enorme botnet som “Botnet #14.”Dette er det samme botnet, der blev brugt i et forsøg på at nedbringe en af Liberias Internetudbydere.

Hacker nægter live test, attribution bliver vanskelig

i private samtaler med BestBuy nægtede hackeren respektfuldt at fremlægge bevis for deres botnets evner. Bleeping Computer bad hackeren om at køre et demo DDoS-angreb på en testserver eller i det mindste et skærmbillede af deres backend.

de to afviste også at tage æren for ethvert DDoS-angreb, der kunne binde deres botnets infrastruktur til tidligere angreb. Da Popopret blev spurgt, om deres botnet blev brugt i højt profilerede angreb: “Vi overvåger ikke vores kunder.”

Popopret var meget opmærksom på, at 2sec4u og Malvaretech sporede hans botnet. På trods af at hackeren nægter at udføre et test-DDoS-angreb, peger deres omdømme, deres modvilje mod at afsløre deres infrastruktur på nogen måde, ledetråde i deres HMPP-annonce og observationer fra sikkerhedsforskere på, at BestBuy sandsynligvis er operatøren af det største Mirai-botnet, der er kendt i dag.

BestBuy leverede også et interessant stykke information, der afslørede, at han havde adgang til Mirai-kildekoden, længe før den blev offentlig, og viste nogle mulige forbindelser til Mirais skaber, en hacker, der går under kaldenavnet Anna-senpai.

mens de to ser ud til at være ansvarlige for det mest udviklede Mirai botnet, efter at originalen døde, har andre botnets også udviklet sig med deres eget sæt funktioner, omend ikke så komplekse som Botnet #14. For eksempel opdagede Incapsula et Mirai botnet, der var i stand til at starte DDoS-angreb via STOMP, en meddelelsesprotokol, der generelt bruges af servere.