Sådan finder du: Tryk på “Ctrl + F” i bro.ser og udfyld hvilken ordlyd der er i spørgsmålet for at finde det spørgsmål/svar. Hvis spørgsmålet ikke er her, finde det i Spørgsmål Bank.

BEMÆRK: Hvis du har det nye spørgsmål om denne test, bedes du kommentere spørgsmål og Multiple Choice-liste i form under denne artikel. Vi opdaterer svar til dig på kortest tid. Tak skal du have! Vi værdsætter virkelig dit bidrag til hjemmesiden.

1. En nyansat netværkstekniker får til opgave at bestille nyt udstyr til en lille virksomhed med en stor vækstprognose. Hvilken primær faktor skal teknikeren være bekymret for, når de vælger de nye enheder?

- enheder med et fast antal og type grænseflader

- enheder, der understøtter netværksovervågning

- redundante enheder

- enheder med understøttelse af modularitet

Forklar:

i en lille virksomhed med en stor vækstprognose ville den primære påvirkningsfaktor være enhedernes evne til at understøtte modularitet. Enheder med en fast type/antal grænseflader understøtter ikke vækst. Redundans er en vigtig faktor, men typisk findes i store virksomheder. Netværksovervågning er også en vigtig overvejelse, men ikke så vigtig som modularitet.

2. Hvilken netværksdesign overvejelse ville være vigtigere for et stort selskab end for en lille virksomhed?

- internet router

- brandvæg

- lav portdensitetskontakt

- redundans

Forklar:

små virksomheder har i dag brug for internetadgang og bruger en internetrouter til at levere dette behov. Der kræves en kontakt for at forbinde de to værtsenheder og eventuelle IP-telefoner eller netværksenheder, såsom en printer eller en scanner. Kontakten kan integreres i routeren. En brandvæg er nødvendig for at beskytte virksomhedens computeraktiver. Redundans findes normalt ikke i meget små virksomheder, men lidt større små virksomheder bruger muligvis redundans for havnetæthed eller har overflødige Internetudbydere/links.

3. Hvilke to trafiktyper kræver forsinket levering? (Vælg to.)

- internet

- FTP

- stemme

- video

Forklar:

tale-og videotrafik har forsinkelsesfølsomme egenskaber og skal prioriteres frem for andre trafiktyper som f.eks.

4. En netværksadministrator for en lille virksomhed overvejer, hvordan man skalerer netværket i løbet af de næste tre år for at imødekomme forventet vækst. Hvilke tre typer information skal bruges til at planlægge netværksvækst? (Vælg tre.)

- Human resource politikker og procedurer for alle medarbejdere i virksomheden

- dokumentation af de nuværende fysiske og logiske topologier

- analyse af netværkstrafikken baseret på protokoller, applikationer og tjenester, der bruges på netværket

- historie og mission statement of the company

- opgørelse af de enheder, der i øjeblikket bruges på netværket

- liste over de nuværende medarbejdere og deres rolle i virksomheden

Forklar:

flere elementer, der er nødvendige for at skalere et netværk, inkluderer dokumentation af den fysiske og logiske topologi, en liste over enheder, der bruges på netværket, og en analyse af trafikken på netværket.

5. Hvilke to udsagn beskriver, hvordan man vurderer trafikstrømsmønstre og netværkstrafiktyper ved hjælp af en protokolanalysator? (Vælg to.)

- Fang trafik i ugerne, når de fleste medarbejdere er ude af arbejde.

- Optag kun trafik i de områder af netværket, der modtager det meste af trafikken, såsom datacentret.

- Fang trafik i spidsbelastningstider for at få en god repræsentation af de forskellige trafiktyper.

- Udfør optagelsen på forskellige netværkssegmenter.

- kun fange trafik, fordi trafikken til internettet er ansvarlig for den største mængde trafik på et netværk.

Forklar:

trafikstrømsmønstre skal indsamles i spidsbelastningstider for at få en god repræsentation af de forskellige trafiktyper. Optagelsen skal også udføres på forskellige netværkssegmenter, fordi noget trafik vil være lokalt for et bestemt segment.

6. Nogle routere og kontakter i et ledningsskab fungerede ikke, efter at en klimaanlæg mislykkedes. Hvilken type trussel beskriver denne situation?

- konfiguration

- miljø

- elektrisk

- vedligeholdelse

Forklar:

de fire klasser af trusler er som følger:

Udstyrstrusler-fysisk skade på servere, routere, afbrydere, kablingsanlæg og arbejdsstationer

miljøtrusler-ekstreme temperaturer (for varmt eller for koldt) eller ekstreme fugtighed (for vådt eller for tørt)

elektriske trusler – spændingsspidser, utilstrækkelig Forsyningsspænding (brunouts), ubetinget strøm (støj) og totalt strømtab

vedligeholdelsestrusler – dårlig håndtering af vigtige elektriske komponenter (elektrostatisk afladning), mangel på kritiske reservedele, dårlig kabling og dårlig mærkning

7. Hvilken type netværkstrussel er beregnet til at forhindre autoriserede brugere i at få adgang til ressourcer?

- DoS-angreb

- adgangsangreb

- rekognosceringsangreb

- tillid udnyttelse

Forklar:

netværksrekognosceringsangreb involverer uautoriseret opdagelse og kortlægning af netværk og netværkssystemer. Adgangsangreb og udnyttelse af tillid involverer uautoriseret manipulation af data og adgang til systemer eller brugerrettigheder. DoS eller Denial of Service-angreb har til formål at forhindre legitime brugere og enheder i at få adgang til netværksressourcer.

8. Hvilke to handlinger kan træffes for at forhindre et vellykket netværksangreb på en e-mail-serverkonto? (Vælg to.)

- send aldrig adgangskoden via netværket i en klar tekst.

- Brug aldrig adgangskoder, der har brug for Shift-tasten.

- brug servere fra forskellige leverandører.

- distribuer servere i hele bygningen og placer dem tæt på interessenterne.

- Begræns antallet af mislykkede forsøg på at logge ind på serveren.

Forklar:

en af de mest almindelige typer adgangsangreb bruger en pakkesniffer til at give brugerkonti og adgangskoder, der overføres som klar tekst. Gentagne forsøg på at logge ind på en server for at få uautoriseret adgang udgør en anden type adgangsangreb. Begrænsning af antallet af forsøg på at logge ind på serveren og brug af krypterede adgangskoder hjælper med at forhindre vellykkede logins gennem disse typer adgangsangreb.

9. Hvilken funktion bruges til at sikre, at pakker, der kommer ind i et netværk, er legitime svar initieret fra interne værter?

- applikationsfiltrering

- stateful packet inspection

- URL-filtrering

- pakkefiltrering

Forklar:

Stateful packet inspection på en brandvæg kontrollerer, at indgående pakker faktisk er legitime svar på anmodninger, der stammer fra værter i netværket. Pakkefiltrering kan bruges til at tillade eller nægte adgang til ressourcer baseret på IP-eller MAC-adresse. Applikationsfiltrering kan tillade eller nægte adgang baseret på portnummer. URL-filtrering bruges til at tillade eller nægte adgang baseret på URL eller på nøgleord.

10. Hvad er formålet med netværkssikkerhedsgodkendelsesfunktionen?

- at kræve, at brugerne beviser, hvem de er

- for at bestemme, hvilke ressourcer en bruger kan få adgang til

- for at holde styr på en brugers handlinger

- for at give udfordring og Svar spørgsmål

Forklar:

godkendelse, autorisation og regnskab er netværkstjenester samlet kendt som AAA. Godkendelse kræver, at brugerne skal bevise, hvem de er. Autorisation bestemmer, hvilke ressourcer brugeren kan få adgang til. Regnskab holder styr på brugerens handlinger.

11. En netværksadministrator udsteder login-blokken-for 180 forsøg 2 inden for 30 kommando på en router. Hvilken trussel forsøger netværksadministratoren at forhindre?

- en bruger, der forsøger at gætte en adgangskode for at få adgang til routeren

- en orm, der forsøger at få adgang til en anden del af netværket

- en uidentificeret person, der forsøger at få adgang til netværksudstyrsrummet

- en enhed, der forsøger at inspicere trafikken på et link

Forklar:

login-blokken-for 180 forsøg 2 inden for 30 kommando vil få enheden til at blokere godkendelse efter 2 mislykkede forsøg inden for 30 sekunder i en varighed på 180 sekunder. En enhed, der inspicerer trafikken på et link, har intet at gøre med routeren. Routerkonfigurationen kan ikke forhindre uautoriseret adgang til udstyrsrummet. En orm ville ikke forsøge at få adgang til routeren for at udbrede sig til en anden del af netværket.

12. Hvilke to trin er nødvendige, før SSH kan aktiveres på en Cisco router? (Vælg to.)

- giv routeren et værtsnavn og et domænenavn.

- Opret et banner, der vises til brugerne, når de opretter forbindelse.

- Generer et sæt hemmelige nøgler, der skal bruges til kryptering og dekryptering.

- Opsæt en godkendelsesserver til at håndtere indgående forbindelsesanmodninger.

- aktiver SSH på de fysiske grænseflader, hvor de indgående forbindelsesanmodninger vil blive modtaget.

Forklar:

der er fire trin til at konfigurere SSH på en Cisco-router. Først skal du indstille værtsnavnet og domænenavnet. For det andet generere et sæt RSA nøgler, der skal bruges til kryptering og dekryptering af trafikken. For det tredje skal du oprette bruger-id ‘ er og adgangskoder til de brugere, der vil oprette forbindelse. Til sidst skal du aktivere SSH på VTY-linjerne på routeren. SSH behøver ikke konfigureres på nogen fysiske grænseflader, og der skal heller ikke bruges en ekstern godkendelsesserver. Selvom det er en god ide at konfigurere et banner til at vise juridiske oplysninger til tilslutning af brugere, er det ikke nødvendigt at aktivere SSH.

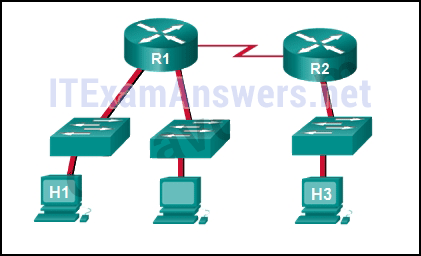

13. Se udstillingen. Baseline dokumentation for en lille virksomhed havde ping rundtur tid statistik på 36/97/132 mellem værter H1 og H3. I dag kontrollerede netværksadministratoren forbindelsen ved at pinge mellem værter H1 og H3, hvilket resulterede i en rundrejsetid på 1458/2390/6066. Hvad betyder dette for netværksadministratoren?

- forbindelsen mellem H1 og H3 er fin.

- H3 er ikke tilsluttet korrekt til netværket.

- noget forårsager interferens mellem H1 og R1.

- ydeevne mellem netværkene er inden for forventede parametre.

- noget forårsager en tidsforsinkelse mellem netværkene.

forklare:

ping rundtur tid statistik er vist i millisekunder. Jo større antal jo mere forsinkelse. En baseline er kritisk i tider med langsom ydeevne. Ved at se på dokumentationen for ydeevnen, når netværket fungerer fint, og sammenligne den med oplysninger, når der er et problem, kan en netværksadministrator løse problemer hurtigere.

14. Hvornår skal en administrator oprette en netværksbasis?

- når trafikken er i top i netværket

- når der er et pludseligt fald i trafikken

- ved det laveste trafikpunkt i netværket

- med regelmæssige intervaller over en periode

Forklar:

en effektiv netværksbaseline kan etableres ved at overvåge trafikken med jævne mellemrum. Dette gør det muligt for administratoren at notere sig, når der opstår afvigelse fra den etablerede norm i netværket.

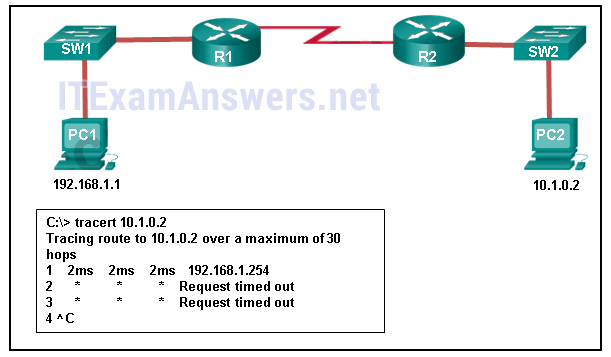

15. Se udstillingen. En administrator forsøger at fejlfinde forbindelsen mellem PC1 og PC2 og bruger tracert-kommandoen fra PC1 til at gøre det. Baseret på det viste output, hvor skal administratoren begynde fejlfinding?

- PC2

- R1

- S2

- R2

- S1

Forklar:

Tracert bruges til at spore stien en pakke tager. Det eneste vellykkede svar var fra den første enhed langs stien på samme LAN som den afsendende vært. Den første enhed er standardporten på router R1. Administratoren bør derfor starte fejlfinding på R1.

16. Hvilken erklæring er sandt om CDP på en Cisco-enhed?

- kommandoen Vis cdp-nabodetaljer afslører kun en nabos IP-adresse, hvis der er Lag 3-forbindelse.

- for at deaktivere CDP globalt skal kommandoen no cdp aktiver i interfacekonfigurationstilstand bruges.

- CDP kan deaktiveres globalt eller på en bestemt grænseflade.

- da den kører på datalinklaget, kan CDP-protokollen kun implementeres i Kontakter.

Forklar:

CDP er en Cisco-proprietær protokol, der kan deaktiveres globalt ved hjælp af kommandoen no cdp run global configuration eller deaktiveret på en bestemt grænseflade ved hjælp af kommandoen no cdp enable interface configuration. Fordi CDP fungerer ved datalinklaget, kan to eller flere Cisco-netværksenheder, såsom routere, lære om hinanden, selvom lag 3-forbindelse ikke findes. Kommandoen Vis cdp neighbors detail afslører IP-adressen på en nærliggende enhed, uanset om du kan pinge naboen.

17. En netværksadministrator for et lille campusnetværk har udstedt kommandoen Vis ip interface brief på en kontakt. Hvad verificerer administratoren med denne kommando?

- status for kontaktgrænsefladerne og adressen konfigureret på interface vlan 1

- at en bestemt vært på et andet netværk kan nås

- stien, der bruges til at nå en bestemt vært på et andet netværk

- standardporten, der bruges af kontakten

Forklar:

kommandoen Vis ip-interface kort bruges til at verificere status og IP-adressekonfiguration af de fysiske og skifte virtuelle grænseflader (SVI).

18. En netværkstekniker udsteder kommandoen arp-d * på en PC, efter at routeren, der er tilsluttet LAN, er konfigureret igen. Hvad er resultatet, efter at denne kommando er udstedt?

- ARP-cachen ryddes.

- det aktuelle indhold af arp-cachen vises.

- de detaljerede oplysninger om ARP-cachen vises.

- ARP-cachen er synkroniseret med routergrænsefladen.

Forklar:

udstedelse af kommandoen arp –D * på en PC rydder ARP-cacheindholdet. Dette er nyttigt, når en netværkstekniker ønsker at sikre, at cachen er befolket med opdaterede oplysninger.

19. Udfyld det tomme.

VoIP definerer de protokoller og teknologier, der implementerer transmission af stemmedata via et IP-netværk

20. Udfyld det tomme. Brug ikke forkortelser.

kommandoen Vis filsystemer giver oplysninger om mængden af gratis nvram og flashhukommelse med tilladelserne til læsning eller skrivning af data.

21. Udfyld det tomme. Brug ikke forkortelser.

kommandoen Vis version, der udstedes på en router, bruges til at kontrollere værdien af programkonfigurationsregistret.

Forklar:

kommandoen Vis version, der udstedes på en router, viser værdien af konfigurationsregistret, Cisco IOS-versionen, der bruges, og mængden af flashhukommelse på enheden, blandt andre oplysninger.

22. Hvilken tjeneste definerer de protokoller og teknologier, der implementerer transmission af stemmepakker over et IP-netværk?

- VoIP

- NAT

- DHCP

23. Hvad er formålet med at bruge SSH til at oprette forbindelse til en router?

- det tillader en sikker fjernforbindelse til routerens kommandolinjegrænseflade.

- det gør det muligt at konfigurere en router ved hjælp af en grafisk grænseflade.

- det gør det muligt at overvåge routeren via en netværksadministrationsapplikation.

- det giver mulighed for sikker overførsel af IOS-billedet fra en usikker arbejdsstation eller server.

24. Hvilke oplysninger om en Cisco-router kan verificeres ved hjælp af kommandoen Vis version?

- værdien af konfigurationsregistret

- den administrative afstand, der bruges til at nå netværk

- driftsstatus for serielle grænseflader

- routingprotokolversionen, der er aktiveret

25. En netværkstekniker udsteder C:\> tracert -6 www.cisco.com kommando på en vinduer PC. Hvad er formålet med kommandoindstillingen -6?

- det tvinger sporet til at bruge IPv6.

- det begrænser sporet til kun 6 humle.

- det sætter en 6 millisekunder timeout for hver replay.

- den sender 6 Sonder inden for hver TTL-tidsperiode.

Forklar:

indstillingen -6 i kommandoen C:\> tracert -6 www.cisco.com bruges til at tvinge sporet til at bruge IPv6.

26. Hvilken kommando skal bruges på en Cisco-router eller skifte for at tillade, at logmeddelelser vises på eksternt tilsluttede sessioner ved hjælp af Telnet eller SSH?

- debug alle

- logging synkron

- Vis running-config

- terminal monitor

Forklar:

kommandoen terminal monitor er meget vigtig at bruge, når logmeddelelser vises. Logmeddelelser vises som standard, når en bruger er direkte trøstet til en Cisco-enhed, men kræver, at terminal monitor-kommandoen indtastes, når en bruger har adgang til en netværksenhed eksternt.

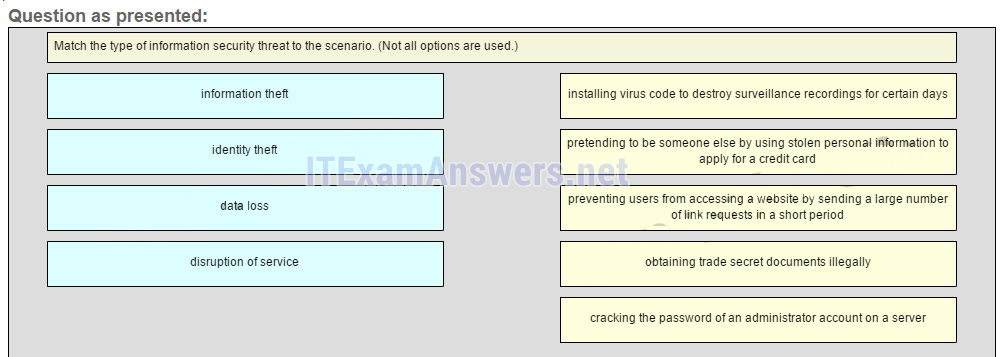

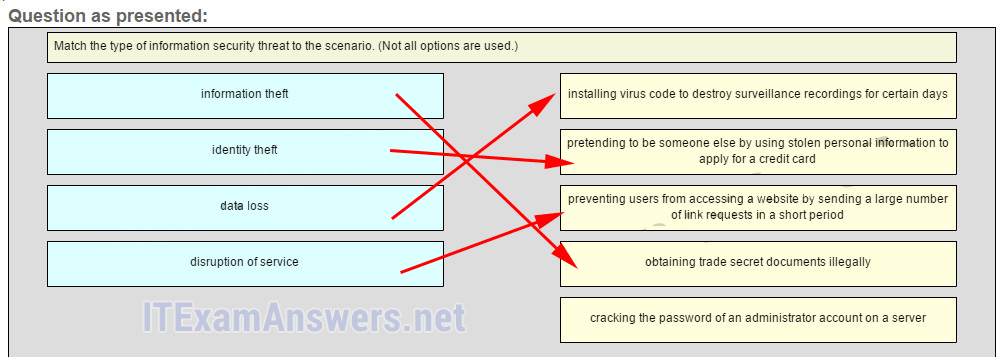

27. Match typen af informationssikkerhedstrussel til scenariet. (Ikke alle muligheder bruges.)

Placer indstillingerne i følgende rækkefølge.

installation af viruskode for at ødelægge overvågningsoptagelser i bestemte dage – > datatab

foregiver at være en anden ved at bruge stjålne personlige oplysninger til at ansøge om et kreditkort – >identitetstyveri

forhindrer userd i at få adgang til en hjemmeside ved at sende et stort antal linkanmodninger i en kort periode – > afbrydelse af tjenesten

indhentning af forretningshemmelige dokumenter ulovligt – > informationstyveri

– ikke scoret—

forklare:

efter en ubuden gæst får adgang til et netværk, fælles netværk trusler er som følger:

informationstyveri

identitetstyveri

datatab eller manipulation

afbrydelse af service

at knække adgangskoden til et kendt brugernavn er en type adgangsangreb.

Ældre Version

28. Hvad er formålet med at udstede kommandoerne cd nvram: derefter dir ved privilegiet eksekveringstilstand for en router?

- for at rydde indholdet af NVRAM

- for at rette alle nye filer til NVRAM

- for at liste indholdet af NVRAM

- for at kopiere katalogerne fra NVRAM

29. Hvilken kommando vil sikkerhedskopiere den konfiguration, der er gemt i NVRAM til en TFTP-server?

- copy running-config tftp

- copy tftp running-config

- copy startup-config tftp

- copy TFTP startup-config

forklaring: startkonfigurationsfilen er gemt i NVRAM, og den kørende konfiguration er gemt i RAM. Kopikommandoen efterfølges af kilden og derefter destinationen.

30. Hvilken protokol understøtter hurtig levering af streamingmedier?

- SNMP

- TCP

- PoE

- RTP

31. Hvordan skal trafikstrømmen fanges for bedst at forstå trafikmønstre i et netværk?

- under lave udnyttelsestider

- under spidsbelastningstider

- når det kun er på hovednetværkssegmentet

- når det er fra en delmængde af brugere

32. En netværksadministrator kontrollerer sikkerhedsloggen og bemærker, at der var uautoriseret adgang til en intern filserver i løbet af helgen. Efter yderligere undersøgelse af filsystemloggen, administratoren bemærker, at flere vigtige dokumenter blev kopieret til en vært uden for virksomheden. Hvilken slags trussel er repræsenteret i dette scenario?

- datatab

- identitetstyveri

- informationstyveri

- afbrydelse af service

33. Hvilke to handlinger kan træffes for at forhindre et vellykket angreb på en e-mail-serverkonto? (Vælg to.)

- send aldrig adgangskoden via netværket i en klar tekst.

- Brug aldrig adgangskoder, der har brug for Shift-tasten.

- Tillad aldrig fysisk adgang til serverkonsollen.

- Tillad kun autoriseret adgang til serverrummet.

- Begræns antallet af mislykkede forsøg på at logge ind på serveren.

34. Hvilken type netværksangreb involverer deaktivering eller korruption af netværk, systemer eller tjenester?

- rekognosceringsangreb

- adgangsangreb

- lammelsesangreb

- ondsindede kodeangreb

35. En netværksadministrator har fastslået, at forskellige computere på netværket er inficeret med en orm. Hvilken sekvens af trin skal følges for at afbøde ormen angreb?

- inokulation, indeslutning, karantæne og behandling

- indeslutning, karantæne, behandling og inokulation

- behandling, karantæne, inokulation og indeslutning

- indeslutning, inokulation, karantæne og behandling

36. Hvad er en sikkerhedsfunktion ved at bruge NAT på et netværk?

- tillader, at eksterne IP-adresser skjules for interne brugere

- tillader, at interne IP-adresser skjules for eksterne brugere

- benægter alle pakker, der stammer fra private IP-adresser

- nægter alle interne værter at kommunikere uden for deres eget netværk

37. En ping mislykkes, når den udføres fra router R1 til direkte tilsluttet router R2. Netværksadministratoren fortsætter derefter med at udstede kommandoen Vis cdp naboer. Hvorfor ville netværksadministratoren udstede denne kommando, hvis pingen mislykkedes mellem de to routere?

- netværksadministratoren mistænker en virus, fordi ping-kommandoen ikke fungerede.

- netværksadministratoren ønsker at verificere lag 2-forbindelse.

- netværksadministratoren ønsker at verificere IP-adressen konfigureret på router R2.

- netværksadministratoren ønsker at afgøre, om der kan oprettes forbindelse fra et ikke-direkte tilsluttet netværk.

38. Hvis en konfigurationsfil gemmes på et USB-flashdrev, der er knyttet til en router, hvad skal netværksadministratoren gøre, før filen kan bruges på routeren?

- konverter filsystemet fra FAT32 til FAT16.

- Rediger konfigurationsfilen med en teksteditor.

- Skift tilladelsen på filen fra ro til RV.

- brug dir-kommandoen fra routeren til at fjerne vinduerne automatisk alfabetisering af filerne på flashdrevet.

39. Hvilke to udsagn om en service set identifier (SSID) er sande? (Vælg to.)

- består af en streng på 32 tegn og er ikke store og små bogstaver

- ansvarlig for bestemmelse af signalstyrken

- alle trådløse enheder på samme trådløse netværk skal have det samme SSID

- bruges til at kryptere data sendt på tværs af det trådløse netværk

40. Hvad tillader trådløse brugere at gøre, hvis de overholder IEEE 802.11-standarderne?

- Brug trådløse mus og tastaturer

- Opret et en-til-mange lokalt netværk ved hjælp af infrarød teknologi

- brug mobiltelefoner til at få adgang til fjerntjenester over meget store områder

- tilslut trådløse værter til værter eller tjenester på et kablet Ethernet-netværk

41. Hvilken sikkerhedsprotokol genererer en ny dynamisk nøgle, hver gang en klient opretter forbindelse til AP?

- EAP

- PSK

- VIP

- APV

42. Hvilke to udsagn karakteriserer trådløs netværkssikkerhed? (Vælg to.)

- Trådløse netværk tilbyder de samme sikkerhedsfunktioner som kablede netværk.

- nogle RF-kanaler giver automatisk kryptering af trådløse data.

- når SSID-udsendelse er deaktiveret, skal en angriber kende SSID ‘ et for at oprette forbindelse.

- brug af standard IP-adressen på et adgangspunkt gør hacking lettere.

- en angriber har brug for fysisk adgang til mindst en netværksenhed for at starte et angreb.

43. Åbn PT-aktiviteten. Udfør opgaverne i aktivitetsvejledningen, og besvar derefter spørgsmålet. Hvor længe vil en bruger blive blokeret, hvis brugeren overskrider det maksimalt tilladte antal mislykkede loginforsøg?

- 1 minut

- 2 minutter

- 3 minutter

- 4 minutter

Hent PDF fil nedenfor: