hacker nás pronájem přístup k masivní Mirai botnet, který tvrdí, že má více než 400,000 infikovaných botů, připraven provádět útoky DDoS na příkaz kohokoli.

pro naše čtenáře, kteří nejsou obeznámeni s Mirai, je to rodina malwaru, která se zaměřuje na vestavěné systémy a zařízení internetu věcí (IoT) a byla použita v posledních dvou měsících k zahájení největších známých útoků DDoS.

mezi předchozí významné oběti patřil francouzský poskytovatel internetových služeb OVH (1.1 Tbps), spravovaný poskytovatel služeb DNS Dyn (velikost neznámá) a osobní blog investigativního novináře Briana Krebse (620 Gbps), který v té době nedávno odhalil izraelskou službu DDoS k pronájmu zvanou vDos.

400K botnet plodil z původního zdrojového kódu Mirai

po útocích OVH a Krebs DDoS, tvůrce tohoto malwaru open-source Mirai, takže ostatní podvodníci mohli nasadit své vlastní botnety a pokrýt některé stopy tvůrce malwaru.

podle zprávy Flashpoint se to přesně stalo, s několika botnety Mirai, které se objevily po celém webu, když se malí podvodníci pokusili nastavit své osobní děla DDoS.

dva výzkumní pracovníci v oblasti bezpečnosti, kteří jsou online pouze svými přezdívkami, 2sec4u a MalwareTech, sledovali některé z těchto botnetů založených na Mirai prostřednictvím účtu @Miraiattacks Twitter a Malwaretech Botnet Tracker.

oba říkají, že většina botnetů Mirai, které následují, je relativně malá, ale existuje mnohem větší než většina.

„můžete vidět, kdy zahájí útoky DDoS, protože graf na mém trackeru klesá o více než polovinu,“ řekl MalwareTech Bleeping Computer. „Mají více robotů než všechny ostatní botnety Mirai dohromady.“

400K botnet Mirai k dispozici k pronájmu

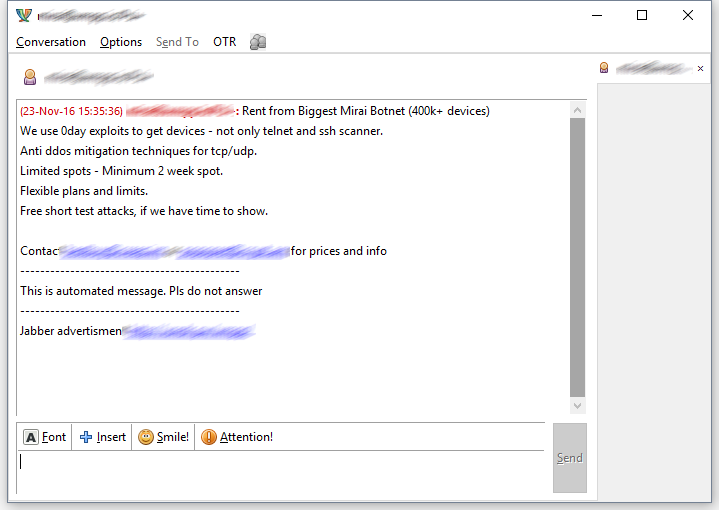

v spamové kampani prováděné prostřednictvím XMPP/Jabber, která byla zahájena včera, hacker začal inzerovat svou vlastní službu DDoS-for-hire, postavenou na malwaru Mirai.

oba tvrdí, že jsou pod kontrolou botnetu Mirai se 400 000 zařízeními, i když jsme nemohli 100% ověřit, že je to stejný botnet pozorovaný 2sec4u a MalwareTech (více o tom později).

redigovaná verze spamové zprávy je k dispozici níže spolu s textem reklamy.

používáme 0day exploity k získání zařízení – nejen Telnet a SSH skener.

Anti ddos mitigační techniky pro tcp / udp.

omezená místa-minimálně 2 týdenní místo.

flexibilní plány a limity.

zdarma krátké testovací útoky, pokud máme čas ukázat.

Botnet vyvinutý renomovaným hackerem

hacker za tímto botnetem je BestBuy, také známý jako Popopret, stejný hacker za škodlivým softwarem GovRAT, který byl použit k narušení a krádeži dat z nesčetných amerických společností. Další podrobnosti o jejich předchozích snahách jsou k dispozici ve zprávě InfoArmor, která se objevila letos na podzim. BestBuy je součástí základní skupiny hackerů, kteří byli aktivní na nechvalně známém hackerském fóru Hell, považovaném v jednu chvíli za hlavní místo setkání mnoha elitních hackerů.

Bleeping Computer oslovil BestBuy přes Jabber, ale hacker odmítl odpovědět na některé z našich otázek, aby nevystavoval citlivé informace o jejich fungování a jejich identitě.

Botnet není levný

podle reklamy botnetu a toho, co nám BestBuy řekl, si zákazníci mohou pronajmout požadované množství robotů Mirai, ale po dobu minimálně dvou týdnů.

„cena je určena množstvím robotů (více botů více peněz), dobou trvání útoku (delší = více peněz) a dobou cooldownu (delší = sleva),“ řekl BestBuy Bleeping Computer.

zákazníci nedostanou slevy, pokud si koupí větší množství robotů, ale získají slevu, pokud používají delší období cooldownu DDoS.

„DDoS cooldown“ je termín, který označuje dobu mezi následnými DDoS útoky. DDoS botnety používají cooldown časy, aby se zabránilo maximalizaci připojení, plnění a plýtvání šířkou pásma, ale také brání zařízení z pinging ven a odpojení během prodloužených útočných vln.

BestBuy poskytl příklad: „cena za 50 000 robotů s dobou útoku 3600 sekund (1 hodina) a 5-10 minutovou dobou cooldownu je přibližně 3-4k za 2 týdny.“Jak vidíte, nejedná se o levnou službu.

jakmile majitelé botnetu dosáhnou dohody s kupujícím, zákazník dostane cibulovou adresu URL backendu botnetu, kde se může připojit přes Telnet a zahájit své útoky.

400K botnet se vyvinul, přidal nové funkce

ve srovnání s původním zdrojovým kódem Mirai, který unikl online na začátku října, botnet BestBuy je reklama prošla vážným faceliftem.

původní botnet Mirai byl omezen pouze na 200 000 robotů. Jak řekl výzkumník bezpečnosti 2sec4u Bleeping Computer, bylo to proto, že malware Mirai přišel pouze s podporou spouštění útoků hrubou silou přes Telnet a s pevně zakódovaným seznamem 60 uživatelských jmen & kombinace hesel.

limit 200K je proto, že existuje asi pouze 200 000 zařízení připojených k Internetu, která mají otevřené porty Telnet a používají jednu z 60 uživatelských jmen & kombinace hesel.

BestBuy rozšířil zdroj Mirai přidáním možnosti provádět útoky hrubou silou přes SSH, ale také přidal podporu malwaru, aby využil zranitelnost nulového dne v nejmenovaném zařízení. 2sec4u říká, že měl podezření, že nové varianty malwaru Mirai mohou používat exploity a nulové dny, ale to je v současné době nepotvrzené, protože nikdo neprováděl reverzní inženýrství nedávných verzí binárního malwaru Mirai, aby potvrdil prohlášení Popopret.

400K botnet může být „Botnet #14“

BestBuy také inzeroval další novou funkci, kterou je schopnost obejít některé systémy zmírňování DDoS spoofováním (předstíráním) IP adresy robota. Předchozí verze malwaru Mirai tuto funkci neobsahovaly.

2sec4u v soukromé konverzaci potvrdil, že některé nově vytvořené botnety Mirai mohou provádět útoky DDoS spoofováním IP adres.

stejnou funkci viděl MalwareTech, který o tom tweetoval před třemi dny. V soukromém rozhovoru MalwareTech potvrdil, že velký botnet Mirai, který sledovali, byl schopen obejít systémy zmírňování DDoS.

na Twitteru sleduje účet @MiraiAttacks tento obrovský botnet jako “ Botnet #14.“Jedná se o stejný botnet, který byl použit ve snaze svrhnout jednoho z poskytovatelů internetových služeb v Libérii.

Hacker odmítá živý test, přiřazení je složité

v soukromých rozhovorech s BestBuy hacker uctivě odmítl poskytnout důkazy o schopnostech svého botnetu. Bleeping Computer požádal hackera, aby spustil demo DDoS útok na testovacím serveru nebo alespoň screenshot jejich backendu.

oba také odmítli vzít kredit za jakýkoli útok DDoS, který by mohl spojit infrastrukturu jejich botnetu s předchozími útoky. Na otázku, zda byl jejich botnet použit při jakýchkoli vysoce postavených útocích, Popopret řekl: „naše klienty nesledujeme.“

Popopret si velmi dobře uvědomoval, že 2sec4u a MalwareTech sledují jeho botnet. Navzdory tomu, že hacker odmítl provést testovací útok DDoS, jejich pověst, neochota jakýmkoli způsobem odhalit svou infrastrukturu, stopy v jejich reklamě XMPP a pozorování výzkumných pracovníků v oblasti bezpečnosti poukazují na skutečnost, že BestBuy je s největší pravděpodobností provozovatelem největšího botnetu Mirai známého dnes.

BestBuy také poskytl zajímavý přehled informací, který odhalil, že měl přístup ke zdrojovému kódu Mirai, dlouho předtím, než byl zveřejněn, a ukázal některá možná spojení s tvůrcem Mirai, hackerem, který se jmenuje Anna-senpai.

zatímco se zdá, že dva mají na starosti nejrozvinutější botnet Mirai poté, co původní zmizel, jiné botnety se vyvinuly s vlastní sadou funkcí, i když ne tak složité jako Botnet #14. Například Incapsula detekoval botnet Mirai schopný spouštět útoky DDoS přes STOMP, Protokol zpráv obecně používaný servery.