jak najít: stiskněte v prohlížeči „Ctrl + F“ a vyplňte jakékoli znění otázky, abyste našli tuto otázku/odpověď. Pokud zde otázka není, najděte ji v otázkách Banka.

Poznámka: Pokud máte novou otázku k tomuto testu, prosím, komentář otázku a seznam s výběrem ve formě pod tímto článkem. Budeme aktualizovat odpovědi pro vás v co nejkratším čase. Děkuji! Opravdu si vážíme vašeho příspěvku na web.

1. Nově najatý síťový technik má za úkol objednat nový hardware pro malé firmy s velkou prognózou růstu. Který primární faktor by se měl technik zabývat při výběru nových zařízení?

- zařízení s pevným číslem a typem rozhraní

- zařízení s podporou monitorování sítě

- redundantní zařízení

- zařízení s podporou modularity

vysvětlit:

v malém podniku s velkou prognózou růstu by primárním ovlivňujícím faktorem byla schopnost zařízení podporovat modularitu. Zařízení s pevným typem / počtem rozhraní by nepodporovala růst. Redundance je důležitým faktorem, ale obvykle se vyskytuje ve velkých podnicích. Monitorování sítě je také důležitým hlediskem, ale ne tak důležitým jako modularita.

2. Která úvaha o návrhu sítě by byla pro velkou společnost důležitější než pro malou firmu?

- internetový router

- firewall

- přepínač nízké hustoty portů

- redundance

vysvětlete:

malé podniky dnes potřebují přístup k Internetu a k zajištění této potřeby používají internetový směrovač. Pro připojení dvou hostitelských zařízení a všech IP telefonů nebo síťových zařízení, jako je tiskárna nebo skener, je nutný přepínač. Přepínač může být integrován do routeru. K ochraně podnikových výpočetních prostředků je zapotřebí firewall. Redundance se obvykle nenachází ve velmi malých společnostech, ale mírně větší malé společnosti mohou používat redundanci hustoty portů nebo mít redundantní poskytovatele Internetu / odkazy.

3. Které dva typy provozu vyžadují doručení citlivé na zpoždění? (Vyberte dva.)

- web

- FTP

- hlas

- video

vysvětlit:

hlasový a video provoz mají vlastnosti citlivé na zpoždění a musí mít přednost před jinými typy provozu, jako je přenos webu, e-mailu a souborů.

4. Správce sítě pro malou společnost uvažuje o tom, jak v příštích třech letech rozšířit síť tak, aby vyhovovala předpokládanému růstu. Které tři typy informací by měly být použity k plánování růstu sítě? (Vyberte tři.)

- zásady a postupy lidských zdrojů pro všechny zaměstnance ve společnosti

- dokumentace současných fyzických a logických topologií

- analýza síťového provozu na základě protokolů, aplikací a služeb používaných v síti

- historie a poslání společnosti

- inventář zařízení, která jsou v současné době používána v síti

- seznam současných zaměstnanců a jejich role ve společnosti

vysvětlit:

několik prvků, které jsou potřebné k škálování sítě, zahrnuje dokumentaci fyzické a logické topologie, seznam zařízení používaných v síti a analýzu provozu v síti.

5. Která dvě prohlášení popisují, jak posoudit vzorce toku provozu a typy síťového provozu pomocí analyzátoru protokolů? (Vyberte dva.)

- Zachyťte provoz o víkendech, kdy je většina zaměstnanců mimo práci.

- zachycuje provoz pouze v oblastech sítě, které přijímají většinu provozu, jako je datové centrum.

- Zachyťte provoz během doby špičkového využití, abyste získali dobrou reprezentaci různých typů provozu.

- proveďte zachycení na různých segmentech sítě.

- zachycuje pouze provoz WAN, protože provoz na webu je zodpovědný za největší množství provozu v síti.

vysvětlete:

vzory toku provozu by měly být shromažďovány během doby špičkového využití, aby se dosáhlo dobré reprezentace různých typů provozu. Zachycení by mělo být také provedeno na různých segmentech sítě, protože určitý provoz bude lokální pro určitý segment.

6. Některé směrovače a přepínače v kabelovém skříni selhaly poté, co selhala klimatizační jednotka. Jaký typ hrozby popisuje tato situace?

- konfigurace

- prostředí

- elektrické

- údržba

vysvětlete:

čtyři třídy hrozeb jsou následující:

hardwarové hrozby – fyzické poškození serverů, směrovačů, přepínačů, kabelážních zařízení a pracovních stanic

environmentální hrozby – teplotní extrémy (příliš horké nebo příliš chladné) nebo extrémy vlhkosti (příliš mokré nebo příliš suché)

elektrické hrozby – napěťové špičky, nedostatečné napájecí napětí (brownouts), nepodmíněný výkon (hluk) a celková ztráta energie

hrozby údržby – špatná manipulace s klíčovými elektrickými součástmi (elektrostatický výboj), nedostatek kritických náhradních dílů, špatná kabeláž a špatné označování

7. Jaký typ síťové hrozby má zabránit oprávněným uživatelům v přístupu ke zdrojům?

- DOS útoky

- přístupové útoky

- průzkumné útoky

- využívání důvěry

vysvětlit:

síťové průzkumné útoky zahrnují neoprávněné objevení a mapování sítě a síťových systémů. Útoky na přístup a využívání důvěry zahrnují neoprávněnou manipulaci s daty a přístup k systémům nebo uživatelským oprávněním. DoS, nebo útoky odmítnutí služby, mají zabránit legitimním uživatelům a zařízením v přístupu k síťovým prostředkům.

8. Které dvě akce lze podniknout, aby se zabránilo úspěšnému síťovému útoku na účet e-mailového serveru? (Vyberte dva.)

- Nikdy neposílejte heslo přes síť v jasném textu.

- nikdy nepoužívejte hesla, která potřebují klávesu Shift.

- používejte servery od různých dodavatelů.

- distribuujte servery po celé budově a umístěte je blízko zúčastněných stran.

- Omezte počet neúspěšných pokusů o přihlášení na server.

vysvětlit:

jeden z nejběžnějších typů přístupového útoku používá sniffer paketů k získání uživatelských účtů a hesel, která jsou přenášena jako jasný text. Opakované pokusy o přihlášení k serveru za účelem získání neoprávněného přístupu představují jiný typ útoku na přístup. Omezení počtu pokusů o přihlášení na server a použití šifrovaných hesel pomůže zabránit úspěšnému přihlášení prostřednictvím těchto typů přístupových útoků.

9. Která funkce brány firewall se používá k zajištění toho, aby pakety přicházející do sítě byly legitimními odpověďmi iniciovanými od interních hostitelů?

- filtrování aplikací

- stavová kontrola paketů

- filtrování URL

- filtrování paketů

vysvětlit:

stavová kontrola paketů na bráně firewall kontroluje, zda příchozí pakety jsou skutečně legitimní odpovědi na požadavky pocházející z hostitelů uvnitř sítě. Filtrování paketů lze použít k povolení nebo odepření přístupu ke zdrojům na základě IP nebo MAC adresy. Filtrování aplikací může povolit nebo zakázat přístup na základě čísla portu. Filtrování URL se používá k povolení nebo odepření přístupu na základě adresy URL nebo klíčových slov.

10. Jaký je účel funkce ověřování zabezpečení sítě?

- požadovat, aby uživatelé prokázali, kdo jsou

- určit, ke kterým zdrojům má uživatel přístup

- , aby sledoval akce uživatele

- , aby poskytl výzvy a odpovědi na otázky

vysvětlete:

autentizace, autorizace a účetnictví jsou síťové služby souhrnně známé jako AAA. Ověřování vyžaduje, aby uživatelé prokázali, kdo jsou. Autorizace určuje, ke kterým prostředkům má uživatel přístup. Účetnictví sleduje akce uživatele.

11. Správce sítě vydává přihlašovací blok-pro 180 pokusů 2 do 30 příkaz na routeru. Které hrozbě se správce sítě snaží zabránit?

- uživatel, který se pokouší uhodnout heslo pro přístup k routeru

- červ, který se pokouší získat přístup k jiné části sítě

- neidentifikovaný jedinec, který se pokouší získat přístup do místnosti síťového zařízení

- zařízení, které se pokouší zkontrolovat provoz na odkazu

vysvětlit:

přihlašovací blok-pro 180 pokusů 2 do 30 příkaz způsobí, že zařízení zablokuje autentizaci po 2 neúspěšných pokusech do 30 sekund po dobu 180 sekund. Zařízení kontrolující provoz na odkazu nemá nic společného se směrovačem. Konfigurace routeru nemůže zabránit neoprávněnému přístupu do místnosti zařízení. Červ by se nepokusil o přístup k routeru, aby se šířil do jiné části sítě.

12. Které dva kroky jsou nutné před povolením SSH na směrovači Cisco? (Vyberte dva.)

- dejte routeru název hostitele a název domény.

- Vytvořte banner, který se uživatelům zobrazí při připojení.

- generovat sadu tajných klíčů, které mají být použity pro šifrování a dešifrování.

- nastavte autentizační server pro zpracování příchozích požadavků na připojení.

- povolte SSH na fyzických rozhraních, kde budou přijímány příchozí požadavky na připojení.

vysvětlit:

existují čtyři kroky pro konfiguraci SSH na směrovači Cisco. Nejprve nastavte název hostitele a název domény. Za druhé, Vygenerujte sadu klíčů RSA, které budou použity pro šifrování a dešifrování provozu. Za třetí, vytvořte ID uživatelů a hesla uživatelů, kteří se budou připojovat. Nakonec povolte SSH na řádcích vty na routeru. SSH nemusí být nastaven na žádných fyzických rozhraních, ani nemusí být použit externí autentizační server. I když je vhodné nakonfigurovat banner tak, aby zobrazoval právní informace pro připojení uživatelů, není nutné povolit SSH.

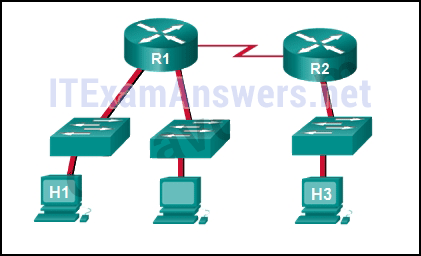

13. Podívejte se na výstavu. Základní dokumentace pro malou společnost měla ping zpáteční statistiky času 36/97/132 mezi hostiteli H1 a H3. Dnes správce sítě zkontroloval připojení pomocí pingování mezi hostiteli H1 a H3, což mělo za následek zpáteční čas 1458/2390/6066. Co to znamená správci sítě?

- připojení mezi H1 a H3 je v pořádku.

- H3 není správně připojen k síti.

- něco způsobuje rušení mezi H1 a R1.

- výkon mezi sítěmi je v rámci očekávaných parametrů.

- něco způsobuje časové zpoždění mezi sítěmi.

vysvětlit:

Ping zpáteční statistiky času jsou zobrazeny v milisekundách. Čím větší číslo, tím větší zpoždění. Základní linie je kritická v době pomalého výkonu. Při pohledu na dokumentaci pro výkon, když síť funguje dobře a porovnáním s informacemi, když je problém, může správce sítě vyřešit problémy rychleji.

14. Kdy by měl správce vytvořit základní síť?

- když je provoz na špičce v síti

- když dojde k náhlému poklesu provozu

- v nejnižším bodě provozu v síti

- v pravidelných intervalech po určitou dobu

vysvětlit:

efektivní základní síť lze stanovit monitorováním provozu v pravidelných intervalech. To umožňuje správci vzít na vědomí, když se v síti vyskytne jakákoli odchylka od stanovené normy.

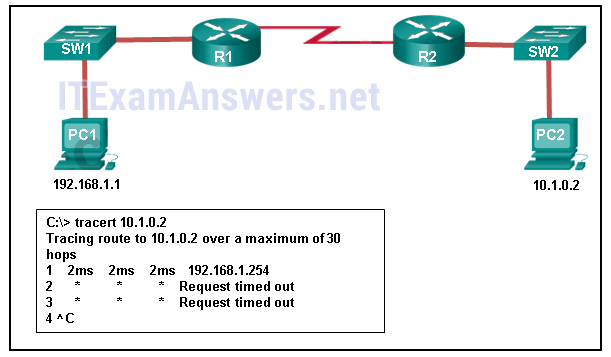

15. Podívejte se na výstavu. Administrátor se pokouší vyřešit problémy s připojením mezi PC1 a PC2 a používá k tomu příkaz tracert z PC1. Na základě zobrazeného výstupu, kde by měl správce začít řešit problémy?

- PC2

- R1

- SW2

- R2

- SW1

vysvětlit:

Tracert se používá ke sledování cesty, kterou paket trvá. Jediná úspěšná odpověď byla z prvního zařízení podél cesty na stejné síti LAN jako odesílající hostitel. První zařízení je výchozí brána na routeru R1. Správce by proto měl zahájit odstraňování problémů na R1.

16. Které tvrzení je pravdivé o CDP na zařízení Cisco?

- příkaz show cdp neighbor detail odhalí IP adresu souseda pouze v případě připojení vrstvy 3.

- Chcete-li zakázat CDP globálně, musí být použit příkaz no cdp enable v režimu konfigurace rozhraní.

- CDP lze deaktivovat globálně nebo na určitém rozhraní.

- protože běží na vrstvě datového spojení, může být protokol CDP implementován pouze ve přepínačích.

vysvětlit:

CDP je proprietární protokol Cisco, který lze celosvětově deaktivovat pomocí příkazu no cdp run global configuration command nebo deaktivovat na konkrétním rozhraní pomocí příkazu no cdp enable interface configuration. Protože CDP pracuje na vrstvě datového spojení, dvě nebo více síťových zařízení Cisco, jako jsou směrovače, se o sobě mohou dozvědět, i když připojení vrstvy 3 neexistuje. Příkaz show cdp neighbors detail odhaluje IP adresu sousedního zařízení bez ohledu na to, zda můžete ping souseda.

17. Správce sítě pro malou síť kampusu vydal krátký příkaz show ip interface na přepínači. Co správce ověřuje tímto příkazem?

- stav rozhraní přepínače a adresa nakonfigurovaná na rozhraní vlan 1

- že konkrétní hostitel v jiné síti může být dosažen

- cesta, která se používá k dosažení konkrétního hostitele v jiné síti

- výchozí brána, kterou používá přepínač

vysvětlit:

příkaz show ip interface brief se používá k ověření stavu a konfigurace IP adresy fyzických a přepínacích virtuálních rozhraní (SVI).

18. Síťový technik vydá příkaz arp-d * v počítači poté, co je router připojený k síti LAN překonfigurován. Jaký je výsledek po vydání tohoto příkazu?

- mezipaměť ARP je vymazána.

- zobrazí se aktuální obsah ARP cache.

- zobrazí se podrobné informace o mezipaměti ARP.

- mezipaměť ARP je synchronizována s rozhraním routeru.

vysvětlit:

vydáním příkazu arp-d * v počítači vymažete obsah mezipaměti ARP. To je užitečné, když chce síťový technik zajistit, aby mezipaměť byla naplněna aktualizovanými informacemi.

19. Vyplňte prázdné místo.

VoIP definuje protokoly a technologie, které implementují přenos hlasových dat přes IP síť

20. Vyplňte prázdné místo. Nepoužívejte zkratky.

příkaz show file systems poskytuje informace o množství volné NVRAM a flash paměti s oprávněními pro čtení nebo zápis dat.

21. Vyplňte prázdné místo. Nepoužívejte zkratky.

příkaz Zobrazit verzi vydaný na routeru se používá k ověření hodnoty registru konfigurace softwaru.

vysvětlit:

příkaz Zobrazit verzi, který je vydán na routeru, zobrazuje mimo jiné hodnotu konfiguračního registru, použitou verzi Cisco IOS a množství flash paměti v zařízení.

22. Jaká služba definuje protokoly a technologie, které implementují přenos hlasových paketů přes IP síť?

- VoIP

- Nat

- DHCP

- QoS

23. Jaký je účel použití SSH pro připojení k routeru?

- umožňuje bezpečné vzdálené připojení k rozhraní příkazového řádku routeru.

- umožňuje konfiguraci routeru pomocí grafického rozhraní.

- umožňuje sledování routeru prostřednictvím aplikace pro správu sítě.

- umožňuje bezpečný přenos obrazu softwaru IOS z nezabezpečené pracovní stanice nebo serveru.

24. Jaké informace o routeru Cisco lze ověřit pomocí příkazu show version?

- hodnota konfiguračního registru

- administrativní vzdálenost použitá k dosažení sítí

- provozní stav sériových rozhraní

- povolená verze směrovacího protokolu

25. Síťový technik vydá C: \ > tracert -6 www.cisco.com příkaz na počítači se systémem Windows. Jaký je účel volby příkazu -6?

- nutí trasování používat IPv6.

- omezuje stopu pouze na 6 chmelů.

- nastaví časový limit 6 milisekund pro každé přehrávání.

- vysílá 6 sond v každém časovém období TTL.

vysvětlit:

volba -6 v příkazu C: \ > tracert -6 www.cisco.com používá se k vynucení trasování k použití IPv6.

26. Který příkaz by měl být použit na směrovači Cisco nebo přepínači, aby se zprávy protokolu zobrazovaly na vzdáleně připojených relacích pomocí telnetu nebo SSH?

- ladění všech

- protokolování synchronní

- show running-config

- terminal monitor

vysvětlit:

při zobrazení zpráv protokolu je velmi důležité použít příkaz terminal monitor. Zprávy protokolu se ve výchozím nastavení zobrazují, když je uživatel přímo připojen k zařízení Cisco, ale vyžadují zadání příkazu terminal monitor, když uživatel vzdáleně přistupuje k síťovému zařízení.

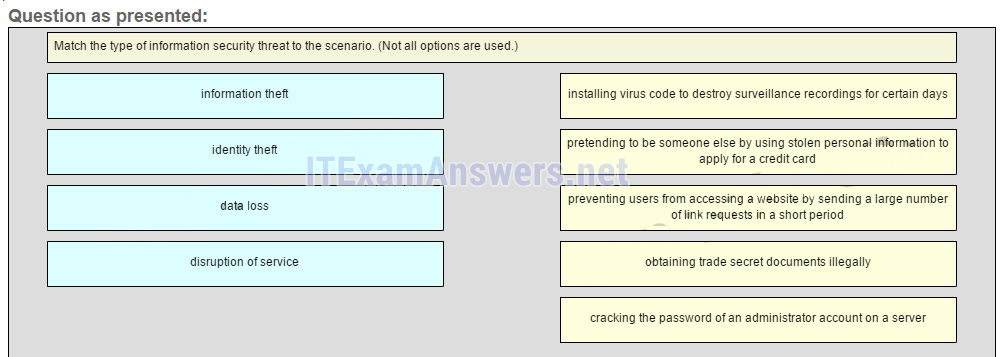

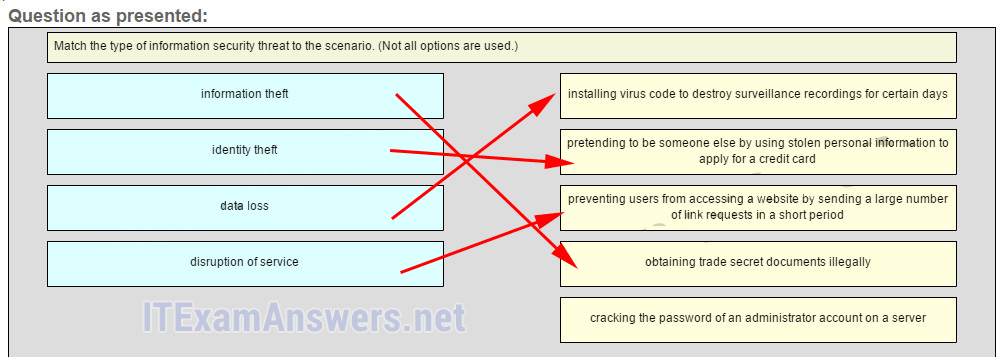

27. Přizpůsobte typ hrozby informační bezpečnosti scénáři. (Ne všechny možnosti jsou používány.)

umístěte možnosti v následujícím pořadí.

instalace virového kódu ke zničení záznamů dozoru po určité dny – > ztráta dat

předstírá, že je někdo jiný pomocí odcizených osobních údajů k žádosti o kreditní kartu – >krádež identity

brání uživateli v přístupu na webovou stránku zasláním velkého počtu požadavků na odkazy v krátkém období -> narušení služby

nelegální získávání dokumentů obchodního tajemství – > krádež informací

– není zaznamenáno—

vysvětlit:

poté, co Vetřelec získá přístup k síti, jsou běžné síťové hrozby následující:

krádež informací

krádež Identity

ztráta nebo manipulace s daty

narušení služby

prolomení hesla pro známé uživatelské jméno je typ útoku na přístup.

Starší Verze

28. Jaký je účel vydávání příkazů cd nvram: pak dir v režimu privilege exec routeru?

- vymazat obsah NVRAM

- nasměrovat všechny nové soubory do NVRAM

- vypsat obsah NVRAM

- zkopírovat adresáře z NVRAM

29. Který příkaz zálohuje konfiguraci uloženou v NVRAM na server TFTP?

- copy running-config tftp

- copy tftp running-config

- copy startup-config tftp

- copy tftp startup-config

vysvětlení: spouštěcí konfigurační soubor je uložen v NVRAM a spuštěná konfigurace je uložena v paměti RAM. Za příkazem kopírovat následuje zdroj a poté cíl.

30. Který protokol podporuje rychlé dodání streamovaných médií?

- SNMP

- TCP

- Poe

- RTP

31. Jak by měl být zachycen tok provozu, aby bylo možné nejlépe porozumět vzorcům provozu v síti?

- během nízké doby využití

- během doby špičkového využití

- pokud je v hlavním segmentu sítě pouze

- pokud je z podmnožiny uživatelů

32. Správce sítě zkontroluje bezpečnostní protokol a zjistí, že o víkendu došlo k neoprávněnému přístupu k internímu souborovému serveru. Při dalším zkoumání protokolu souborového systému si správce všimne, že několik důležitých dokumentů bylo zkopírováno na hostitele umístěného mimo společnost. Jaká hrozba je v tomto scénáři zastoupena?

- ztráta dat

- krádež identity

- krádež informací

- narušení služby

33. Které dvě akce lze podniknout, aby se zabránilo úspěšnému útoku na účet e-mailového serveru? (Vyberte dva.)

- Nikdy neposílejte heslo přes síť v jasném textu.

- nikdy nepoužívejte hesla, která potřebují klávesu Shift.

- nikdy nepovolujte fyzický přístup ke konzole serveru.

- povoluje pouze autorizovaný přístup do serverové místnosti.

- Omezte počet neúspěšných pokusů o přihlášení na server.

34. Jaký typ síťového útoku zahrnuje deaktivaci nebo poškození sítí, systémů nebo služeb?

- reconnaissance attacks

- access attacks

- denial of service attacks

- malicious code attacks

35. Správce sítě zjistil, že různé počítače v síti jsou infikovány červem. Která posloupnost kroků by měla být dodržena, aby se zmírnil útok červů?

- očkování, zadržování, karanténa a léčba

- zadržování, karanténa, léčba a očkování

- léčba, karanténa, očkování a zadržování

- zadržování, očkování, karanténa a léčba

36. Co je bezpečnostní funkce používání NAT v síti?

- umožňuje skrýt externí IP adresy před interními uživateli

- umožňuje skrýt interní IP adresy před externími uživateli

- popírá všechny pakety, které pocházejí ze soukromých IP adres

- popírá všechny interní hostitele v komunikaci mimo vlastní síť

37. Ping selže při provádění z routeru R1 na přímo připojený router R2. Správce sítě poté vydá příkaz show cdp neighbors. Proč by správce sítě vydal tento příkaz, pokud ping selhal mezi dvěma směrovači?

- správce sítě má podezření na virus, protože příkaz ping nefungoval.

- správce sítě chce ověřit připojení vrstvy 2.

- správce sítě chce ověřit IP adresu nakonfigurovanou na routeru R2.

- správce sítě chce zjistit, zda lze navázat připojení z nepřímo připojené sítě.

38. Pokud je konfigurační soubor uložen na USB flash disk připojený k routeru, co musí udělat správce sítě před použitím souboru na routeru?

- převést souborový systém z FAT32 na FAT16.

- upravte konfigurační soubor pomocí textového editoru.

- změňte oprávnění v souboru Z ro na rw.

- pomocí příkazu dir ze směrovače odeberte automatickou abecedu souborů na jednotce flash systému Windows.

39. Která dvě tvrzení o identifikátoru sady služeb (SSID) jsou pravdivá? (Vyberte dva.)

- sděluje bezdrátovému zařízení, ke kterému WLAN patří

- sestává z řetězce 32 znaků a není citlivý na velká a malá písmena

- odpovědný za stanovení síly signálu

- všechna bezdrátová zařízení na stejné WLAN musí mít stejný SSID

- používaný k šifrování dat odeslaných přes bezdrátovou síť

40. Co WLAN, které odpovídají standardům IEEE 802.11, umožňují bezdrátovým uživatelům dělat?

- použijte bezdrátové myši a klávesnice

- vytvořte lokální síť s využitím infračervené technologie

- používejte mobilní telefony pro přístup ke vzdáleným službám na velmi velkých plochách

- připojte bezdrátové hostitele k hostitelům nebo službám v kabelové síti Ethernet

41. Který bezpečnostní protokol WLAN generuje nový dynamický klíč pokaždé, když klient naváže spojení s AP?

- EAP

- PSK

- WEP

- WPA

42. Která dvě prohlášení charakterizují zabezpečení bezdrátové sítě? (Vyberte dva.)

- bezdrátové sítě nabízejí stejné bezpečnostní funkce jako kabelové sítě.

- některé RF kanály poskytují automatické šifrování bezdrátových dat.

- při zakázaném vysílání SSID musí útočník znát SSID, aby se mohl připojit.

- použití výchozí IP adresy v přístupovém bodě usnadňuje hackování.

- útočník potřebuje fyzický přístup k alespoň jednomu síťovému zařízení, aby mohl zahájit útok.

43. Otevřete aktivitu PT. Proveďte úkoly v pokynech k činnosti a poté odpovězte na otázku. Jak dlouho bude uživatel zablokován, pokud uživatel překročí maximální povolený počet neúspěšných pokusů o přihlášení?

- 1 minuta

- 2 minuty

- 3 minuty

- 4 minuty

Stáhněte si PDF soubor níže: